КОРПОРАТИВНАЯ ЗАЩИТА ОТ ВНУТРЕННИХ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. курсач. новосибирский профессиональнопедагогический колледж курсовой проект корпоративная защита от внутренних угроз

Скачать 2.96 Mb. Скачать 2.96 Mb.

|

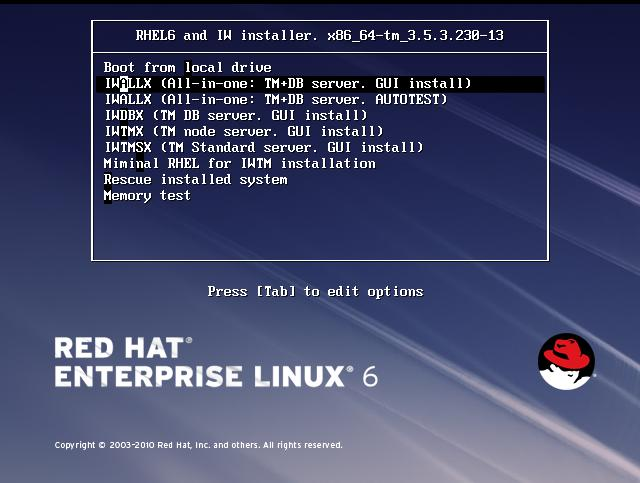

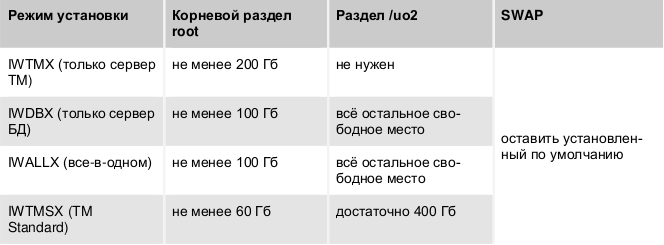

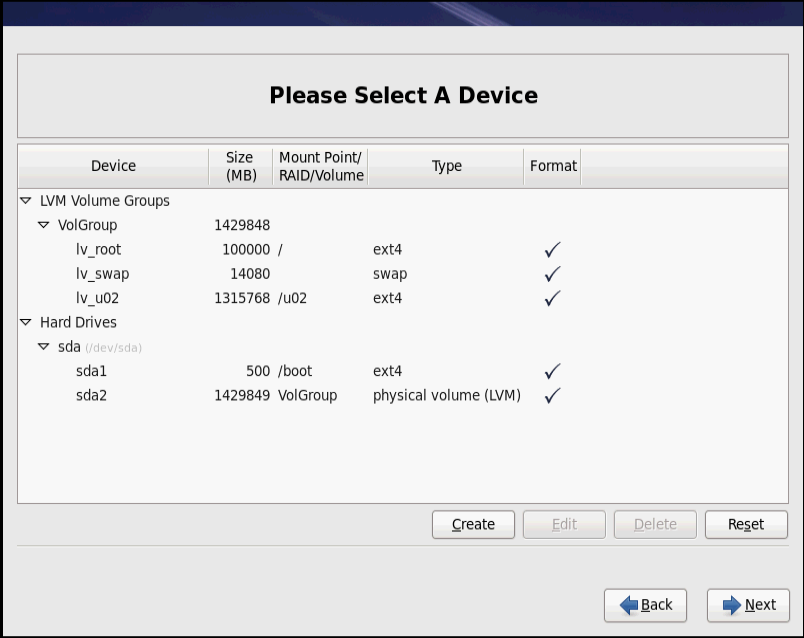

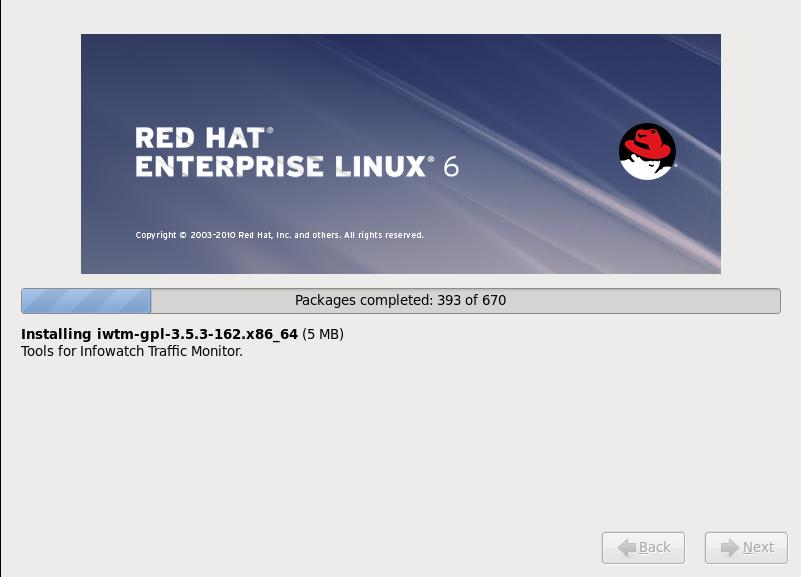

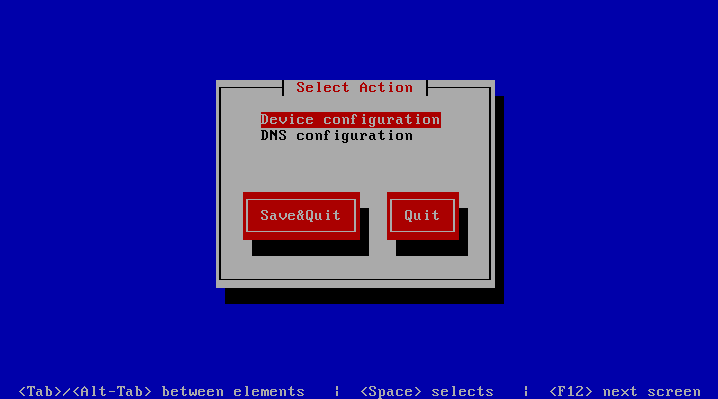

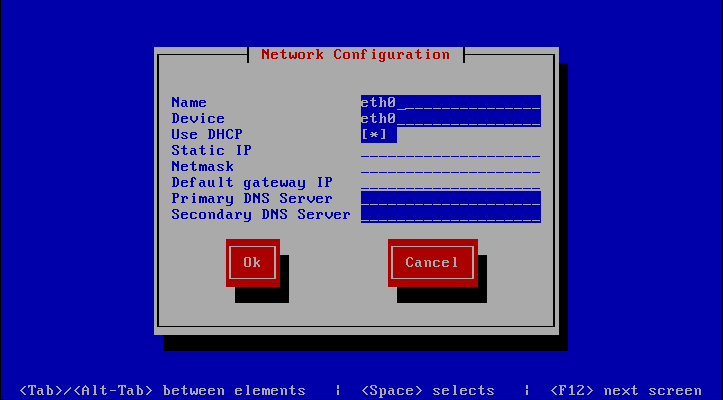

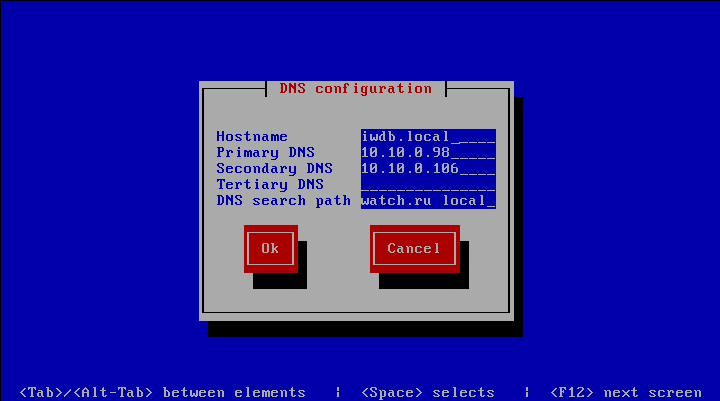

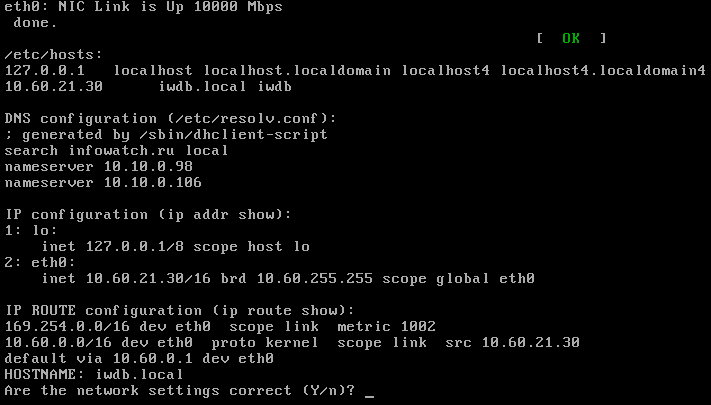

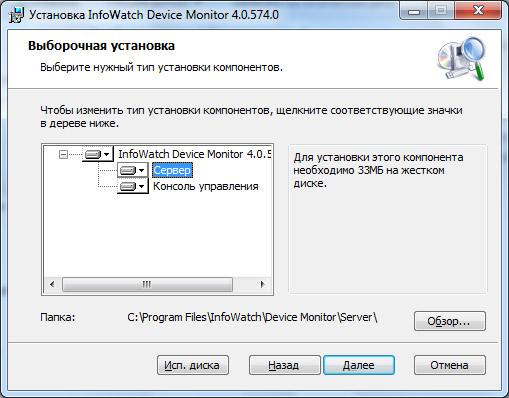

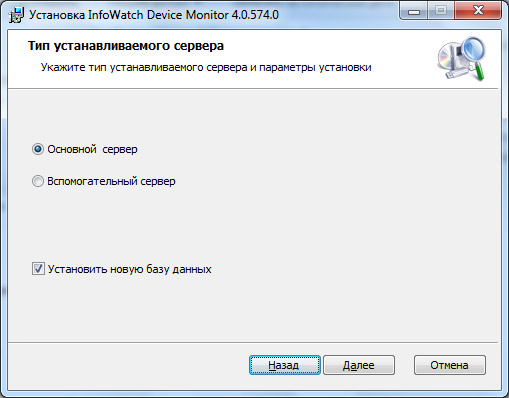

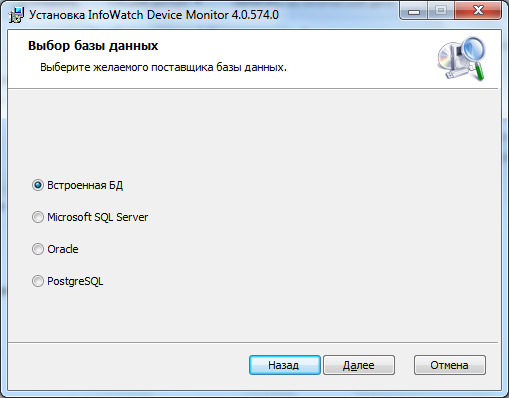

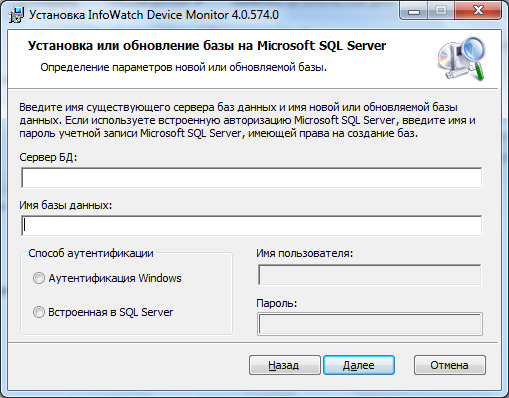

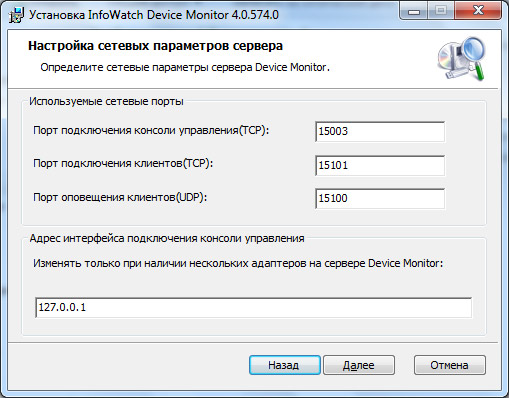

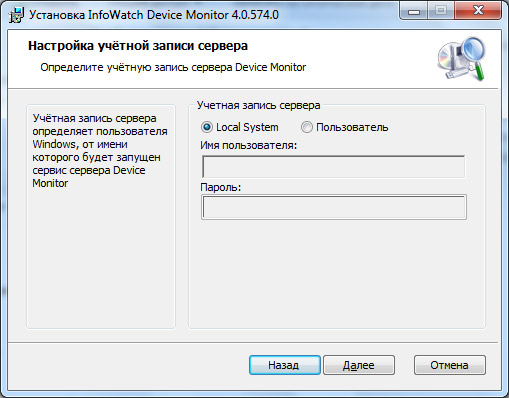

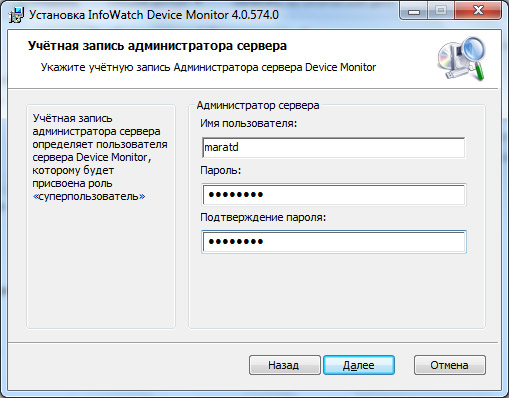

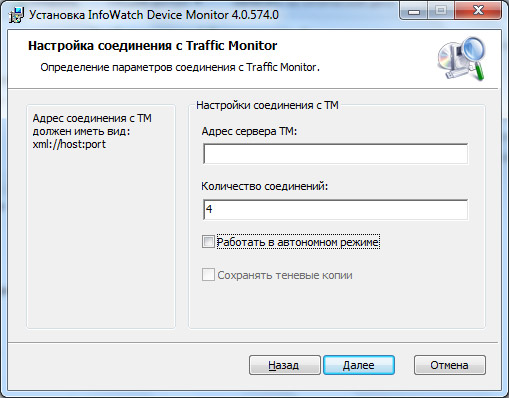

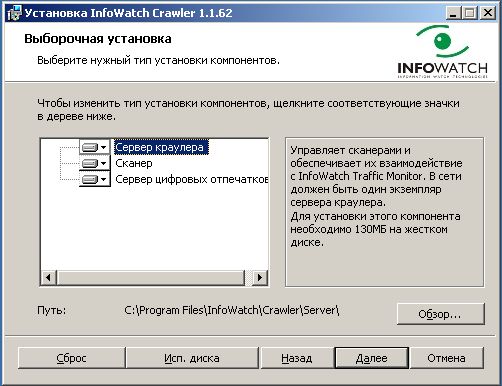

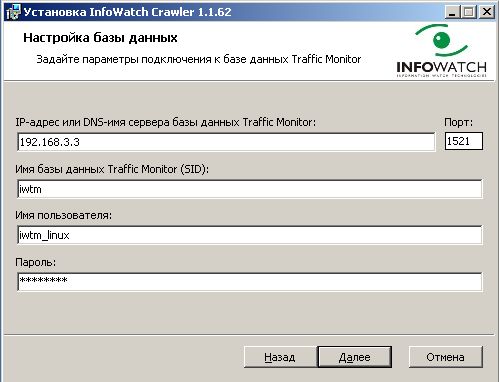

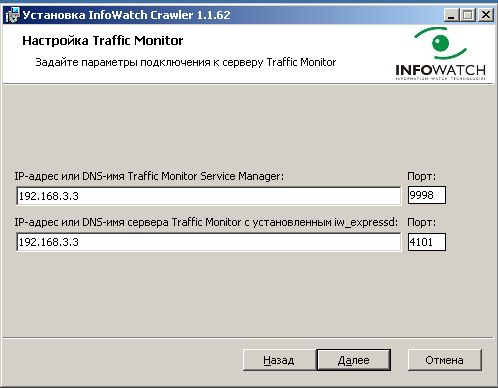

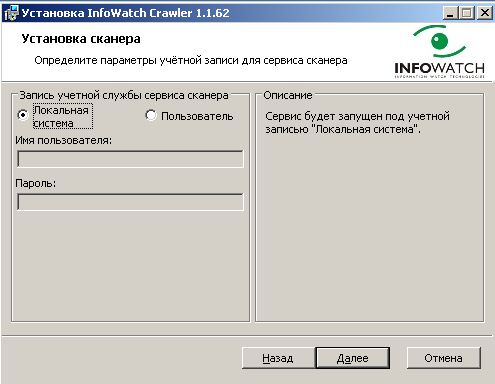

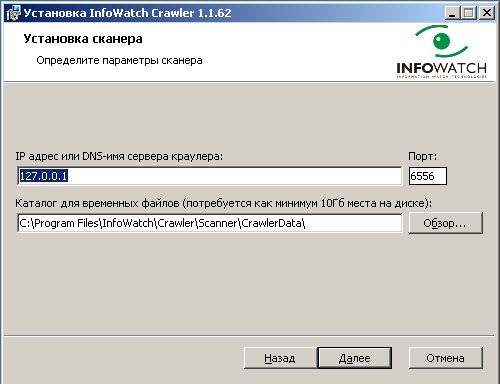

2.4 Технологии анализа контента DLP-системыРассмотрим шесть основных методов анализа контента. 1.Сигнатуры — поиск в потоке данных какой-либо последовательности символов. Иногда запрещенную последовательность символов называют «стоп-выражением», но в более общем случае она может быть представлена не словом, а произвольным набором символов, например, определенной меткой. 2.Регулярные выражения. Он проверяет контент по определенным правилам. Регулярные выражения позволяют находить совпадения по форме данных, в нем нельзя точно указать точное значение данных, в отличие от «сигнатур». 3.Database Fingerprinting. Этот метод использует либо дамп базы данных или базу данных в реальном времени и только ищет точные совпадения. Например, создается политика, чтобы проанализировать данные по номерам кредитных карт из клиентской базы, тем самым игнорируя аналогичные данные, используемые внутри. 4.Partial Document Matching. Этот метод проверяет полное или частичное совпадение с защищенным контентом. Таким образом, можно настроить политику безопасности так, чтобы защитить конфиденциальный документ, и DLP решение будет искать или полный текст документа, или его часть. 5.Статистический анализ. В данном методе используется обучение машины, байесовский анализ и другие статистические методы, для того чтобы проанализировать контент и найти нарушения в его содержимом, которое напоминает защищенное содержание. 6.Концептуальный/лексический анализ. Этот метод использует комбинацию словарей, правил и других исследований, чтобы защитить контент, который напоминает «идею». Например, можно настроить политику безопасности на предупреждения о том, что исходящая информация по содержанию напоминает защищенный контент, а также на подсчет количества ключевых фраз, подсчета слов, похожих на нарушения. 2.5 Установка, конфигурирование и устранение неисправностей в системе 2.5.1 Установка Infowatch Traffic Monitor Порядок установки системы InfoWatch Traffic Monitor определяется схемой развертывания, выбранной с учетом вида трафика, планируемого для перехвата, типа перехвата (фильтрация трафика либо работа с его копией), а также инфраструктурой сети, где разворачивается система. Установка серверных компонентов системы InfoWatch Traffic Monitor выполняется с помощью программы-инсталлятора (kickstart), автоматически запускающегося с дистрибутивного диска: 1. В окне приветствия выберите режим установки.  2. Укажите настройки часового пояса для сервера.  3. Выберите способ разбиения дискового пространства: Все имеющиеся разделы на выбранном диске будут удалены, и будет выполнена разбивка диска по умолчанию. На выбранном диске будут удалены разделы Linux, а затем выполнена разбивка диска по умолчанию. Сжатие существующих разделов для освобождения места. Разбивка диска по умолчанию производится только на свободном месте выбранного диска. Создание разделов на выбранном диске выполняется вручную. 4. Измените разбиение разделов в соответствии со следующими рекомендациями:   5. Начнется процесс разбиения диска, а затем – установки операционной системы. Прогресс выполнения обоих процессов будет отображаться на экране.  По окончании установки операционной системы будет выполнена перезагрузка и будет предложено выполнить настройку сетевых параметров.  6. Для настройки параметров сетевой карты: Выберите Device configuration. Выберите сетевой интерфейс eth0. Убедитесь, что отмечен параметр Use DHCP. При необходимости, измените другие параметры, затем нажмите ОК. Нажмите Save, чтобы сохранить сделанные настройки.  7. Для настройки DNS конфигурации, выберите DNS configuration и укажите необходимые параметры сетевых настроек сервера. Затем нажмите ОК.  8. Проверьте выполненные сетевые настройки. Если настройки некорректны, введите N и укажите правильные параметры (см. шаги 6 и 7). Если настройки корректны, введите Y для подтверждения.  2.5.2 Установка Infowatch Device Monitor Внедрение модуля InfoWatch Device Monitor в эксплуатацию начинается с разворачивания серверного компонента, дистрибутив которого входит в комплект поставки продукта. Первые несколько шагов установки не вызывают никаких трудностей: это просмотр титульной страницы, подписание лицензионного соглашения, выбор компонентов (сервер и/или консоль управления) и места их инсталляции. 1. Выбор устанавливаемых компонентов InfoWatch Device Monitor.  Дальнейшие этапы установки зависят от того, какие компоненты были выбраны. Так, например, если устанавливается только консоль управления (например, на компьютер администратора безопасности), то больше никакие настройки уже не нужны. А вот если инсталлируется серверная компонента, то необходимо выполнить еще целый ряд шагов. На первом из них указывается, какой инсталлируется сервер: основной или вспомогательный. Первый используется для вновь разворачиваемой системы, а второй применяется для масштабирования уже работающей. При выборе основного сервера необходимо указать, нужно ли создавать новую базу данных для работы InfoWatch Device Monitor. 2. Выбор типа сервера InfoWatch Device Monitor.  Если был выбран вариант со вспомогательным сервером или была отключена функция создания новой базы данных, то следующим этапом станет указание существующей базы данных. В противном случае администратору будет предложено выбрать одну из возможных СУБД. 3. Выбор СУБД для работы InfoWatch Device Monitor.  Далее необходимо указать параметры создаваемой базы данных. Для встроенной СУБД это будет просто имя файла и папка размещения, для Microsoft SQL Server – сервер и имя базы данных, а также параметры аутентификации и пр. 4. Настройка параметров базы данных.  Следующий этап – ввод сетевых параметров сервера InfoWatch Device Monitor. К ним относятся порты, используемые консолью управления и программами-клиентами. Также можно указать IP-адрес, по которому будут подключаться консоли (если на сервере установлено несколько сетевых адаптеров). 5. Настройка сетевых параметров сервера InfoWatch Device Monitor.  Далее необходимо указать пользователя, от имени которого будет запускаться сервис InfoWatch Device Monitor. Рекомендуется использовать для этого предварительно подготовленный аккаунт, обладающий необходимым набором прав доступа. Впрочем, при необходимости можно включить запуск сервиса от имени системной учетной записи (Local System). 6. Выбор пользователя, от имени которого будет запускаться сервер InfoWatch Device Monitor.  На следующем шаге задается логин и пароль администратора сервера. Речь идет о пользователе, который имеет роль «Суперпользователь». Это специальная роль, которая не предназначена для регулярной работы. Она применяется только для первичного ввода администраторов в систему и работы в аварийных режимах. 7. Настройка администратора сервера InfoWatch Device Monitor.  На последнем этапе необходимо указать адрес сервера InfoWatch Traffic Monitor, на который будет передаваться вся информация об инцидентах. Если в сети предполагается использовать только InfoWatch Device Monitor, то необходимо выбрать автономный режим работы, указав, нужно или нет сохранять теневые копии файлов. 8. Настройка подключения к серверу InfoWatch Traffic Monitor.  После этого остается только запустить процесс установки и дождаться его завершения. 2.5.3 Установка Infowatch Crawler. Прежде чем устанавливать InfoWatch Crawler, в инфраструктуре должен уже быть развёрнут хотя бы один сервер InfoWatch Traffic Monitor. Сам процесс установки InfoWatch Crawler прост и проходит в несколько этапов. Сперва нужно выбрать компоненты для установки, поскольку мы всё устанавливаем на один сервер, то выбираем все компоненты для установки. 1. Выбор компонентов InfoWatch Crawler 1.1 для установки.  На следующем этапе нужно указать параметры соединения сервера InfoWatch Crawler с базой данных сервера InfoWatch Traffic Monitor, в которой будут храниться переданные данные для анализа. 2. Настройка параметров соединения InfoWatch Crawler 1.1 с базой данных сервера InfoWatch TrafficMonitor.  После того как параметры соединения с базой данных настроены, переходим к настройке параметров соединения непосредственно с сервером InfoWatch Traffic Monitor, на который будут передаваться данные для анализа. 3. Настройка параметров соединения InfoWatch Crawler 1.1 с сервером InfoWatch TrafficMonitor.  Важным условием обеспечения должного уровня информационной безопасности инфраструктуры компании является настройка учётных записей для запуска служб на серверах. Для InfoWatch Crawler предусмотрена возможность запуска службы сканера от специально подготовленной или стандартной системной учётной записи. Во время установки можно выбрать от какой учётной записи запускать службы сканера. 4. Выбор учётной записи для запуска служб сканера InfoWatch Crawler 1.1.  Последний шаг – это настройка параметров самого сканера InfoWatch Crawler. Здесь необходимо указать IP-адрес или DNS-имя компьютера с установленным InfoWatch Crawler, а также указать папку для хранения временных файлов. При выполнении сканирования , каждый найденный файл, который соответствует критериям поиска, копируется в папку для хранения временных файлов. Файлы, находящиеся в этой папке, передаются на анализ на сервер InfoWatch Traffic Monitor. В зависимости от пропускной способности сети, загруженности сервера InfoWatch Traffic Monitor и его доступности, отправка файлов может задерживаться. Во избежание простоя в работе сканера InfoWatch Crawler и длительного выполнения задач сканирования и используется промежуточное хранилище для найденных файлов. 5. Настройка параметров сканера InfoWatch Crawler 1.1.  Далее установка проходит в автоматическом режиме и вмешательство пользователя не требуется. 2.6 Технологии агентского мониторинга. Агентский мониторинг означает необходимость внедрения специальных агентов мониторинга в контролируемое приложение. Агенты встраивают trace ID в заголовки пакетов. К этому типу можно отнести решения APM мониторинга и все те, которые встраиваются путём инжекции SDK в код приложения. Агент мониторинга - это специальное небольшое приложение, собирающее информацию о сервере MySQL, включая сведения об операционной системе, и являющееся ключевым компонентом для выполнения мониторинга. Это приложение, предназначенное для установки на каждый сервер, за которым нужно наблюдать, работает почти прозрачно, без какого-либо заметного влияния на производительность системы. Агенты обычно обеспечивают большую гибкость, позволяя управлять более широким типом серверов. К сожалению, агентам требуются некоторые вычислительные затраты на каждом сервере, что потенциально снижает производительность каждого управляемого сервера. Программное обеспечение агента должно даже поддерживаться и обновляться по мере необходимости, что увеличивает нагрузку на сотрудника. Выделин положительные и отрицательные черты: Агент мониторинга помогает с поиском корневой причины проблемы, по заголовкам можно точно отслеживать путь прохождения транзакций. Но при этом возможны оверхеды из-за модификации алгоритма работы приложения, невозможность встраивания в устаревшие приложения, поддержка ограниченного набора языков программирования. InfoWatch Traffic Monitor автоматически классифицирует информационные потоки компании, распределяя их по категориям и терминам. Детектор текстовых объектов защищает данные, создаваемые по определенному шаблону или логике. Текстовые объекты – это точная последовательность символов или регулярных выражений, которые подлежат защите, если встречаются в переписке (во вложении) полностью либо частично. Детектор эталонных документов защищает большие по объему документы, содержание которых не изменяется или меняется незначительно. Технология автоматически обнаруживает в анализируемом тексте цитаты из эталонных документов (образцов), содержащих конфиденциальную информацию. Детектор графических объектов. Технология распознает в изображениях заранее предустановленные графические объекты. По умолчанию InfoWatch Traffic Monitor детектирует изображения паспорта гражданина РФ и кредитных карт (платежные системы VISA, Visa Electron, MasterCard, Maestro, МИР). Также есть возможность настроить технологию на детектирование технических чертежей (например, защита autocad-файлов), географических карт и т.д. Запатентованная InfoWatch технология, которая защищает базы данных компании от утечек. «Детектор выгрузок из баз данных» фиксирует наличие эталонных выгрузок из баз данных в сетевом трафике, текстовых документах и вложениях. Технология делает возможным оперативно реагировать на передачу информации, скопированной из базы данных, выявлять нарушителя и использовать цифровые доказательства по инциденту в случае необходимости проведения расследования. Детектор заполненных бланков - это технология, которая отслеживает передачу по различным каналам анкет и квитанций, содержащих персональные данные, и уведомляет офицера безопасности и всех заинтересованных лиц. Встроенные технологии анализа InfoWatch Traffic Monitor Standard позволяют распознать в потоке информации данные, которые представляют ценность для бизнеса: от сканов паспортов до выгрузок из корпоративных баз данных и даже отсканированных анкет, заполненных от руки. 2.7 Разработка политик безопасности в системе корпоративной защиты информации от внутренних угроз Не всегда компании готовы самостоятельно разработать политику информационной безопасности. Требуется привлечение экспертов, готовых предложить новейшие разработки. С учетом особенностей разработки сложного комплекса организационных и программно-технических мер процесс создания политики информационной безопасности будет состоять из следующих этапов: проведение аудита состояния информационной безопасности с использованием собственных ресурсов и привлеченных экспертов; анализ выявленных рисков, разработка, предложение и защита возможных сценариев построения систем обороны; разработка стандартов системы информационной безопасности, согласование их со всеми причастными службами; выбор оптимальных, экономически выгодных и внедряемых решений защиты информационной безопасности; разработка нормативно-правовой документации по обеспечению информационной безопасности, начиная от политик верхнего уровня и заканчивая стандартами работы с базами данных и компьютерной техникой; согласование и утверждение разработанных документов на уровнях советов директоров и исполнительного органа компании; внедрение документов, их апробация; сопровождение эффективной работы всех созданных секторов безопасности, доработка документов; проверка качества работы систем безопасности, их аудит и совершенствование. Все эти этапы требуют внимательного отношения к любой процедуре, внедрение которой должно производиться с учетом мнения всех подразделений, согласования всех требуемых документов, в противном случае неизбежно возникновение конфликта интересов различных департаментов. Его наличие существенно затруднит работу компании. Процесс подготовки и согласования политики может занять до полугода, начиная от момента начала аудита, завершая этапом аттестации и сертификации системы. Большинство из предложенных разделов разработанной и утвержденной документации должна иметь общий характер и отсылать к отдельным стандартам и регламентам. Документ должен быть понятен всем пользователям, работающим в компании, термины, понятные только узким специалистам, должны остаться в предназначенной для их внимания документации. Все регламенты, содержащие последовательность процессов, уровни ответственности, графические схемы нужно вынести в Помимо документального нужно учитывать производственный, территориальный, и кадровый факторы, которые определят специфику защитных мер. Создание системы и политики безопасности требует от разработчиков максимального учета особенностей работы каждого юридического лица, графиков, территорий, ресурсов. Ее создание должно гарантировать максимально высокую степень защиты, при этом оно и последующее поддержание работоспособности системы не должны повлечь за собой высоких финансовых затрат. Общая производительность труда не должна страдать от излишнего количества регламентов. Кроме этого, сертификация, аттестация и внедрение новых программных продуктов требуют существенного пересмотра бюджета, поэтому, если принято решение о разработке и внедрении системы мер и документов, необходимы своевременная подготовка сметы и бюджета и их согласование на уровне высшего руководства. Традиционно в крупных компаниях планирование бюджета производится на уровне квартала и года, и согласовывать бюджет на внедрение политики необходимо исходя из того, что на это потребуется не менее двух кварталов. Разработка современных программных продуктов, например DLP-систем и SIEM-систем, закрывающих все информационные каналы от несанкционированного съема данных, их внедрение и адаптация к потребностям каждого конкретного предприятия требуют не только финансовых, но и временных ресурсов. Поэтому от подразделений, отвечающих за подготовку политики, зависит своевременное планирование средств и согласование их привлечения. Системная работа в области информационной безопасности, таким образом, требует внимания не только специальных подразделений, но и финансовых, и бухгалтерских служб, и руководства компании. При этом о целях разработки этой системы уведомляются все сотрудники, которые должны быть лично заинтересованы в успешности ее реализации. Помочь в этом могут системы мотивации, при использовании которых ключевые показатели эффективности труда будут связаны с соблюдением требований политики, ее успешным внедрением. Таким образом, в процесс оказываются вовлеченными еще и кадровые службы предприятия. Задача в условиях крупного предприятия реализовать все этапы процесса внедрения политики информационной безопасности становится крайне сложной. Но целесообразность этого решения должна помочь превозмочь все преграды. |