отчет по практике. отчет. Отчёт по производственной практике по модулю пм. 03. Применение инженернотехнических средств обеспечения информационной безопасности

Скачать 1.89 Mb. Скачать 1.89 Mb.

|

1 2 Министерство образования и науки Республики Башкортостан Государственное бюджетное профессиональное образовательное учреждение Уфимский колледж статистики, информатики и вычислительной техники ОТЧЁТ по производственной практике по модулю ПМ.03. Применение инженерно-технических средств обеспечения информационной безопасности по специальности 10.02.03 Информационная безопасность автоматизированных систем

УФА - 2021 год

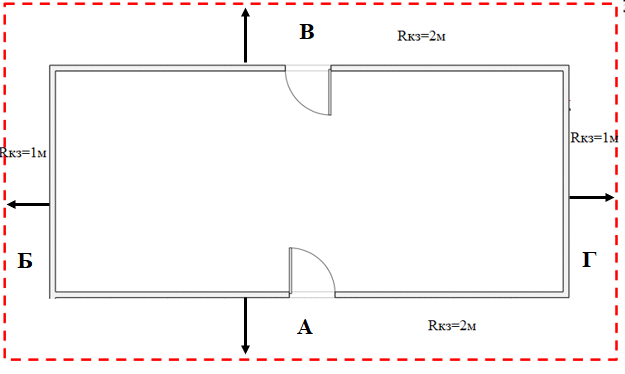

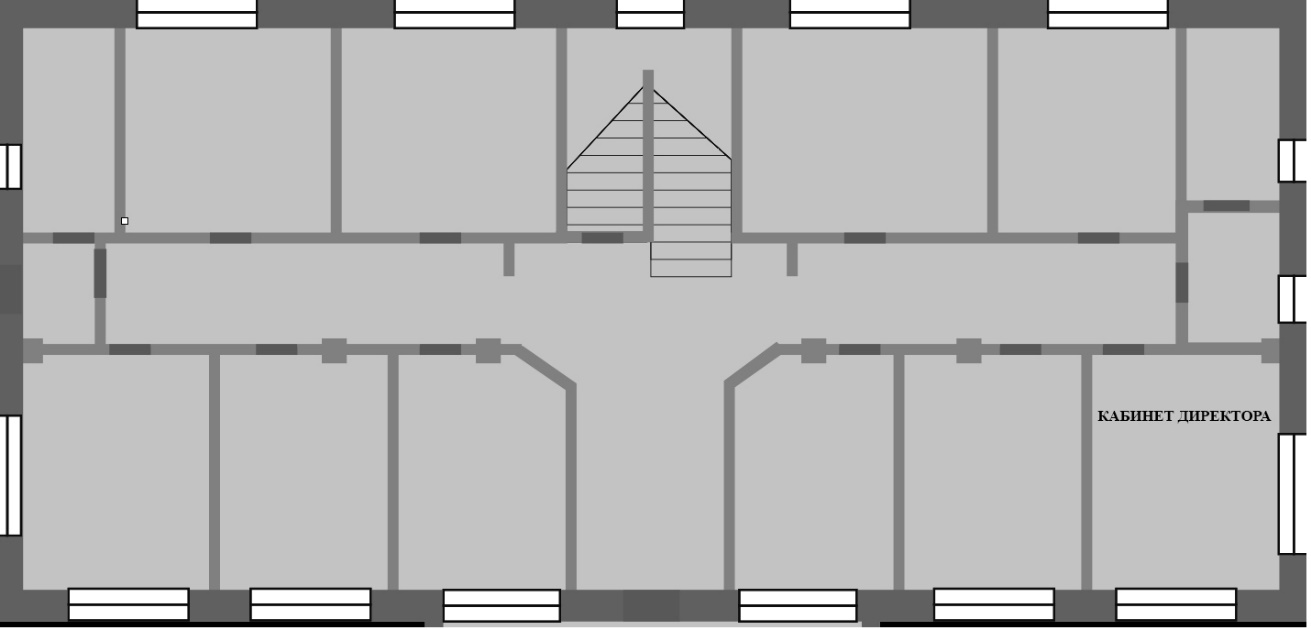

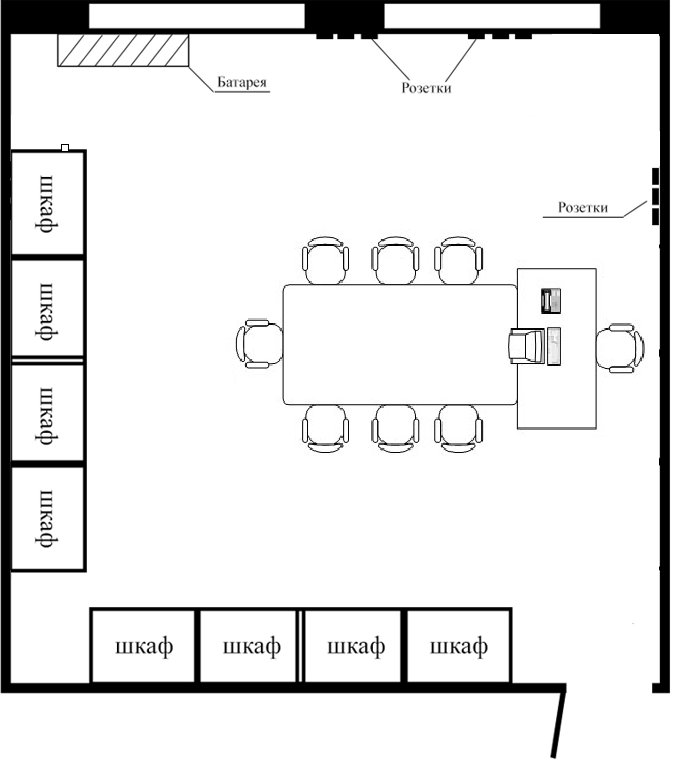

ВВЕДЕНИЕ Производственная практика пройдена в Муниципальном бюджетном учреждение дополнительного образования Детская школа искусств № 2 имени Фарита Камаева городского округа город Уфа Республики Башкортостан. Целью прохождения производственной практики состояла в получение навыков эксплуатации инженерно-технических средств обеспечения информационной безопасности, в сборе данных о выбранном объекте защите, выявлении технических каналов утечки информации. Для решения данной цели потребовалось решить следующие задачи: – ознакомление с предприятие (отделом), его функциями, структурой; – ознакомление с имеющимися в отделе инженерно-технической защиты задачами, подлежащими разработки; – моделирование объектов защиты; – моделирование угроз информации; – организация мероприятий физической защиты источников информации; – организация мер по защите информации от наблюдения, подслушивания, перехвата, установки закладных устройств, утечки по вещественному каналу; – тестирование систем защиты информации. В качестве объекта защиты на производственной практике в МБУ ДО ДШИ № 2 им.Ф.Камаева ГО г.Уфа РБ был выбран кабинет «Директора». 1. Характеристика предприятия Муниципальное бюджетное учреждение дополнительного образования Детская школа искусств № 2 имени Фарита Камаева городского округа город Уфа Республики Башкортостан (МБУ ДО ДШИ № 2 им.Ф.Камаева ГО г.Уфа РБ)- учреждение дополнительного образования детей. Это гармоничное, современное учебное заведение культуры, где синтез искусств - основа работы с детьми. История развития МБУ ДО ДШИ № 2 берет начала с рождения Камаева Фарита Хаснулловича. Начав работу, в УГИИ в 1971 году, создал и возглавил кафедру башкирской музыки и фольклора, основной задачей которой была подготовка исполнителей на традиционных музыкальных инструментах и исследователей фольклора. С 1965 года, участвуя в фольклорных экспедициях по районам Башкортостана, Курганской области, Алтая и Монголии, записал свыше трех тысяч и нотировал более двух тысяч мелодий. В 1973 году Фарит Хаснуллович был принят в Союз композиторов СССР. С 1991 по 1993 годы - проректор по научной работе УГИИ. В 1991 году за плодотворную творческую, педагогическую и общественную деятельность Ф.Х. Камаев был удостоен звания Заслуженный деятель искусств БАССР. Автор свыше 30 научных работ, посвященных башкирской народной и профессиональной музыке. С 1998 года «Детская школа искусств № 2» г. Уфы стала называться школой имени Фарита Камаева. МБУ ДО ДШИ № 2 осуществляет следующие основные виды образовательной деятельности: – реализация дополнительных предпрофессиональных общеобразовательных программ в области искусств; – реализация образовательных программ дополнительного образования детей художественно-эстетической направленности; – участие в городских, областных, региональных, российских и международных конкурсах, фестивалях, выставках, смотрах; – подготовка наиболее талантливых и способных детей в профильные учебные заведения. На рисунке 1 представлена организационная структура МБУ ДО ДШИ № 2.  Рисунок 1 – Организационная структура организации Можно сказать, что структура имеет иерархический тип, что позволяет обеспечить четкое управление организации. Как видно из структуры руководит организацией Директор. Директор является лицом, заинтересованным в эффективном руководстве, увеличении рентабельности и развитии образовательного учреждения, также он координирует работу участков и отделов. Педагогический совет Школы осуществляет общее руководство деятельность школы в части организации образовательного процесса. В состав Педагогического совета Школы входят педагогические работники (директор Школы, его заместители по учебно-воспитательной работе, преподаватели, концертмейстеры и другие педагогические работники). Методический совет координирует работу подструктур (отделений) методической службы, направленную на развитие научно - методического обеспечения образовательного процесса, инноваций, опытно- экспериментальной и научно- исследовательской деятельности педагогического коллектива Совет родителей создается по инициативе в школе в целях учета мнения родителей по вопросам управления школы и при принятии локальных нормативных актов, затрагивающих права и законные интересы учащихся и родителей. 2. Моделирование объектов защиты МБУ ДО ДШИ № 2 арендует первые два этажа в пятиэтажном здании, расположенным на улице Парковая ул., 18/2, Октябрьский район. На рисунке 2 представлено расположения здания на местности.  Рисунок 2 – Расположение здания на местности На рисунке 3 показано здание с указанием контролируемой зоны.  Рисунок 3 – Здание с указанием контролируемой зоны Контролируемая зона – это пространство (территория, здание, часть здания, помещение), в котором исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового доступа и посторонних транспортных средств. Границей КЗ на объекте информатизации является периметр территории учреждения. Сторона А, показанная на рисунке 3, является главной стороной здания, где располагается главный вход в организацию. Радиус контролируемой зоны(Rкз) равен 2 метрам, так как перед входом в организацию установлена видеокамера, которая фиксирует вход и выход сотрудников и посетителей организации. На стороне В располагается запасной выход из организации. Там также установлена видеокамера, поэтому Rкз = 2м. На стороне Б и Г отсутствует какое-либо видеонаблюдение, и территория не ограждена забором или другими ограждающими конструкциями. Предполагаемый злоумышленник с малой вероятностью будет находится возле здания ближе одного метра, поэтому Rкз = 1м. В качестве объекта защиты в рассматриваемой организации был выбран кабинет «Директора». На рисунке 4 представлен план помещения МБУ ДО ДШИ № 2 с указанием выбранного кабинета.  Рисунок 4 – План помещения МБУ ДО ДШИ № 2 Выбор данного кабинета в качестве защищаемого объекта был обусловлен тем, что кабинет используется для проведения переговоров с партнерами и клиентами, также совещание между сотрудниками организации. Следовательно, в кабинете циркулирует ценная информация для организации: − информация коммерческого характера; − персональные данные сотрудников и клиентов. Также при выборе объекта защиты учитывался тот фактор, что в кабинете много элементов интерьера и мебели, в которой легко можно спрятать закладные устройства и получить конфиденциальную информацию. Общая характеристика выбранного кабинета в качестве объекта защиты такова: Объект защиты представляет собой кабинет, расположенный на первом этаже пятиэтажного здания, с двух сторон окруженный помещениями организации. Третья сторона выходит в коридор, а четвертая стена является внешней здания и выходит на территорию контролируемой зоны. Кабинет размером 25 м2 оснащен дверью и дверным проемом, 2 окнами, 1 радиатором отопления, потолочной вентиляцией в количестве 4 штук и пожарной сигнализацией. Стены кабинета изготовлены из бетона, обделаны гипсокартоном с нанесением на него декоративной штукатуркой, толщина стен составляет примерно 25 см. Пол кабинета изготовлен также из бетона, покрыт сверху ламинатом. Потолок покрыт штукатуркой. На потолке распологается элементы освещения, потолочная вентиляция и пожарная сигнализация. Окна в кабинете средних размеров, занимают большую часть стен и выходят на дворовую территорию. На окнах висят шторы. В середине кабинета распологается стол, на котором размещается персональный компьютер директора. Объект предназначен для работы руководителя, а также проведения совещаний, заседаний и переговоров с начальниками отделов. Схематический план защищаемого кабинета представлен на рисунке 5.  Рисунок 5 − Схематический план защищаемого кабинета В таблице 1 приведена модель объекта защиты. Таблица 1 − Модель объекта защиты

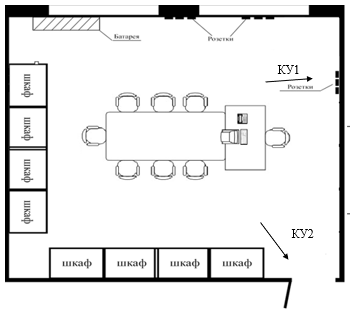

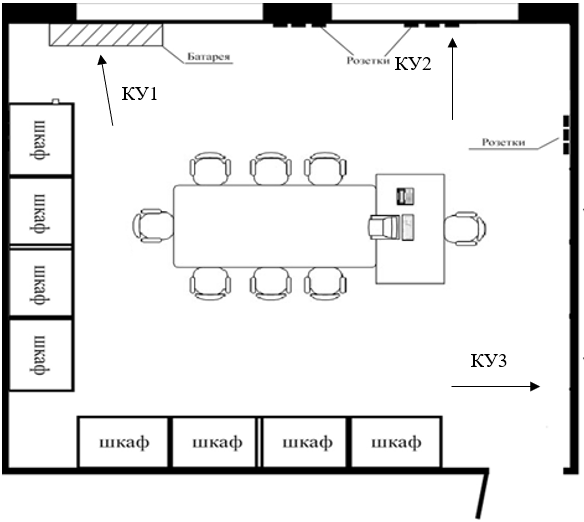

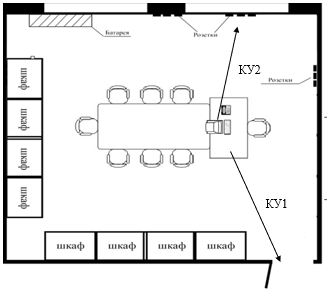

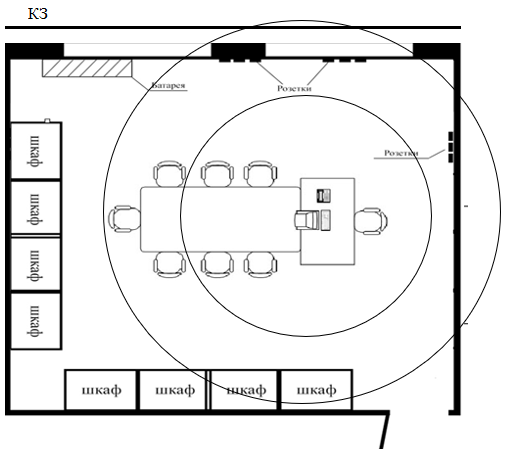

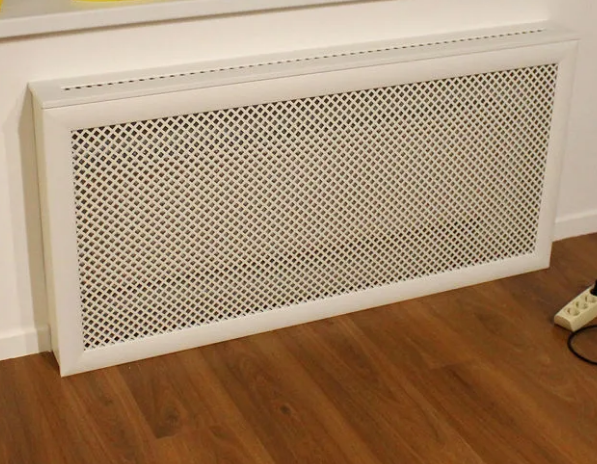

3. Организация мероприятий физической защиты источников информации МБУ ДО ДШИ № 2 имеет один главный вход и один запасной. Главный вход оборудован охранным постом. Организация, на территории которого находится защищаемое помещение, не имеет ограждения возле главного входа и запасного. На рисунке 6 показан главный вход в организацию.  Рисунок 6 – Главный вход МБУ ДО ДШИ № 2 Вход в организацию осуществляется через электронные пропуска, которые выдают каждому сотруднику организации. Вход в кабинет на территории организации выполняется также по пропускам. На рисунке 7 показана электронная ключ-карта, через которую осуществляется вход на территорию организации через охранный пост и непосредственно в кабинет.  Рисунок 7 – Электронная карта Помещение выходит окнами на дворовую территорию с низким пешеходным потоком. Окна защищаемого помещения не защищены металлическими решетками и отсутствует сигнализация, поэтому есть риск проникновения злоумышленника через окна. На рисунке 8 показаны окна защищаемого кабинета «Директора».  Рисунок 8 – Окна защищаемого помещения На предприятии отсутствуют следующие барьеры защиты: 1) отсутствие видеонаблюдения по периметру здания и прилегающей территории P = 0,1; 2) отсутствие охранной сигнализации на окнах выделенного помещения при условии, что помещение расположено на первом этаже P = 0,2; 3) отсутствие решеток на окнах выделенных помещений, расположенных на первом этаже P = 0,1; 4) обслуживание оргтехники, ремонт сантехники, электрики, уборка помещений не штатными сотрудниками организации, имеющими постоянный или разовый доступ в выделенные помещения: P = 0,1 (работа под сопровождением штатных сотрудников). Исходя из этого вычисляем расчет защищенности объекта ЗО и угрозы физического проникновения УФПО: ЗО(1) = 1 – 1 х P = 1 – 1 х 0,1 = 0,9 ЗО(2) = ЗО(1) ‒ ЗО(1) × P = 0,9 – 0,9 х 0,2 = 0,72 ЗО(3) = ЗО(2) ‒ ЗО(2) × P = 0,72 – 0,72 х 0,1 = 0,648 ЗО(4) = ЗО(3) ‒ ЗО(3) × P = 0,648 – 0,648 х 0,1 = 0,5832 УФПО = 1 ‒ ЗО(5) = 1 ‒ 0,5832 = 0,4168 4. Моделирование угроз безопасности информации Моделирование угроз безопасности информации предусматривает анализ способов хищения, изменения или уничтожения защищаемой информации с целью оценки наносимого этими действиями ущерба. Моделирование угроз включает в себя два этапа: 1) моделирование способов физического проникновения злоумышленника к источникам информации; 2) моделирование технических каналов утечки информации. 4.1 Моделирование способов физического проникновения злоумышленника к источникам информации Моделирование способов физического проникновения злоумышленника к источникам информации предполагает рассмотрение всевозможных путей непосредственного доступа к информации путем физического проникновения к ее источникам. Возможные пути физического проникновения в защищаемое кабинете «Директора»: 1) через пункт охраны, представившись учениками или родителями. Родителям не выдают пропуска, поэтому такой способ проникновения наиболее вероятный; 2) через окно, путем разбивания окон. На окнах отсутствуют металлические решетки и сигнализация. Такой способ проникновения возможен, но опасен, так как окна выходят на оживленную улицу; 3) путём пролома стены. Это маловероятный путь, так как он требует от злоумышленника больших физических усилий и производит много шума. 4) путём вскрытия дверей. Данный способ проникновения мало вероятен, так как вход в организацию оснащен пунктом охраны и пропускной системой. Если же злоумышленнику удастся проникнуть, то на пути возникнет сложность в том, что защищаемый кабинет часто проходят сотрудники организации. Злоумышленник может проникнуть на предприятие при помощи другого сотрудника или ученика, которому разрешен доступ в помещение путем преследования практически вплотную. Также «вероятный нарушитель» (злоумышленник) может пройти пост охраны путем подделки магнитных карт, либо зайти через внутренний двор, откуда доступ на предприятие совершенно свободен. 4.2 Моделирование технических каналов утечки информации Моделирование технических каналов утечки информации является единственным методом достаточно полного исследования их возможностей с целью последующей разработки способов и средств защиты информации. Угроза утечки информации по техническим каналам включает в себя: − угроза утечки акустической (речевой) информации; − угроза утечки видовой информации; − угроза утечки по каналам ПЭМИН. В соответствии с исходными условиями акустические каналы утечки возникают там, где возможно прослушивание, в том числе без использования технических средств – микрофонов, разговоров содержащих защищаемую информацию через воздушную среду (возле щелей входных дверей – из коридора или приемной, возле окон помещений расположенных на первых этажах, возле вентиляционных отверстий из соседних помещений, возле сквозных отверстий сетевых розеток и щелей в ограждающих конструкциях – в стенах, полу и потолке помещения и т.п.). Перехват акустической информации может осуществляться за счет: − использования портативных устройств звукозаписи (диктофонов), скрытно установленных в выделенном помещении; − использования электронных устройств перехвата информации датчиками микрофонного типа, скрытно установленных в выделенном помещении, с передачей информации по радиоканалу, телефонной линии; − использования направленных микрофонов, размещённых в близлежащих строениях и транспортных средствах, находящихся за границей контролируемой зоны; − прослушивания информации посторонними лицами без применения технических средств. В кабинете «Директора» возможно прослушивание разговоров, содержащих защищаемую информацию, через воздушную среду. Такая возможность есть возле щелей входных дверей из коридора и возле сквозных отверстий сетевых розеток. На рисунке 9 показан акустический канал утечки информации.  Рисунок 9 – Акустический канал утечки информации КУ1 – съем информации из дверных проемов КУ2 – съем информации из сквозных отверстий сетевых розеток Виброакустические каналы утечки возникают там, где возможна вибрация на жестких однородных ограждающих конструкциях помещения и конструктивных элементах инженерных коммуникаций проходящих через помещение, в котором ведутся разговоры, содержащие защищаемую информацию (из смежных помещений через стены, пол, потолок в случае отсутствия звукоизолирующей облицовки, на оконном полотне, независимо от этажности, на трубах и батареях отопления, водоснабжения и на желобах вентиляции из смежных помещений и т.п.). В рассматриваемом защищаемом кабинет «Директора» возможны каналы утечки за счет вибрация из смежных помещений через стены, окна и радиатора отопления. На рисунке 10 представлен виброакустический канал утечки информации.  Рисунок 10 – Виброакустические каналы утечки информации КУ1 – съем информации с радиатора отопления КУ2 – съем информации с окон КУ3 – съем информации со стен В соответствии с исходными условиями визуально оптические каналы утечки возникают там, где возможен визуальный просмотр документов и экранов мониторов (как внутри помещений, так и снаружи с расстояния прямой видимости – 50 м). Необходимым условием осуществления просмотра (регистрации) является наличие прямой видимости между средством наблюдения и носителем. Перехват (просмотр) по визуальному каналу в защищаемом кабинет «Директора» возможен через открытую дверь и окна. На рисунке 11 показан визуальный канал утечки информации  Рисунок 11 – Визуальный канал утечки информации КУ1 – съем информации через открытую дверь КУ2 – съем информации с окон Прямые (функциональные) каналы утечки в данном помещении не имеются так как возможности бесконтрольного подключения к кабелю связи не имеется. Угрозы утечки информации по каналу ПЭМИН возможны из-за наличия электромагнитных излучений, в основном, монитора и системного блока компьютера. Основную опасность представляют угрозы утечки из-за наличия электромагнитных излучений монитора. Возникновение угрозы по каналам ПЭМИН возможно за счет перехвата техническими средствами побочных информативных электромагнитных полей и электрических сигналов, возникающих при обработке ПД техническими средствами. Регистрация ПЭМИ может вестись с соседних зданий, с автомобильной стоянки, с автомобиля, припаркованным на близлежащей дороге при помощи использования аппаратуры следующих видов: ‒ стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц; ‒ портативной возимой аппаратуры, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями; ‒ портативной носимой аппаратурой – физическими лицами в непосредственной близости от ИСПДн; ‒ автономной автоматической аппаратурой, скрытно устанавливаемой физическими лицами в непосредственной близости от ИСПДн. На данном объекте защиты основные технические средства излучают побочно электромагнитные излучения и наводятся на вспомогательные технические средства, что создает каналы утечки информации. Каналы утечки по побочным электромагнитным излучениям имеются в данном помещении, поскольку расстояние от КЗ относительно ОТСС составляет менее 20 м, а ОТСС без заземления экрана. На рисунке 12 представлен канал утечки за счет ПЭМИН.  Рисунок 12 – Канал утечки за счет ПЭМИН 5 Организация мер по технической защите информации 5.1 Защита информации от утечки по акустическим и виброакустическим каналам Защита информации от утечки по акустическому каналу – комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны за счет акустических полей. Основными мероприятиями в этом виде защиты выступают: – организационные; – организационно-технические меры. Организационные меры предполагают проведение архитектурно-планировочных, пространственных и режимных мероприятий. Архитектурно-планировочные меры предусматривают выполнение определенных требований при проектировании или реконструкции помещений с целью исключения или ослабления неконтролируемого распространения звука. Режимные меры – строгий контроль пребывания в контролируемой зоне сотрудников и посетителей. Организационно–технические меры – использование звукопоглощающих средств. Организационно-технические предусматривают проведение пассивных (звукоизоляция, звукопоглощение) и активных (звукоподавление) мероприятий. Предотвращение утечки по акустическому и виброакустическому каналам будет реализовано при помощи следующих мер: – звукоизоляция оконных проемов – установка двойных стеклопакетов, увеличения воздушного межстекольного зазора; – для защиты от перехвата при помощи лазерных микрофонов с внешней стороны окон – установить стекла с рифленой поверхностью; 3) на радиатор отопления навесить специальный звукопоглощающий короб, показанный на рисунке 13.  Рисунок 13 – Звукопоглощаюший короб на радиаторе отопления Не исключается применение и технических мер за счет применения специальных защищенных средств ведения переговоров. Для этого можно использовать прибор виброакустической защиты Соната АВ-4Б. Прибор виброакустический защиты Соната АВ-4Б представлен на рисунке 14.  Рисунок 14 – Прибор виброакустической защиты Соната АВ-4Б Соната-АВ модель 4Б является комплексом защиты от утечки информации по различным каналам. Производство изделия Соната-АВ модель 4Б сертифицировано сертификатом ФСТЭК. Соната-АВ модель 4Б построена по принципу: единый источник электропитания + генераторы-электроакустические преобразователи (излучатели). Благодаря этому построению проявляется высокая стойкость защиты информации. Имеет ряд преимуществ перед классическим подходом - центральный генератор + электроакустичекие преобразователи: – есть возможность подключения к одному питающему шлейфу. Это делает легче процесс проектирования и монтажа; – индивидуальная регулировка интегрального уровня и корректировка спектра каждого генератора улучшает действие системы. Улучшенная аппаратная настройка элементов модели 4Б позволяет связывать источник электропитания с другими для обмена информацией. Это дает возможность: – создать систему автоматического контроля всех элементов; – снизить время на конфигурирование и тестирование системы; – изменить настройки генераторов и построить гибкую систему виброакустической защиты; – уменьшить затраты благодаря использованию единой линии связи и электропитания. Принцип действия прибора основан на маскировании спектра речи шумовой помехой, излучаемой в стены, перекрытия, окна, воздуховоды, трубы отопления. Технические характеристики: – полоса воспроизводимых частот – 175 – 11 200 Гц; – интерфейс управления – Rebus 3 (3 трехпроводный); – количество октавных полос независимой регулировки уровней шума – 6; – количество шагов регулировки уровней шума в каждой октавной полосе – 8; – количество шагов регулировки интегральных уровней шума – 10; – ток потребления (максимальное значение), мА – 30; – рабочее напряжение, В, не менее – 10; – максимальное число индивидуальных адресов – 255; – максимальная продолжительность непрерывной работы Изделия (час.) – 8; 5.2 Защита информации от утечки по визуальным каналам Любой световой поток, исходящий от источника информации, может быть перехвачен. Для борьбы с этим способом необходимо применять в большинстве случаев простые технические средства: – снижение отражательных характеристик и уменьшение освещенности объектов; – установка различных преград и маскировок; – использование светоотражающих стекол; – расположение объектов так, чтобы свет от них не попадал в зону возможного перехвата. В кабинете «Директора» перехват возможен через открытую дверь и окно путем просмотра экрана ноутбука. Поэтому для защиты от перехвата в данном случае необходимо расположить ноутбук таким образом, чтобы исключить отражение света в стороны возможного расположения злоумышленника. Для защиты от просмотра через окна можно применять жалюзи. 5.3 Защита информации от утечки по ПЭМИН Защита информации от утечки по ПЭМИН осуществляется путем применения два основных метода защиты: активный и пассивный. Активный метод предполагает применение специальных широкополосных передатчиков помех. Данный метод состоит в маскировке (зашумлении) побочных излучений и наводок путем формирования и излучения вблизи технических средств широкополосных шумовых сигналов (в диапазоне 0,01-1000 МГц), превышающих по уровню сигналы ПЭМИН Достоинство метода в том, что не только угроза утечки информации по каналам побочного излучения компьютера, но и многие другие угрозы. Как правило, становится невозможным также и применение закладных подслушивающих устройств. Становится невозможной разведка с использованием излучения всех других устройств, расположенных в защищаемом помещении. Но этот метод имеет и недостатки: – применение средств с мощным источником излучения могут неблагоприятно воздействовать на здоровье сотрудников или других людей, находящихся в защищаемом помещении; – наличие маскирующего излучения свидетельствует, что в данном помещении есть серьезные секреты. Следовательно, к этому помещению будет повышенный интерес злоумышленников. Пассивный метод заключается в экранировании источника излучения, размещении его в экранированном шкафу или в экранировании помещения целиком. Современные технологии экранирования основаны на нанесении различных специальных материалов на внутреннюю поверхность корпуса устройства, излучающего ПЭМИН. Экранирование компьютера даже с применением современных технологий − сложный процесс. Для защиты утечки информации по каналам ПЭМИН на объекте защиты в кабинете «Директора» будет использован активный метод защиты. Для реализации данного метода защиты будет использован генератор шума «Соната-Р2». Генератор шума «Соната-Р2», представлен на рисунке 15.  Рисунок 15 – Генератор шума «Соната-Р2» Устройство защиты объектов информатизации от утечки информации по техническим каналам "Соната-Р2", предназначено для защиты информации, обрабатываемой объектами вычислительной техники, от ее утечки по техническим каналам побочных электромагнитных излучений и наводок на линии ВТСС, электропитания, заземления. Устройство "Соната-Р2" является техническим средством защиты информации, от утечки информации за счет побочных электромагнитных излучений и наводок, соответствует требованиям “Норм защиты информации, обрабатываемой средствами вычислительной техники и в автоматизированных системах, от утечки за счет побочных электромагнитных излучений и наводок” и технических условий и ЮДИН.665820.003 ТУ. Устройство может устанавливаться в выделенных помещениях до 1 категории включительно, в том числе оборудованных системами звукоусиления речи, без применения дополнительных мер защиты информации. Соответствие подтверждается сертификатом ФСТЭК России № 1129. Технические характеристики представлены в таблице 2. Таблица 2 − Технические характеристики «Соната-Р2»

5.4 Специальное обследование выделенных помещений Периодически следует проводить специальное обследование помещения с целью выявления возможно внедренных электронных средств съема информации в ограждающих конструкциях, предметах мебели и интерьера выделенных помещений. Для выявления возможно внедренных электронных средств съема информации может быть проведен визуальный осмотр кабинета сотрудниками, которые чаще всего посещают рассматриваемое помещение, так как именно они могут наиболее быстро выявить новые предметы, появившиеся в кабинете. Также может быть применена специальная техническая проверка помещения. Она проводится путем следующих видов работ: – первый вид работ включает специальное обследование и проверку с использованием технических средств поверхности стен, потолков, полов, дверей и оконных рам, а также мебели, предметов интерьера, сувениров и т.п. Для его проведения необходимы следующая аппаратура и техника: нелинейный локатор, переносной рентгеновский комплекс, металлоискатель, обнаружитель пустот, индикатор электромагнитного поля, радиочастотомер; – второй вид работ связан с визуальным осмотром и проверкой с использованием технических средств электронных приборов. При этом используются: переносной рентгеновский комплекс, индикатор электромагнитного поля, радиочастотомер и набор луп; – третий вид работ включает визуальный осмотр и проверку с использованием технических средств проводных линий (электросети, абонентской телефонной сети, системы часофикации, систем пожарной и охранной сигнализации и т.д.). Для проверки используются средства контроля проводных линий, а также индикатор электромагнитного поля и радиочастотомер; – четвертый вид работ предусматривает радиоконтроль (радиомониторинг) помещений. Он проводится с использованием программно-аппаратных комплексов контроля или обычных сканерных приемников. Для анализа структуры сигналов применяются анализаторы спектра. 6 Мониторинг и аудит систем защиты информации 6.1 Изучение методов тестирования системы защиты информации Для проверки качества средств защиты информации, применяемых на объекте защиты, проводится тестирование. Тестирование бывает двух видов: ручное и автоматизированное. При ручном тестировании необходимые действия выполняются специально обученным человеком – тестировщиком. При автоматизированном тестировании применяются специализированные программные средства. Преимущества автоматизированного тестирования по сравнению с ручным тестированием: 1) повторяемость – написанные тесты всегда будут выполняться однообразно, то есть исключен «человеческий фактор», компьютер не пропустит тест по неосторожности и ничего не напутает в результатах; 2) быстрое выполнение – автоматизированному тесту не нужно «сверяться» с инструкциями и документациями, это сильно экономит время проверки; 3) меньшие затраты времени на анализ результатов тестирования и адаптацию тестов в случае изменения функционала; 4) автоматическое формирование и рассылка отчетов; 5) выполнение без вмешательства человека – во время выполнения тестов, тестировщик может заниматься другими полезными делами, или тесты могут выполняться в нерабочее время. Кроме того, можно выделить несколько способов испытания СЗИ, носящих общесистемный характер: – нагрузочное тестирование; – регрессионное тестирование; – системное тестирование. Нагрузочное тестирование – определение показателей производительности системы или устройства, основанное на сборе времени отклика (выполнения операции) тестируемой системой. Способ нагрузочного тестирования применим к СЗИ с целью определения эффективности защиты от DDOS атак. Регрессионное тестирование – проверка неизменности поведения тестируемой системы. Этот вид тестирования применяется для контроля за новыми версиями СЗИ. Он обеспечивает неизменность желаемого поведения СЗИ путем защиты от несанкционированных изменений. Системное тестирование – оценка выполнения требований (функциональных и не функциональных) системой в целом. Проводится проверка программной части СЗИ, аппаратной части СЗИ (при наличии), их взаимодействия между собой в рамках СЗИ, а также взаимодействие СЗИ с остальной частью системы. 6.2 Аудит систем защиты информации Аудит безопасности представляет процесс получения объективных оценок о текущем состоянии информационной безопасности автоматизированной системы. Аудит позволяет оценить текущую безопасность функционирования информационной системы, оценить и прогнозировать риски, управлять их влиянием на бизнес-процессы фирмы, корректно и обоснованно подойти к вопросу обеспечения безопасности её информационных активов, стратегических планов развития, маркетинговых программ, финансовых и бухгалтерских ведомостей, содержимого корпоративных баз данных. Аудит безопасности ИС дает возможность руководителям и сотрудникам организаций получить ответы на вопросы: – как оптимально использовать существующую ИС при развитии бизнеса; – как решаются вопросы безопасности и контроля доступа; – как установить единую систему управления и мониторинга ИС; – когда и как необходимо провести модернизацию оборудования и ПО; – как минимизировать риски при размещении конфиденциальной информации в ИС организации, а также наметить пути решения обнаруженных проблем. Цели проведения аудита безопасности ИС: – оценка текущего уровня защищенности ИС; – локализация узких мест в системе защиты ИС; – анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС; – выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС; – оценка соответствия ИС существующим стандартам в области информационной безопасности. В число дополнительных задач аудита ИС могут также входить выработка рекомендаций по совершенствованию политики безопасности организации и постановка задач для ИТ персонала, касающихся обеспечения защиты информации. Для проведения аудита систем ЗИ будет привлекаться сторонняя организация «ООО «Центр информационных технологий» 1 2 |