1 Методи та механізми 2014. 1. 1 Основні послуги при застосуванні, уніфікація та стандартизація криптографічних перетворень

Скачать 1.75 Mb. Скачать 1.75 Mb.

|

|

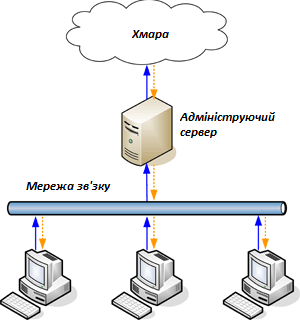

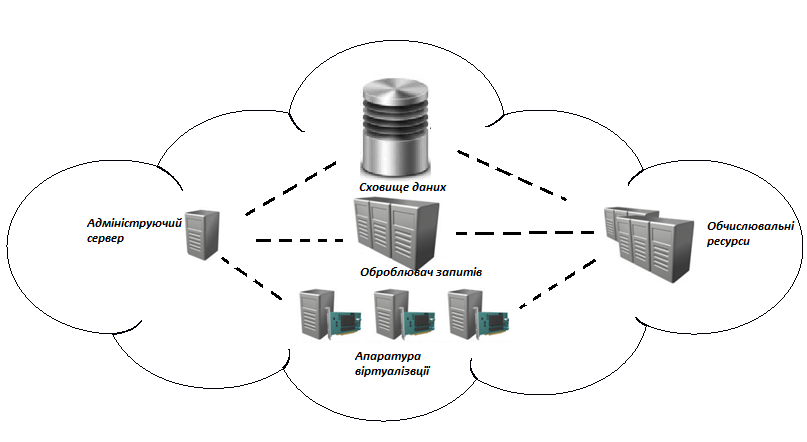

1.2.3. Структурна схема організації захищеного зв’язку Будемо вважати, що ІТС являє собою сукупність взаємопов’язаних інформаційних та телекомунікаційних систем, які у процесі обробки інформації діють як єдина система. За основу при розгляді спочатку приймемо модель хмарних обчислень та розглянемо загальну модель побудови системи хмарних обчислень і можливі загрози в системі хмарних обчислень. Аналіз показує, що використання хмарних обчислень не тільки дозволяє реалізувати можливість віддаленої обробки інформації та забезпечує досягнення високих показників відмово стійкості інформаційної інфраструктури, але й вносить додаткові загрози інформаційній системі та інформації, що там обробляється. На рис.1.1 наведено спрощену структуру хмари та модель маршрутів інформації в системі, тобто подається спрощений опис обробки даних в хмарі[ 83,84,4,5]. На рисунку1.1 під хмарою розуміється спрощене подання сукупності технологій та апаратного забезпечення, що складається із обчислювальних ресурсів, сховищ даних, апаратури віртуалізації, сервера управління запитами і так далі. Сервер адміністрування також відноситься до системи хмари, але на рис. 1.1 його винесено з узагальненої хмарної структури для спрощеного сприйняття механізму підключення клієнтських комп’ютерів до хмарних ресурсів. Клієнтські комп’ютери через мережу зв’язку(Інтернет) з’єднуються із сервером, який обробляє запроси та керує наступними діями щодо роботи системи хмари та її взаємодією із клієнтом.  Рис. 1.1 Спрощена модель хмари На рис. 1.2 наведені головні структурні елементи хмари та показані взаємодії між її компонентами.  Рис 1.2 Узагальнена структурна схема хмари Із рис. 1.2 слідує, що головними елементами хмари є: сховище даних, сервер адміністрування, апаратуру віртуалізації, оброблювач запитів та обчислювальні ресурси. Названі компоненти можуть бути реалізовані по-різному та складатися в свою чергу з декількох компонентів. У процесі взаємодії та обробки даних між компонентами системи можуть використовуватися різні дисципліни обслуговування та механізми обміну даними. Основним елементом у процесі обробки даних виступає сервер адміністрування, який обробляє всі поступаючи до системи запити і керує їх виконанням. Після того, як запит поступає на обслуговування, наступний його маршрут визначає оброблювач запитів, який керує в якій послідовності та який сама компонент буде задіяний у процесі обробки запиту. На основі існуючих джерел [4,5, 83] в якості основних виділимо наступні можливі загрози: Відмова апаратного обладнання(дії зловмисника чи можливі перебої електропостачання); Застосування шпигунського обладнання, що копіює чи модифікує оброблювані дані; Перехоплення та аналіз побічних електромагнітних випромінювань; Електротехнічні канали витоку інформації; DoS атаки, тобто перевищення кількості можливих запитів, що призводить до відказу в обслуговуванні, в наслідок чого доступ до ресурсів хмари стає неможливим; Man in the middle атаки (порушник посередині, тобто прослуховування та аналіз трафіку мережі без відома користувачів та системи з використанням спеціально розробленого програмного чи апаратного забезпечень. Цей тип загрози має на увазі наступні різновиди мережевих загроз: видача себе за іншого користувача засобом аналізу вхідних на вихідних пакетів чи фізичне підключення до мережі; реальне або випадкове прослуховування трафіку; перехоплення даних чи та навмисне переривання каналу передачі інформації. Загрози пошкодження безпосередньо каналів зв’язку та їх компонентів (з технічної точки зори – кабелів, комутаторів та таке інше). Якщо головним для користувача при обчисленнях в хмарах є забезпечення конфіденційності, то найкращим засобом захисту можна назвати криптографічний захист інформації. Аналізуючи наведені вище загрози можна обґрунтувати актуальність використання механізмів забезпечення захищеного обміну даними наступним чином. При використанні систем хмарних обчислень у споживача відсутня можливість застосування додаткових засобів обмеження доступу до інформації , таких як контроль фізичного доступу та інших організаційних і технічних заходів, тобто єдиним надійним контрольованим засобом захисту інформації може стати криптографічний засіб. Основними методами в цьому випадку є використання симетричного та направленого шифрування, цифрових підписів та протоколів захищеного обміну даними. Всі ці механізми та методи можна об’єднати спеціальними системами або програмними компонентами, які в цілому можна назвати механізмом забезпечення захищеного обміну інформацією. До переваг таких механізмів можна віднести наступне: криптографічна безпека встановлюваного з’єднання; відкритість при певних умовах програмного коду, що дає можливість програмістам вдосконалювати протоколи до певного рівня та розробляти додатки до нього; розширюваність, що згодом надасть можливість використовувати нові криптографічні алгоритми, геш-функції та криптографічні протоколи; відносна ефективність, яка обґрунтовується завдяки спеціальній технології зменшення активності робочої машини, що використовується майже у всіх протоколах поданого типу. Таким чином, механізми криптографічного захищеного обміну інформацією є дуже зручним та адекватним рішенням проблеми забезпечення конфіденційного обміну даними при обчисленнях в хмарі. Такі механізми у цілому відповідають головним вимогам до технології безпечного обміну даними. Основними та визначними вимогами з цих вимог є такі[3 -4, 83,84]: Забезпечення конфіденційності, цілісності та доступності (КЦД), а також при необхідності неспростовності та надійності з відповідними рівнями гарантій на всіх етапах обробки інформації у хмарі. Ефективність роботи механізму безпеки,тобто досягнення забезпечення КЦД засобом витрати адекватної кількості матеріально - технічних ресурсів. Можливість реального впровадження з урахуванням потреб та різного типу забезпечення. Використання сертифікатів для ідентифікації та автентифікації. Застосування електронних довірчих послуг у відповідності з нормативно - правовою базою. В традиційних ІТС основним завданням є надання користувачам послуг у виконанні різних інформаційних послуг із забезпечення необхідного рівня безпеки інформації, яка зводиться до мінімізації втрат власників та користувачів ІТС. Причому в подальшому під безпекою інформації будемо розуміти захищеність даних, програм, повідомлень, протоколів, засобів і середовища від порушення конфіденційності, цілісності, автентичності, доступності, неспростовності (спостережливості) та надійності інформації та (або) ресурсів [20,21]. С  прощена структурна схема ІТС наведена на рис 1.3 прощена структурна схема ІТС наведена на рис 1.3Рис. 1.3. Спрощена структурна схема ІТС Згідно схеми ІТС будемо розглядати 4 типи об’єктів [20,21]: 1) джерела інформації (ДІ) та одержувачі інформації (ОІ) у загальному випадку користувачі); 2) інформаційно-телекомунікаційна система (ІТС); 3) сукупність порушників або зловмисників (криптоаналітична система); 4) арбітрів, завданням якого є аналіз суперечок та підготовка матеріалів для їх розгляду. Порушник (Зловмисник) у відповідності до моделі, що наведена у 2.2, навмисно чи не навмисно реалізує загрози з метою нанесення втрат системі та (або) власникам, а також користувачам. Далі під загрозою будемо розуміти потенційно існуючу небезпеку нанесення втрат в ІТС, у результаті реалізації певних загроз порушниками (зловмисниками). При цьому в найбільш узагальненому вигляді в якості основних будемо вважати такі типи загроз: - порушення конфіденційності; - порушення цілісності; - порушення доступності; - порушення неспростовності та спостережливості; - порушення справжності (автентичності). Загрози можуть бути активні та пасивні. Пасивна загроза – це такий тип загрози, у результаті реалізації якої інформаційний стан ІТС (ІС) не змінюється, але збиток наноситься. Активна загроза – це такий тип загрози, у результаті реалізації якої інформаційний стан ІТС (ІС) змінюється і наносяться збитки власникам та або користувачам системи. Для випадку рис. 1.3 на рис. 1.4 [20] наведено структурну схему захищеної ІТС, у якій подаються складові, що забезпечують надання послуг конфіденційності, цілісності, справжності, неспростовності (спостережливості), доступності та надійності засобом застосування певних криптографічних перетворень. Будемо вважати, що на виході джерел інформації (у користувачів) повідомлення Mi з’являються з апріорною ймовірністю із множини nM Р (Mi),i=1, nM і відомою кількістю інформації, що міститься в кожному із повідомлень  , (1.1) , (1.1)а також ентропія джерела повідомлень  , (1.2) , (1.2)тобто середня кількість інформації в повідомленні. Будемо також вважати, що порушник знає апріорну статистику появи повідомлень на виході джерела інформації, а значить може оцінити кількість інформації, що міститься в кожному із повідомлень та ентропію джерела інформації. Для захисту від зловмисних дій порушника в ІТС (ІС), згідно з рис. 1.4, має здійснюватись ряд криптографічних перетворень, що забезпечують надання послуг конфіденційності, цілісності, справжності, доступності та неспростовності (спостережливості). Розглянемо це питання більш детально та визначимо види криптографічних перетворень, які можуть забезпечити надання вказаних послуг.  Рис. 1.4 Структурна схема захищеної ІТС На рис. 1.4 використані такі позначення (скорочення): К1 та К2 – користувачі (джерела, одержувачі повідомлень); СА1, СА2 – системи (засоби автентифікації); Ш1, Ш2 – шифратори (системи чи засоби зашифрування та розшифрування) інформації; КЗ1 та КЗ2 – ключові засоби (засоби зберігання та введення ключів); Джерело ключів – забезпечує управління ключами; КРА (ЗЛ) – крипто аналітична система (порушник, зловмисник); ТС (НІ, БД) – телекомунікаційна система (носій інформації, база даних). А – арбітр, що розглядає та готую матеріали відносно суперечок між користувачами. У наведеній ІТС КРА (ЗЛ) мають повний доступ до повідомлень, що передаються в ІТС з використанням каналів ТС. Тому для надання користувачам базових послуг здійснюється ряд криптографічних перетворень. Перше перетворення СА здійснюється з метою забезпечення цілісності, справжності та, за необхідності, неспростовності відправника, яке формально запишемо у вигляді:  , (1.3) , (1.3)де: Fa – криптографічне перетворення автентифікації;  – таємний (особистий) ключ автентифікації; – таємний (особистий) ключ автентифікації; – параметри криптографічного перетворення. – параметри криптографічного перетворення.У (1.3)  – захищені (автентифіковані) за допомогою криптографічного перетворення повідомлення, у сенсі забезпечення цілісності, справжності та, можливо, неспростовності відправника. У подальшому його будемо також позначати як автентифіковане повідомлення – захищені (автентифіковані) за допомогою криптографічного перетворення повідомлення, у сенсі забезпечення цілісності, справжності та, можливо, неспростовності відправника. У подальшому його будемо також позначати як автентифіковане повідомлення  . . Далі, оскільки захищене повідомлення передається по відкритих каналах зв’язку, для забезпечення його конфіденційності у шифраторі Ш1 здійснюється його зашифрування, яке формально можна подати у вигляді  (1.4) (1.4)де Fзш – криптографічне перетворення зашифрування;  – ключ зашифрування захищеного повідомлення – ключ зашифрування захищеного повідомлення  ; ; – параметри криптографічного перетворення зашифрування; – параметри криптографічного перетворення зашифрування;Сі– зашифроване повідомлення (криптограма). По суті, шифратор Ш1 є джерелом криптограм. Для конкретно вибраного шифру можна визначити безумовну апріорну статистику появи на виході шифратора криптограм Р (Сi),i=1,nС із повної множини nС.Також можна говорити і про ентропію джерела криптограм H (Ci). Перетворення (1.3) і (1.4) є криптографічними, тобто здійснюються за допомогою ключових даних (ключів). При цьому відзначимо, що залежно від криптографічного перетворення шифрування, що застосовується,  є таємним – якщо криптоперетворення симетричне, та відкритим – якщо крипто перетворення асиметричне. є таємним – якщо криптоперетворення симетричне, та відкритим – якщо крипто перетворення асиметричне. Далі криптограми Сі передаються по ТС (відкритим каналам зв’язку). Після їх приймання першою процедурою є розшифрування криптограм Сі*. Символ (*) позначає, що криптограма могла бути викривлена в результаті дій порушника чи під впливом діючих у каналах інших завад. На приймальній стороні при розшифруванні виконуються зворотні криптографічні перетворення – розшифрування Fрш та автентифікації (перевірки цілісності та справжності). Спочатку виконується розшифровування криптограми Сі*  , (1.5) , (1.5)де Fрш – криптографічне перетворення розшифрування;  – ключ розшифрування криптограм Сі* – ключ розшифрування криптограм Сі* – параметри криптографічного перетворення розшифрування; – параметри криптографічного перетворення розшифрування; – розшифроване захищене повідомлення. – розшифроване захищене повідомлення.Далі повідомлення  перевіряється в системі автентифікації CA2 на цілісність та справжність способом виконання зворотного криптографічного перетворення перевіряється в системі автентифікації CA2 на цілісність та справжність способом виконання зворотного криптографічного перетворення  автентифікації: автентифікації: (1.6) (1.6)де Fзa – зворотне криптографічне перетворення автентифікації;  – таємний (відкритий) ключ перевірки автентичності (автентифікації); – таємний (відкритий) ключ перевірки автентичності (автентифікації); – параметри зворотного криптографічного перетворення автентифікації; – параметри зворотного криптографічного перетворення автентифікації; – розшифроване та перевірене на цілісність і справжність повідомлення (можливо з помилками і тому з великою ймовірністю буде відкинуте). – розшифроване та перевірене на цілісність і справжність повідомлення (можливо з помилками і тому з великою ймовірністю буде відкинуте).Таким чином, прямі перетворення (2.3) та (2.4), а також зворотні (2.5) і (2.6) є криптографічними, тобто здійснюються за допомогою ключових даних (ключів). Узгодження використання ключів прямих  і і  та зворотних перетворень та зворотних перетворень  і і  виконується джерелом ключів. У подальшому будемо говорити про управління ключами. виконується джерелом ключів. У подальшому будемо говорити про управління ключами. Елементами системи управління ключами є джерело ключів ДК та ключові засоби КЗ. Розглянемо також особливості застосування криптографічного захисту в ІС. У ряді випадків криптограми не передаються по ТС. Наприклад вони записуються у захищеному вигляді на певний носій інформації. Можна говорити, що в якості приймача застосовується пам’ять, сервер, робоча станція. Особливістю цієї ситуації є те, що обмін здійснюється в деякому сенсі в контрольованій території. У цьому випадку процедури прямих і зворотних криптографічних перетворень можна подати у вигляді, що наведено на рис. 2.3. Також відзначимо, що криптографічні перетворення в ІТС та ІС (рис. 1.4, 1.5) для формалізації представлення подані у загальному вигляді. Деталізація буде нижче. Щодо узгодженого використання ключів, то в нашій постановці це буде здійснюватися способом реалізації механізмів управління ключами.  Рис. 1.5. Структурна схема захищеної ізольованої ІС Відмінність інформаційного захищеного обміну, що наведено на рис. 1.5, від схеми, зображеної на рис. 1.4, полягає в тому, що при необхідності криптограми зчитуються з носія, і користувач, по суті К1, виконує звороті перетворення, як це виконувалося користувачем К2 згідно з рис. 1.4. Після розшифрування та перевірки на автентичність (цілісність, справжність) повідомлення (інформація) Мiвідновлюється у відкритому вигляді. Відмітимо також, що, ґрунтуючись на наведених структурних схемах, можна розглядати і застосування криптографічного захисту, і окремо тільки забезпечення цілісності та справжності, застосовуючи перетворення автентифікації, а також для забезпечення конфіденційності, застосовуючи симетричне чи асиметричне (направлене) шифрування. 1.3 Вступ в теорію криптографічного захисту інформації У цьому підрозділі наводяться, по суті, тільки початкові та дещо формалізовані відомості щодо оцінки криптографічної стійкості симетричних та асиметричних криптографічних перетворень. Методи побудування, та більш формалізований аналіз сучасних симетричних та асиметричних криптографічних перетворень з урахуванням їх застосування при наданні елек4тронних довірчих послуг наводиться в 4 -7 розділах. Розгляд розпочнемо для випадків, коли в ІС чи ІТС потрібно забезпечити конфіденційність, ґрунтуючись в основному на положеннях теорії Кл. Шеннона. 1.3.1 Загальні положення теорії та проблемні питання криптографічних перетворень Узагальнена ймовірнісна модель крипто аналізу. При викладенні основних положень будемо орієнтуватись на загальні положенні теорії симетричних криптоперетворень, що започатковані Клодом Шенноном [147 ]. Приймемо, що в ІТС(ІС), структурні схеми яких наведені на рис. 1.1-1.5, порушник (криптоаналітик) може ставити такі завдання порушення конфіденційності: 1) вирішити часткову задачу криптоаналізу, наприклад визначити яке повідомлення Мiміститься в криптограмі Ci, що ним перехоплена, чи виробити імітовставку (код автентифікації повідомлення); 2) визначити, який Kj ключ чи пара довгострокового Kд jта сеансового ключів Kс j, були використані при симетричному криптографічному перетворенні. Далі за основу приймемо моделі криптографічного захисту інформації та протидії порушника, що на рис. 1.4 - 1.5. Будемо вважати, що криптоаналітик знає все про ІТС (ІС) – апріорну статистику появи повідомлень і криптограм, режими роботи, ключову систему, криптографічні механізми та протоколи тощо. Але він знаходиться в апріорній невизначеності тільки відносно таємного ключа Kj чи таємних ключів (Kдj, Kс), що застосовуються при симетричних криптографічних перетвореннях. При такій апріорній невизначеності для знаходження повідомлення криптоаналітик може розв’язувати задачу побудови апостеріорного ряду [147,20]:  , ,  (1.7) (1.7)Для отримання рішення за умов (1.7) крипто аналітику необхідно побудувати апостеріорний ряд розміром nm * nc, що у більшості додатків через великий розмір задачі, зробити неможливо. Також апріорну невизначеність криптоаналітика відносно повідомлення Мі, яке міститься у криптограмі Сі , можна задати через умовну ентропію H (M/C). Як показано в [147], таку ентропію можна обчислити як:  (1.8) (1.8)У результаті виконання криптоаналізу невизначеність криптоаналітика H(M/C) зменшується, тобто криптоаналітик в результаті криптоаналізу зменшує свою невизначеність до величини, яку можна оцінити як:  , (1.9) , (1.9)де  , , а P(Mі) імовірність появи Мi повідомлення на виході джерела інформації. На практиці важливими є граничні оцінки: якщо H (M/C) = 0, то  ; (1.10) ; (1.10)якщо  , то , то  . (1.11) . (1.11)У реальних ситуаціях апостеріорна ентропія визначається як  (1.12) (1.12)Будемо вважати, що у випадку (1.10) криптоаналітик успішно вирішує задачу криптоаналізу, а у випадку (1.11) він не має такої можливості, оскільки не отримав ніякої інформації щодо джерела інформації відносно появи Мi на його виході. Показники оцінки криптографічної стійкості. Вирішення другої задачі, тобто спробі визначити який Kj ключ, чи пара ключів (Kд j, Kс j), були використані при симетричному крипто перетворенні, можливо за умови використати основних показників відносно криптографічного перетворення [ 20 ]. В подальшому, не претендуючи на повноту, виберемо в якості основних показників такі, як: - розмір множини ключів Nk, тобто число ключів що можуть застосовуватись при криптографічному перетворенні; - ентропія джерела ключів H(К); - безпечний час (математичне сподівання часу визначення ключа, що застосовується)  ; ;- потужність крипто аналітичної системи γ у вигляді числа групових операцій, що нею можуть виконуватись; - ймовірність успішного розв’язання задачі криптоаналізу Ру; - відстань єдності для симетричного крипто перетворення(шифру) l0. Інші показники та критерії будемо вводити й застосовувати в міру необхідності. Ентропію джерела ключів для випадків рис. 1.4 -1.5 будемо визначати як  , (1.13) , (1.13)де Р(Кi) – імовірність появи Кiключа в системі. Безпечний час tб будемо визначати як математичне сподівання часу розкриття криптосистеми, наприклад, знаходження таємного ключа, із використанням конкретного методу криптоаналізу:  , (1.14) , (1.14)де: Nг – кількість групових операцій, які повинен виконати криптоаналітик; γ – потужність крипто аналітичної системи (групових операцій за секунду ); К – кількість секунд у році – приблизно 3.15 107 (с/рік) Ру – ймовірність , з якою повинна бути успішно вирішена задача криптоаналізу; l0– відстань єдності для симетричного крипто перетворення (шифру). Більш детально відстань єдності розглядається в [147, 20, 21]. Таким чином, оцінка складності крипто аналізу може бути здійснена з використанням кортежу параметрів (N k, H(К),  , γ, Ру, l0) (1.15) , γ, Ру, l0) (1.15) Однією з важливих задач в теорії стійкості є класифікація криптографічних систем за рівнем гарантій стійкості. Її можна вирішити на основі використання параметрі кортежу (2.15), але при цьому, на наш погляд, провідним показником є безпечний час  . .Класифікація криптосистем за стійкістю. На наш погляд, залежно від складності задачі криптоаналізу, криптографічні перетворення (шифри) за криптографічною стійкістю можна поділити на чотири класи [20,21 ]: 1) |