Отчёт по чему-то. 1 Актуальность защиты информации в современном мире 3 Методы защиты информации 4

Скачать 263.94 Kb. Скачать 263.94 Kb.

|

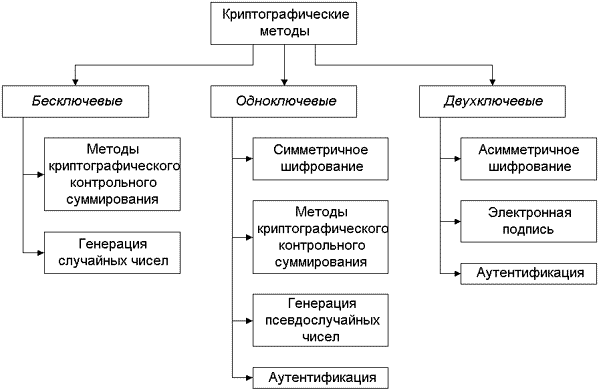

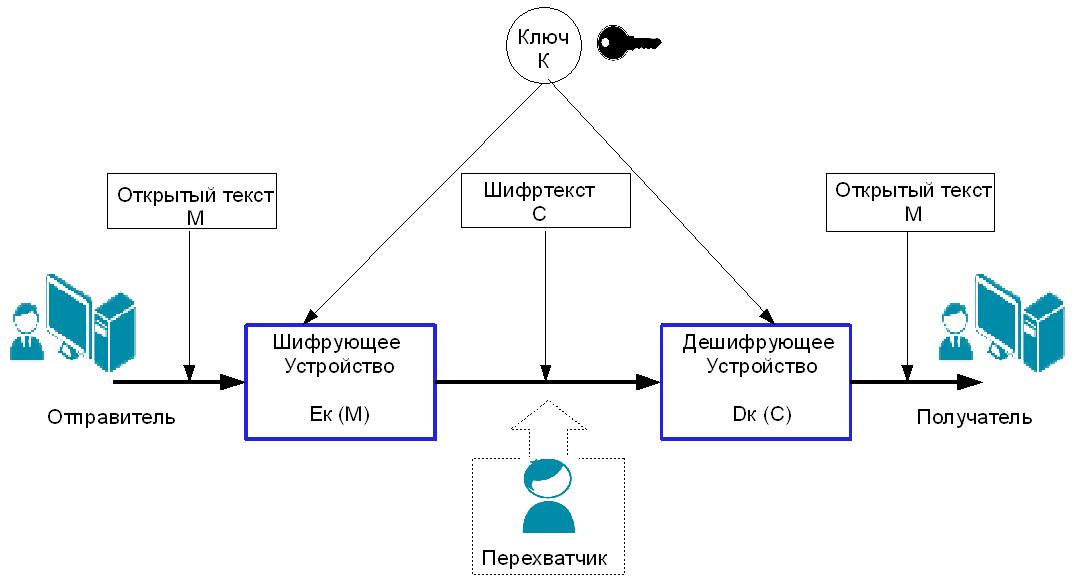

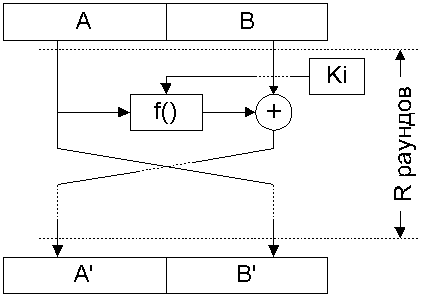

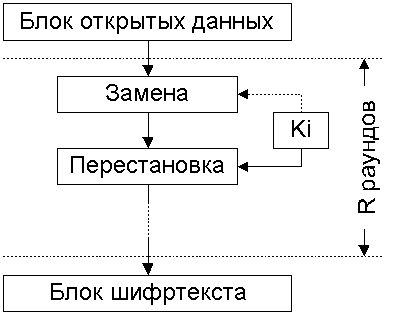

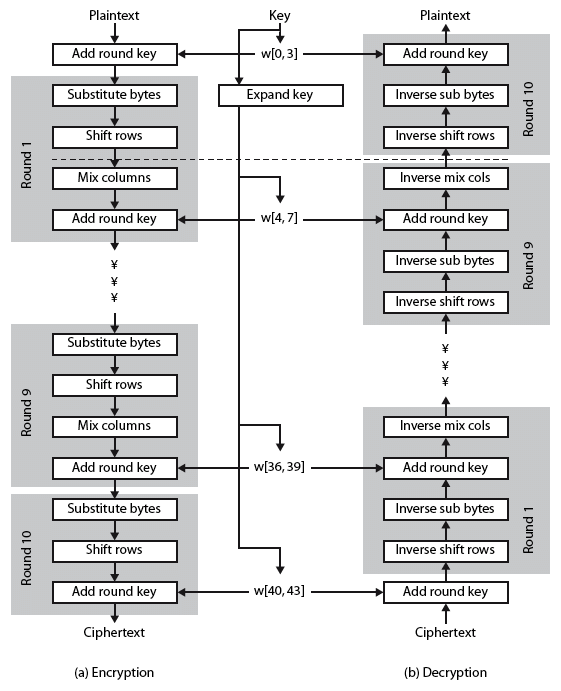

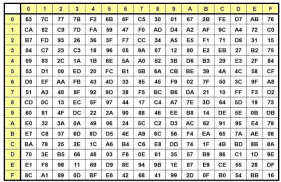

СодержаниеВведение 2 1.Обеспечение информационной безопасности 3 1.1.Актуальность защиты информации в современном мире 3 1.2.Методы защиты информации 4 1.3.Обзор видов современных алгоритмов шифрования 8 1.3.1.Классификации алгоритмов шифрования 8 1.3.2.Алгоритм шифрования AES 15 2.Атаки на алгоритмы шифрования 21 2.1.Наиболее распространенные атаки на криптографические протоколы 21 2.2.Атака по побочным каналам 23 2.3. Выводы по главе 25 Заключение 27 Список использованных источников 28 ВведениеПроизводственная практика является важной составляющей процесса обучения квалифицированных специалистов в ВУЗе, означающей практическую работу студента по профилю выбранной специальности. В ходе производственной практики студент должен проявить достаточную для решения практических задач подготовку, включающую знание вычислительной техники, общесистемного ПО, умение самостоятельно и быстро осваивать вычислительную технику, средства телекоммуникаций и прикладное программное обеспечение, не использующееся в учебном процессе. Основная цель производственной практики – закрепление и углубление теоретических знаний, полученных студентами в процессе обучения, путём знакомства с работой предприятия, приобретением навыков профессиональной и организационной деятельности на рабочих местах, участия в решении практических проблем. В рамках преддипломной практики, проводимой на базе ООО «Инфоком-С», находящемся в г. Ставрополя, в течение двух недель (с 9.05.2022 по 21.05.2022) были поставлены следующие задачи: Определение и исследование основных методов информационной безопасности. Обзор видов современных алгоритмов шифрование и их классификаций. Исследование работы криптографического алгоритма шифрования данных AES. Изучение наиболее распространенных атак на криптосистемы, выбор класса атак для дальнейшего анализа. Обеспечение информационной безопасности Актуальность защиты информации в современном миреВ современном мире информационная безопасность это жизненно необходимое условие обеспечения интересов человека, общества и государства. Меры по обеспечению информационной безопасности должны осуществляться в разных сферах — экономике, обороне, политике, а также в социальной сфере. Реальные условия жизни в современном мире способствовали формированию чрезвычайно широкого и многообразного спектра опасностей и угроз. Многие из опасностей имеют информационную природу либо воздействуют на человека через информационные каналы. Говоря о проблеме информационной безопасности, надо иметь в виду факт, что он непосредственно связан с опасными для человека явлениями. Прежде всего, это компьютерная безопасность, то есть охрана оборудования и информации от стихийных бедствий, нанесения намеренного или случайного ущерба. Другим важным моментом является социально-информационная безопасность. Так как многие техногенные угрозы человечеству имеют причиной ошибки в передаче соответствующей информации именно в социальных отношениях. Обеспечение информационной безопасности трудно представить без существенного повышения качества, так называемого человеческого фактора, активно задействованного в техногенных структурах. Важным в развитии информационного компонента является участие государства в формировании информационного единства глобальной цивилизации. В социальном плане информационная деятельность предполагает борьбу с информационным загрязнением окружающей среды, использованием информации в противоправных целях. Информация уже давно стала в важнейшим ресурсом общественной жизни. Поэтому постоянное развитие информационных возможностей общества делает проблему информационной безопасности все более актуальной. Не секрет, что ошибки в информационных компьютерных сетях порождают угрозу экономической, социальной, экологической катастроф. Кроме этого, растущая интенсивность жизни ведет порой к использованию информационных возможностей в неблаговидных, даже преступных целях. Ошибки и неточности, искажение информации способны нанести большой вред всему человеческому обществу. Информация становится ключевым элементом практически всех систем социальной жизни. В любой области, будь то политическая безопасность, экономическая безопасность, экологическая безопасность, общественная безопасность, существует связывающий элемент, в роли которого выступает информационная безопасность. Методы защиты информации Чтобы обеспечить целостность, доступность и конфиденциальность информации, необходимо защитить ее от несанкционированного доступа, разрушения, незаконного копирования и разглашения. Обеспечение информационной безопасности — это комплекс организационных и технических мер, направленных на защиту данных. К методам защиты информации относят средства, меры и практики, которые должны защищать информационное пространство от угроз — случайных и злонамеренных, внешних и внутренних. Цель деятельности по обеспечению информационной безопасности — защитить данные, а также спрогнозировать, предотвратить и смягчить последствия любых вредоносных воздействий, которые могут нанести ущерб информации (удаление, искажение, копирование, передача третьим лицам и т. д.). Методы обеспечения инфобезопасности делятся на технические, административные, правовые и физические. Расскажем подробнее о каждом из них. – Технические К техническим средствам защиты относятся межсетевые экраны, антивирусные программы, системы аутентификации и шифрования, регламентирование доступа к объектам (каждому участнику открывается персональный набор прав и привилегий, согласно которым они могут работать с информацией — знакомиться с ней, изменять, удалять). – Административные К этой группе защитных мер относят, например, запрет на использование сотрудниками собственных ноутбуков для решения рабочих задач. Простая мера, но благодаря ей снижается частота заражения корпоративных файлов вирусами, сокращаются случаи утечки конфиденциальных данных. – Правовые Пример хорошей превентивной меры из сферы законодательства — ужесточение наказаний за преступления в области информационной безопасности. Также к правовым методам относится лицензирование деятельности в области обеспечения инфобезопасности и аттестация объектов информатизации. – Физические К физическим средствам защиты относятся охранные системы, замки, сейфы, камеры наблюдения. Достаточно сравнить, какая информация защищена лучше — та, которая записана на жестком диске компьютера, работающего в сети или та, что записана на съемный носитель, запертый в сейфе. Помимо рассмотренной классификации методов обеспечения информационной безопасности выделяют так же шесть основных способов защиты информации: Препятствие; Маскировка; Регламентация; Управление; Принуждение; Побуждение. Все перечисленные методы нацелены на построение эффективной технологии защиты информации, при которой исключены потери по причине халатности и успешно отражаются разные виды угроз. Под препятствием понимается способ физической защиты информационных систем, благодаря которому злоумышленники не имеют возможность попасть на охраняемую территорию (к аппаратуре, носителям информации и т.д.). Препятствия являются одними из самых простых и относительно надежных средств защиты информации. Так, на любом большом предприятии вся аппаратура, на которой содержится определенное количество секретной информации, находиться в строго охраняемом помещении. Причем такие помещения могут охраняться, как и людьми (охранниками), так и специальными защищающими системами, для прохождения которых необходимо знать специальный код или пароль. Управление – способы защиты информации, при которых осуществляется управление над всеми компонентами информационной системы. Управление доступом включает такие функции защиты, как: идентификация пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора); опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору; проверка полномочий; разрешение и создание условий работы в пределах установленного регламента; регистрация обращений к защищаемым ресурсам; регистрация при попытках несанкционированных действий. Регламентация – важнейший метод защиты информационных систем, предполагающий введение особых инструкций, согласно которым должны осуществляться все манипуляции с охраняемыми данными. Принуждение – методы защиты информации, тесно связанные с регламентацией, предполагающие введение комплекса мер, при которых работники вынуждены выполнять установленные правила. Таким образом, риск доступа к секретной информации компании извне сводится к нулю. Однако работники таких компаний должны обладать высоким уровнем информационной культуры во избежание случайного рассекречивания защищенных данных. Маскировка – способы защиты информации, предусматривающие преобразование данных в форму, не пригодную для восприятия посторонними лицами. Говоря о маскировке информации, нельзя сказать про такую древнюю науку, как криптография. Формально криптография (или тайнопись) определяется как наука, обеспечивающая секретность сообщения. Для расшифровки такого сообщения требуется знание принципа. Еще с древних времен люди научились шифровать информацию так, чтобы никто не мог догадаться о ее смысле. Данный способ защиты информации активно используется во время военных конфликтов. Например, во время второй мировой войны корабли ВМФ США осуществляли связь на языке малочисленного и компактно проживающего индейского племени. На каждом корабле было несколько индейцев-«шифровальщиков», у противника не было практически никаких шансов раздобыть себе такого «криптографа». Однако у этого способа защиты есть и свои минусы. За всеми посвященными в такой язык уследить трудно, и рано или поздно такой язык станет понятным тем, от кого пытаются скрыть разговор. В этом случае возникнет необходимость его заменить другим, а разработать достаточно мощный язык и обучить ему нужное количество людей весьма затруднительно и накладно, а сделать это оперативно – невозможно. Тем не менее криптографические методы защиты информации являются самыми надежными в сфере информационной безопасности. Криптография составляет целую систему методов, которые направлены на видоизменение персональных данных, чтобы сделать их бесполезными для злоумышленников. Проведем исследование современных алгоритмов в сфере криптографической защиты информации Обзор видов современных алгоритмов шифрования Классификации алгоритмов шифрования Шифрование является наиболее широко используемым криптографическим методом сохранения конфиденциальности информации, он защищает данные от несанкционированного ознакомления с ними. Для начала рассмотрим основные методы криптографической защиты информации. Криптографические методы могут быть классифицированы различным образом, но наиболее часто они подразделяются в зависимости от количества ключей, используемых в соответствующих криптоалгоритмах: Бесключевые, в которых не используются какие-либо ключи. Одноключевые – в них используется некий дополнительный ключевой параметр - обычно это секретный ключ. Двухключевые, использующие в своих вычислениях два ключа: секретный и открытый. Наиболее общая схема классификации криптографических методов защиты информации представлена на рисунке 1.1.  Рисунок 1.1 – Классификация криптографических методов Шифрование информации – это преобразование открытой информации в зашифрованную (которая чаще всего называется шифртекстом или криптограммой), и наоборот. Первая часть этого процесса называется зашифрованием, вторая – расшифрованием. Можно представить зашифрование в виде следующей формулы:  , , где: M (message) – открытая информация, С (cipher text) – полученный в результате зашифрования шифртекст, E (encryption) – функция зашифрования, выполняющая криптографические преобразования над M,  (key) – параметр функции E, называемый ключом зашифрования. (key) – параметр функции E, называемый ключом зашифрования.В стандарте ГОСТ 28147-89 (стандарт определяет отечественный алгоритм симметричного шифрования) понятие ключ определено следующим образом: «Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований». Ключ может принадлежать определенному пользователю или группе пользователей и являться для них уникальным. Зашифрованная с использованием конкретного ключа информация может быть расшифрована только с использованием только этого же ключа или ключа, связанного с ним определенным соотношением. Аналогичным образом можно представить и расшифрование:  , где: , где: – сообщение, полученное в результате расшифрования, – сообщение, полученное в результате расшифрования,D (decryption) – функция расшифрования; так же, как и функция зашифрования, выполняет криптографические преобразования над шифртекстом С,  – ключ расшифрования. – ключ расшифрования.Для получения в результате расшифрования корректного открытого текста (то есть того самого, который был ранее зашифрован:  ), необходимо одновременное выполнение следующих условий: ), необходимо одновременное выполнение следующих условий: Функция расшифрования должна соответствовать функции зашифрования. Ключ расшифрования должен соответствовать ключу зашифрования. При отсутствии верного ключа  получить исходное сообщение получить исходное сообщение  даже с помощью правильной функции D невозможно вычислить за реальное время при существующих вычислительных ресурсах. даже с помощью правильной функции D невозможно вычислить за реальное время при существующих вычислительных ресурсах.Таким образом, на рисунке 1.2 представлена классическая схема простой криптосистемы.  Рисунок 1.2 – Общая схема криптосистемы Наиболее распространена классификация алгоритмов шифрования на две категории: Алгоритмы симметричного шифрования. Алгоритмы асимметричного шифрования. В алгоритмах симметричного шифрования для расшифрования обычно используется тот же самый ключ, что и для зашифрования. Такой ключ (общий для зашифрования и расшифрования) обычно называется просто ключом шифрования. В асимметричном шифровании ключ зашифрования  легко вычисляется из ключа легко вычисляется из ключа  таким образом, что обратное вычисление невозможно. таким образом, что обратное вычисление невозможно.Симметричное шифрование менее удобно из-за того, что при передаче зашифрованной информации кому-либо необходимо, чтобы адресат заранее получил ключ для расшифрования информации. У асимметричного шифрования такой проблемы нет (поскольку открытый ключ можно свободно передавать по сети), однако, есть свои проблемы, в частности, проблема подмены открытого ключа и медленная скорость шифрования. Тем не менее в современных криптосистемах симметричное шифрование используется гораздо чаще. В свою очередь симметричное шифрование бывает двух видов: Блочное шифрование – информация разбивается на блоки фиксированной длины (например, 64 или 128 бит), после чего эти блоки поочередно шифруются. Причем, в различных алгоритмах шифрования или даже в разных режимах работы одного и того же алгоритма блоки могут шифроваться независимо друг от друга или "со сцеплением" - когда результат зашифрования текущего блока данных зависит от значения предыдущего блока или от результата зашифрования предыдущего блока. Поточное шифрование - необходимо, прежде всего, в тех случаях, когда информацию невозможно разбить на блоки - скажем, некий поток данных, каждый символ которых должен быть зашифрован и отправлен куда-либо, не дожидаясь остальных данных, достаточных для формирования блока. Поэтому алгоритмы поточного шифрования шифруют данные побитно или посимвольно. Рассмотрим, как выглядят изнутри алгоритмы блочного симметричного шифрования. Итак, по своей структуре алгоритмы шифрования классифицируются следующим образом: Алгоритмы на основе сети Фейстеля. Сеть Фейстеля подразумевает разбиение обрабатываемого блока данных на несколько субблоков (чаще всего - на два), один из которых обрабатывается некоей функцией и накладывается на один или несколько остальных субблоков. На рисунке 1.3 приведена наиболее часто встречающаяся структура алгоритмов на основе сети Фейстеля.  Рисунок 1.3 – Структура алгоритмов на основе сети Фейстеля На сети Фейстеля основано большинство современных алгоритмов шифрования – благодаря множеству преимуществ подобной структуры, среди которых стоит отметить следующие: Алгоритмы на основе сети Фейстеля могут быть сконструированы таким образом, что для зашифрования и расшифрования могут использоваться один и тот же код алгоритма – разница между этими операциями может состоять лишь в порядке применения ключей Ki; такое свойство алгоритма наиболее полезно при его аппаратной реализации или на платформах с ограниченными ресурсами; в качестве примера такого алгоритма можно привести ГОСТ 28147-89. Алгоритмы на основе сети Фейстеля являются наиболее изученными – таким алгоритмам посвящено огромное количество криптоаналитических исследований, что является несомненным преимуществом как при разработке алгоритма, так и при его анализе. Алгоритмы на основе подстановочно-перестановочных сетей (SP-сеть – Substitution-permutation network). В отличие от сети Фейстеля, SP-сети обрабатывают за один раунд целиком шифруемый блок. Обработка данных сводится, в основном, к заменам (когда, например, фрагмент входного значения заменяется другим фрагментом в соответствии с таблицей замен, которая может зависеть от значения ключа Ki) и перестановкам, зависящим от ключа Ki. Упрощенная схема показана на рисунке 1.4.  Рисунок 1.4 – Упрощенная схема подстановочно-перестановочной сети Рассмотрим подробнее наиболее популярный блочный симметричный алгоритм шифрования, построенный на основе подстановочно-перестановочной сети, а именно протокол AES. Алгоритм шифрования AES AES – это итеративный блочный симметричный шифр. Он основан на двух распространенных методах шифрования и дешифрования данных, известных как сеть подстановки и перестановки, которые выполняются в алгоритмах блочного шифрования. AES имеет возможность обрабатывать 128 бит (16 байт) в качестве фиксированного размера блока открытого текста. Эти 16 байт представлены в матрице 4x4, с которой и работает AES. Кроме того, еще одной важной особенностью AES является количество раундов. Алгоритм AES использует три различных размера ключей для шифрования и дешифрованияданных, таких как (128, 192 или 256 бит). Размеры ключей определяют количества раундов, например, используемых AES: 10 раундов для 128-битных ключей, 12 раундов для 192-битных ключей и 14 раундов для 256-битных ключей. На рисунке 1.5 представлена общий алгоритм зашифрования и расшифрования AES-128.  Рисунок 1.5 – Алгоритм AES-128 Чтобы обеспечить наилучшую безопасность, алгоритм AES использует определенную структуру для шифрования данных. Для этого он опирается на несколько раундов, каждый из которых состоит из четырех подпроцессов. Рассмотрим каждый из них подробнее. а) Substitute Bytes Transformation. Первый этап каждого раунда начинается с преобразование суббайтов. Этот этап зависит от нелинейного S-блока для замены байта в состоянии на другой байт. На рисунке 1.6 показан пример такого S-блока. В соответствии с принципами диффузии и конфузии, выдвинутыми Шенноном для разработки криптографических алгоритмов данный этап играет важную роль в обеспечении повышенной безопасности. Например, в AES, если у нас есть шестнадцатеричный 53 в состоянии, он должен заменить на шестнадцатеричный. ED создается из пересечения 5 и 3. Для оставшихся байт состояния необходимо выполнить подобную операцию.  Рисунок 1.6 – Блок замен байт б) ShiftRows Transformation. Следующий шаг после преобразования суббайтов, который выполняются с состоянием, - это сдвиг строк. Основная идея этого шага состоит в том, чтобы циклически сдвигать байты состояния влево в каждой строке за исключением нулевой. В этом процессе байты нулевого номера строки остаются и не выполняют никакой перестановки. В первой строке только один байт циклически смещен влево. Вторая строка сдвинута на два байта влево. Последняя строка сдвинута на три байта влево. Размер нового состояния не изменяется, он остается тем же исходным размером 16 байт, однако байты состояния меняют свои позиции. в) MixColumns Transformation. Еще одним важным шагом является смешение колонок состояния. Умножение осуществляется за пределами состояния. Каждый байт одной строки в матричном преобразовании умножается на каждое значение (байт) столбца состояния. Другими словами, каждая строка преобразования матрицы должна умножаться на каждый столбец состояния. Результаты этого умножения суммируются по модулю 2 для получения новых четырех байтов для следующего состояния. На этом шаге размер состояния так же не изменяется, он остался прежним размером 4x4 [5]. г) AddRoundKey Transformation. Добавление раундового ключа является наиболее важным этапом в алгоритме AES. Как ключ, так и входные данные структурированы в виде матрицы байтов 4x4 [6]. Эта операция основана на создании взаимосвязи между ключом и зашифрованным текстом. Зашифрованный текст поступает с предыдущего этапа. Вывод AddRoundKey в точности зависит от ключа, указанного пользователем [7]. Кроме того, на этом этапе для объединения с состоянием используется ключ, полученный в соответствие с расписанием ключей Рейндаэля. Он имеет тот же размер, что и состояние. Итоговое состояние получается путём побайтового сложения по модулю 2 полученного ключа и состояния [8]. Расшифрование – это процесс получения исходных данных, которые были зашифрованы. Этот процесс основан на ключе, который был получен от отправителя данных. Процессы дешифрования AES аналогичны процессу зашифрования в обратном порядке, и как отправитель, так и получатель имеют один и тот же ключ для шифрования и дешифрования данных. Последний раунд этапа дешифрования состоит из трех этапов, таких как Invshiftrow, InvSubBytes и AddRoundKey. Выводы по главе Информация уже давно стала в важнейшим ресурсом общественной жизни. Поэтому постоянное развитие информационных возможностей общества делает проблему информационной безопасности все более актуальной. Ошибки и неточности, искажение информации способны нанести большой вред всему человеческому обществу. Информация становится ключевым элементом практически всех систем социальной жизни. В любой области, будь то политическая безопасность, экономическая безопасность, экологическая безопасность, общественная безопасность, существует связывающий элемент, в роли которого выступает информационная безопасность. К методам защиты информации относят средства, меры и практики, которые должны защищать информационное пространство от угроз — случайных и злонамеренных, внешних и внутренних. Методы обеспечения инфобезопасности делятся на технические, административные, правовые и физические. Помимо рассмотренной классификации методов обеспечения информационной безопасности выделяют так же шесть основных способов защиты информации: Препятствие; Маскировка; Регламентация; Управление; Принуждение; Побуждение. Все перечисленные методы нацелены на построение эффективной технологии защиты информации, при которой исключены потери по причине халатности и успешно отражаются разные виды угроз. Криптография составляет целую систему методов, которые направлены на видоизменение персональных данных, чтобы сделать их бесполезными для злоумышленников. Шифрование является наиболее широко используемым криптографическим методом сохранения конфиденциальности информации, он защищает данные от несанкционированного ознакомления с ними. Шифрование информации – это преобразование открытой информации в зашифрованную (которая чаще всего называется шифртекстом или криптограммой), и наоборот. Наиболее распространена классификация алгоритмов шифрования на две категории: Алгоритмы симметричного шифрования. Алгоритмы асимметричного шифрования. В свою очередь симметричное шифрование бывает двух видов: блочное и поточное шифрование. AES – это итеративный блочный симметричный шифр. Он основан на двух распространенных методах шифрования и дешифрования данных, известных как сеть подстановки и перестановки, которые выполняются в алгоритмах блочного шифрования. AES не только быстр и безопасен, но и прост в реализации, что еще больше увеличивает его врожденную популярность. Кроме того, он способен дешифровать защищенные данные так же быстро, как и зашифровать их, и использует меньше памяти и вычислительной мощности, чем другие популярные стандарты шифрования, что дает ему преимущество. Однако, как и остальные алгоритмы криптографической защиты данных протокол AES подвержен различного рода атакам. Рассмотрим основные типы атак подробнее. Атаки на алгоритмы шифрованияНаиболее распространенные атаки на криптографические протоколы Под атакой на защищённый протокол понимается попытка проведения анализа сообщений протокола и/или выполнения непредусмотренных протоколом действий для нарушения заявленных или подразумеваемых свойств протокола. Атака считается успешной, если нарушено хотя бы одно из заявленных или подразумеваемых свойств протокола. В случае успешной атаки на подразумеваемые свойства будем уточнять, что успешна атака на использование протокола в некоторой системе. Это будет говорить, разумеется, не о недостатках самого протокола, но о неверном выборе протокола (или его настроек) авторами системы. Существует большое количество типов атак на протоколы. У многих атак есть некоторые общие принципы, что позволяет выделить классы атак для упрощения анализа и разработки протоколов, устойчивых к целым классам атак. MitM «Атака посередине». Класс атак, в котором злоумышленник ретранслирует и, при необходимости, изменяет все сообщения, проходящие между двумя и более участниками протокола, причём последние не знают о существовании злоумышленника, считая, что общаются непосредственно друг с другом. К данной атаке уязвимы все протоколы, которые не реализуют взаимную аутентификацию сторон (цель G1). Классическим примером атаки данного класса является атака на протокол Диффи-Хеллмана. Replay Атака с повторной передачей. Класс атак, в котором злоумышленник записывает все сообщения, проходящие в одном сеансе протокола, а далее повторяет их в новом, выдавая себя за одного из участников первого сеанса. Примерами протоколов, к которым применима данная атака, являются протоколы Ву-Лама и бесключевой протокол Шамира. TF Атака подмены типа сообщения. Класс атак, в котором злоумышленник используя переданное в легальном сеансе протокола сообщение конструирует новое, передавая его на другом проходе (раунде) протокола под видом сообщения другого типа (с другим предназначением). К таким атакам уязвимы, например, протоколы Wide-Mouth Frog, Деннинга-Сако, Yahalom и Отвей-Рииса. PS Атака с параллельными сеансами. Класс атак, в котором злоумышленник инициирует несколько одновременных сеансов протокола с целью использования сообщений из одного сеанса в другом. Примером протокола, уязвимого к данному классу атак, является симметричный вариант Нидхема-Шрёдера. STS Атака с известным разовым ключом. KN Атака с известным сеансовым ключом. Классы атак, в которых злоумышленник получает доступ к временным секретам, используемых в протоколах (например, новым сеансовым ключам), после чего может обеспечить, например, аутентификацию или хотя бы установление сессии от имени одной из сторон протокола. UKS Атака с неизвестным сеансовым ключом. Класс атак на протоколы с аутентификацией ключа, в которых злоумышленник получает возможность доказать одной из сторон владение ключом (с помощью, например, повтора сообщения из легального сеанса), хотя сам ключ злоумышленник не знает. К такому классу атак уязвим, например, симметричный протокол Нидхема-Шрёдера.[10] SCA Атаки по побочным каналам. Атаки по побочным каналам легко реализуемы во время мощных атак против криптографических реализаций, и в диапазоне их целей находятся примитивы, протоколы, модули и даже устройства файловых систем. Эти атаки представляют серьезную угрозу для безопасности криптографических модулей. Атаки SCA используют характеристики аппаратных и программных элементов. Выделяют по крайней мере десять видов важных побочных каналов, среди которых есть и атака на основе сбоев. Атака по побочным каналам Атаки по побочным каналам особо актуальны для протокола криптографической защиты данных AES, поэтому рассмотрим суть данного типа атак подробнее. Предполагается, что большинство устройств, которые выполняют различные криптографические операции, как правило, работают надежно, когда мы используем их, таким образом, мы не задумываемся над вопросом, что безопасность таких операций зависит от надежности устройств, которые их реализуют. Несмотря на это предположение, сбои оборудования и ошибки, возникающие во время работы криптографического модуля, фактически продемонстрировали серьезное влияние на безопасность. Эти ошибочные поведения или выходы могут также стать важными побочными каналами и иногда даже будут значительно увеличивать уязвимость шифра. Атаки на основе сбоев представляют практическую и эффективную атаку против криптографических устройств. Эти сбои могут быть или случайными, или намеренными, вызванные, например, с помощью точного манипулирования напряжением [12-13]. Основная идея — осуществление различных воздействий на шифратор с целью возникновения искажения информации на некоторых этапах шифрования. Управляя этими искажениями и сравнивая результаты на разных этапах работы устройства, криптоаналитик может восстановить секретный ключ. Имея возможность представить вычислительные ошибки, этот вид атаки может использоваться почти на каждом виде криптографического механизма, и она рассматривается как одна из самых эффективных атак по побочным каналам. Существует ряд общих методов противодействия атакам данного типа, таких как экранирование, балансировка энергопотребления, устранение условных переходов и так далее. Все они способствуют уменьшению либо полному исключению вероятности успешного выполнения различных атак по побочным каналам, путём замедления работы устройства, либо увеличения его стоимости и размеров. Однако ни один из существующих методов противодействия не способен обнаружить и скорректировать при необходимости произошедшее в результате атаки искажение. Именно для повышения уровня устойчивости атаке на основе сбоя и планируется в дальнейшем внедрение в алгоритм шифрования кодов полиномиальной системы классов вычетов. Выводы по главе Под атакой на защищённый протокол понимается попытка проведения анализа сообщений протокола и/или выполнения непредусмотренных протоколом действий для нарушения заявленных или подразумеваемых свойств протокола. Существует большое количество типов атак на протоколы: − MitM «Атака посередине» Replay Атака с повторной передачей. TF Атака подмены типа сообщения. PS Атака с параллельными сеансами. STS Атака с известным разовым ключом. KN Атака с известным сеансовым ключом. UKS Атака с неизвестным сеансовым ключом. SCA Атаки по побочным каналам Атаки на основе сбоев, являющиеся представителем класса атак по побочным каналам, представляют практическую и эффективную атаку против криптографических устройств. Путём осуществления различных воздействий на шифратор злоумышленник добивается возникновения искажения информации на некоторых этапах шифрования, что позволяет ему сравниванием результатов на разных этапах работы устройства восстановить секретный ключ. Существующие методы противодействия дают возможность защититься от одной или нескольких реализаций атак данного типа, однако полной защиты обеспечить не могут. Данный факт приводит к необходимости разработки и внедрения алгоритма обнаружения и коррекции ошибок, возникающих в работе шифрующего устройства в случае успешной реализации атаки. ЗаключениеВ рамках прохождения преддипломной практики были выполнены следующие задачи: Определение и исследование основных методов информационной безопасности. Обзор видов современных алгоритмов шифрование и их классификаций. Исследование работы криптографического алгоритма шифрования данных AES. Изучение наиболее распространенных атак на криптосистемы, выбор класса атак для дальнейшего анализа. Подготовлен дневник и отчет по практике. Данная практика, являясь хорошим практическим опытом для дальнейшей самостоятельной деятельности, позволяет на основе проведенного анализа и выявленных фактов продолжить исследование поставленной темы дипломной работы. Список использованных источниковПанасенков С.П. Алгоритмы шифрования. Специальный справочник / Панасенков С.П. – СПб.: БХВ-Петербург, 2009. – 576 с.:ил. – (Для специалистов в области информационных технологий, преподавателей, студентов и аспирантов). – ISBN 978-5-9775-0319-8. – Текст : непосредственный Mohamed, A. A., & Madian, A. H. (2010, December). A Modified Rijndael Algorithm and it's Implementation using FPGA. In Electronics, Circuits, and Systems (ICECS), 2010 17th IEEE International Conference on (pp. 335-338) Pramstaller, N., Gurkaynak, F. K., Haene, S., Kaeslin, H., Felber, N., & Fichtner, W. (2004, September). Towards an AES crypto-chip resistant to differential power analysis. In Solid-State Circuits Conference, 2004. ESSCIRC 2004. Proceeding of the 30th European IEEE (pp. 307- 310). Jain, R., Jejurkar, R., Chopade, S., Vaidya, S., & Sanap, M. (2014). AES Algorithm Using 512 Bit Key Implementation for Secure Communication. International journal of innovative Research in Computer and Communication Engineering, 2(3) Berent, A. (2013). Advanced Encryption Standard by Example. Document available at URL http://www.networkdls.com/Articles/AESbyExample.pdf (April 1 2007) Selmane, N., Guilley, S., & Danger, J. L. (2008, May). Practical setup time violation attacks on AES. In Dependable Computing Conference, 2008. EDCC 2008. Seventh European (pp. 91-96). IEEE. Kretzschmar, U. (2009). AES128–AC Implementation for Encryption and Decryption. TI-White Paper Benvenuto, C. J. (2012). Galois field in cryptography. University of Washington. Lee, H., Lee, K., & Shin, Y. (2009). Aes implementation and performance evaluation on 8- bit microcontrollers. arXiv preprint arXiv:0911.0482. Черёмушкин А. В. Криптографические протоколы: основные свойства и уязвимости // Прикладная дискретная математика. — 2009. — нояб. — вып. 2. — с. 115—150. — URL: cyberleninka.ru/article/n/kriptograficheskie-protokoly-osnovnye-svoystva-i-uyazvimosti.pdf YongBin Zhou, DengGuo Feng. Side-Channel Attacks: Ten Years After Its Publication and the Impacts on Cryptographic Module Security Testing – 2005 K. Okeya, T. Takagi. A More Flexible Countermeasure against Side Channel Attacks Using Window Method. CHES’2003,LNCS 2779,pp.397-410,2003. J.S. Coron. Resistance against Differential Power Analysis for Elliptic Curve Cryptosystems. CHES’99,LNCS 1717, pp.292-302,1999 Барсагаев А.А., Калмыков М.И. Алгоритмы обнаружения и коррекции ошибок в модулярных полиномиальных кодах // Международный журнал экспериментального образования. – 2014. – № 3-1. – С.103-106; URL: https://expeducation.ru/ru/article/view?id=4672 Калмыков И.А., Резеньков Д.Н., Петлеваный С.В., Тимошенко Л.И. Расширение системы оснований для обнаружения и коррекция ошибок в модулярном коде классов вычетов // Современные наукоемкие технологии. – 2006. – № 4. – С. 53-54; URL: https://top-technologies.ru/ru/article/view?id=22640 |