4 курс ИБ. 7 модели безопасности основных ос

Скачать 1.72 Mb. Скачать 1.72 Mb.

|

|

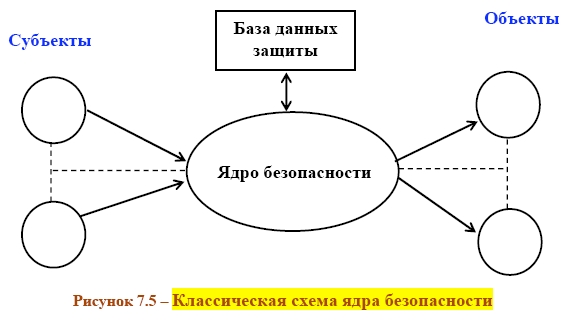

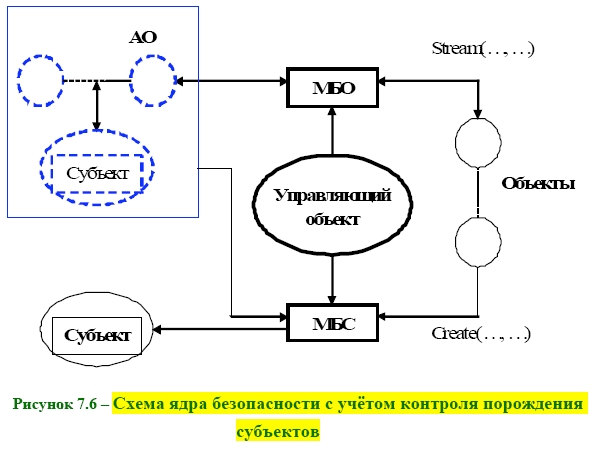

УСЛОВИЕ 3 (или «БАЗОВАЯ ТЕОРЕМА ИПС»). Если в момент t0 в изолированной системе действует только одно порождение субъектов с контролем неизменности объекта, и существуют потоки от любого субъекта к любому объекту, не противоречащие условию корректности (абсолютной корректности) субъектов, то в любой момент времени t > t0 система также остаётся изолированной (абсолютно изолированной). Таким образом, МЕТОДОЛОГИЯ ПРОЕКТИРОВАНИЯ ГАРАНТИРОВАНО ЗАЩИЩЁННЫХ СИСТЕМ состоит в том, что у защитных механизмов необходимо опираться на совокупность достаточных условий 1–3, которые следует реализовать для субъектов, что гарантирует защитные свойства, определённые при реализации МБО в системе. Такова концепция, в том числе и зарубежных подходов, к реализации ЯДРА БЕЗОПАСНОСТИ. Функционирование ядра безопасности показано на рисунке 7.5, где база данных для защиты – объект, содержащий информацию о потоках подмножества L (защита по «белому списку» – разрешение на потоки) или подмножества N (защита по «чёрному списку» – запрещение на потоки).  Для учёта влияния субъектов в системерассматривают расширенную схему взаимодействия элементов системы при реализации и гарантировании политики безопасности. Взаимодействие объектов и субъектов при порождении потоков УТОЧНЕНО введением АССОЦИИРОВАННЫХ с субъектом объектов. Управляющий объект содержит информацию о разрешённых значениях отображения потоков Stream(об элементах подмножеств L и N) и порождений Create(элементы множества E). Управляющий объект может быть связан(ассоциированный объект-данные) как с МБО, так и с МБС, рисунок 7.6.  7.4 Построение изолированной программной среды Цель практических методов построения ИПС – реализовать гарантированную защищенность в реальных компьютерных системах. Эта цель реализуется с помощью метода субъектно-объектного взаимодействия. Из базовой теоремы ИПС следует, что ДЛЯ СОЗДАНИЯ ГАРАНТИРОВАННО ЗАЩИЩЕННОЙ СИСТЕМЫ НЕОБХОДИМО: а) убедиться в попарной корректности субъектов, замыкаемых в ИПС (либо убедиться в корректности любого субъекта относительно МБО и МБС); б) спроектировать и реализовать программно (или программно-аппаратно) МБС так, чтобы: 1) для субъекта и любого объекта проводился контроль порождения субъектов – то есть, реализация МБС должна соответствовать его определению; 2) порождение любого субъекта происходило с контролем неизменности объекта-источника; в) реализовать МБО в рамках априорно сформулированной политики безопасности. При этом нужно проверять, не нарушает ли модель политики безопасности условий по перечислениям а) – в). Кроме того, так как Управляющий объект является ассоциированным объектом для МБС (обычно ассоциированный объект данные), – то это играет важную роль в проектировании. При изменении состояния управляющего объекта потенциально возможно размыкание программной среды: к множеству разрешённых субъектов могут добавиться другие, реализующие злоумышленные функции. В проектировании важную роль играет свойство операционной системы (ОС, программной системы), заключающееся В ПОЭТАПНОЙ АКТИВИЗАЦИИ субъектов из объектов различного уровня представления информации. В начальные этапы активизации компьютерной системы декомпозиция на объекты и субъекты динамически изменяется. То есть, основная теорема ИПС применима лишь на отдельных интервалах времени, когда уровень представления объектов постоянен и декомпозиция фиксирована. В работе ОС можно выделить ДВЕ фазы: 1 активизация субъектов с ростом уровня представления объектов (ФАЗА ЗАГРУЗКИ); 2 фаза стационарного состояния– уровень представления объектов не увеличивается. Поэтому ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ ИПС может состоять из двух этапов: а) предопределённое выполнение начальной фазы, включающее в себя активацию МБС и МБО; б) работа в стационарной фазе в режиме ИПС, возможно с контролем неизменности объектов-источников. Существует понятие ПОСЛЕДОВАТЕЛЬНОСТИ АКТИВИЗАЦИИ КОМПОНЕНТОВ АС, то есть, задаётся предопределённая последовательность активизации субъектов ОС. Обозначают как ZL – последовательность пар (i, j)t, где (t = 0, 1, 2, …, L–1 – моменты времени) длиной L таких, что: где SZ– множество всех субъектов, включённых в последовательность Z L; OZ– множество всех объектов, включённых в последовательность Z L. Для многопотоковых программных систем можно рассматривать несколько последовательностей ZL, и, соответственно, множеств SZи OZ. ОПРЕДЕЛЕНИЕ: СОСТОЯНИЕМ компьютерной системы в момент времени t называется упорядоченная совокупность состояний субъектов. (Каждый субъект – это слово в априорно определённом языке). Длина L последовательности ZL определяется: – по признаку невозможности управления субъектами, принадлежащими множеству SZсо стороны пользователя (иначе последовательность активизации м. б. изменена); – по признаку доступности для контроля неизменности всех объектов из множества OZ; – по признаку невозрастания уровня представления информации. Последовательность ZL локализуется в некотором объекте либо совокупности объектов. (Для OС Windows NT последовательность активизации компонентов определена содержанием соответствующих ключей реестра ресурсов Registry). УСЛОВИЕ (достаточное условие ИПС при ступенчатой загрузке): при условии неизменности ZL и неизменности объектов из OZ в системе с момента времени установления неизменности ZL и OZ действует изолированная программная среда. Данное условие требует убедиться в том, что МБС в момент времени t = m гарантированно активизируется. 7.5 Методика проектирования защищаемого фрагмента компьютерной системы Она реализуется в четыре этапа. ЭТАП А. Первоначально необходимо убедиться в выполнении условий корректностиили абсолютной корректности для субъектов, участвующих в порождении ИПС. Эти субъекты могут быть локализованы на уровне программно-аппаратных компонентов ЭВМ (программы ПЗУ, загрузчики операционных сред), либо на уровне операционной среды. Проверка условий корректности субъектов выполняется за два шага: 1) Доказывают корректность субъектов программно-аппаратного уровня, где понятие «модуль» обозначает реализацию объекта-источника. Совокупность субъекта, порождённого из объекта-источника, и всего множества ассоциированных с ним объектов в течение всего времени его существования, обычно называют ПРОЦЕССОМ (или задачей, заданием). 2) Далее определяют состав программных средств базовой вычислительной среды(операционную среду, программные средства сервиса, программы поддержки дополнительного оборудования). ЭТАП Б. Убеждаются в корректности субъектов базового набора программных средств(наиболее трудоёмкий этап). При этом в составе ПО системы не должно быть целого класса возможностей (инструментальных): – возможности изменения состояния одних субъектов другими(напр., изменение содержимого ОЗУ); – возможности инициирования и прекращения выполнения процессов нестандартным образом(помимо механизмов операционной среды). Также, при реализации МБС и МБО на стационарной фазефункционирования системы, в любых субъектах, замкнутых в ИПС, должны отсутствовать операции порождения потоков Streamк объектам более высокого уровня. УСЛОВИЕ 5: обобщенно, приведённые выше требования к базовому набору ПО формулируются требованиями к субъектному наполнению ИПС, а именно: а) ДЛЯ ПОДДЕРЖАНИЯ ИПС в течение всего времени активности системы достаточно, чтобы в состав ПО, инициированного в ИПС, не входили функции порождения субъектов и прекращения их работы (КРОМЕ ЗАРАНЕЕ ПРЕДОПРЕДЕЛЕННЫХ ПРИ РЕАЛИЗАЦИИ МБС) И, б) НЕ СУЩЕСТВОВАЛО ВОЗМОЖНОСТИ ВЛИЯНИЯ на среду со стороны любого выполняемого процесса, А ТАКЖЕ в) НЕ ИНИЦИИРОВАЛИСЬ ПОТОКИ к объектам более высокого уровня. Например, прекращение существования МБС означает нарушение условия замкнутости среды, а прекращение существования МБО – допустимость потоков подмножества N, т. е. несанкционированный доступ. ЭТАП В. Проектируют и разрабатывают программные или аппаратно-программныесредства защиты в системе, а затем их тестируют. Этот шаг подразумевает проектирование и реализацию в заданном множестве субъектов МБС и МБО. ЭТАП Д. «Замыкают» весь комплекс ПО, включая и средства защиты, в изолированную программную среду. Таким образом, механизм замкнутой программной среды предусматривает формирование строго фиксированного списка программ, разрешённых системе для запуска. При этом необходимо обеспечить выполнение следующих условий и требований: а) «запрещено всё, что явно не разрешено»; б) указание полных путей доступа к исполняемым файлам; в) запрет модификации (защита от подмены) файлов; д) формирование списка по журналам регистрации; е) наличие «мягкого режима работы»: в этом режиме опции не прописаны по умолчанию и относятся только к явно отмеченным выполняемым файлам. 7.6 Контроль целостности объекта Для достоверного контроля неизменности объекта (т. е. с вероятностью ошибки, равной нулю) необходимо убедиться в полном тождестве проверяемого объекта и образца. Для этого образец должен содержать не менее информации, чем проверяемый объект. Значит, объект–образец должен быть, как минимум, одинаковой длины с проверяемым. На практике такой подход применим с ограничениями (для объектов малого объёма типа программ ПЗУ или загрузчиков ОС). Поэтому для контроля целостности применяют другие объекты, содержащие информацию, ЗАВИСЯЩУЮ от содержания контролируемого объекта, но значительно меньшего объема, вычисленную при помощи специального класса функций (типа «хэш-функций» от англ. hash – <мешанина>). Но в этом случае процесс установления неизменности объекта становится вероятностным. Хэш-функция [5] должна обладать свойством – быть однонаправленной: быть нетрудоёмкой при прямом вычислении, а обращение функции должно быть вычислительно-трудоёмким (с экспоненциальным ростом трудоёмкости). Другое свойство– задача поиска двух различных сообщений с одним и тем же значением хэш-функции должна быть вычислительно трудоёмкой. Ситуация, в которой два различных сообщения «склеиваются» по значению хэш-функции называется коллизией. Третье требование к хэш-функции – число бит в её выходном значении должно быть фиксированным и не зависеть от длины исходного сообщения. Результат вычисления хэш-функции часто называют «дайджест сообщения» (message digest) или «цифровой отпечаток пальца» (digital fingerprint). То есть, это односторонняя функция Н, применяемая к сообщению произвольной длины М и возвращающая значение h = H(M) фиксированной длины m. При этом хэш-функция должна обладать указанными выше тремя свойствами. Примером изначальных хэш-функций м. б. функции MD4 и MD5 (MD – Message Digest), разработаны Ривестом. Их алгоритм вычисления даёт 128- битовое значение-результат. Федеральный стандарт США использует алгоритм вычисления функции SHA (Secure Hash Algoritm), используемый в реализации цифровой подписи. Для входного сообщения длиной не более 264 битов он выдаёт 160-битовый результат . В стандарте России ГОСТ Р 34.11–94 разработана хэш-функция, выдающая 256-битовое значение. Поэтому нельзя говорить о гарантированных свойствахсистемы, поскольку неизменность объекта гарантируется лишь с некоторой вероятностью, не равной единице; она зависит от свойств хэш-функций, применяемых для контроля целостности. Поэтому говорят не о контроле неизменности объекта, а о контроле целостности объекта. Таким образом, в процедуре контроля неизменности участвуют ОБЪЕКТ КОНТРОЛЯ, образцовый объект (ЕГО ХЭШ-ЗНАЧЕНИЕ) и субъект, реализующий хэш-функцию и проводящий сравнение. Качество контроля целостности (КЦ) определяется выполнением условий. 1 При наличии объекта F и алгоритма H, преобразуют объект F в некоторый объект М, представляемый словом того же языка, но меньшей длины. Тогда, если искать по известному объекту М = H(F) другой объект G, не тождественный F, но такой, что М = H(G), то это должно являться задачей с высокой трудоёмкостью, не менее заданной ТН. 2 Объект М должен быть недоступен для изменения. Он подлежит защите и средство защиты должно иметь конкретное значение прочности. 3 Длина объекта М должна обеспечивать условную вероятность нахождения ДВУХ объектов F1 и F2 (не тождественных между собой, но значения хэш-функции от которых равны), не более заданной РН. Здесь F1 и F2 – объекты из множества возможных. Таким образом, при условии недоступности хэш-значения для изменения и доступности для изменения объекта-источника, трудоёмкость нарушения ИПС с КЦ объектов-источников (то есть возможность породить субъект из объекта-источника, нетождественного исходному субъекту) совпадает с ТН . При однократной попытке инициировать субъект из случайно равновероятно выбранного объекта-источника, вероятность нарушения ИПС (успешное порождение субъекта) не превышает РН. То есть, «качество» ИПС определяется свойствами хэш-функции Н (значениями величин ТН и РН). 7.6.1 Метод «безопасной загрузки» («ступенчатого контроля») Таким образом, МЕТОД «БЕЗОПАСНОЙ ЗАГРУЗКИ» (или «ступенчатого контроля») заключается в постепенном установлении неизменности компонентов программно-аппаратной среды.В нём: а) сначала проверяется неизменность программ ПЗУи при положительном исходе, через них считывается загрузочный сектор и драйверы ОС и их неизменность также проверяется. Кроме того, проверяется целостность объекта, определяющего последовательность активизации компонентов; б) через функции чтения проверенной ОС инициируется контроль порождения процессов(реализация МБС); в) инициируется процесс доступа к объектам, который и завершает проектирование гарантированно защищённой системы. Видно, что первоначально активизируются субъекты аппаратно-программного уровня (программы ПЗУ), а затем эти субъекты порождают из объектов-источников данного уровня субъекты уровня операционной среды. Эти, в свою очередь, делятся на два подуровня: а) нижний – субъекты-первичные – загрузчики ОС (работают с информацией уровня секторов); б) верхний – субъекты-драйверы (порождаемые субъектамипервичными загрузчиками из объектов секторов), работающие с объектами уровня «файл» (последовательность секторов). На этапе перехода от субъектов-загрузчиков к субъектам-драйверам происходит переход к другой декомпозиции системы на объекты, и эта иерархия действует в любой системе. Например, для архитектуры IBM PC заданы этапы активизации субъектов: а) тестирование; б) инициализация таблицы векторов прерываний и поиска расширений BIOS (при их наличии, на их передаётся управление); в) в память считывается первый сектор дискеты (винчестера) и управление предаётся на него (образуется код загрузчика); д) код загрузчика считывает драйверы ОС; е) интерпретируются файлы конфигурации; ж) подгружается командный интерпретатор и выполняется файл автозапуска. При реализации ИПС на неё возлагается функция контроля запусков программ и контроля целостности. Существует проблема контроля действительных данных, так как информация представляется по-разному на разных уровнях (внедрённый в систему субъект может предъявлять системе контроля другие данные вместо реально существующих (STELS-вирусы). |