4 курс ИБ. 7 модели безопасности основных ос

Скачать 1.72 Mb. Скачать 1.72 Mb.

|

|

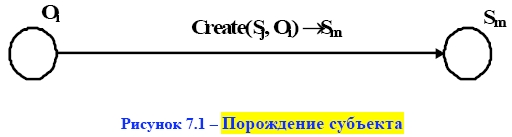

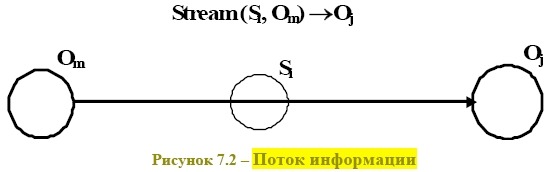

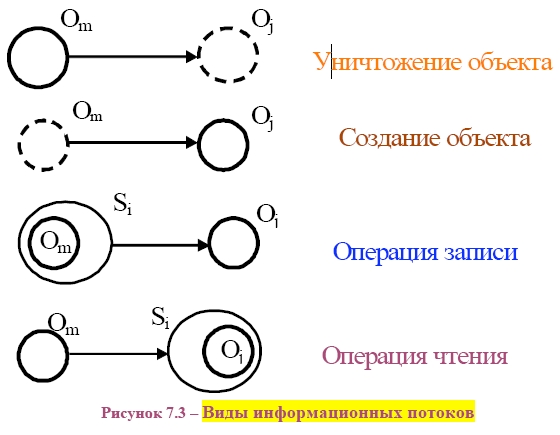

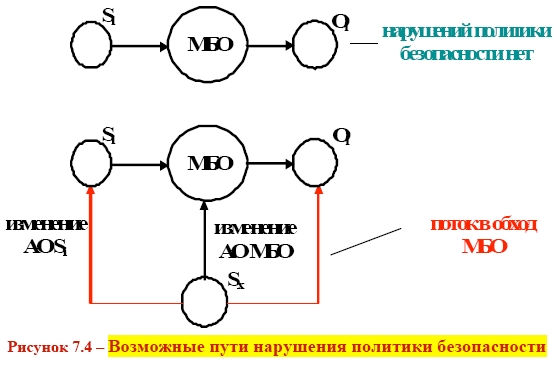

7 МОДЕЛИ БЕЗОПАСНОСТИ ОСНОВНЫХ ОС Субъектно-объектная модель взаимодействия. Аксиомы защищённых систем. Понятие доступа и монитора безопасности: потоки информации, монитор обращений и монитор безопасности объектов. Основные типы политики безопасности: дискреционная и мандатная политики. Разработка и реализация политики безопасности: пути нарушения политики безопасности, условия и определения осуществления существования легального доступа, замкнутая программная среда. Базовая теорема изолированной программной среды, классическая схема ядра безопасности. Построение изолированной программной среды. Безопасность в программных системах (операционных системах) обеспечивается как средствами криптографии, так и принятыми в них политиками безопасности. Эти политики безопасности связаны с понятием «доступа». Доступ– это категория субъектно-объектной модели, описывающая процесс выполнения операций субъектов над объектами. Политика безопасности включает: а) множество возможных операций над объектами; б) для каждой пары «субъект, объект» (Si, Qj) множество разрешённых операций, являющееся подмножеством всего множества возможных операций. В субъектно-объектной модели сформулированы следующие аксиомы защищённых систем. АКСИОМА 1. В защищённой системе всегда присутствует активный компонент (субъект), выполняющий контроль операций субъектов над объектами. Этот компонент отвечает за реализацию некоторой политики безопасности. АКСИОМА 2. Для выполнения в защищённой системе операций над объектами, необходима дополнительная информация о разрешённых и запрещённых операциях субъектов с объектами. АКСИОМА 3. Все вопросы безопасности информации в системе описываются доступами субъектов к объектам. Политика безопасности в общем случае выражает нестационарное состояние защищённости. Защищаемая система может изменяться, дополняться новыми компонентами, т. е. политика безопасности должна быть поддержана во времени, т. е. должна быть определена процедура управления безопасностью. А нестационарность защищаемой системы и реализация политики безопасности в конкретных конструкциях системы предопределяет рассмотрение задачи гарантирования заданной политики безопасности. 7.1 Понятие доступа и мониторинг безопасности Из модели вычислительной системы фон Неймана понятию «субъект» соответствует программа (последовательность исполняемых инструкций). Понятию «объект» соответствуют данные. Обычно, рассматривая модель произвольной системы, её делят на два подмножества: объектов и субъектов. СУБЪЕКТ ОБЛАДАЕТ СВОЙСТВАМИ. А) Человек-пользователь воспринимает объекты и получает информацию о состоянии системы через те субъекты, которыми он управляет и которые отображают информацию. Б) Угрозы компонентам системы исходят от субъекта, как активного компонента, изменяющего состояние объектов в ней. В) Субъекты могут влиять друг на друга через изменяемые ими объекты, связанные с другими субъектами, порождая субъекты, представляющие угрозу для безопасности информации или работоспособности системы. Пользователь(физическое лицо) отличается от субъекта: он аутентифицируется некоторой информацией и управляет субъектом в системе. Т. е., пользователь – это внешний фактор. И свойства субъектов не зависят от него (кроме систем типа компиляторов, средств разработки, отладчиков и т. п.). Рассматриваемая ниже субъектно-объектная модель базируется на следующей аксиоме. АКСИОМА 4.Субъекты в системе могут быть порождены из объектов только активными компонентами (субъектами). Определение: объект Oi называется источником для субъекта Sm, если существует субъект Sj, в результате воздействия которого на объект Oi в системе возникает субъект Sm. Это операция Create (Sj, Oi) → Sm, рисунок 7.1. Create– операция порождения субъектов.  Определение:объект Oi в момент времени t ассоциирован (связан) с суббъектом Sm, если состояние объекта Oi повлияло на состояние субъекта в следующий момент времени (субъект Sm использует информацию из объекта Oi). В общем случае, субъект реализует отображение множества ассоциированных объектов в момент времени t на множество ассоциированных объектов в момент времени (t + 1). Поэтому выделяют ассоциированные объекты, изменение которых изменяет вид отображения ассоциированных объектов (например, объекты, содержащие код программы). Их называют функционально ассоциированные объекты. Также, есть ассоциированные объекты-данные – они являются аргументом операции, но не изменяют вид отображения. В момент порождения субъекта Smиз объекта Oi, он является ассоциированным объектом для субъекта Sm. Определение:потоком информации между объектом Om и объектом Oj называется произвольная операция над объектом Oj, реализуемая в субъекте Si и зависящая от Om, рисунок 7.2.  Обозначение Stream (Si, Om) → Oj– поток информации от объекта Omк объекту Oj, реализуемая в субъекте Si. Активная роль субъекта выражается в реализации потока: операция порождения потока локализована в субъекте и отображается состоянием его функционально ассоциированных объектов. Операция Streamможет создавать новый объект или уничтожать его. На рисунке 7.3 приведены виды информационных потоков.  Определение:доступом субъекта Si к объекту Oj называется порождение потока информации между некоторым объектом и объектом Oj. Для фиксированной декомпозиции компьютерной системы на субъекты и объекты всё множество потоков P делится на подмножества потоков N несанкционированного доступа и подмножество потоков L легального доступа: P = NL (нелегальный или легальный); NL = 0 (поток не может быть одновременно нелегальным и легальным). Категория «опасный–безопасный» описывается политикой безопасности: она описывает критерии разбиения на подмножества L и N. Определение:правило разграничения доступа субъектов к объектам – это формально описанные потоки подмножества L. Можно говорить об инвариантности (независимости) субъектноориентированной модели относительно любой принятой в системе политики безопасности. Определение:объекты Oi и Ojтождественны в момент времени t, если они совпадают как слова, записанные в одном языке. На практике всегда существует алгоритм, обеспечивающий возможность попарного сравнения. Т. е., существует процедура сортировки ассоциированных объектов, позволяющая говорить о возможности попарного сравнения. Например, выделяются и попарно сравниваются участки оперативной памяти, отвечающие коду программ или содержанию переменных и массивов. Определение:субъекты Si и Sjтождественны в момент времени t, если попарно тождественны все ассоциированные с ними объекты. ПОРОЖДЁННЫЕ СУБЪЕКТЫ ТОЖДЕСТВЕННЫ, если тождественны порождающие субъекты и объекты–источники. Для разделения всего множества потоков на подмножества L и N, необходимо существование активного компонента (субъекта), который: а) активизировался бы при возникновении любого потока; б) производил бы фильтрацию потоков в соответствии с принадлежностью подмножествам L и N. Определения:МОНИТОР (1) ОБРАЩЕНИЙ (МО) – субъект, активизирующийся при возникновении потока от любого субъекта к любому объекту. ИНДИКАТОРНЫЙ (2) МО – устанавливает только факт обращения субъекта к объекту. СОДЕРЖАТЕЛЬНЫЙ (3) МО– субъект, который функционирует так, что при возникновении потока от ассоциированного объекта Om любого субъекта Siк объекту Ojи обратно, – появляется ассоциированный с МО объект Om0, тождественный объекту Om. Содержательный МО полностью участвует в потоке от субъекта к объекту. МОНИТОР (4) БЕЗОПАСНОСТИ (монитор ссылок) – имеет целевой функцией фильтрацию для обеспечения безопасности. При этом разделение на подмножества L и N задано априорно. МОНИТОР (5) БЕЗОПАСНОСТИ ОБЪЕКТОВ (МБО) – это монитор обращений, который разрешает поток, принадлежащий подмножеству легального доступа L. Разрешение – это выполнение операции над объектом-получателем потока, а запрещение – невыполнение. Монитор безопасности объектов – это и есть механизм реализации политики безопасности в системе. 7.2 Основные типы политики безопасности В программных системах также широко используют два типа политики безопасности. ДИСКРЕЦИОННАЯ (дискретная) политика безопасности– имеет в основе дискреционное (действующее по усмотрению чего (кого)-либо) управление доступом: DAC– Discretionaryaccesscontrol. Это управление определяется свойствами: а) все субъекты и объекты должны быть идентифицированы; б) права доступа к объекту системы определяются на основании внешнего по отношению к системе правила. Большинство распространённых в настоящее время систем обеспечивает выполнение положений дискреционной политики безопасности в связи с простой реализацией соответствующих механизмов защиты. Пример – матрица доступа. Недостаток этого типа политики безопасности – статичность модели: политика безопасности не учитывает динамику изменения состояния системы, не накладывает ограничения на её состояния. И при дискреционной политике возникает вопрос ОПРЕДЕЛЕНИЯ ПРАВИЛ РАСПРОСТРАНЕНИЯ ПРАВ ДОСТУПА и АНАЛИЗА ИХ ВЛИЯНИЯ НА БЕЗОПАСНОСТЬ системы. Перед МБО, который при санкционировании доступа к объекту руководствуется некоторым набором правил, стоит алгоритмически неразрешимая задача: проверить, приведут ли его действия к нарушению безопасности или нет. Т. е., матрица доступов не является тем механизмом, который позволил бы реализовать ясную систему защиты информации в системе. Второй тип политики безопасности – это МАНДАТНАЯ (полномочная) политика безопасности, которая составляет мандатное управление доступом. Англоязычная аббревиатура – МАС (Mandatoryaccesscontrol). Цель мандатной политики безопасности – устранить каналы утечки информация сверху вниз: информация не должна утекать от объектов с высоким уровнем доступа к объектам с низким уровнем доступа. Принципиальное отличие систем с мандатной защитой от систем с дискреционной защитой: если начальное состояние системы безопасно, и все переходы системы из состояния в состояние не нарушают ограничений, сформулированных политикой безопасности, то любое состояние системы безопасно. Для систем с мандатной политикой характерна более высокая степень надёжности, т. к. МБО такой системы ДОЛЖЕН ОТСЛЕЖИВАТЬ НЕ ТОЛЬКО ПРАВИЛА ОБРАЩЕНИЯ СУБЪЕКТОВ К ОБЪЕКТАМ, НО И СОСТОЯНИЯ САМОЙ АС (это модель системы под названием Белла Лапалуда). Т. е., каналы утечки в системах данного типа не заложены в ней непосредственно, а могут появиться только при практической реализации системы вследствие ошибок разработчика. Но реализация систем с политикой безопасности данного типа сложна и требует значительных ресурсов. 7.3 Реализация политики безопасности Очевидно, что при изменении функционально ассоциированных с монитором безопасности объектов могут изменяться и свойства самого МБО, заключающиеся в фильтрации потоков. Поэтому могут возникнуть потоки, принадлежащие некоторому подмножеству N, рисунок 7.4, где АО – ассоциированные объекты.  Определение: субъекты Si и Sjназываются невлияющими друг на друга (или корректными относительно друг друга), если в любой момент времени отсутствует поток (изменяющий состояние объекта) между любыми объектами Oi и Oj, ассоциированными соответственно с субъектами Si и Sj. Смысл понятия корректности: существующие в едином пространстве оперативной памяти программы не должны иметь функциональных возможностей изменения чужого вектора кода и состояния переменных. Субъекты Si и Sj называются абсолютно корректными (не влияющими друг на друга), если при прежних (см. выше) условиях множества ассоциированных объектов этих субъектов не имеют пересечения. Абсолютная корректность достижима в случае виртуального адресного пространства. 7.3.1 Условия гарантированного легального доступа Из этого понятия формулируются достаточные УСЛОВИЯ ГАРАНТИРОВАННОГО осуществления только ЛЕГАЛЬНОГО ДОСТУПА. УСЛОВИЕ 1. МБО разрешает порождение потоков только из подмножества L, если все существующие в системе субъекты абсолютно корректны относительно него и друг друга. Но «условие 1» накладывает жёсткие и трудновыполнимые условия на свойства субъектов системы. И невозможно гарантировать корректность любого субъекта, активизируемого в АС, относительно МБО. Определение: МОНИТОР (6) порождения субъектов (МПС) – это субъект, активизирующийся при любом порождении субъектов. Определение: МОНИТОР безопасности субъектов (7) (МБС) – это субъект, который разрешает порождение субъектов только для фиксированного подмножества пар активизирующих субъектов и порождающих объектов. Воздействие МБС выделяет во всём МНОЖЕСТВЕ СУБЪЕКТОВ S ПОДМНОЖЕСТВО РАЗРЕШЕННЫХ СУБЪЕКТОВ Е. Определение: система называется ЗАМКНУТОЙ ПО ПОРОЖДЕНИЮ СУБЪЕКТОВ, если в ней действует МБС, разрешающий порождение только фиксированного конечного подмножества субъектов для любых объектов-источников. Данному определению эквивалентен практический термин «ЗАМКНУТАЯ ПРОГРАММНАЯ СРЕДА», который сокращает множество возможных субъектов до некоторого фиксированного множества, но и допускает существование некорректных субъектов, включённых в замкнутую среду. Определение:МНОЖЕСТВО СУБЪЕКТОВ системы называется ИЗОЛИРОВАННЫМ (абсолютно изолированным), если в ней действует МБС, и субъекты из порождённого множества корректны (абсолютно корректны) относительно друг друга и МБС. Далее формулируется новая форма достаточного условия гарантированного выполнения политики безопасности. УСЛОВИЕ 2. Если в абсолютно изолированной системе существует МБО и порождаемые субъекты абсолютно корректны относительно МБО, а также МБС абсолютно корректен относительно МБО, то в такой системе реализуется только доступ, описанный политикой разграничения доступа. В данном случае множество субъектов ограничено за счёт применения механизма МБС, и есть возможность убедиться в попарной корректности порождаемых субъектов. Существует термин «ИЗОЛИРОВАННАЯ ПРОГРАММНАЯ СРЕДА» (ИПС), который ОПИСЫВАЕТ МЕХАНИЗМ РЕАЛИЗАЦИИ ИЗОЛИРОВАННОСТИ для конкретной системы. Так как в реальных системах одинаково поименованные объекты могут иметь различные состояния в пространстве (например, размещены в различных каталогах) или во времени, то для этого случая существует следующее определение. Определение: операция порождения субъекта Create(Sk, Om) → Si называется ПОРОЖДЕНИЕМ С КОНТРОЛЕМ НЕИЗМЕННОСТИ ОБЪЕКТА, если для любого момента времени t больше t0, в который активизирована операция порождения, порождение субъекта Si возможно только при тождественности объектов Om(t0) и Om(t), – (создание копии объекта). Следующее условие также отражает достаточность гарантированного выполнения политики безопасности. |