4 курс ИБ. 7 модели безопасности основных ос

Скачать 1.72 Mb. Скачать 1.72 Mb.

|

|

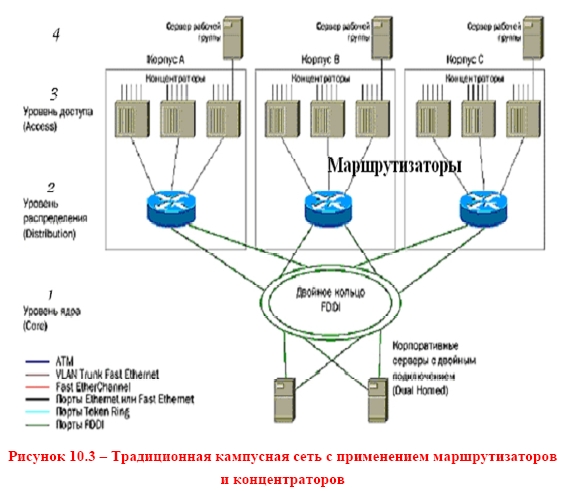

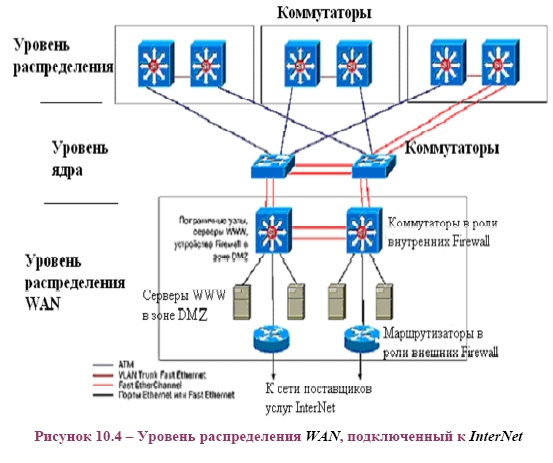

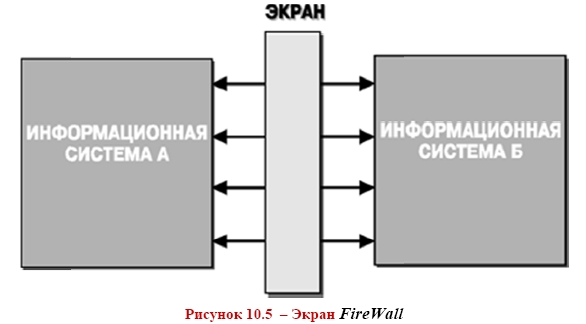

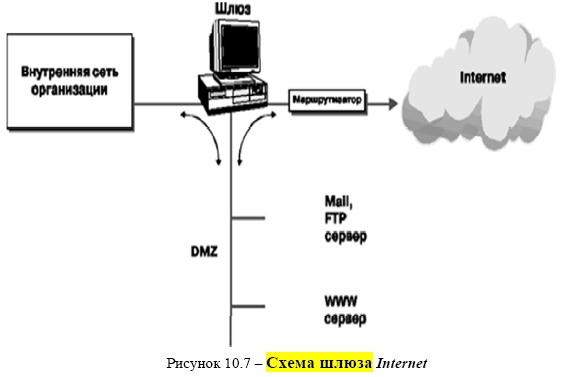

10.2 Корпоративные сети с многоуровневой коммутацией Многоуровневый подход к проектированиюсетей обеспечивает оптимальное использование многоуровневой коммутации, что позволит создать масштабируемую, отказоустойчивую и управляемую сеть [12]. Независимо от того, по какой топологии построена корпоративная сеть – Ethernetили ATM (AsynchronousTransferMode) – применение многоуровневой модели имеет много преимуществ. Многоуровневая кампусная сеть имеет строгое ИЕРАРХИЧЕСКОЕ РАЗДЕЛЕНИЕ РАЗЛИЧНЫХ КОМПОНЕНТОВ, что обеспечивает значительное упрощение процедур поиска и устранения неисправностей при масштабировании такой сети. Кроме того, многоуровневая модель проектирования предоставляет возможность МОДУЛЬНОСТИ СЕТИ, что позволяет увеличивать общую производительность сети при добавлении дополнительных строительных блоков. При достижении максимального числа пользователей в одном домене появлялась необходимость добавления в состав оборудования сети устройств, называемых мостами (Bridge). Мост обеспечивал разделение всей сети на несколько коллизионных доменов, что позволяло увеличить доступную полосу пропускания для каждого узла сети за счет сокращения количества этих самых узлов в одном коллизионном домене. Появилась возможность масштабируемости пропускной способности. Маршрутизатором называется пакетный коммутатор, обеспечивающий взаимодействие разных широковещательных доменов. На рисунке 10.3 показана типичная иерархическая модель сети, объединяющей в себе маршрутизаторы и концентраторыповторители (хабы).  Коммутация уровня 2представляет собой аппаратно реализованный бриджинг. Коммутаторы уровня 2 заменяют концентраторы-повторители в составе коммуникационных узлов кампусной сети. Коммутация уровня 3представляет собой аппаратную маршрутизацию. В частности, передачей пакетов занимаются специализированные устройства. В зависимости от протоколов, интерфейсов и поддерживаемых функций коммутаторы уровня 3 могут использоваться в кампусных сетях вместо маршрутизаторов. Коммутация уровня 4заключается в аппаратном анализе трафика, создаваемого различными типами пользовательских приложений. В потоках данных, создаваемых протоколами TCP (Transmission Control Protocol) и UDP (User Datagram Protocol), порт того или иного приложения содержится в заголовке каждого пакета. 10.2.1 Безопасность в многоуровневой модели ПОДДЕРЖКА КОНТРОЛЬНЫХ СПИСКОВ доступа (Access Control List) обеспечивается многоуровневой коммутацией без уменьшения производительности. В связи с тем, что весь трафик сети проходит через уровень распределения (УРОВЕНЬ № 2), то именно ЭТОТ УРОВЕНЬ И ЕСТЬ НАИБОЛЕЕ ПОДХОДЯЩЕЕ МЕСТО для установки списков доступа и средств обеспечения разграничения прав доступа. Эти списки доступа могут также использоваться для ограничения взаимодействия коммутаторов на разных уровнях сети. Использование коммутации уровня 2 на уровне доступа и в фермах серверов привносит в общую сеть дополнительные возможности по разграничению прав доступа. А НА РАЗДЕЛЯЕМОЙ (общей) СРЕДЕ передачи все пакеты видны для всех пользователей логической подсети. Это может быть использовано при взломе систем защиты данных, т. к. имеется возможность отслеживать передачу файлов и паролей пользователей. В КОММУТИРУЕМОЙ ЖЕ СЕТИ при взаимодействии двух узлов пакеты ВИДНЫ ТОЛЬКО ОТПРАВИТЕЛЮ И ПОЛУЧАТЕЛЮданных. А также, если коммутация уровня 2 применяется в фермах серверов, то весь межсерверный трафик не выпускается в общую сеть. Для обеспечения функций безопасности и защиты данных в УСЛОВИЯХ ГЛОБАЛЬНЫХ СЕТЕЙ (Wide-Area Network, WAN) используется КОНЦЕПЦИЯ БРЭНДМАУЭРОВ (firewall). Firewall имеет в своем составе один или несколько маршрутизаторов и выступает в качестве бастиона, защищающего внутренние узлы сети от доступа из специальной зоны, называемой DMZ (Demilitarized Zone). Специализированные устройства кэширования содержимого серверов WWW и другие устройства Firewall могут быть подключены к DMZ. Внутренние маршрутизаторы Firewall подключаются к ядру кампусной сети, что можно назвать уровнем распределения WAN. На рисунке 10.4 показан строительный блок сети, представляющий собой уровень распределения WAN с элементами Firewall.  10.3 Защита информации в базах данных БАЗЫ ДАННЫХ (БД) – хранилище структурированных данных, снабжённое СУБД, реализующей функции: просмотр, сортировка, выборка, модификация, выполнение операций определения статических характеристик и т. п. Как правило, на компьютере пользователя размещаются личные БД, обслуживающие процессы одного пользователя. В локальных и корпоративных сетях обычно используются централизованные БД, а в глобальных сетях – распределённые (серверы с БД размещаются на различных объектах сети). Если централизованные БД проще решают проблемы защиты от преднамеренных угроз, то распределённые (при условии дублирования данных) обладают высокой защищённостью от стихийных бедствий, аварий, сбоев и диверсий. ЗАЩИТА ИНФОРМАЦИИ В БД, в отличие от защиты данных в файлах, имеет особенности: а) необходимость УЧЁТА ФУНКЦИОНИРОВАНИЯ СУБД при выборе механизмов защиты; б) РАЗГРАНИЧЕНИЕ ДОСТУПА к информации РЕАЛИЗУЕТСЯ не на уровне файлов, а НА УРОВНЕ ЧАСТЕЙ БД. Средства защиты в БД должны взаимодействовать не только с ОС, но и с СУБД. Возможно встраивание механизмов защиты в СУБД или использование их в виде отдельных компонент. Обычно придать новые функции СУБД можно только на этапе разработки СУБД, а в эксплуатируемые – дополнительные компоненты вносятся расширением или модификацией языка управления. Сегодняшние БД успешно разграничивают доступ, поддерживают физическую целостность и логическую сохранность данных. РАЗГРАНИЧЕНИЕ ДОСТУПА К ЗАПИСЯМ, и даже к полям записей, осуществляется С ПОМОЩЬЮ РАЗГРАНИЧЕНИЯ ПОЛНОМОЧИЙ и преодолеть эту защиту можно с помощью фальсификации полномочий или внедрения спецпрограмм. РАЗГРАНИЧЕНИЕ ДОСТУПА К ФАЙЛАМ БД и к частям БД осуществляется СУБД путём установления полномочий и контроля этих полномочий при допуске. Полномочия пользователей устанавливаются администратором СУБД. Типовой аутентификатор пользователя – это пароль, передаваемый в зашифрованном виде. В распределённых АС подтверждение подлинности пользователя дополняется процедурой взаимной аутентификации, а коды аутентификации, относящиеся к конфиденциальной информации, хранятся на внешних ЗУ в зашифрованном виде. ФИЗИЧЕСКАЯ ЦЕЛОСТНОСТЬ БД достигается путём ИСПОЛЬЗОВАНИЯ ОТКАЗОУСТОЙЧИВЫХ УСТРОЙСТВ (напр., технология RAID - распределение целого по различным местам хранения). ЛОГИЧЕСКАЯ СОХРАННОСТЬданных означает невозможность нарушения структуры модели данных. Логическая целостность и непротиворечивостьобеспечивается СУБД на этапе описания модели данных. В БД, работающих с конфиденциальной информацией, дополнительно используются криптографические средства защиты: шифрование как с помощью единого ключа, так и с помощью индивидуальных ключей пользователей. С зашифрованными БД работают в 2-х режимах: а) при выполнении запроса необходимый файл расшифровывается на внешнем носителе, с открытой информацией выполняются необходимые действия, после чего информация на внешнем запоминающем устройстве опять зашифровывается. Здесь независимы между собой средства шифрования и СУБД, работающие последовательно друг за другом. Но при сбое или отказе в системе может оказаться, что часть БД на внешнем носителе останется записанной в открытом виде. Б) СУБД исполняет запросы без расшифровывания на внешнем ЗУ. Поиск необходимых файлов, записей, полей, групп полей не требует расшифрования. Расшифовывание производится в оперативной памяти непосредственно перед выполнением конкретных действий с данными. Такой режим возможен, если процедуры шифрования встроены в СУБД. Вследствие КОНЦЕНТРАЦИИ В БД БОЛЬШОГО КОЛИЧЕСТВА РАЗНООБРАЗНОЙ ИНФОРМАЦИИ, а также ВОЗМОЖНОСТЬЮ ИСПОЛЬЗОВАНИЯ СЛОЖНЫХ ЗАПРОСОВ ОБРАБОТКИ ДАННЫХ, существуют следующие специфические угрозы информации. А) ИНФЕРЕНЦИЯ – получение конфиденциальной информации из сведений с меньшей степенью конфиденциальности путём умозаключений. Аналитик может получить конфиденциальные сведения путём сравнения, дополнения и фильтрации данных. Обрабатывая информацию из открытых БД, средств массовой информации, а также используя просчёты лиц, определяющих степень конфиденциальности явлений, процессов, фактов, полученных результатов, – достигается высокая эффективность получения конфиденциальной информации. Б) АГРЕГИРОВАНИЕ – способ получения более важных сведений по сравнению с важностью тех отдельно взятых данных, на основе которых получаются эти сведения. Как агрегирование, так и инференция относятся к способам получения информации, применяемым не только к БД. В) КОМБИНИРОВАНИЕ ЗАПРОСОВ – способ, используемый при работе с БД. Использование сложных, а также последовательности простых логически связанных запросов позволяет получить данные, к которым доступ пользователю закрыт (обычно базы со статистическими данными). При этом отдельные записи, поля являются закрытыми. В результате запроса с логическими операциями (AND, OR, NOT) могут быть получены такие величины, как количество записей, сумма, максимальное или минимальное значение. Сложные перекрёстные запросы с использованием дополнительной информации об особенностях интересующей записи (поля), путём последовательной фильтрации записей позволяют получить доступ к нужной записи (полю). Для противодействия таким угрозам используются способы: 1) блокировка ответа при неправильном числе запросов: отказ в выполнении запроса, если в нём содержится больше определённого числа совпадающих записей из предыдущих запросов. Это принцип минимальной взаимосвязи запросов. Но сложно запоминать и сравнивать все предыдущие запросы. 2) коррекция ответа путём округления или другим преднамеренным образом: это незначительное изменение точного ответа на запрос. Чтобы сохранить приемлемую точность статистической информации применяется «свопинг» данных – взаимный обмен значений полей записи, в результате чего все статистики i-го порядка, включающие i атрибутов, оказываются защищёнными для всех i, меньших или равных некоторому числу. Выявив некоторые данные, нельзя определить, к какой конкретно записи они относятся. 3) разделение баз данных на группы: в группу включается не более определённого числа записей. Запросы разрешены к любому множеству групп, но запрещаются к подмножеству записей из одной группы. Это ограничивает возможность выделения данных на уровне не ниже группы записей. Этот способ применяется редко из-за сложности получения статистических данных, обновления и реструктуризации данных. 4) случайный выбор записи для обработки: такая организация выбора записей не позволяет проследить множество запросов. 5) контекстно-ориентированная защита: это назначение атрибутов доступа (чтение, вставка, удаление, обновление, управление и т. п.) элементам БД (записям, полям, группам полей) в зависимости от предыдущих запросов пользователя 6) контроль поступающих запросов: эффективный метод, защиты в БД – фиксируется наличие «подозрительных» запросов или комбинации запросов. Анализ этих попыток позволяет выявить каналы возможного несанкционированного доступа к закрытым данным. 10.4 Назначение экранирующих систем и требования к ним Проблема межсетевого экранирования формулируется следующим образом. Пусть имеется две информационные системы или два множества информационных систем. ЭКРАН (firewall) – это средство разграничения доступа клиентов из одного множества систем к информации, хранящейся на серверах в другом множестве, рисунок 10.5.  Экран выполняет свои функции, контролируя все информационные потоки между этими двумя множествами информационных систем, работая как некоторая «информационная мембрана». В этом смысле экран можно представлять себе как набор фильтров, анализирующих проходящую через них информацию и, на основе заложенных в них алгоритмов, принимающих решение: пропустить ли эту информацию или отказать в её пересылке. Кроме того, такая система может выполнять РЕГИСТРАЦИЮ событий, связанных с процессами разграничения доступа, в частности, фиксировать все «незаконные» попытки доступа к информации и, дополнительно, СИГНАЛИЗИРОВАТЬ о ситуациях, требующих немедленной реакции, то есть поднимать тревогу. Примером потенциально враждебной внешней сети является InterNet. Рассматривая проблемы, возникающие при построении экранирующих систем, следует рассматривать не только проблему безопасного подключения к InterNet, но и РАЗГРАНИЧЕНИЕ ДОСТУПА ВНУТРИ корпоративной сети организации. Администратору безопасности сети ДЛЯ КОНФИГУРИРОВАНИЯ комплекса FireWall необходимо выполнить ряд действий: а)ОПРЕДЕЛИТЬ ОБЪЕКТЫ, участвующие в процессе обработки информации. Имеются в виду пользователи и группы пользователей, компьютеры и их группы, маршрутизаторы и различные подсети локальной сети организации. б) ОПИСАТЬ СЕТЕВЫЕ ПРОТОКОЛЫ И СЕРВИСЫ, с которыми будут работать приложения. Обычно достаточным оказывается набор из примерно 40 описаний, поставляемых с системой FireWall. в) С помощью введённых понятий ОПИСЫВАЕТСЯ ПОЛИТИКА РАЗГРАНИЧЕНИЯ ДОСТУПА в следующих терминах: «Группе пользователей А разрешен доступ к ресурсу Б с помощью сервиса или протокола С, но об этом необходимо сделать пометку в регистрационном журнале». Совокупность таких записей компилируется в исполнимую форму блоком управления и далее передаётся на исполнение в модули фильтрации. МОДУЛИ ФИЛЬТРАЦИИмогут располагаться на компьютерахшлюзах или выделенных серверах – или в маршрутизаторах, как часть конфигурационной информации. Модули фильтрации просматривают все пакеты, поступающие на сетевые интерфейсы, и, в зависимости от заданных правил, пропускают или отбрасывают эти пакеты, с соответствующей записью в регистрационном журнале. Эти модули, работая непосредственно с драйверами сетевых интерфейсов, обрабатывают весь поток данных, располагая полной информацией о передаваемых пакетах. Важным моментом является защита системы, на которой размещен административно-конфигурационный модуль FireWall. Рекомендуется запретить средствами FireWall все виды доступа к данной машине, или по крайней мере строго ограничить список пользователей, которым это разрешено, а также принять меры по физическому ограничению доступа и по защите обычными средствами ОC. Если первоначальная конфигурация сети меняется, то вместе с ней меняется и политика безопасности. Пусть в организации решили установить несколько общедоступных серверов для предоставления информационных услуг. Это могут быть, например, серверы World Wide Web, FTP или другие информационные серверы. Поскольку такие системы обособлены от работы всей остальной сети организации, для них часто выделяют свою собственную подсеть, имеющую выход в Internet через шлюз (рисунок 10.7).  Если локальная сеть была уже защищена, то все, что надо сделать – это разрешить соответствующий доступ в выделенную подсеть. Это делается с помощью изменения конфигурации FireWall. Обычно для этого требуется изменение одной или небольшого числа строк в наборе правил доступа. |