4 курс ИБ. 7 модели безопасности основных ос

Скачать 1.72 Mb. Скачать 1.72 Mb.

|

|

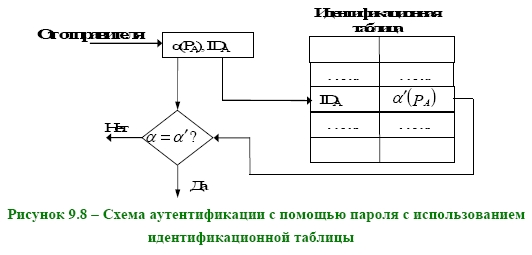

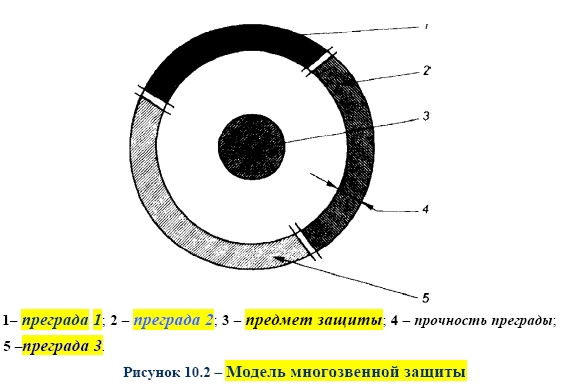

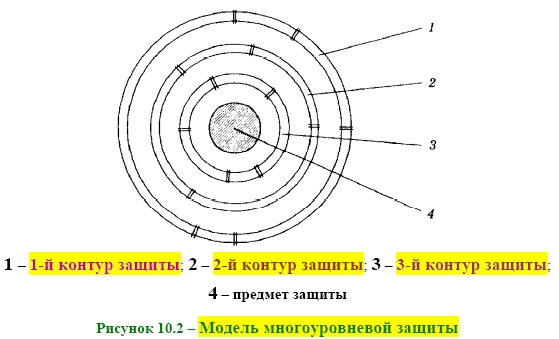

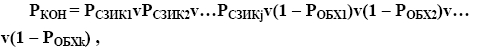

Эти функции удобны, если длина пароля и ключа одинаковы: подтверждение подлинности состоит из пересылки получателю отображения (Р) и сравнение его с предварительно вычисленным и хранимым эквивалентом α(Р). Надёжность паролю придаёт не его длина, а его непредсказуемость. Наименее предсказуемы пароли, представляющие случайную комбинацию прописных и строчных букв, цифр и знаков препинания, – но их труднее запомнить. На практике пароли, состоящие из нескольких букв (с целью легкого запоминания), уязвимы к атаке полного перебора вариантов. Поэтому функцию α(Р) определяют: где К и ID – ключ и идентификатор отравителя. Значение α(Р) вычисляется заранее и хранится идентификационной таблице у пользователя. Подтверждение подлинности состоит из сравнения двух отображений пароля α(Р0) и α’(Р0) , рисунок 9.8. Но получивший доступ к идентификационной таблице может незаконно изменить ее содержание.  9.4 Биометрическая идентификация и аутентификация Пользователь идентифицируется путём измерения физиологических параметров и характеристик человека, особенностей его поведения. Достоинства: а) высокая степень достоверности из-за уникальности биометрических признаков; б) биометрические признаки неотделимы от дееспособной личности; в) трудность фальсификации биометрических признаков. В качестве БИОМЕТРИЧЕСКИХ ПРИЗНАКОВ используются: а) узор радужной оболочки и сетчатки глаз; б) отпечатки пальцев; в) геометрическая форма руки; д) форма и размеры лица; е) рисунок кровеносных сосудов лица; ж) особенности голоса; и) биомеханические характеристики рукописной подписи; к) биомеханические характеристики «клавиатурного подчерка» При регистрации пользователь должен продемонстрировать свои характерные биометрические признаки, регистрируемые системой как контрольный образ. Он хранится в электронной форме и используется для проверки идентичности. Системы, использующие УЗОР РАДУЖНОЙ ОБОЛОЧКИ И СЕТЧАТКИ глаз делятся на: а) использующие рисунок радужной оболочки; б) использующие рисунок кровеносных сосудов сетчатки. Так как вероятность повторения данных параметров 10–78, эти системы наиболее надёжны среди биометрических. Идентификация по отпечаткам пальцев наиболее распространена, так как наличествуют большие банки данных по отпечаткам пальцев. При оценке формы руки используют сканеры, устанавливаемые на стенах. Идентификация по лицу и голосу наиболее дешева, т. к. современные ЭВМ имеют видео- и аудиосредства. Такие системы применяются при удаленной идентификации в сетях. Идентификация личности по динамике рукописной подписисчитывает интенсивность каждого усилия подписывающего, частотные характеристики написания каждого элемента подписи и начертания подписи в целом. Системы с использованием биомеханических характеристик клавиатурного подчеркаучитывают моменты нажатия и отпускания клавиш, различающихся у разных пользователей. По этому динамическому ритму набора строятся идентификации. Использование биометрических параметров для идентификации пока не имеет нормативно-правового обеспечения – стандартов. Поэтому их применяют в АС, обрабатывающих и хранящих персональные данные, составляющие коммерческую или служебную тайну. 10 МНОГОУРОВНЕВАЯ ЗАЩИТА КОРПОРАТИВНЫХ СЕТЕЙ Так как слово «корпорация»происходит от «corporatio» – объединение, то к корпоративным сетям можно отнести те, которые используются как объединение отдельных локальных сетей, обычно в составе какой-либо организации (ведомственные или офисные сети, интрасети). Иногда их называют кампусными сетями (университетская сеть) – Campus Area Network (CAN), подразумевая объединённые локальные сети близко расположенных зданий. КОРПОРАТИВНАЯ ИНФОРМАЦИОННАЯ СИСТЕМА – это информационная система, участниками которой может быть ограниченный круг лиц, определенный её владельцем или соглашением участников этой информационной системы. При наличии InterNet сливаются понятия компьютерной безопасности и безопасности сетей. Внутренние сети организаций – сети ИНТРАНЕТ (intranet), или сети на уровне организаций, – называются корпоративными сетями и используют программные средства, основанные на семействе протоколов TCP/IP, но предназначены только для внутреннего пользования. Под ЭКСТРАНЕТ-СЕТЯМИ понимают интранет-сети, подключённые к InterNet, но санкционирующие доступ к ресурсам интранетсети только определённой категории пользователей, наделённой соответствующими полномочиями [17]. При рассмотрении средств защиты для этих сетей не важно, используются ли в них Web-технологии. Семейство протоколов TCP/IP было разработано по инициативе Министерства обороны США и было продемонстрировано в действии в составе сети ArpaNet в 1972 г. Уровневая структура семейства протоколов TCP/IP привела к появлению в 1984 г. модели компьютерной сети под названием OSI (Open Systems Interconnection) – модель ОТКРЫТЫХ СЕТЕВЫХ ПОДКЛЮЧЕНИЙ, рисунок 10.1.  Повсеместное распространение InterNet привело к тому, что сетевой стек протоколов TCP/IP стал практически основным при организации сетевого взаимодействия. Технология этого стека оказалась настолько удобной, что она стала использоваться не только для работы в InterNet, но и при организации работы в корпоративных сетях. Все корпоративные и ведомственные сети (а также предприятия) используют технологию INTRANET:технология создания корпоративной локальной сети ПОВЫШЕННОЙ НАДЁЖНОСТИ с ограниченным доступом, использующей сетевые стандарты и сетевые программноаппаратные средства, аналогичные Internet. Типичные виды угроз в корпоративных сетях – это: а) ОЗНАКОМЛЕНИЕс конфиденциальной информацией (хотя физически информация остаётся на месте); б) ПОДМЕНА ИНФОРМАЦИИ(что можно сделать на значительном удалении от места хранения документа); в) РАЗРУШИТЕЛЬНЫЕ ДЕЙСТВИЯ(от форматирования HDD до отказа обслуживания, когда сеть отчуждается от внешнего мира). Всё это ведёт к значительным финансовым потерям организации или раскрытию ведомственных секретов. Современные распределённые компьютерные системы не могут быть защищены только использованием организационных мер и средств физической защиты. В современных корпоративных сетях используются средства защиты, реализованные программными, аппаратными и программно-аппаратными методами. Для таких сетей на практике часто ЗАЩИТНЫЙ КОНТУР СОСТОИТ из нескольких «соединённых» между собой преград с различной прочностью. Модель такой защиты из нескольких звеньев представлена на рисунке 10.2. Примеромтакого вида защиты может служить помещение, в котором хранится аппаратура. В качестве преград с различной прочностью здесь могут служить стены, потолок, пол, окна и замок на двери.  Для сети «СОЕДИНЕНИЕ» преград (ЗАМЫКАНИЕ контура защиты) имеет тот же смысл, но иную реализацию. НАПРИМЕР, система контроля вскрытия аппаратуры и система опознания и разграничения доступа, контролирующие доступ к периметру вычислительной системы, на первый взгляд, образуют замкнутый защитный контур. Но доступ к средствам отображения и документирования, побочному электромагнитному излучению и наводкам (ПЭМИН), носителям информации и другим возможным каналам НСД к информации не перекрывают и, следовательно, замкнутым защитным контуром не являются. Таким образом, в контур защиты в качестве его звеньев ВОЙДУТ ЕЩЕ система контроля доступа в помещения, средства защиты от ПЭМИН, шифрование и т. д. КОНТУР ЗАЩИТЫ НЕ БУДЕТ ЗАМКНУТЫМ до тех пор, пока существует какая-либо возможность несанкционированного доступа к отдельному предмету защиты. Прочность многозвенной защиты определяется НАЛИЧИЕМ НЕСКОЛЬКИХ ПУТЕЙ ОБХОДАодной преграды, не удовлетворяющих заданным требованиям, что потребует их перекрытия соответствующими преградами. Если нарушитель в единственном числе и ему известны прочность преграды и сложность пути её обхода, то так как одновременно по двум путям он идти не сможет, он выберет наиболее простой. Тогда ВЫРАЖЕНИЕ ДЛЯ ПРОЧНОСТИ МНОГОЗВЕННОЙ ЗАЩИТЫ при использовании неконтролируемых преград может быть представлено с использованием операции «ИЛИ» в виде: где PСЗИi прочность i-й преграды; j – количество преград; k – количество путей обхода преград. Если ПРОЧНОСТЬ СЛАБЕЙШЕГО ЗВЕНА УДОВЛЕТВОРЯЕТ предъявленным требованиям контура защиты в целом, возникает вопрос об избыточности прочности на остальных звеньях данного контура. Отсюда, экономически целесообразно применять в многозвенном контуре защиты равнопрочные преграды. При расчете прочности контура защиты со многими звеньями может случиться, что ЗВЕНО С НАИМЕНЬШЕЙ ПРОЧНОСТЬЮ НЕ УДОВЛЕТВОРЯЕТ предъявленным требованиям. Тогда преграду в этом звене ЗАМЕНЯЮТ НА БОЛЕЕ ПРОЧНУЮ, или ДАННАЯ ПРЕГРАДА ДУБЛИРУЕТСЯ еще одной преградой, а иногда двумя и более преградами. Но все ДОПОЛНИТЕЛЬНЫЕ ПРЕГРАДЫ ДОЛЖНЫ ПЕРЕКРЫВАТЬ то же количество или более возможных каналов НСД, что и первая. Тогда СУММАРНАЯ ПРОЧНОСТЬ ДУБЛИРОВАННЫХ преград будет определяться по формуле: где i = 1, ..., m– порядковый номер преграды; m – количество дублирующих преград; Pi – прочность i-й преграды. Защитные преграды часто перекрывают друг другаи по причине, указанной выше, и когда специфика возможного канала НСД требует применения этого средства защиты (например, системы контроля доступа в помещения, охранной сигнализации и контрольно-пропускного пункта на территории объекта защиты). Это означает, что прочность отдельной преграды Рi попадающей под защиту второй, третьей и т. д. преграды, ДОЛЖНА ПЕРЕСЧИТЫВАТЬСЯ с учетом этих преград по формуле (10.2). Иногда УЧАСТОК ЗАЩИТНОГО КОНТУРА С ПАРАЛЛЕЛЬНЫМИ (СДУБЛИРОВАННЫМИ) ПРЕГРАДАМИ НАЗЫВАЮТ МНОГОУРОВНЕВОЙ ЗАЩИТОЙ. Многоуровневая защита применяется в ответственных случаях при повышенных требованиях к защите, её модель которой представлена на рисунке 10.2.  Соответственно может измениться и прочность слабейшей преграды, определяющей итоговую прочность защитного контура в целом. При расчёте СУММАРНОЙ ПРОЧНОСТИ нескольких контуров защиты в формулу (10.2) вместо Рiвключается Рki– прочность каждого контура, значение которой определяется по одной из формул (10.3) и (10.4), т. е. для НЕКОНТРОЛИРУЕМЫХ И КОНТРОЛИРУЕМЫХпреград расчёты должны быть раздельными и производиться для разных контуров. Для НЕКОНТРОЛИРУЕМЫХ: где PСЗИiпрочность i-й преграды; j – количество преград; k – количество путей обхода преград. Выражение для прочности многозвенной защиты С КОНТРОЛИРУЕМЫМИ преградамибудет в следующем виде:  , (10.4) , (10.4)где PСЗИКi– прочность i-й преграды; j – количество преград; k – количество путей обхода преград. При РКОНi = 0 данный контур в расчёт не принимается. При РКОНi = 1 остальные контуры защиты являются избыточными. Данная модель справедлива лишь для контуров защиты, перекрывающих одни и те же каналы несанкционированного доступа к одному и тому же предмету защиты. Таким образом, под МНОГОУРОВНЕВОЙ ЗАЩИТОЙ информациипонимают такую организацию системы защиты, при которой между злоумышленником и информационным ресурсом расположено не менее одного выделенного ТЕХНИЧЕСКОГО СРЕДСТВА, содержащего компоненты защиты информации, и через которое осуществляется передача информации (в общем случае их может быть несколько) [10]. Каждое ПОДОБНОЕ ТЕХНИЧЕСКОЕ СРЕДСТВО (средства) ОБРАЗУЕТ УРОВЕНЬ ЗАЩИТЫ информации. На механизм многоуровневой защиты ВЛИЯЕТ АРХИТЕКТУРА защищаемого объекта, (см. ниже). В общем случае, защищаемый объект содержит: а) операционную систему (ОС); б) средства сетевого взаимодействия (ССВ); в) функциональное программное обеспечение (ФПО) (сюда включают и СУБД); д) данные. Для каждого из представленных элементов в общем случае может применяться своё средство защиты информации. Если на любом из этих уровней (в том числе и в СЗИ) существует ОШИБКА ЛИБО ЗАКЛАДКА, известные злоумышленнику, то злоумышленник может беспрепятственно похитить данные, так как любое СЗИ построено В ПРЕДПОЛОЖЕНИИ, что в системе ОТСУТСТВУЮТ ОШИБКИ И ЗАКЛАДКИ. 10.1 Реализации многоуровневой комплексной защиты Идея МНОГОУРОВНЕВОЙ ЗАЩИТЫ В КОРПОРАТИВНОЙ СЕТИ состоит в том, что между злоумышленником и защищаемым объектом УСТАНАВЛИВАЕТСЯ техническое СЗИ(в общем случае несколько), ИМЕЮЩЕЕ (по НАПРАВЛЕННОСТИ) ТАКУЮ ЖЕ АРХИТЕКТУРУ, что и защищаемый информационный сервер. При этом злоумышленник не может осуществить информационное взаимодействие с информационным сервером, минуя соответствующие уровни защиты. ДЛЯ РЕАЛИЗАЦИИ МНОГОУРОВНЕВОЙ КОМПЛЕКСНОЙ ЗАЩИТЫинформации необходимо следующее: а) архитектура защищаемого объекта, заданная имеющейся на нём технологией – определены типы ОС, СУБД (ФПО), ССВ; б) архитектура технического средства защиты определяется при построении системы. 10.1.1 Многоуровневая защита от ошибок Предположим, что злоумышленнику известна ошибка на одном из уровней защищаемого объекта. В этом случае многоуровневая защита эффективна, ЕСЛИ В техническом СРЕДСТВЕ ЗАЩИТЫ ОТСУТСТВУЕТ АНАЛОГИЧНАЯ одноуровневая ошибка. Иначе, несмотря на число уровней защиты, злоумышленник все их преодолеет, используя свои знания об ошибке. ДЛЯ ПОСТРОЕНИЯ МНОГОУРОВНЕВОЙ ЗАЩИТЫ информации от ошибок необходимо: 1) один и тот же уровень в защищаемом объекте и в техническом средстве защиты должен иметь различную реализацию; 2) уровень ССВ у технического средства защиты и санкционированного пользователя должен отличаться от уровня ССВ, используемого злоумышленником – этот принцип обусловливает ЦЕЛЕСООБРАЗНОСТЬ ПРИМЕНЕНИЯ ЗАКРЫТЫХ ПРОТОКОЛОВ. 3) Компромиссное решение – использование ЗАКРЫТОГО ПРОТОКОЛА В ФАЗЕ УСТАНОВЛЕНИЯ СОЕДИНЕНИЯ, а затем ИСПОЛЬЗОВАНИЕ ОТКРЫТОГО ПРОТОКОЛА ДЛЯ информационного ВЗАИМОДЕЙСТВИЯ клиент-сервер по установленному с точки зрения обеспечения безопасности каналу связи. Данный подход, с одной стороны, позволяет использовать закрытые для злоумышленника принципы взаимодействия, с другой стороны, обеспечивает возможность использования открытых информационных технологий (в частности, сервисов и команд Internet) при взаимодействии клиент-сервер по установленному каналу. Сетевое средство (программное) УСТАНОВЛЕНИЯ ЗАЩИЩЕННОГО СОЕДИНЕНИЯ (ССУЗС) устанавливается, наряду со стандартным ССВ (например, реализующим соответствующую команду Internet), НА КЛИЕНТЫ (пользователи) и НА ВЫДЕЛЕННОЕ СРЕДСТВО ЗАЩИТЫинформации. При установлении защищенного соединения используется ССУЗС, после чего – стандартное (открытое) ССВ. 4) Если программные средства защищаемого объекта подвержены ЧАСТОЙ ЗАМЕНЕ, то я техническом средстве защиты необходимо ИСПОЛЬЗОВАТЬ НАИБОЛЕЕ ПРОВЕРЕННЫЕ, имеющие большие гарантии в отсутствии ошибок программные средства. НАИЛУЧШИМ РЕШЕНИЕМ ДЛЯ технического СРЕДСТВА ЗАЩИТЫ информации будет ИСПОЛЬЗОВАНИЕ ЗАКРЫТЫХ (малоизвестных, реализуемых не по общепринятым в открытых информационных технологиях стандартам) ПРОГРАММНЫХ СРЕДСТВ на всех уровнях архитектуры. 5) Обязательно НЕПРЕРЫВНОЕ ОТСЛЕЖИВАНИЕ СТАТИСТИКИ по найденным ошибкам в программных средствах, используемых как в защищаемом объекте, так и в средстве защиты, ИХ НЕМЕДЛЕННОЕ УСТРАНЕНИЕ при обнаружении! 6) Необходимо ОБЕСПЕЧЕНИЕ ГАРАНТИЙ НЕВОЗМОЖНОСТИ ПОДМЕНЫ злоумышленником ЛЮБОЙ ПРОГРАММНОЙ КОМПОНЕНТЫна ту, в которой присутствует ошибка, прежде всего на выделенном средстве защиты, что должно ОБЕСПЕЧИВАТЬСЯ НЕПРЕРЫВНЫМ КОНТРОЛЕМ ЦЕЛОСТНОСТИ программных средств. 7) С целью ПРЕДОТВРАЩЕНИЯ ВОЗМОЖНОСТИ НАКОПЛЕНИЯ злоумышленником ИНФОРМАЦИИ ОБ ОШИБКАХ необходимо: a) засекречивание информации о составе программных средств, расположенных как на объекте защиты, так и на техническом средстве защиты; b) регистрация попыток несанкционированного доступа с целью ПОЛУЧЕНИЯ ИНФОРМАЦИИ О СОСТАВЕ программных средств, расположенных на объекте защиты и техническом средстве защиты; с) оперативный ПОИСК ЗЛОУМЫШЛЕННИКОВ ПРИ РЕГИСТРАЦИИ ПОПЫТОК взлома. 10.1.2 Многоуровневая защита от закладок Злоумышленник может совершить хищение информации, если ему ИЗВЕСТНЫ ЗАКЛАДКИ как В ОБЪЕКТЕ ЗАЩИТЫ, так и В ТЕХНИЧЕСКОМ СЗИ. При этом закладки могут быть расположены в различных компонентах программного обеспечения на различных уровнях. Поэтому, НЕ СЛЕДУЕТ ИСПОЛЬЗОВАТЬ одинаковые программные средства на различных уровнях защищённой системы для уменьшения информированности злоумышленника относительно закладок в обоих технических средствах – в ОБЪЕКТЕ ЗАЩИТЫ и В ВЫДЕЛЕННОМ СЗИ. Ситуация ОБЕИХ известных закладок возможна только в том случае, если В ОБОИХ технических средствах используются программные средства одного производителя. Гарантии защищенности от закладок при многоуровневой защите информации обеспечиваются, если техническое СРЕДСТВО ЗАЩИТЫ ИЗГОТАВЛИВАЕТСЯ ОТЕЧЕСТВЕННЫМ ПРОИЗВОДИТЕЛЕМ, причём желательно с применением оригинальных программных компонент. Если же некоторые из используемых компонент, например ОС, в обоих средствах иностранного производства, при построении многоуровневой защиты целесообразно задумываться о том, чтобы максимально исключить возможность информированности злоумышленника относительно закладок в обоих используемых компонентах. 10.1.3 Многоуровневая защита от НСД При построении многоуровневой защиты от НСД также НЕОБХОДИМО УЧИТЫВАТЬ следующее. 1 ГАРАНТИРОВАННАЯ ЗАЩИТА может обеспечиваться лишь в случае ПРИМЕНЕНИЯ ОТЕЧЕСТВЕННЫХ технических СЗИ, так как в программных средствах зарубежного производства могут находиться закладки. 2 Ввиду высоких темпов развития информационных технологий, высокой частоты смены соответствующих программных средств обработки информации ВЫСОКА ВЕРОЯТНОСТЬ НАХОЖДЕНИЯ И ИСПОЛЬЗОВАНИЯ ОШИБОК на защищаемом объекте. Можно сформулировать следующие ТРЕБОВАНИЯ К ПОСТРОЕНИЮ СИСТЕМЫ МНОГОУРОВНЕВОЙ ЗАЩИТЫот НСД: a) так как невозможно гарантировать высокий уровень защищенности объекта защиты встроенными СЗИ, то ВСЕ СПОСОБЫ ЗАЩИТЫ от НСД, в основе которых находится ИСПОЛЬЗОВАНИЕ ПРИНЦИПА АУТЕНТИФИКАЦИИ, должны быть РЕАЛИЗОВАНЫ НА ВЫДЕЛЕННОМ СЗИ. Как отмечалось ранее, к таким способам относятся: – использование секретного слова (пароля); – введение санкционированных для пользователя прав доступа, с учётом разделения прав между различными пользователями (механизм разграничения прав доступа), где параметрами доступа могут служить: – идентификатор пользователя и информационного сервера; – имя файла, команда над файлом, время доступа, продолжительность доступа и др; – разграничение прав доступа к информации по уровню (меткам) конфиденциальности информации и допуска пользователя (мандатный механизм управления доступом к информации). b) Как локальные, так и удаленные ПОЛЬЗОВАТЕЛИ ДОЛЖНЫ ВЗАИМОДЕЙСТВОВАТЬ с защищаемым объектом только ЧЕРЕЗ ВЫДЕЛЕННОЕ ТЕХНИЧЕСКОЕ СРЕДСТВО ЗАЩИТЫ. c) Техническое СЗИ должно ОБЛАДАТЬ СИСТЕМОЙ РЕГИСТРАЦИИ всех событий, связанных с попытками несанкционированного доступа как К защищаемому ОБЪЕКТУ, так И К СВОИМ ПРОГРАММНЫМ СРЕДСТВАМ И ДАННЫМ. d) Как В СЗИ, так и в ОБЪЕКТЕ ЗАЩИТЫ должен быть РЕАЛИЗОВАН МЕХАНИЗМ КОНТРОЛЯ ЦЕЛОСТНОСТИ программных средств и данных. e) Выделенное техническое средство защиты должно ПОДДЕРЖИВАТЬ ВОЗМОЖНОСТЬ ЗАСЕКРЕЧИВАНИЯ (шифрования) информации, передаваемой (получаемой) к (от) пользователю, в случае, если последний является УДАЛЁННЫМ и подключён к выделенному средству защиты информации каналами средств передачи данных общего пользования (СПД ОП). Шифровать сообщения, передаваемые между защищаемым объектом и выделенным техническим средством защиты, а также файлы, хранящиеся на защищаемом объекте, при реализации многоуровневой защиты не имеет смысла. |