4 курс ИБ. 7 модели безопасности основных ос

Скачать 1.72 Mb. Скачать 1.72 Mb.

|

|

6 Средства защиты будут выполнять свою задачу, если они составляют ЗАМКНУТЫЙ КОНТУР ЗАЩИТЫ и имеют СРЕДСТВА СИГНАЛИЗАЦИИ И БЛОКИРОВКИ ДОСТУПА, а в случаях невозможности создание последних обладают такой прочностью, время на преодоление которой больше времени жизни защищаемой информации или финансовые затраты на преодоление которой превышают стоимость защищаемой информации. Задачи ОБЪЕДИНЕНИЯ РАЗЛИЧНЫХ СРЕДСТВ ЗАЩИТЫ (создания замкнутого контура) и обеспечения их функционирования выполняют СРЕДСТВА ЦЕНТРАЛИЗОВАННОГО УПРАВЛЕНИЯ И КОНТРОЛЯ ЗАЩИТОЙ. Схема распределения средств защиты по ВКНСД приведена в таблице 11.1. Таблица 11.1 – Распределение средств зашиты по ВКНСД ЛВС

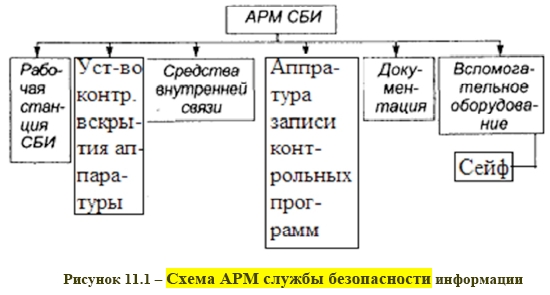

Примечания: 1) знак «+» означает наличие средства защиты, знак «–» – отсутствие средства защиты. 2) Считается, что все помещения оборудованы системой контроля одного типа. Для РАСЧЁТА И ОЦЕНКИ УРОВНЯ БЕЗОПАСНОСТИ информации в ЛВС предлагается В ЗАВИСИМОСТИ от заданной модели нарушителя, ценности и важности обрабатываемой информации использовать ТРИ КЛАССА ЗАЩИТЫ. Значение ПРОЧНОСТИ КАЖДОГО СРЕДСТВА ЗАЩИТЫопределяется по формуле (10.1), и условие прочности преграды с обнаружением и блокировкой НСД по (10.2) – с использованием операции «ИЛИ», так как злоумышленник реализует несанкционированное действие только в одном месте из многих. где РНР– вероятность преодоления за время меньшее, чем время жизни информации; k – число путей обхода преграды.  где TД– период опроса датчиков; tСР– время срабатывания тревожной сигнализации; tОМ– время определения места доступа; tБЛ– время блокировки доступа; tН– время, за которое нарушитель преодолеет защиту. Итоговая оценка уровня прочности защиты информации в ЛВС определяется в следующем подразделе. 11.2.2 Средства управления защитой информации в ЛВС Средства ЦЕНТРАЛИЗОВАННОГО КОНТРОЛЯ И УПРАВЛЕНИЯ ЗАЩИТОЙ ИНФОРМАЦИИ в ЛВС включают: – персональное автоматизированное рабочее место службы безопасности информации (АРМ СБИ); – специальное программное обеспечение (СПО); – организационные мероприятия. А) В качестве АРМ СБИ(рисунок 11.1) в больших ЛВС лучше всего использовать специально выделенную ПЭВМ, введённую в состав сети и размещённую в отдельном помещении, оборудованном средствами охранной сигнализации.  В менее ответственных системах целесообразно выполнение задач АРМ СБИ совместить с выполнением задач управления ЛВС на ПЭВМ администратора сети, выполняющей также роль супервизора системы. Однако согласно принципу разделения привилегий, исключающему сосредоточение ВСЕХ ПОЛНОМОЧИЙ у одного человека, в ответственных системах функции службы безопасности необходимо разделить между СБИ и руководством фирмы, в конторах – между СБИ и владельцем ЛВС. Это означает, что функции автоматизированного управления безопасностью могут выполняться С ДВУХ ПЭВМ: администратора и руководителя. Нормальный режим работы ЛВС – когда функции управления выполняет администратор, а руководитель контролирует его действия и при необходимости может в этот процесс вмешаться. Все изменения, вносимые администратором (руководителем) в систему, должны автоматически регистрироваться И сообщаться на ПЭВМ руководителя (администратора) в виде отображения на его дисплее краткого сообщения о характере произведённых изменений. Далее руководитель (администратор) может специальным запросом уточнить информацию. Совмещение указанных задач, однако, не означает отключение, даже на короткий период времени, функций обнаружения и блокировки НСД, а также контроля функционирования средств защиты. Б) СПЕЦИАЛЬНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ системы безопасности информации включает следующие программы: – ввода списков идентификаторов пользователей сети; – генерации и ввода кодов ключей-паролей (КП); – ввода и контроля полномочий пользователей; – регистрации и отображения сообщений о фактах НСД: несовпадений КП, нарушений полномочий с указанием времени, места и даты события; – регистрации обращений к информации, хранимой в файл-сервере и рабочих станциях с указанием автора обращения, времени и даты выдачи информации; – ведения журнала учёта и регистрации доступа к информации; – формирования и выдачи необходимых справок по НСД; – контроля целостности программного обеспечения ЛВС; – контроля конфигурации ЛВС; – управления шифрованием информации; – периодического тестирования и контроля функционирования перечисленных функций; – документирования перечисленных работ; – ведения статистики НСД. Особое внимание следует обратить на необходимость постоянного контроля НСД и выработки сигнала тревожной сигнализации на АРМ СБИ, так как во многих подобных программах ограничиваются только регистрацией события. Отсутствие механизма немедленного отображения сигнала НСД с указанием его места возникновения существенно снижает безопасность информации и даёт время нарушителю на выполнение своей задачи, так как просмотр журнала регистрации может быть отложен или забыт по каким-либо причинам. В) ОРГАНИЗАЦИОННЫЕ МЕРОПРИЯТИЯ по управлению и контролю доступа к техническим средствам и информации необходимы для проведения централизованной защиты на ЛВС в целом, а также для дублирования в целях усиления прочности наиболее слабых звеньев защиты. Правильная и чёткая организация защиты – залог её высокой эффективности. Однако необходимо помнить, что гарантированные результаты даёт только автоматика, а не человек со всеми слабостями человеческой натуры. 11.2.3 Защита информации ЛВС от случайных НСД Методы и средства защиты от них в ЛВС аналогичны методам и средствам, применяемым в больших вычислительных сетях. Однако в ЛВС на персональных компьютерах этому вопросу уделяют специальное внимание, акцентируя его на следующих методах и средствах защиты, специфичных для ЛВС. ДЛЯ РЕЗЕРВИРОВАНИЯ ДАННЫХ можно использовать несколько различных типов оборудования и средств: резервные мобильные носители данных, вспомогательный жёсткий диск, дисковод со сменными жёсткими дисками, лентопротяжное устройство со сменными кассетами. Весьма желательно хранить резервные ключи отдельно от оригинальных. Резервные копии, хранящиеся в одном месте с первичными данными, могут быть уничтожены в одной и той же аварийной ситуации. Возможность хранения сколь угодно больших объёмов данных особенно важна при создании архивов. ОТКАЗОУСТОЙЧИВОСТЬ – другая область защиты данных, которая может быть использована с системой резервирования. Отказоустойчивость обеспечивается дополнительными компонентами системы для предотвращения потери данных или простоя из-за отказа элемента системы. Благодаря своей базовой архитектуре ЛВС обладает высокой степенью отказоустойчивости. Отказ отдельной рабочей станции не влияет на работу ЛВС, а отказ сервера или другого оборудования ЛВС не мешает использовать рабочую станцию как изолированную ПЭВМ. Однако ЛВС все чаще применяется для управления критическими данными и критическими прикладными программами, что требует большей эффективности защиты. Для этого в ЛВС стали применять дополнительные меры, например установку дополнительных или резервных компонентов. При отказе основного компонента может использоваться резервный. Система отказоустойчивости не должна рассматриваться как замена системы резервирования. Отказоустойчивость, например, не спасёт от ошибок оператора, не сможет защитить от потерь при пожаре или другой аварийной ситуации. 11.2.4 Архивирование данных Система резервирования может использоваться как подключённое архивное устройство. При помощи архива редко используемые данные удаляются с жёсткого диска и хранятся в архивной библиотеке. При необходимости файл может быть загружен обратно на жёсткий диск. Такая процедура обладает множеством достоинств, включая уменьшение требуемого свободного пространства на жёстком диске. Система архивирования данных обычно содержит программу, которая проверяет частоту использования отдельных программ. Когда система находит редко используемую программу, например, по определению супервизора – 6 дней, то она становится кандидатом перевода её в архив. Если файл данных перенесён с жёсткого диска в архив, его имя, как обычно, поддерживается в каталоге жёсткого диска. Но вместо самих данных в файл должно быть помещено сообщение о местонахождении файла в архивной библиотеке. Можно также поместить и описание процедуры для загрузки файла из архива в сеть. Если материал ценный, то для архивных данных должны быть сделаны резервные копии. Для резервирования необходимо выполнить процедуру занесения в архив дважды перед уничтожением файлов. Архивы помогают также и при защите данных от преднамеренного доступа. Платёжная ведомость, например, может храниться в архиве, а не на диске. Когда ведомость используют, её загружают в сеть, а после завершения работы удаляют с жёсткого диска и снова помещают в архивную библиотеку. Для работы с платёжной ведомостью нужно иметь соответствующие права доступа к её файлу. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||