лаб раб. 1 все. Цель работы осуществить алгоритмизацию и программную реализацию, описывающего процесс распространения компьютерного вируса в информационнотелекоммуникационной сети

Скачать 1.04 Mb. Скачать 1.04 Mb.

|

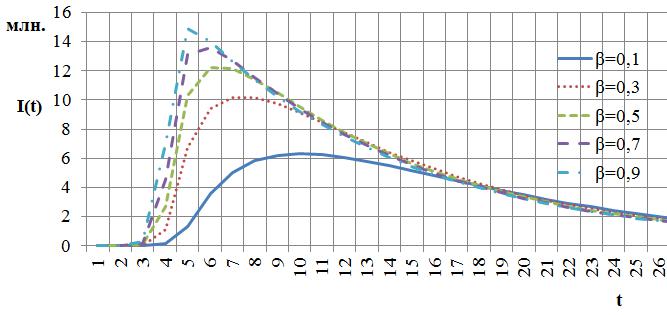

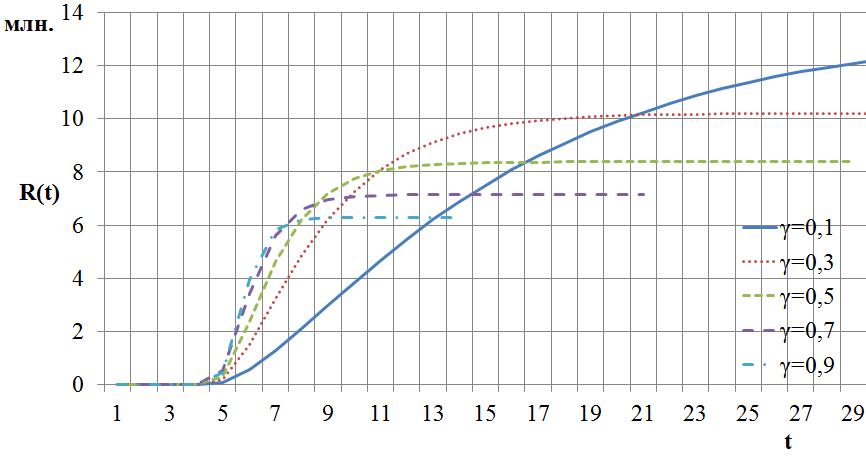

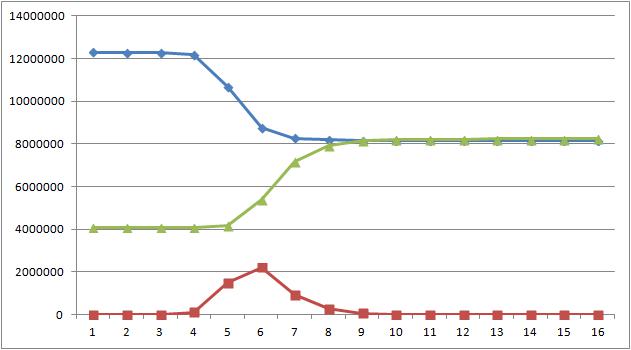

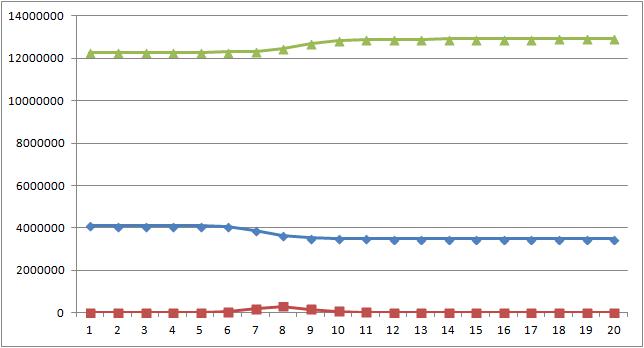

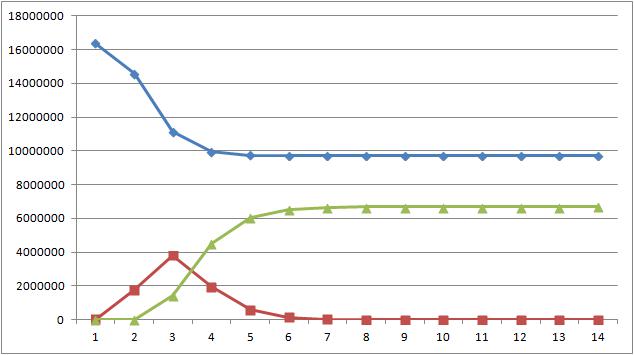

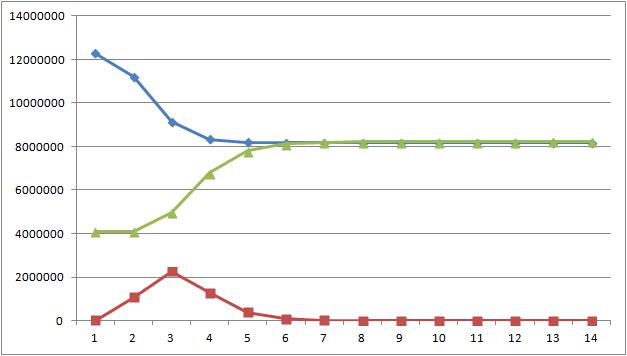

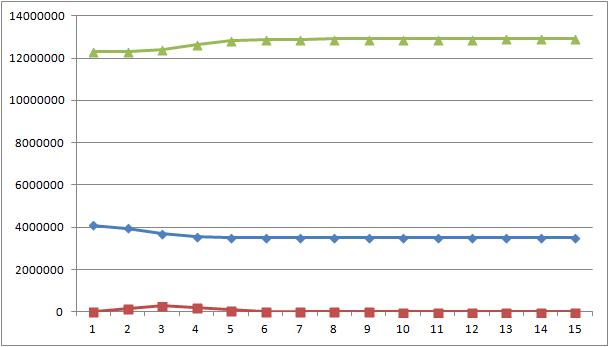

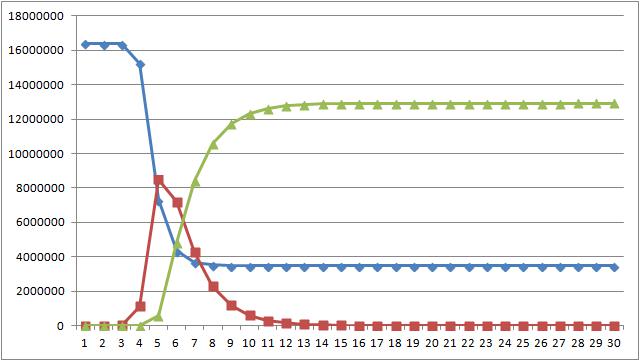

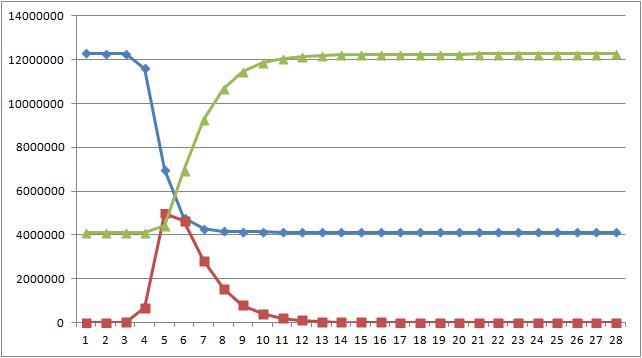

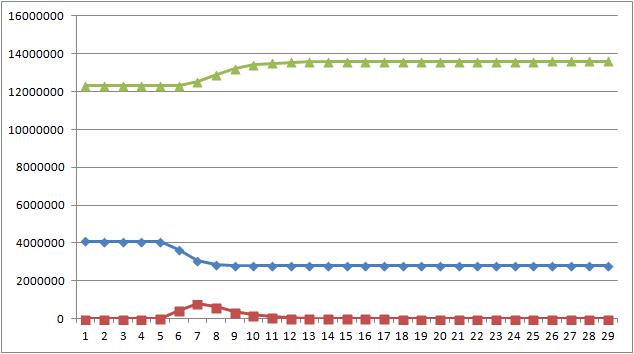

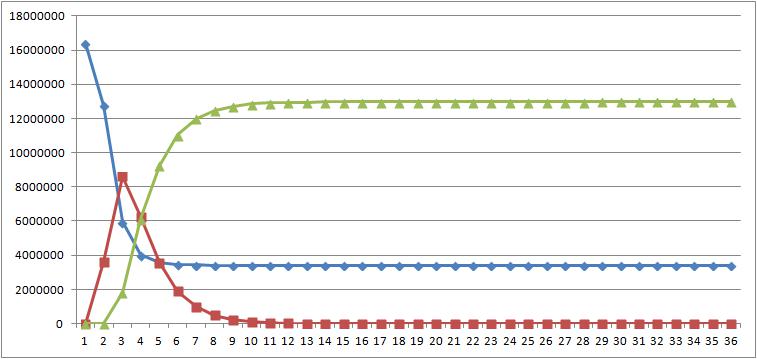

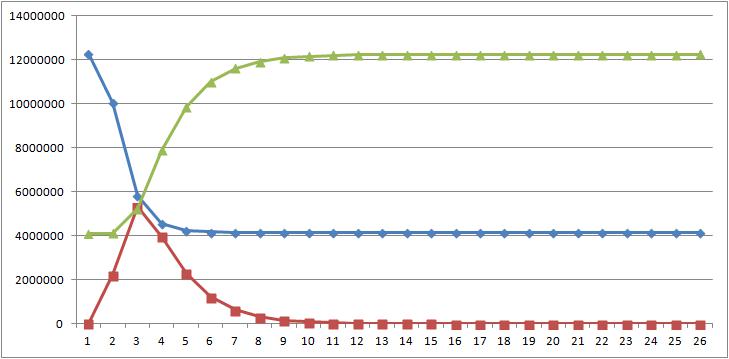

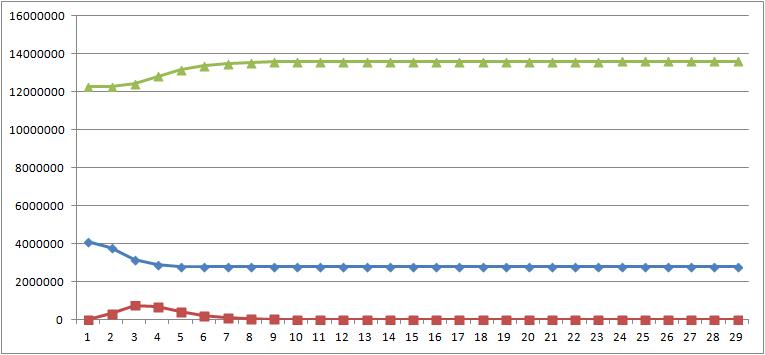

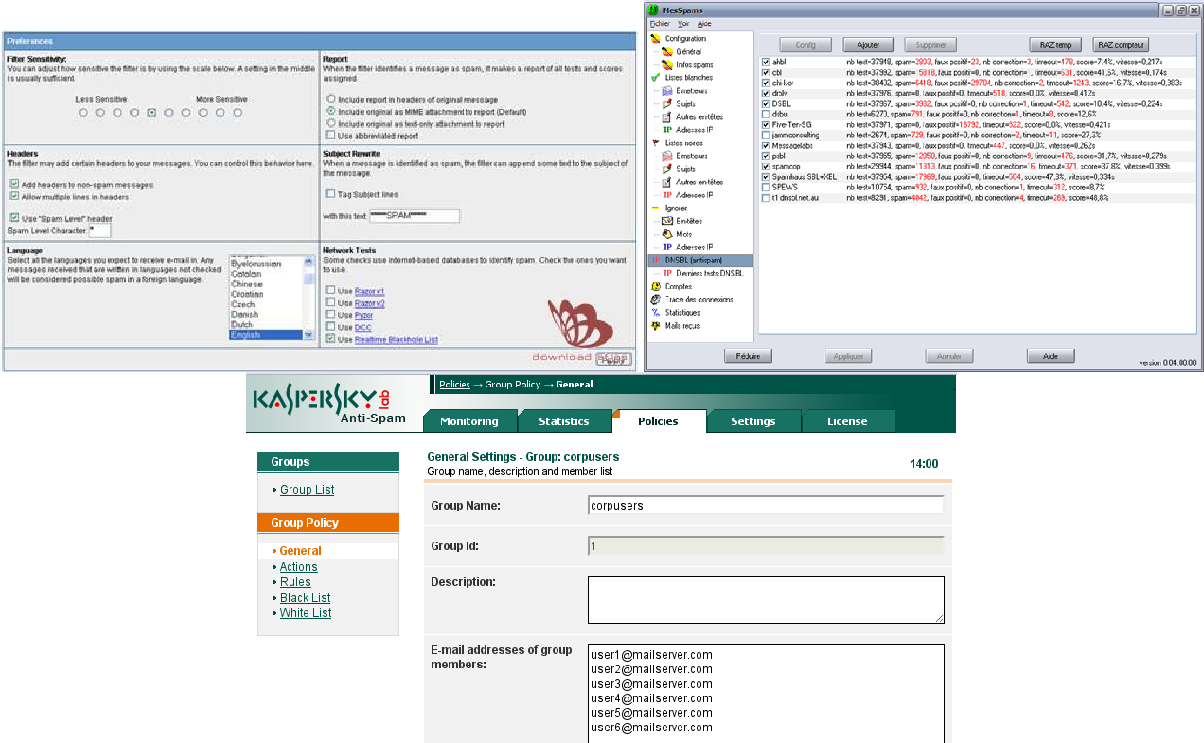

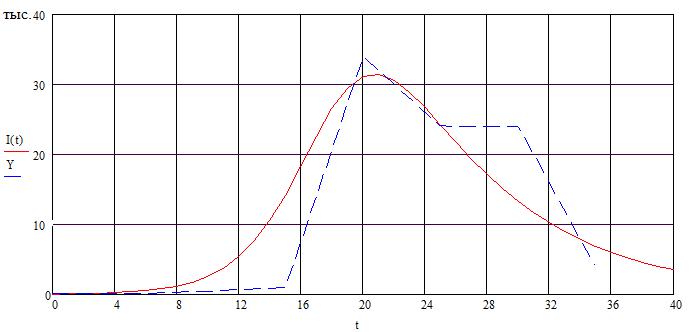

2. Анализ результатов экспериментальных исследований2.1 Анализ результатов моделирования УгЗИ в ИТКСПредложенный алгоритм распределенного моделирования был апробирован на двух представленных выше топологических фрагментах сетей, после применения к ним алгоритма формирования полного графа сети. Эксперименты проводились с разными начальными условиями. Сначала было проанализировано влияние параметров β и γ на характер процесса, результаты экспериментов приведены на рисунках 1 и 2.  Рисунок 1 – Результаты моделирования с параметрами γ = 0,1, I0 = 1, R0 = 0  Рисунок 2 – Результаты моделирования с параметрами β = 0,2, I0 = 1, R0 = 0 В ходе работы во второй главе была получена аналитическая модель УгЗИ в ИТКС. В рамках данной модели предусмотрены два случая: β≠γ и β=γ, поэтому при моделировании использовались следующие частные случаи: β=0,2 и γ=0,8 , β=0,5 и γ=0,5. Количество изначально атакующих узлов I0, рассматривалось исходя из того факта, что это может быть один человек, либо несколько. В качестве нескольких распространителей выбиралось порядка 0,1% узлов случайным образом. При рассмотрении такого условия как количество изначально защищенных узлов R0, исходим из следующих соображений. Во-первых, таких узлов может и не быть, во-вторых, их может быть достаточное количество (рассматривалось 25% от общего количества узлов в сети), и, в-третьих, такие узлы составляют основную часть сети (рассматривалось 75% от общего количества узлов в сети). Узлы, подверженные атаке (S0), определяются: S0=N- I0- R0, где N – общее количество узлов в сети.  Рисунок 3 – Результаты эксперимента 1 Эксперимент 2 (рис. 4.5): φ = 200, β =0,2, γ =0,8, I0 =1, R0=0,25N.  Рисунок 4 – Результаты эксперимента 2 Эксперимент 3 (рис. 5): φ = 200, β =0,2, γ =0,8, I0 =1, R0=0,75N.  Рисунок 5 – Результаты эксперимента 3 По результатам первых трех экспериментов можно сделать следующие выводы: Уже один атакующий узел может вызвать «вспышку» в сети, даже при большом значении вероятности защиты. С ростом числа изначально защищенных узлов, максимальное число атакующих узлов падает. Эксперимент 4 (рис. 6): φ = 200, β =0,2, γ =0,8, I0 =0,001N, R0=0.  Рисунок 6 – Результаты эксперимента 4 Эксперимент 5 (рис. 7): φ = 200, β =0,2, γ =0,8, I0 =0,001N, R0=0,25N.  Рисунок 7 – Результаты эксперимента 5 Эксперимент 6 (рис. 8): φ = 200, β =0,2, γ =0,8, I0 =0,001N, R0=0,75N.  Рисунок 8 – Результаты эксперимента 6 По результатам экспериментов 4-6 можно сделать следующие выводы: При росте числа изначально атакующих узлов наблюдается «вспышка» уже на первых этапах (1-6 тики). Параметр R0 влияет на пик также как и в 1-3 экспериментах. Эксперимент 7 (рис. 4.10): φ = 200, β =0,5, γ =0,5, I0 =1, R0=0.  Рисунок 9 – Результаты эксперимента 7 Эксперимент 8 (рис. 10): φ = 200, β =0,5, γ =0,5, I0 =1, R0=0,25N. 80  Рисунок 10 – Результаты эксперимента 8 Эксперимент 9 (рис. 11): φ = 200, β =0,5, γ =0,5, I0 =1, R0=0,75N.  Рисунок 11 – Результаты эксперимента 9 По результатам экспериментов 7-9 можно сделать следующие выводы: При изменении параметров β и γ резко меняется характер УгЗИ. При увеличении вероятности атаки и уменьшении вероятности защиты угроза принимает глобальный характер даже при одном изначальном атакующем узле (пик атакующих узлов увеличивается более чем в два раза). Процесс УгЗИ увеличивается по времени в два раза (с 15 тиков до 30). Влияние числа изначально защищенных узлов остается таким же, как и в экспериментах 1-3. Эксперимент 10 (рис. 12): φ = 200, β =0,5, γ =0,5, I0 =0,001N, R0 =0.  Рисунок 12 – Результаты эксперимента 10 Эксперимент 11 (рис. 13): φ = 200, β =0,5, γ =0,5, I0 =0,001N, R0=0,25N.  Рисунок 13 – Результаты эксперимента 11 Эксперимент 12 (рис. 14): φ = 200, β =0,5, γ =0,5, I0 =0,001N, R0=0,75N.  Рисунок 14 – Результаты эксперимента 12 По результатам экспериментов 10-12 можно сделать следующий вывод: в целом, тенденции, прослеживаемые в предыдущих экспериментах, не меняют свой характер. Графики результатов проведенного моделирования распространения запрещенной информации на топологическом срезе социальной сети Facebook приведены в приложении Д. Характер процесса распространения запрещенной информации на этой сети такой же, как и на сети ВКонтакте. Это факт указывает на то, что разные социальные сети имеют схожую топологию. 3. Особенности реализации автоматизированной системы противодействия угрозе распространения запрещенной информацииПри наличии административного ресурса можно реализовать автоматизированную систему противодействия угрозе распространения запрещенной информации. Обобщенный алгоритм работы такой системы представлен на рисунке 15. Рассмотренные функции реализуются с помощью типовых средств. Шаг 1. Ввод данных - типовое сообщение, содержащее информацию, запрещенную к распространению. База данных таких сообщений формируется из федерального списка экстремистских материалов (рисунок 4.25) и единого реестра доменных имен, указателей страниц сайтов в сети «Интернет» и сетевых адресов, позволяющих идентифицировать сайты в сети «Интернет», содержащие информацию, распространение которой в Российской Федерации запрещено (рисунок 16). Шаг 2. Выявление «маркеров», то есть слов и словосочетаний, минимально изменяющихся в ходе переформулировки. Шаг 3. Синтез формального описания «маркеров» с использованием регулярных выражений или контекстно-свободной грамматики. Далее работа алгоритма разбивается на две, параллельно выполняющиеся процедуры предупреждения и устранения последствий угрозы. Предупреждение. Шаг 4а. Составление правил фильтрации сообщений на основе формального описания. Осуществляется путем компиляции регулярных выражений при помощи средств, предназначенных для фильтрации (см. шаг 5а). Шаг 5а. Конфигурация технических средств фильтрации с использованием правил. Как правило, это антиспам системы такие как Apache Spamassassin, Yandex Spamooborona, Kaspersky Antispam, FASTBL, dnsbl и др. (рисунок 15).  Рисунок 15 – Скриншоты программ Шаг 6а. Моделирование угрозы распространения запрещенной информации. Шаг 7а. Повышение приоритета процесса фильтрации в соответствии с результатами моделирования угрозы распространения запрещенной информации. Ликвидация последствий. Шаг 4б. Конструирование ряда поисковых запросов по формальным правилам, и подстройка параметров поиска (приоритет, глубина и тд.) Шаг 5б. Исполнение запросов и анализ результатов. На данном этапе возможно уточнение запросов. Шаг 6б. Удаление найденных сущностей с сохранением связности БД. Шаг 7б. Отправка сообщения о проведенных мероприятиях в контролирующие органы. 4. Особенности практического применения аналитической модели УгЗИ в ИТКСИспользуя разработанную аналитическую модель, можно получить прогноз по динамике УгЗИ в ИТКС за приемлемое время. Алгоритм получения прогноза состоит из последовательности следующих шагов. Шаг 1. Определить коэффициент топологической уязвимости рассматриваемой ИТКС. Необходимо постоянно проводить мониторинг значения данного параметра для самых крупномасштабных и популярных сетей для использования его актуального значения. Шаг 2. При появлении первых сообщений с запрещенной информацией собрать статистику таких сообщений. Данный шаг необходимо выполнить на ранних стадиях возникновения угрозы. С одной стороны, чем больше данных удастся собрать, тем точнее будет прогноз, с другой стороны, при задержке выполнения данного шага, актуальность прогноза может быть потеряна. Шаг 3. Аппроксимировать собранные данные при помощи системы дифференциальных уравнений, описывающих модель, подобрав нужные значения и γ (вероятности атаки и защиты). результате получаем прогноз на весь период распространения угрозы запрещенной информации. Аналитическая модель была апробирована на данных, полученных компаниями «SMM3» и «YOUSCAN» в ходе экспресс-мониторинга негативных упоминаний бренда Nestle (дезинформация по поводу обнаружения стекла в детском питании Banana, 1–7.08.2011) [139]. Результаты распространения данной дезинформации в сети «ВКонтакте» были аппроксимированы с помощью аналитической модели (рисунок 16). Погрешность аппроксимации составила приблизительно 13%.  Рисунок 16 – Исходные данные (Y) и результат аналитической модели (I), условная единица времени равна 5 часам |