практика. Отчёт по практике Вадим. Дипломную практику я проходил в омвд Ивановский увд по Амурской области Целями практики является

Скачать 0.99 Mb. Скачать 0.99 Mb.

|

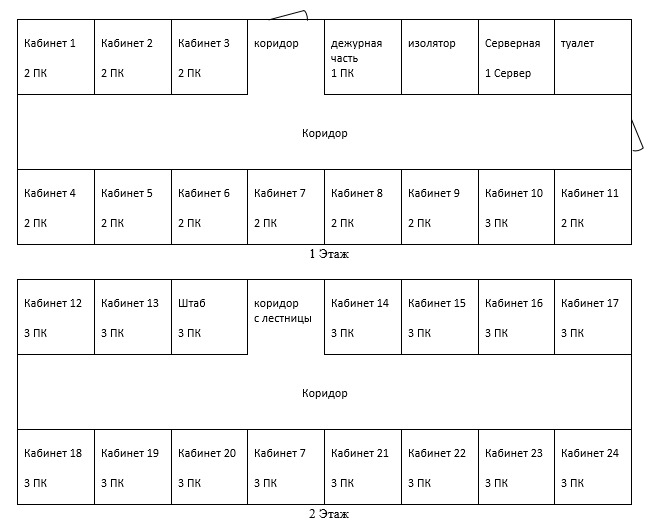

СодержаниеВведение 2 Характеристика ОМВД Ивановского района 3 2.1 Общие сведение 3 2.2 Сведения о Аппаратном обеспечении 3 3. Модель угроз и уязвимостей информационной системы предприятия 5 5 ПРИМЕНЕНИЕ ПРОГРАММНО-АППАРАТНЫХ СРЕДСТВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ 9 4 ЗАЩИТА ИНФОРМАЦИИ ТЕХНИЧЕСКИМИ СРЕДСТВАМИ 15 6 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении 18 Список используемых Источников 22 1 ВВЕДЕНИЕ Дипломную практику я проходил в ОМВД «Ивановский» УВД по Амурской области Целями практики является: 1) Комплексное освоение всех видов профессиональной деятельности специальности «Обеспечение информационной безопасности автоматизированных систем»; 2) Формирование профессиональных компетенций; 3) Приобретение опыта практической работы. Задачами практики является 1) Изучение и анализ соответствия нормативно-правовой базы информационной безопасности предприятия; 2) Исследование факторов, влияющих на построение КСЗИ предприятия, в том числе виды конфиденциальной информации; 3) Построение модели угроз и уязвимостей информационной системы предприятия; 4) Анализ эффективности системы защиты на предприятии; 5) Разработка направлений по совершенствованию КСЗ предприятия на основе применения мероприятий организационной, технической и программной защиты; 6) Изучение методик контроля ЗИ на предприятии. 7) Изучение работы средств ЗИ технических и программных 2 Характеристика ОМВД Ивановского района2.1 Общие сведениеОМВД «Ивановский» управления внутренних дел по Амурской области межмуниципальный отдел МВД России является органом исполнительной власти, осуществляющий функции по выработке и реализации политики и нормативно-правовому регулированию в сфере внутренних дел. Почтовый адрес: 676930, с. Ивановка, район ул. Галушкина, 1. Телефон 8(416-49)52-9-10, Факс 8(41649) 52-2-22. Электронная почта: ivanovka.rgn@mail.ru Основными задачами деятельности предприятия являются: 1) Обеспечение личной безопасности граждан и общественной безопасности, охрана общественного порядка и собственности; 2) Осуществление мер по предупреждению и пресечению преступлений и административных правонарушений; 3) Выявление и раскрытие преступлений, производство дознания по уголовным делам. 2.2 Сведения о Аппаратном обеспеченииВ ОМВД «Ивановский» имеется следующее аппаратное обеспечение: 69 Персональных компьютеров (ПК), со следующими характеристиками: Процессор: Core i3 43220, ОЗУ: 4gb, Твердотельные накопители: 120 Гб ssd и 500 Гб hdd, Монитор: 21.5``, Операционная система Windows 10 1 Сервер, со следующими характеристиками: Процессор: 3.10 -3.50GHz Intel® Xeon® E3-1220V3 (Haswell) 4-Core, 8MB cache, ОЗУ: DIMM 4x8GB DDR 3, Твердотельный накопитель: 2x4000GB SATA hard drive (7200 rpm), Операционная система: MS Windows Server 2012 Standart 64-bit, RUS, 5 CAL Device. Схематично расположение аппаратного обеспечения учреждения приведено на рисунке 1.  Рисунок 1 Схема расположения аппаратных средств Сведения о программном обеспечении В ОМВД «Ивановский» имеется следующее программное обеспечение (ПО), направленное на обеспечение информационной безопасности в автоматизированных системах МВД: Антивирусное ПО: Kaspersky Endpoint Security Средство защиты информации от несанкционированного доступа: Secret Net Studio Данное ПО установлено на каждом ПК учреждения и необходимо, для обеспечения защиты данных, обрабатываемых в учреждении. 3. 3. Модель угроз и уязвимостей информационной системы предприятияНа основе анализа информационной защиты в учреждении, а также с учетом анализа эффективности применяемых программно-аппаратных средств обеспечения информационной безопасности была составлена модель угроз. Модель угроз – систематизированный перечень актуальных угроз безопасности персональных данных (ПДн) при их обработке в ИСПДн. Модель угроз необходима для выявления и учета угроз безопасности ПДн, в конкретных условиях и составляет основу планирования мероприятий, направленных на обеспечение безопасности ПДн. Модель угроз позволяет: сформировать обусловленные требования по защите ПДн при их обработке в ИСПДн; реализовать подход по обеспечению безопасности ПДн с минимальными затратами. Для того, чтобы рассчитать актуальные угрозы, то есть угрозы, которые могут быть реализованы в ИСПДн и представляют опасность для ПДн, необходимо рассчитать уровень исходной защищенности. Это можно представить в виде таблицы 1. Таблица 1 – Уровень исходной защищенности

Уровень исходной защищенности средний, то есть Y1=5 Далее определяем частоту реализации угрозы Y2 — определяемый экспертным путем показатель, характеризующий, насколько вероятным является реализация конкретной угрозы безопасности ПДн. Для этого показателя вводятся 4 вербальных градации: маловероятно (0), низкая вероятность (2), средняя вероятность (5), высокая вероятность (10). Возможность реализации угрозы определяется соотношением: Y = (Y1 + Y2)/20 Далее формируется вербальная интерпретация реализуемости угрозы следующим образом: — низкая; — средняя; — высокая; — очень высокая. Потом оценивается опасность каждой угрозы. Таблица 2 – Расчет актуальных угроз

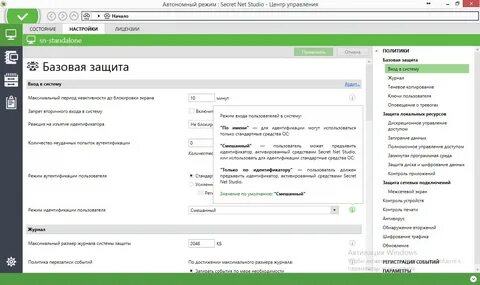

4. Анализ эффективности системы защиты в учреждении Чтобы предотвратить утечку информации в учреждении проводится инженерно-техническая защита (ИТЗ). ИТЗ — это совокупность специальных органов, технических средств и мероприятий по их использованию в целях защиты конфиденциальной информации. По функциональному назначению средства инженерно-технической защиты делятся на следующие группы: физические средства - включают различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий; аппаратные средства - сюда входят приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. Основная задача аппаратных средств — обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности; программные средства - охватывают специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбора, накопления, хранения, обработки и передачи) данных. 5 ПРИМЕНЕНИЕ ПРОГРАММНО-АППАРАТНЫХ СРЕДСТВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХОсновным средством защиты от вирусов можно считать использование антивирусов. Антивирусное средство установленное на ПЭВМ и на почтовом сервере предприятия это «Антивирус Касперского». Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью проактивной защиты, включающей компонент HIPS. Также правильная политика безопасности, включающая обновление используемых программ и антивирусных средств, так как антивирусные средства пассивны и не в состоянии гарантировать 100 % защиту от неизвестных вирусов, поможет избежать вирусного заражения Kaspersky Endpoint Security для Windows – это комплексное, отмеченное наградами решение, которое работает на базе новейших технологий и защищает все конечные устройства Windows и данные на них. Вот только некоторые преимущества приложения: Многоуровневая защита Сочетание передовых технологий и глубокой аналитики Интеграция с облачной базой данных Выявление подозрительного поведения Автоматическая защита от эксплойтов Блокирование сетевых атак Защита общих папок от шифрования Системные требования Kaspersky Endpoint Security: 2 Гб свободного места на жестком диске Процессор Intel Pentium 1 ГГц (с поддержкой набора инструкций SSE2 или совместимый аналог) Оперативная память 1 Гб для ОС 32 бит (2 Гб для ОС 64 бит) Операционная система не ниже Windows 7 При прохождении практики мной был получен опыт работы с данным антивирусным ПО и его настройки. На рисунках 2-4 отображен интерфейс Kaspersky Endpoint Security в момент настройки.  Рисунок 2– список задач Kaspersky Endpoint Security  Рисунок 3– свойства Kaspersky Endpoint Security  Рисунок 4– задача по поиску вирусов в центре управления Kaspersky Secret Net Studio – является стандартом для ряда критически важных отраслей российской экономики в области защиты конфиденциальной информации, включая защиту государственной тайны. Единая система управления продуктами для защиты Windows, Linux и платами доверенной загрузки. Система масштабируется до управления десятками тысяч рабочих станций и серверов. Единый агент оптимально использует ресурсы компьютера для защиты от вирусов, сетевых атак, а также от несанкционированного доступа к конфиденциальным данным. Встроенные шаблоны настроек безопасности обеспечивают и отслеживают требуемый регулятором уровень защиты ИТ-инфраструктуры c минимальными усилиями со стороны обслуживающего персонала. Ключевые возможности СЗИ от НСД SecretNet: аутентификация пользователей; разграничение доступа пользователей к информации и ресурсам автоматизированной системы; доверенная информационная среда; контроль утечек и каналов распространения конфиденциальной информации; контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации; централизованное управление системой защиты, оперативный мониторинг, аудит безопасности; масштабируемая система защиты, возможность применения SecretNet (сетевой вариант) в организации с большим количеством филиалов. Системные требования Secret Net Studio 8.6: Операционная система: не ниже Windows 7 SP1 Процессор: в соответствии с требованиями ОС, установленной на компьютер Оперативная память: Минимально – 2 гБ (Рекомендуется – 4 гБ) Жесткий диск (свободное пространство) 4 гБ При прохождении практики мной был получен опыт работы с данным СЗИ, его настройки и особенностей эксплуатации. На рисунках 5-8 отображен интерфейс Secret Net Studio в момент эксплуатации.  Рисунок 5- Окно настройки защиты входа в систему  Рисунок 6-Окно настройки контроля подключения устройств  Рисунок 7-Окно настройки защиты сетевых подключений  Рисунок 8-Окно настройки контроля печати В данном отделе отлажена своя система защиты информации, Все компьютеры на предприятии оснащены антивирусами и современной ОС, и ПО, и отлаженным FIREWALL, на всех компьютерах присутствуют пароли, все опечатаны, без специального разрешения начальника отдела защиты информации их вскрывать запрещено.; Все коммуникации как телефонные линии так и локальные сети (оптоволоконные) защищены внешним корпусом или находятся в самой стене что снижает риск прослушивания и считывания информации путём подключения к сетям. Вся информация на предприятии хранится на сервере, в специальном защищенном помещение. 4 ЗАЩИТА ИНФОРМАЦИИ ТЕХНИЧЕСКИМИ СРЕДСТВАМИТерритория всего учреждения в целом защищена от проникновения злоумышленника и техническими средствами, на предприятии также отлично организован контрольно-пропускной режим, в ОМВД существует 1 КПП, который осуществляет пропуск сотрудников и граждан с внутренней стороны здания ОМВД. Вход на территорию учреждения осуществляется со двора. На предприятии также задействованы для комплексной системы защиты информации: 1 КПП, на нём всегда присутствует видеонаблюдение, также на данном КПП присутствует сотрудник УМВД, проверяющий пропуска и открывающий доступ в здание по средствам электронной разблокировки дверей; На всей территории УМВД присутствуют камеры, записывающие всё происходящее как внутри, так и снаружи организации, для возможного выявления злоумышленника или других угроз; Задачи технических средств защиты: защита материальных ценностей предприятия; защита от несанкционированного проникновения на объект; предоставление высокого статуса охраняемому объекту контрольно-пропускной режим; проверка и контроль авто, въезжающих на охраняемую территорию; контроль над всей территорией; контроль над сотрудниками; оперативное устранение аварийных обстоятельств; быстрое реагирование в случае нарушения безопасности; При организации технических средств защиты берут во внимание следующие параметры: размер охраняемого объекта и его территории; наличие и число локальных участков; квадратура всего периметра объекта; возможные риски для сотрудников и охранников; степень ценности имущества на объекте и материальной ответственности охранников за нее; есть ли необходимость во время работы применять различные средства связи и оружие; приблизительная стратегия и план работы представителей физической охраны. Вся эта информация и ее подробный анализ дают возможность разработать максимально надежную систему и стратегию технической защиты. Только так можно обеспечить полную безопасность охраняемого объекта и его территории. Но важно осознавать, что техническая защита является всего лишь одним из элементов охранной системы и она должна работать вместе с другими видами защиты информации, включая программные и программно-аппаратные. На предприятии размещен турникет. Рядом с турникетом помещение дежурной части, в котором дежурный сотрудник просматривает камеры видеонаблюдения. На рисунке 12 показано местоположение турникета.  Рисунок 9 – расположения турникета На предприятии присутствует как система видеонаблюдения, так и система пожарной сигнализации. В систему пожарной сигнализации входят: датчики дыма, системы оповещения и управления эвакуацией. 6 Эксплуатация автоматизированных (информационных) систем в защищенном исполненииНа практике я сформировал назначение, структуру и основные характеристики ИСПДН. Информационная система персональных данных ИСПДн предназначена для автоматизации процесса обработки персональных данных работников и обучающихся. Рассматриваемая ИСПДн имеет подключение к сетям общего пользования посредством сертифицированного межсетевого экрана (МЭ). Защита трафика осуществляется с помощь применения средств шифрования. Все компоненты ИСПДн находятся внутри контролируемой зоны. Обработка персональных данных в ИСПДн ведется в многопользовательском режиме с равными полномочиями допущенных пользователей в рамках своих служебных обязанностей. Режим обработки предусматривает следующие действия с персональными данными: сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных. Основные параметры ИСПДн приведены в Таблице 3. Таблица 3 – Параметры ИСПДн

В ИСПД обрабатываются следующие типы ПДн: фамилия, имя, отчество; год, месяц, дата и место рождения; адрес проживания; номер паспорта; должность; ИНН; Номер страхового пенсионного свидетельства. В ходе анализа исходных данных, в соответствии с Приказом ФСТЭК России от 18 февраля 2013 г. №21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» определен Актом четвертый уровень защищённости ПДн в ИСПДн. При входе в систему и выдаче запросов на доступ проводится аутентификация пользователей ИСПДн. ИСПДн располагает необходимыми данными для идентификации, аутентификации, а также препятствует несанкционированному доступу к ресурсам. Из ИСПДн осуществляется вывод на печать сведений, содержащих персональные данные. Все пользователи ИСПДн имеют собственные роли. Список типовых ролей представлен в виде матрицы доступа в таблице 4. Таблица 4 – Матрица доступа

ЗАКЛЮЧЕНИЕ Цель преддипломной практики, которая заключалась в исследовании процессов защиты информации, была достигнута. В процессе прохождения были изучены информационные системы, меры и средства для их защиты, официальные документы предприятия, нормативная и методическая документация, которые позволили решить многие поставленные задачи. В ходе прохождения преддипломной практики я ознакомился с организационной структурой, рассмотрел информационную систему обработки персональных данных, построил для неё модель угроз и модель нарушителя, определил класс и тип и рассчитал актуальные угрозы ИСПДн. Также ознакомился с новыми программными средствами обеспечения безопасности информации. Осмотрел различное оборудование и получил краткую характеристику по каждому из них. В процессе прохождения практики я влился в рабочий коллектив, почувствовал весь рабочий процесс предприятия. Немаловажным является тот факт, что в процессе прохождения преддипломной практики были получены новые теоретические и практические знания в области информационной безопасности, которые несомненно будут использованы при написании дипломной работы: Исследование организационной структуры предприятия, выявление видов конфиденциальной информации и ресурсов. Обоснование актуальных угроз и определение нарушителей информационных процессов в системе организации. Исследование способов защиты информационных ресурсов в системе. Анализ каналов утечки информации на предприятии. Формулировка выводов о состоянии комплексной системы защиты информации в организации. Во время прохождения практики, я сделал вывод, что состояние защищенности ОМВД Ивановского района на высоком уровне. Исходя из всего вышеизложенного, можно сделать выводы, что все поставленные на преддипломную практику цели и задачи были выполнены. Список используемых ИсточниковПриказ Федеральной службы по техническому и экспортному контролю от 5 февраля 2010 г. № 58 “Об утверждении Положения о методах и способах защиты информации в информационных системах персональных данных” Приказ ФСТЭК России от 11 февраля 2013 г. N 17 Об утверждении требований о защите информации Руководящий документ. Решение председателя Гостехкомиссии России от 25 июля 1997 г. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. Методический документ. Методика оценки угроз безопасности информации URL: https://docs.cntd.ru/document/607699443 Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. – М.: Форум, 2018. – 256 c. Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. – М.: Форум, 2017. – 159 c. Kaspersky Endpoint Security URL: https://www.kaspersky.ru/small-to-medium-business-security/endpoint-select Secret Net Studio URL: https://www.securitycode.ru/products/secret-net-studio/ Информационная безопасность URL: https://ru.wikipedia.org/wiki/%D0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D0%B0%D1%8F_%D0%B1%D0%B5%D0%B7%D0%BE%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D1%8C Сайт ОМВД «Ивановский» URL: http://ivanovskiy28.ru/otdel-polizii/omvd-rossii-po-ivanovskomu-rajonu/ | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||