реферат. Интеллектуальные сети. Интеллектуальные сети. Введение

Скачать 0.71 Mb. Скачать 0.71 Mb.

|

|

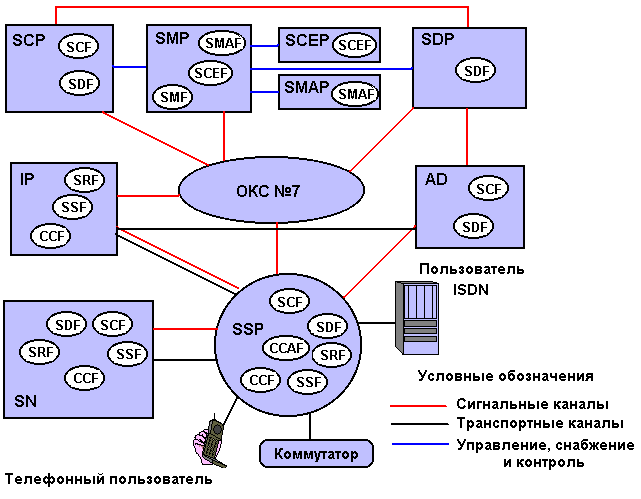

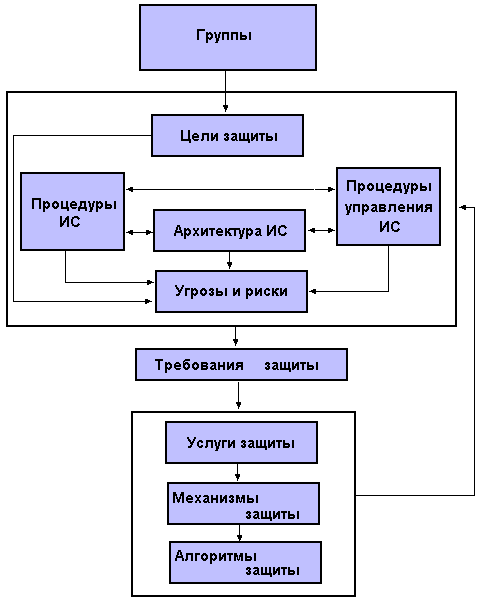

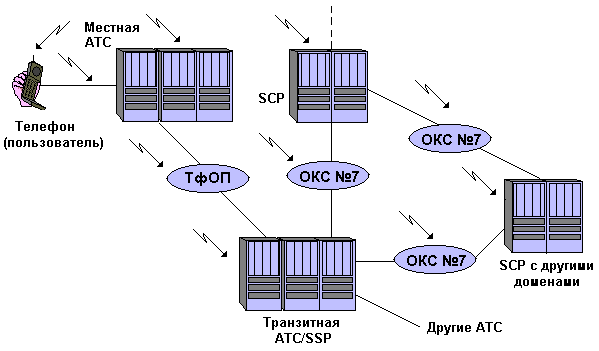

Рис.13. Архитектура распределенной функциональной плоскости (по Q.1214) Физическая плоскость На четвертом уровне INCM согласно Q.1205определяются физические объекты (Physical entities - PE), способы отображения функциональных объектов на физические и описываются способы реализации сетевых элементов ИС. На рисунке 14 представлена физическая плоскость ИС.  Рис.14. Физическая плоскость ИС (по Q.1205) Основными требованиями к структуре ИС являются: сетевые функции выполняются в узлах IN; в узле может выполняться одна или более функций; выполнение общей сетевой функции не может совместно осуществляться несколькими узлами; два различных узла могут выполнять одинаковые сетевые функции; узлы должны иметь стандартные интерфейсы; распределение сетевых функций по узлам и стандартные интерфейсы не должны зависеть от услуг, предоставляемых сетью. Физическая плоскость состоит из следующих физических объектов: SSP (Service Switching Point): узел коммутации услуг. Кроме обеспечения пользователям доступа в сеть и выполнения любых необходимых для коммутации функций, SSP обеспечивает доступ к интеллектуальной сети. Он должен быть связан с узлами, выполняющими функции управления услугами (SCF), например, с узлами управления услугами SCP. SCP (Service Control Point): узел управления услугами. Этот узел имеет набор программ, обеспечивающих выполнение услуг и, возможно, обработки данных, получаемых от пользователей IN. SCP выполняет функцию управления услуг SCF и, возможно, функцию поддержки данных SDF. SCP имеет прямой доступ к узлу поддержки данных SDP либо может подсоединяться к нему через сеть сигнализации. При этом узел SDP может входить как в ту же сеть, что и узел SCP, так и в другие сети. Через сеть сигнализации SCP может быть связан с узлом коммутации услуг SSP и интеллектуальной периферией (IP). SDP (Service Data Point): узел поддержки данных. Данный узел содержит данные, необходимые для предоставления индивидуализированных услуг, т.е. выполняет функцию поддержки данных. Доступ к SDP может быть получен либо через сеть сигнализации, либо через узел управления услугами SCP или узел обеспечения услуг SMP. Различные узлы поддержки данных могут быть связаны друг с другом. IP (Intelligent Peripheral): узел интеллектуальной периферии. Интеллектуальная периферия содержит средства, делающие услуги сети удобными для пользователей, например: запись речи пользователя, устройство распознавания речи, синтезатор речи. IP выполняет функции специализированных ресурсов SRF, функцию коммутации услуг SSF и функцию управления вызовом CCF. Последние две функции используются для обеспечения доступа к средствам, входящим в IP, который осуществляется по запросу из узла коммутации услуг SSP. AD (Adjunct): вспомогательный узел управления. Данный узел аналогичен узлу управления услугами SCP, но имеет непосредственную связь с узлом коммутации услуг SSP. Связь между вспомогательным узлом управления и узлом коммутации услуг поддерживается по высокоскоростному каналу. SN (Service Node): узел услуг. Данный узел напрямую связан с одним или более узлами коммутации услуг SSP и выполняет функции управления услугами SCF, поддержки данных SDF, специализированных ресурсов SRF, а также функции коммутации услуг SSF и управления вызовом CCF. При этом функции SSF/CCF в узле услуг тесно связаны с функцией управления услугами SCF и недоступны из других узлов, выполняющих функцию управления услугами. Данный узел имеет возможности как у узлов коммутации услуг, управления услуг и интеллектуальной периферии, вместе взятых. SSCP (Service Switcing and Control Point): узел коммутации и управления услугами. Данный узел объединяет узлы коммутации и управления услугами и выполняет функции коммутации услуг SSF, управления вызовом CCF, управления услугами SCF, поддержки данных SDF, управлением доступа вызова CCAF и, возможно, функцию специализированных ресурсов SRF. SMP (Service Management Point): узел обеспечения услуг. Данный узел выполняет функции SMF,SMAF и функцию среды создания услуг SCEF. Он может быть связан с любым узлом IN. Этот узел может управлять базами данных, тестировать сеть, управлять нагрузкой и проводить измерения различных характеристик сети. SCEP (Service Creation Environment Point): узел среды создания услуг. Данный узел выполняет функцию среды создания услуг и служит для разработки, формирования, тестирования и внедрения услуг в пункте их обеспечения SMP. SMAP (Service Management Access Point): узел доступа к системе эксплуатационной поддержки и администрирования услуг. Данный узел дает некоторым избранным пользователям доступ к узлам обеспечения услуг SMP. Физические объекты могут содержать один и более нижеприведенных функциональных объектов (Functional Entities, FEs): CCF (Call Control Function) - функция управления вызовом; CCAF (Call Control Agent Function) - функция посредника управления вызовом; SCF (Service Control Function) - функция управления услугами; SDF (Service Data Function) - функция данных услуги; SRF (Special Resource Function) - функция специализированных ресурсов; SSF (Service Switching Function) - функция коммутации услуг; SMF (Service Management Function) - функция администрирования услуги; SCEF (Service Creation Environment Function) - функция среды создания услуги; SMAF (Service Management Access Function) - функция доступа администрирования услуги. В заключение к данному разделу еще раз подчеркнем, что концептуальная модель представляет собой абстрактное средство для создания услуг IN путем их последовательного описания "сверху вниз". Общий подход к построению системы защиты ИС Спрос на защиту телекоммуникационных систем постоянно растет. Операторы сетей и провайдеры услуг больше не отказываются от применения систем защиты (СЗ) не только в связи с ростом компьютерного мошенничества, а также в связи требованиями государственных и международных законов, указывающих на необходимость применения соответствующих механизмов защиты. Во многих существующих системах телекоммуникаций при подтверждении идентификации, для получения услуг, а также для управления ими используется только Персональный идентификационный номер (PIN) или пароль. Данная "слабая идентификация" - крайне ненадежна, поскольку велика вероятность подслушивания или замены PIN или пароля. Вместо этого целесообразнее использовать механизмы защиты, основанные на криптографических ключах и алгоритмах шифрования. Однако идентификация пользователя не является единственным аспектом защиты сети. Детальные анализы угроз новым услугам ИС, таким как Универсальная персональная связь (Universal Personal Telecommunication, UPT) и Беспроводная подвижная связь (Cordless Terminal Mobility, CTM) свидетельствуют о том, что существует большое количество угроз, которые необходимо также принимать во внимание. Особенно в случаях, когда задействованы операторы и провайдеры услуг различных сетей, необходимо быть уверенным в том, что никто из них не нарушит доступ к объекту другой системы. Также необходимо предотвратить нелегальную регистрацию объекта, подслушивание или модификацию передаваемых данных. Все это подразумевает, в зависимости от оценки риска, такие меры защиты, как эквивалентная идентификация объекта, проверка сохранности данных, кодирование и другие. В данном разделе рассмотрены возможные угрозы интеллектуальным сетям и их услугам, и меры защиты, необходимые для предотвращения данных угроз. Также здесь рассматриваются решения по защите элементов ИС и передаче данных. Для UPT и СТМ описываются конкретные механизмы защиты услуг, особенно с точки зрения доступа пользователя. Рассмотрено решение безопасного доступа пользователя, основанное на загрузке карты (интеллектуальной карты) IC (Intelligent Card) в прикладное программное обеспечение. Основные группы международных организаций стандартизации, связанные с защитой ИС, и решаемые ими задачи, включают в себя: ETSI STC NA6 (IN) / SEG (Группа экспертов по системам защиты): построение системы защиты IN; построение системы защиты UPT (в составе NA7); исследования по защите СТМ; ETSI STC NA6 (IN)/UCG (Группа по разработке карты UPT): интерфейс между картой IC и устройством DTMF для карт UPT; интерфейс между картой IC и терминалом для карт UPT; ITU-T: Q.29: защита сети; защита доступа. Общий подход к построению системы защиты, как показано на рисунке 15 (с соответствующими модификациями), успешно использовался во многих исследовательских проектах и проектах по стандартизации (например, европейский проект Технология сохранности механизмов в IBCN в рамках программы RACE, стандарт ETSI для защиты UPT, а также исследования ITU-T по защите FPLMTS).  Рис.15. Подход к построению системы защиты Структурная схема на рисунке 15 показывает логическую последовательность действий для спецификации построения системы защиты. Необходимо особо подчеркнуть, что в качестве основы необходимо иметь общий вид построения системы, характеристик и процессов, относящихся к системе защиты. Кроме того, необходимо учитывать цели системы защиты всех задействованных групп. На следующем этапе необходимо провести тщательный анализ всех угроз, включая оценку риска. Данный анализ угроз должен учитывать все представленные услуги ИС, задействованные группы и элементы системы, определенные в области системы защиты. Только на основе данного анализа угроз могут быть определены требования к системе защиты, а затем услуги, механизмы и алгоритмы. Процедуру необходимо повторить во избежание неучтенных угроз. После этого учитываются общие цели системы защиты и общие условия угрозы и защиты. Для ИС в общем, обсуждаются решения, принятые на основе существующей технологии по безопасной коммуникации и защите компьютера. Затем, представляются конкретные решения для двух услуг ИС: UPT и СТМ. Данные примеры связаны в основном с защитой доступа пользователя. Отдельно рассматривается решение по защите доступа пользователя, основанное на использовании IC-карт и загрузке соответствующего программного обеспечения на терминалы. Цели системы защиты Цели, влияющие на защиту, вытекают из требований различных субъектов, а именно: подписчиков услуг и пользователей, провайдеров услуг и провайдеров сети, органов управления ИС. К целям подписчиков услуг и пользователей услуг относятся аспекты, связанные с правильным функционированием и конфиденциальностью. Целью операторов сети и провайдеров услуг является получение хорошего годового дохода при работе в системе. У органов управления ИС существуют определенные требования, связанные с конфиденциальностью, хорошей защитой информации и инфраструктуры, ограничением использования криптографических методов и оправданностью действий. Следующий перечень представляет примеры возможных целей вышеперечисленных субъектов, которые могут оказывать влияние на систему защиты (СЗ): доступность и правильное функционирование процессов сети, услуг и функций управления; правильная и поддающаяся проверке оплата без возможности мошенничества; доступность для входящих звонков; возможность и правильное функционирование исходящих звонков; сохранность и конфиденциальность всей хранимой или передаваемой информации; возможность анонимного использования услуги; безотказная работа всех процессов сети и всех действий управления; защита репутации (сохранность доверия всех клиентов и инвесторов); учитываемость (ведение журналов) всех действий; ПО, удовлетворяющее общим критериям сертификации. Цели, перечисленные выше, могут быть уменьшены до одной или до комбинации следующих основных целей, касающихся услуг ИС или управления ИС: конфиденциальность данных; сохранность данных; учитываемость; доступность. Для достижения поставленных целей необходимо предотвратить ряд угроз, рассмотренных ниже. Потенциальные угрозы Если система, ее элементы и линии связи недостаточно хорошо защищены, могут возникнуть следующие преднамеренные (нефизические угрозы). Нелегальное проникновение в сеть (подлог) пользователя или системного элемента: объект может намеренно выступить в качестве другого объекта; это может послужить базой для возникновения других угроз, таких как несанкционированный доступ или подделка. Несанкционированный доступ к элементам ИС: попытки объекта проникнуть в данные, что противоречит политике защиты. Подслушивание на линиях связи: нарушение конфиденциальности, связанное с несанкционированным контролем сообщений. Фальсификация информации: сохранность передаваемой информации подвергается опасности из-за несанкционированного удаления, вставки, модификации, переупорядочения, повторного проигрывания или задержки. Отказ от подтверждения факта: объект, участвовавший в коммуникационном обмене, затем отказывается признать данный факт. Подделывание: объект подделывает информацию и заявляет, что данная информация была получена от другого объекта или отправлена другому объекту. Отказ от услуги: объект не в состоянии выполнить свою функцию или мешает другим объектам выполнить их функции. Данные угрозы относятся к элементам ИС, а также к линиям связи. Потенциальное расположение данных угроз показано, в качестве примера, на рисунке 16, что касается управления ИС, и на рисунке 17, что касается использования услуг ИС.  Рис.16. Потенциальные угрозы системы управления ИС На рисунке 16 SMP (узел администрирования услуг), например, может быть напрямую связан через LAN или ISDN с подписчиками, провайдерами услуг или Web-сервером. В связи с этим, возникает угроза нелегального проникновения подписчика, провайдера услуг или Web-сервера, которые могут получить доступ к данным SMP несанкционированным способом. Передаваемая информация может быть подслушана или модифицирована. Подписчик может связаться через Интернет с Web-сервером для контроля своих услуг ИС. Поэтому, возникает угроза нелегального проникновения подписчика или данные этого подписчика могут быть подслушаны или модифицированы в Интернет. Сеть управления (TMN) ИС включает управление конфигурациями, ошибками и рабочими характеристиками. Если во время передачи аварийный сигнал, являющийся частью данных управления ошибками, модифицируется, возникает возможность отказа от услуг ИС. Несанкционированный доступ к данным управления конфигурациями может привести к модификации конфигурации ИС для того, чтобы подключить враждебный SMP. Во многих существующих системах ИС используется только PIN для определения подлинности подписчика услуг ИС. Данная "слабая идентификация" является крайне ненадежной, поскольку велика вероятность подслушивания или замены PIN. Нелегальное проникновение SCP в SSP может иметь опасные последствия, такие, как фальшивые звонки, неправильные счета на оплату или отказ в предоставлении услуг ИС.  Рис.17. Потенциальные угрозы для услуг использования ИС Перед внедрением механизмов защиты против потенциальной угрозы, данная угроза должна быть тщательно изучена. Всегда необходимо учитывать: Какова вероятность угрозы (вероятность возникновения)? Каков потенциальный ущерб (влияние)? Какова стоимость предотвращения угрозы посредством СЗ? Вероятность возникновения и влияние можно подразделять по трем категориям: категория 1 - низкая, категория 2 - средняя, категория 3 - высокая. Риск является следствием вероятности возникновения и влияния. Только если риск представляется высоким, а потенциальный ущерб превышает стоимость адекватного решения СЗ против данной угрозы, данное решение будет приведено в действие. Риск потенциальной угрозы сильно зависит от конкретной реализации ИС, а также от индивидуальной услуги ИС и от реализаций механизмов защиты (например, PIN или сложная идентификация, расположение идентификации, ключевое управление и т.д.). На практике риск может возникнуть при частых попытках нарушения защиты сети и ее злоумышленного использования. Поэтому, можно определить следующие угрозы, представляющие собой наиболее опасные варианты риска: нелегальное проникновение другого пользователя (особенно с точки зрения оплаты услуг!), подслушивание секретной информации (например, PIN), модификация данных пользователя. Выбор механизмов защиты может зависеть от индивидуальной услуги ИС, ввода в работу системы ИС, физического окружения, в котором находятся элементы системы, а также от взаимного доверия и отношений между задействованными организациями. Однако общее решение должно быть принято в кратчайшие сроки. Группы стандартизации, а также производители рассматривают данный вопрос с целью улучшения защищенности систем ИС. Несмотря на то, что многие модификации уже внедрены, например, безопасный доступ к SCP и SMP, новые услуги и новые концепции построения всегда требуют нового рассмотрения и оценки угроз, и если необходимо, дополнительных модификаций. |