реферат. Интеллектуальные сети. Интеллектуальные сети. Введение

Скачать 0.71 Mb. Скачать 0.71 Mb.

|

|

Требования к системе защиты На основе определенных целей, описанных угроз и вариантов риска, функциональные требования к системе защиты представлены для тех элементов и соединений, потенциальный риск которых оценивается как наиболее высокий. Данные требования показаны в таблице 7. Табл.7. Требования к системе защиты

В таблице 8 представлена зависимость между угрозами и функциональными требованиями к СЗ. Она составлена на основе результатов Группы защиты ETSI TMN. Табл.8. Угрозы и требования к системе защиты

Примечание: ХД - хранимые данные, КД - коммуникационные данные Услуги и механизмы работы системы защиты Каждое требование к СЗ должно быть выполнено посредством одной услуги защиты, из обозначенных в таблице 9. Табл.9. Услуги защиты

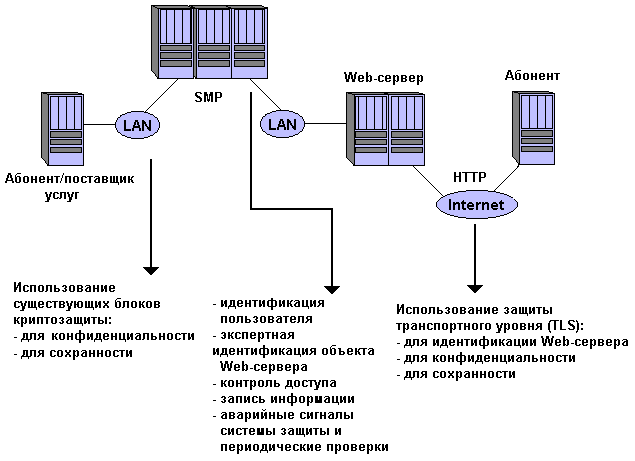

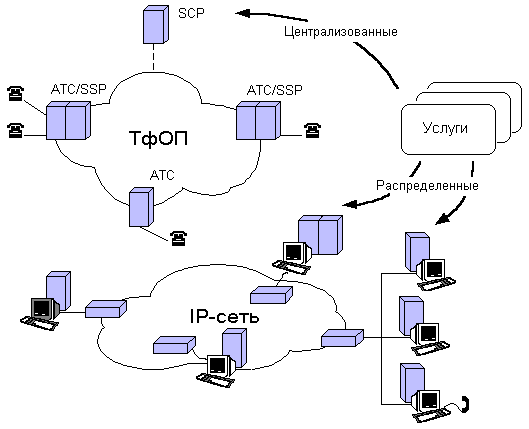

Каждая услуга осуществляется за счет одного из механизмов СЗ. Например, механизмы экспертной идентификации объекта могут быть основаны на замене защищенного пароля, секретного ключа, общедоступного ключа или хэшированных технологий. Механизм индивидуальной идентификации применим к односторонней и взаимной идентификации. Односторонняя идентификация означает, что только одна из двух взаимодействующих сторон (вызывающая сторона) идентифицирована для другой стороны (принимающей стороны). При взаимной идентификации обе стороны идентифицируют друг друга. Каждый механизм СЗ может использовать определенный алгоритм. Например, механизм идентификации, основанный на секретных ключах, может использовать один из следующих алгоритмов: DES, тройной DES или алгоритм FEAL и т.д. Кроме того, могут быть полезными чисто организационные меры, например, управление качеством, контролируемый вход в помещение, ответственность сторон, оговоренная в контракте. Если риск продолжает представлять большую опасность, количество услуг должно быть уменьшено, а платежи ограничены определенными суммами. Решения для системы защиты управления ИС Решения СЗ, представленные на рисунке 18, основываются на следующих предположениях: SMP, SCP и OS (Operation System) вводятся в действие на стандартной платформе UNIX с элементами защиты UNIX. На используемых линиях передачи (через LAN, ISDN, Интернет) не были реализованы услуги конфиденциальности и сохранности информации. Для обеспечения безопасной связи между подписчиками / провайдерами услуг и SMP, можно использовать существующие криптоблоки.  Рис.18. Решения системы защиты для управления ИС Для идентификации пользователя допустимо заменить защищенные пароли или smart карты с проверкой местного PIN. Эквивалентная идентификация объекта Web-сервера может быть осуществлена использованием повторяемых защищенных паролей, секретных ключей, общедоступных ключей или механизмами, основанными на хэш-технологиях. Передачу информации в сетях общего пользования возможно защитить, используя защиту транспортного уровня (TLS). Чего нет в CS-1? Многочисленные статьи по тематике Интеллектуальной сети в основном были посвящены тому, что дает IN и набор возможностей CS-1, как первый этап продвижения к долговременной целевой архитектуре IN (LTA). Именно LTA должна будет обеспечить реализацию всех свойств, декларируемых концепцией IN - независимость платформы от услуг, независимость реализации услуг от архитектуры сети и независимость от производителя оборудования. Отметим, какие аспекты LTA не удалось включить в стандарты по CS-1, и как это отражается на практическом внедрении платформы у операторов сетей связи. В наборе CS-1 не стандартизованы интерфейсы между SCEP и SMP, а также интерфейсы SMP-SSP и SMP-SCP. Следствием этого является то, что оборудование для создания услуг, для их загрузки в SCP, как и сам SCP, должны быть изготовлены одним производителем. Не стандартизовано взаимодействие между SCP разных сетей. Данное обстоятельство не позволяет использовать услуги, абоненты которых и/или пользователи которыми находятся в разных сетях IN. Не поддерживаются услуги, которые требуют управления несколькими участниками связи, из-за чего отсутствует возможность динамически подключать и отключать участников многосторонней конференцсвязи. Отсутствует поддержка функций мобильности терминала. Это связано с тем, что в CS-1 не обеспечена поддержка "роуминга" услуг, совершенно необходимая для абонентов сетей подвижной связи. Работы в этом направлении ведутся ETSI, однако исчерпывающее решение проблемы ожидается только в CS-4. Решение задач поддержки широкополосных услуг и услуг мультимедиа также ожидается только в CS-4. Модель базового процесса обслуживания вызова (ядро концепции IN) для широкополосных сетей заметно отличается от модели, использованной в CS-1 и CS-2 и ориентированной на возможности существующих узкополосных коммутационных систем стационарных сетей связи. Кроме того, спецификации систем сигнализации для широкополосных сетей ISDN (B-ISDN - Broadband ISDN) лишь сравнительно недавно стали обретать ту стабильность, которая необходима для использования в качестве основы новой модели процесса обслуживания вызова. ИС и современные технологии Следующие за CS-1 наборы возможностей призваны заполнить некоторые из отмеченных выше пробелов. В утвержденном в 1997 году пакете рекомендаций по набору CS-2 учтен основной недостаток его предшественника - невозможность взаимодействия между разными сетями IN - и специфицирован интерфейс между SCP разных сетей, что позволяет реализовать функциональные возможности, обеспечивающие предоставление услуг CS-1 на международном уровне. При переходе к международному уровню значительно усложняются вопросы стандартизации протокола INAP. Предоставление международных услуг предполагает совместную деятельность нескольких операторов, что требует организации между ними альянсов. В каждой стране должна быть организована регистрация "окончаний" международных услуг. Регитсрация услуги международной бесплатной связи IFS (International freephon service) в ITU-T началась с 1 февраля 1997 года. Перечень блоков SIB в CS-2 был расширен и их описание (по крайней мере, его первая стадия) претерпело сдвиг в сторону объектно-ориентированного подхода, который теперь широко используется во всех телекоммуникационных технологиях. Для интерфейса с базами данных, наряду с протоколом INAP, в CS-2 предлагается использовать протокол доступа к директории (DAP - Directory access protocol), определенный рекомендацией X.500. Протокол DAP X.500 призван обеспечить не поддерживаемую INAP CS-1 независимость реализации SDF от параметров операций, связанных с конкретной услугой. Для интерфейсов SSF-SCF и SCF-SCF протокол INAP был расширен средствами поддержки мобильности пользователей (но не терминалов!), обмена информацией о начислении платы и управления несколькими участниками связи и/или сегментами одного вызова. В конечном итоге, пакет рекомендаций по CS-2 фактически охватил все возможности, которые можно, используя заложенные в концепции IN принципы, реализовать на базе стационарной телефонной сети. Бурное развитие в последние годы альтернативных (по отношению к стационарной телефонной сети) систем связи (сетей подвижной связи, сетей IP, широкополосных сетей) привлекло внимание к вопросу о применимости к ним концепции IN и/или о возможности интеграции их в глобальную сеть IN, обладающую свойствами всех конкурирующих технологий. Международные организации по стандартизации пока еще не готовы предложить единый подход, поэтому обсуждаемые в настоящее время проекты рекомендаций по CS-3 и CS-4 лишь декларируют необходимость иметь определенные функциональные средства (см. рисунок 19), но не доведены до уровня спецификаций протокола. Такое положение вовсе не свидетельствует о том, что выработать единый подход принципиально невозможно, а объясняется тем, как стремительно развивается отрасль электросвязи. Предложено сразу несколько (пока не совместимых) решений, каждому из которых предстоит доказать на практике свое право считаться лучшим и послужить основой международного стандарта. Отработка принципов, которые будут заложены в спецификациях CS-3 и CS-4, ведется в рамках международных проектов одновременно в нескольких опытных сетях с участием основных производителей оборудования связи и крупнейших сетевых операторов. Рассмотрим основные направления эволюции концепции ИС: Сети подвижной связи Всемирная сеть Internet Широкополосные услуги мультимедиа Совместить несовместимое С конца 80-х годов Интеллектуальная сеть играет важную роль в развитии быстро изменяющегося рынка средств и услуг связи. Применение концепции IN позволило значительно уменьшить сроки введения новых телефонных услуг, исключив необходимость адаптации к каждой новой услуге всех коммутационных узлов сети. Однако поскольку платформы IN следуют принятому в телефонных сетях принципу "закрытости" для внешнего доступа, они ограничены в части предоставления средств создания услуг сторонним поставщикам (провайдерам), что в значительной степени ограничивает количество и разнообразие услуг. С конца 90-х годов, наряду с увеличением популярности "чисто" телефонных дополнительных сетевых услуг, стал расти спрос на простые в использовании и индивидуально настраиваемые интерактивные услуги мультимедиа. Всемирная сеть Internet, развитие которой шло параллельно развитию IN, прочно заняла эту нишу и предлагает пользователям широкий диапазон приложений, ориентированных изначально, в основном, на передачу данных. Новые услуги Internet внедряются на рынке быстрее услуг IN, а их популярность связана с присущей сети Internet открытостью. По этим причинам производители оборудования и поставщики услуг стали интенсивно исследовать возможности введения услуг, предоставляемых телефонными сетями "поверх" Internet. Основная возникающая при этом проблема - низкое качество связи, обусловленное характеристиками надежности Internet, большими (и, к тому же, переменными по величине) задержками при транспортировке речевых пакетов и отсутствием гарантии их доставки в правильной последовательности. Несмотря на общеизвестные недостатки сетей, организованных по протоколу IP (Internet Protocol) или, проще говоря, IP-сетей, взрывной рост услуг Internet явился одним из наиболее значительных событий в современных телекоммуникациях. Общепризнано, что в ближайшем будущем объем трафика передачи данных превысит объем речевого трафика (для большинства операторов США и Западной Европы это - уже свершившийся факт). Такое изменение характеристик спроса может стать драматичным для инфраструктуры телекоммуникационных сетей и систем эксплуатационного управления. Похоже на то, что часть сетей связи, ориентированных на передачу речевого трафика, будет заменена сетями, ориентированными на передачу данных, скорее всего - IP-сетями. Однако этот процесс будет иметь эволюционный, а не революционный характер, поскольку операторы телефонных сетей постараются сначала окупить крупные инвестиции, вложенные сравнительно недавно в модернизацию сетей коммутации каналов. В этих условиях оптимальное продвижение на телекоммуникационном рынке новых классов услуг связано с сетевой архитектурой, способной объединить общедоступность услуг телефонии и " дружественную" оболочку услуг Internet. Новые классы услуг и потребность в управлении ими через Internet диктуют целесообразность создания архитектуры, единой для IN и для Internet. Объединение высокой надежности и защищенности IN, которыми традиционно обладают телефонные сети общего пользования, с богатством возможностей и с открытостью информационных технологий, присущих сетям IP, ведет к новому видению "интеллектуальности" сети. Интеллектуальность сети теперь рассматривается не как решение, специфическое для определенной технологии, а, напротив, как средство объединения различных технологий, механизмов и методологий для развертывания новых классов услуг. При этом интеллектуальность сети играет двоякую роль. Она должна, во-первых, предоставить разным поставщикам услуг возможности создания услуг и управления ими в разнородных сетях, во-вторых, обеспечить пользователям доступ к услугам из разных сетей вне зависимости от типа используемого терминала. До недавнего времени телефонные сети и IP-сети рассматривались как два отдельных мира, взаимно дополняющих друг друга (телефонная сеть - для доступа, IP-сеть - для транспорта), и как потенциальные конкуренты (передача речи "поверх" протокола IP и традиционная телефония). Сети для обмена речевой информацией и сети для передачи данных основывались на разных философиях - коммутации каналов и коммутации пакетов, соответственно, - и потому предлагали различные механизмы доставки информации. Это определило и различие в подходах к предоставлению услуг (см. рисунок 20). Так, - в области традиционной телефонии для введения новых услуг в инфраструктуре сетей общего пользования используется архитектура централизованного управления услугами на основе концепции IN; в IP-сетях "интеллект" (логика услуг и сопутствующие данные) распределен по множествам приложений, размещенных в оконечных пунктах сети (пользовательских компьютерах и серверах).  | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||