Методические указания по выполнению лабораторных работ по дисциплине Информационнокоммуникационные технологии

Скачать 1.47 Mb. Скачать 1.47 Mb.

|

Захват ПакетовДля начала захвата пакетов необходимо задать параметры захвата. В частности, указать сетевой интерфейс, с которого и будет осуществляться захват пакетов. Это действие доступно через меню как «Capture–>Options» или комбинации клавиш CTRL+K (см. рис. 3). Интерфейс, задаваемый в поле «Interface:» можно выбрать из соответствующего поля. В примере на рис. 3. Показано, что доступны 3 интерфейса: физический сетевой адаптер («Marvel…»), и интерфейсы для виртуальных каналов, в частности, установленного VPN-соединения («WAN (PPP/SLIP)…»). В большинстве случае подходит выбор интерфейса сетевого адаптера. В качестве дополнительных параметров захвата можно указать следующие: «Capture Filter» – фильтр захвата (будем рассматривать далее). По нажатию на соответствующую кнопку можно применить тот или иной фильтр отбора (из ранее сохраненных). Если таковых не имеется, его можно указать явно в строке редактирования. «Updatelistofpacketsinrealtime» –обновление списка захваченных пакетов в режиме реального времени. «StopCapture» – набор параметров, позволяющих задать то или иное значение при достижении, которого процесс захвата пакетов прекратится. «NameResolution» – набор параметров разрешения имен позволяет определить какие из способов разрешения имен должны использоваться. Для начала мониторинга сетевой активности нужно нажать «Start». После выбора интерфейса, который нас интересует, в дальнейшем можно начинать и останавливать захват пакетов через соответствующие команды в меню «Capture».  Фильтрация ПакетовЕсли запустить сниффер без дополнительных настроек, он будет «захватывать» все пакеты, проходящие через сетевые интерфейсы (см. рис. 1). Вообще, для общего ознакомления с процессами, происходящими в сети, очень полезно пронаблюдать активность сетевых протоколов в реальных условиях работы системы в сети. Пронаблюдать все разнообразие протоколов, запросов, ответов и др. событий. При целенаправленном использовании сниффера очень часто необходимо выборочно отображать или захватывать пакеты по некоторым заданным критериям. Для этих целей служат фильтры отображения и захвата, соответственно. Типы фильтрации трафикаСуществует два варианта фильтрации пакетов: на этапе захвата и на этапе отображения пользователю. В первом случае эффективность работы сниффера и потребляемые им системные ресурсы значительно ниже, нежели во втором случае. Это объясянется тем, что при достаточно интенсивном сетевом трафике и и продолжительном времени захвата все пакеты должны бить захвачеты и сохранены либо в память, либо на дисковое устройство. Самые простые подсчеты могу показать, что даже для 100-мегабитной сети системных ресурсов хватит на непродолжительное время. Фильтрация захвата уже на момент получения пакета гораздо эффективнее, однако в таком случае она должна быть реализована на уровне самих драйверов захвата. Данный факт, естественно, усложняет реализацию сниффера. Wireshark поддерживает оба варианта фильтрации. Рассмотрим Фильтры отображенияФильтры отображения представляют собой достаточно мощное средство отображения трафика. Фильтры задаются в строке, располагающейся вверху основного экрана («Filter:»). Простейший фильтр отображения, позволяет отобрать пакеты по тому или иному протоколу. Для этого в строке требуется указать название протокола (например HTTP) и нажать кнопку «Apply». После этого в верхнем окне останутся пакеты, принадлежащие этому протоколу. Кнопкой «Reset» действие фильтра отменяется. Для работы с фильтрами можно вызвать окно «Analyze/Display Filters». Можно сохранять созданные выражения под определенными именами для последующего использования и т.д. С помощью логических операций (синтаксис языка Си) можно составлять логические выражения. Логическая истина - 1, ложь - 0. Список поддерживаемых логических операций:

Например: tcp.port == 80 рисунок 7.4  Мастер построения фильтров отображения доступен через кнопку «Expression…» (см. рис. 5).  Фильтры захвата Фильтры захватаС помощью данных фильтров можно захватывать из сети только те пакеты, которые подходят под критерий отбора. Если не задано никакого фильтра (по умолчанию), то будут захватываться все пакеты. В противном случае только пакеты, для которых указанное выражение будет истинным. Синтаксис фильтров захвата несколько отличается от синтаксиса фильтров отображения. Выражение состоит из одного или более примитивов разделенных пробельными символами. На рис. 6 приведен пример фильтра для захвата пакетов, адресованных на 80-й порт (http) узла с ip-адресом 10.197.0.11. Существует три различных типа примитивов: type, dir, proto. Спецификатор type определяет тип параметра. Возможные параметры: host; net; port. Например: host linux net 192.168.128 port 80 Если не указано никакого типа предполагается что это параметр host. Спецификатор dir определят направление передачи. Возможные направления: src; dst; src or dst; src and dst.  Например: src linux dst net 192.168.128 src or dst port http Если не определено направление то предполагается направление «src or dst». Для протоколов типа point-to-point используются спецификаторы inbound и outbound. Спецификатор proto определят тип протокола, которому принадлежит пакет. Возможные протоколы: ether; fddi; tr; ip/ipv6; arp/rarp; decent; tcp; udp. Например: ether src linux arp net 192.168.128 tcp port 80 Если протокол не определен, то будут захватываться пакеты всех протоколов. То есть: «src linux» означает «(ip or arp or rarp) src linux»; «net ctam» означает «(ip or arp or rarp) net ctam»; «port 53» означает «(tcp or udp) port 53». Также существует несколько специальных спецификаторов, которые не попадают в описанные выше случаи: gateway; broadcast; less; greater; арифметические выражения. Сложные фильтры захвата строятся с использованием логических выражений. Список операций:

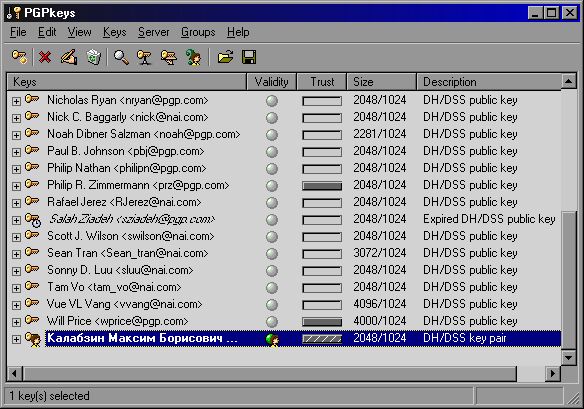

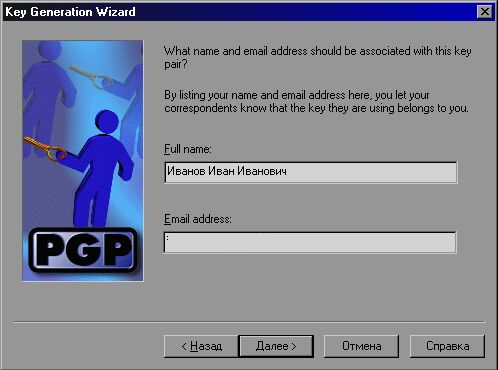

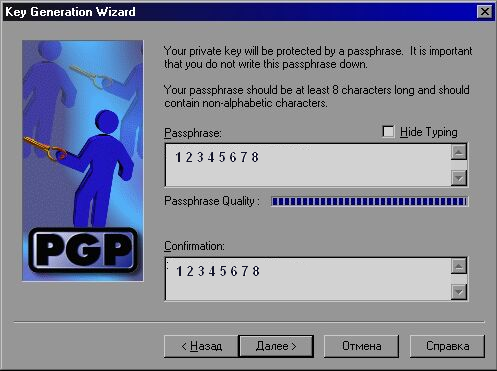

Примеры фильтров захватаНиже рассмотрены некоторые примеры построения фильтров захвата. Захват всех пакетов на сетевом интерфейсе хоста 192.168.1.2: host 192.168.1.2 Захват трафика между хостом host1 И хостами host2 ИЛИ host3: host host1 and (host2 or host3) Захват всех IP-пакетов между хостом host1 и каждым хостом за исключением hostX: ip host host1 and not hostX Захват пакетов ни сгенерированных ни адресованных локальными хостами: ip and not net localnet Захват IP-пакетов размером больше чем 576 байт, проходящих через шлюз snup: gateway snup and ip[2:2] > 576 Захват всех ICMP пакетов, за исключением пакетов ping: icmp[0] != 8 and icmp[0] != 0 Статистическая обработка сетевого трафикаСниффер Wireshark позволяет выполнять различную статистическую обработку полученных данных. Все доступные операции находятся в меню «Statistics». Общая статистика – количество полученных/переданных пакетов, средняя скорость передачи и т.д. доступны через пункт «Statistics->Summary». Получить информацию по статистике обработанных протоколов в полученных пакетах можно через пункт «Statistics->Protocol Hierarchy». Статистику по типу ip-пакетов, их размеру и порту назначения можно получить выбрав подпункты меню «IP-address…», «Packet length» и «Port type» соответственно. Одной из наиболее интересных возможностей является генерация диаграммы взаимодействия между узлами, которая доступна пунктом меню «Flow Graph…» . В результате можно наблюдать в достаточно наглядной форме процесс взаимодействия на уровне протоколов. Например, на рис. 7 приведена диаграмма взаимодействия при получении узлом win2003 статической web-странички с сервера http://linux.  Порядок выполнения лабораторной работы: Изучить теоретический материал. Выполнить задание. Ответить на контрольные вопросы. Оформить отчет в MS Word. Контрольные вопросыКаковы основные цели мониторинга сетевого трафика? Чем отличается мониторинг трафика от фильтрации? Каково назначении класса программ-снифферов? Какие основные функции выполняют снифферы? Зачем используются фильтры отображения и фильтры захвата сниффера Wireshark? В чем их отличие? Какие базовые функции статистической обработки захваченных пакетов имеет сниффер Wireshark? Какие задачи рассчитан решать протокол ARP? Тема №8. Использование аппаратно-программных средств для генерации ключей. Применение ЭЦП и шифрования при обмене сообщениями по E-mail Цель работы: изучить принципы применения электронной цифровой подписи (ЭЦП) на примере работы с программой PGP в процессе обмена сообщениями по e-mail. Задание: Создайте закрытый ключ. Используйте в строке «Full name» свое имя и группу. Используя только что созданный закрытый ключ, создайте на диске открытый ключ. Отправьте открытый ключ преподавателю по электронной почте (отправлять в виде вложенного файла). Адрес электронной почты преподавателя: prep@meit.stu.ru Дождитесь, когда вам придет по почте открытый ключ преподавателя, сохраните его на диске и установите в реестр. Создайте в редакторе «MS Word» документ, в тексте которого укажите свою фамилию. Файл документа именуйте символами латинского алфавита! Вставьте в документ свою фотографию. Подпишите файл цифровой подписью, используя для этого свой закрытый ключ и открытый ключ преподавателя. Отправьте этот файл по электронной почте в виде вложения преподавателю. Дождитесь ответа от преподавателя с сообщением о том, что первая часть лабораторной работы сдана. Расшифруйте вложенный в письмо файл. Предъявите содержимое этого файла преподавателю! Осуществите аналогичный обмен подписанными ЭЦП файлами с одним из студентов группы, для этого обменяйтесь сначала своими открытыми ключами. Свой открытый ключ вышлите получателю, дождитесь от получателя его открытый ключ и установите его в реестр. Создайте в «MS Word» файл с информацией произвольного содержания. Подпишите файл цифровой подписью, используя для этого свой закрытый ключ и открытый ключ получателя. Отправьте этот файл получателю. Дождитесь письма с вложенным файлом от получателя и расшифруйте его. Предъявите содержимое этого файла преподавателю! Примечание: Для получения сообщения от другого студента вам необходимо знать свой собственный e-mail адрес, на который настроена программа Outlook Express. Для этого в программе выберите пункт меню «Сервис / Учетные записи». Откроется окно со списком всех учетных записей. Выберите запись которая имеет примерно следующий вид: «10.242.48.45 почта(по умолчанию)», нажмите кнопку «Свойства». В открывшемся окне можно посмотреть все настройки почтового аккаунта и при необходимости изменить их. Порядок выполнения лабораторной работы: Изучить теоретический материал. С точки зрения технологии ЭЦП – это программно-криптографическое средство, шифрующее документ и тем самым позволяющее подтвердить, что подпись, стоящая на том или ином электронном документе, поставлена именно его автором, а не каким-либо другим лицом. Работа выполняется в группе: два студента и преподаватель. Последовательность выполнения работы описана в разделе «Задание». Ниже описаны приемы выполнения работы. I. Создание закрытого и открытого ключа. Чтобы создать закрытый ключ необходимо открыть основное окно работы с ключами – реестр ключей. Сделать это можно через меню "Пуск/Programs/P G P/PGPkeys".п  Рисунок 8.1 – Интерфейс программы PGPkeys Для создания закрытого ключа: Нажмите на кнопку или выберите меню "Keys/New key". Запустится мастер создания нового закрытого ключа. Введите ваше имя, фамилию, отчество и адрес электронной почты (если его нет, поле можно оставить пустым и на последующее предупреждение об отсутствии адреса нажать «Да (Yes)») и нажмите кнопку «Далее».  Рисунок 8.2 – Мастер создания нового закрытого ключа Далее мастер запрашивает специальные параметры шифрования: тип крипто алгоритма, длина ключа (чем длиннее, тем ключ надежнее) можете оставить те, которые он предлагает установить по умолчанию, нажимая каждый раз «Далее». 3. Ввод ключевой фразы (пароль). Очень важный пункт. Ключевая фраза нужна для того, чтобы никакой посторонний человек не смог воспользоваться вашим ключом (например, если он будет украден с диска). Фразу необходимо ввести в обеих полях соответствующего окна. Длина ПАРОЛЯ – не менее 8 символов. В данной работе целесообразно установить следующий пароль 12345678. Эту фразу необходимо всегда помнить, в противном случае вы не сможете воспользоваться вашим ключом.  Рисунок 8.2 – Ввод пароля 4. После ввода ключевой фразы и ответов еще на два вопроса (необходимо выбрать, то, что программа предложит по умолчанию и нажимать кнопку «Далее») произойдет генерация закрытого ключа, после чего он сразу же появится в основном окне управления ключами. Таким же образом можно создать любое количество закрытых ключей. Создание открытого ключа. Открытый ключ нужен для того, чтобы пользователь, которому адресован документ, мог его расшифровать. Для генерации открытого ключа выберите нужный закрытый ключ и нажмите кнопку, или выберите меню "Keys/Export". В появившемся окне введите имя файла, выберите каталог и нажмите «Сохранить». Программа создаст закрытый ключ и сохранит его на диск. Этот ключ нужно передать пользователю, с который вы будете обмениваться документами. Установка открытого ключа на компьютер. Чтобы расшифровать документ, присланный вам другим пользователем, необходимо установить на свой компьютер его открытый ключ. Для этого запустите «Проводник», выберите с помощью него файл с открытым ключом пользователя (он имеет расширение *.asc) и запустите его. Появится окно с информацией о пользователе. Нажмите "Import" для импортирования открытого ключа в список ключей. Откроется основное окно для работы с ключами и в списке появится соответствующий открытый ключ. II. Шифрование документов цифровой подписью. Для шифрования документов цифровой подписью необходимо минимум два ключа: ваш собственный закрытый ключ и открытый ключ, который вам должен дать пользователь, с которым происходит обмен документами. Чтобы зашифровать документ цифровой подписью откройте любую программу для работы с файлами, например Проводник. Выберите нужный файл правой клавишей «мыши». Откроется меню операций над файлами. Выберите в меню "PGP", затем "Encrypt & Sign" Появится окно для выбора ключей. Необходимо выбрать из списка ключей ваш закрытый ключ, а так же открытый ключ того пользователя, которому предназначен ваш документ. Выбор производится двойным щелчком «мыши» по нужному ключу в списке. Нажмите «ОК» после завершения выбора. Введите ключевую фразу. Ключевую фразу нужно вводить для выбранного закрытого ключа (у каждого закрытого ключа может быть своя ключевая фраза). Нажмите «ОК». Если ключевая фраза введена, произойдет шифрование документа цифровой подписью. В противном случае необходимо повторить ввод ключевой фразы. III. Расшифровка документа, подписанного цифровой подписью. Для расшифровки документа, подписанного цифровой подписью откройте “Проводник”, выберите зашифрованный файл (он имеет расширение *.pgp), «щелкните» по нему правой кнопкой мыши и выберите в меню «P G P / Decrypt & Verify». Появится окно для ввода ключевой фразы. Необходимо вводить ключевую фразу для вашего закрытого ключа, на основе которого был создан открытый ключ, используемый в документе. Нажмите «ОК». Если ключевая фраза введена верно, произойдет расшифровка документа о чем свидетельствует сообщение на экране. Закройте это сообщение. В противном случае (если сообщения не появилось) ключевую фразу необходимо ввести заново. IV. Завершение работы программы PGP. При закрытии программы PGP на экран выдается сообщение, предлагающее создать копии базы данных с ключами (это делается в целях повешения безопасности). Нажмите «Don’t Save». Выполнить практическое задание. Ответить на контрольные вопросы. Оформить отчет в MS Word. Контрольные вопросы: 1 Что представляет собой ЭЦП? 2 Чем отличаются открытый и закрытый ключи? 3 Как зашифровать сообщение цифровой подписью? 4 Каким образом можно расшифровать полученное сообщение? 5 Какие программные продукты используются для работы с ЭЦП? ТЕМА №9. Получение данных с сервера. Проектирование графического интерфейса Web-приложения. Создание стилей Цель работы: изучить специфику проектирования графического интерфейса web-приложения. Задание: Задание 1 Оформить документ, содержащий сводную таблицу описания не менее 5 сайтов с актуальным и хорошим дизайном:

Задание 2 Создать в текстовом редакторе и просмотреть в браузере страницу с кодом: СТИЛЬ ДЕЙСТВУЕТ НА ЗАДАННЫЕ ТЕГИЯ первый абзац Я второй абзац Это заголовок h2Этот одиночный абзац будет оформлен с помощью CSS. А этот абзац изменения не затронут. |