Лекции ЗИ_Э. Самарский государственный архитектурностроительный университет

Скачать 1.6 Mb. Скачать 1.6 Mb.

|

Организационно – распорядительная документацияВ 1992 году Федеральной службой по техническому экспорту и контролю (ФСТЭК) были разработаны и опубликованы пять руководящих документов, посвященных вопросам защиты информации в системах ее обработки. 1. Защита от несанкционированного доступа к информации. Термины и определения. 2. Концепция защиты СВТ и АС от НСД к информации. 3. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. 4. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации. 5. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от НСД в автоматизированных системах и средствах вычислительной техники. Наибольший интерес представляют вторая, третья и четвертая части.

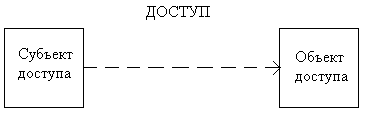

Под безопасностью автоматизированных систем обработки информации (АСОИ) понимают их защищенность от случайного или преднамеренного вмешательства в нормальный процесс их функционирования, а также от попыток хищения, изменения или разрушения их компонентов [2]. Одним из основополагающих понятий в информационной безопасности (ИБ) является понятие доступа к информации. Под доступом к информации понимается ознакомление с ней, ее обработка, в частности копирование, модификация и уничтожение. Понятие доступа к информации неразрывно связано с понятиями субъекта и объекта доступа (рис. 1.1). Субъект доступа– это активный компонент системы, который может стать причиной потока информации от объекта к субъекту или изменения состояния системы (пользователь, процесс, прикладная программа и т.п.). Объект доступа – это пассивный компонент системы, хранящий, принимающий или передающий информацию (файл, каталог и т.п.). Зачастую, один и тот же компонент системы может являться и субъектом и объектом различных доступов. Например, программа PROGRAM.COM, запускаемая пользователем системы является объектом доступа для данного пользователя. Если та же самая программа PROGRAM.COM читает с диска некоторый файл FILE.TXT, то при данном доступе она является уже субъектом.  Рис. 1.1. Субъект и объект доступа В информационной безопасности различают два типа доступа – санкционированный и несанкционированный. Санкционированный доступ к информации – это доступ, не нарушающий установленные правила разграничения доступа. Несанкционированный доступ (НСД) к информации – доступ, нарушающий установленные правила разграничения доступа. Субъект, осуществляющий НСД, является нарушителем правил разграничения доступа. НСД является наиболее распространенным видом нарушений безопасности информации.

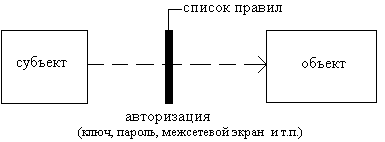

С точки зрения информационной безопасности выделяют следующие свойства информации: конфиденциальность, целостность и доступность. Конфиденциальность информации – это ее свойство быть известной только допущенным и прошедшим проверку (авторизованным) субъектам системы. Для остальных субъектов системы эта информация должна быть неизвестной (рис 1.2).  Рис. 1.2. Авторизация субъекта Проверка субъекта при допуске его к информации может осуществляться путем проверки знания им некоторого секретного ключа, пароля, идентификации его по фиксированным характеристикам и т.п. Целостность информации – ее свойство быть неизменной в семантическом смысле при функционировании системы в условиях случайных или преднамеренных искажений или разрушающих воздействий. Доступность информации – ее свойство быть доступной для авторизованных законных субъектов системы, готовность служб к обслуживанию запросов. Целью злоумышленника является реализация какого-либо рода действий, приводящих к невыполнению (нарушению) одного или нескольких из свойств конфиденциальности, целостности или доступности информации. Потенциальные возможности реализаций определенных воздействий на АСОИ, которые прямо либо косвенно могут нанести ущерб ее безопасности, называются угрозами безопасности АСОИ. Уязвимость АСОИ – некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы. Атака на компьютерную систему – это непосредственная реализация злоумышленником угрозы безопасности. Цель системы защиты информации – противодействие угрозам безопасности в АСОИ. По цели воздействия выделяют три основных типа угроз безопасности АСОИ [3]:

Угрозы нарушения конфиденциальности информации направлены на перехват, ознакомление и разглашение секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. Угроза нарушения конфиденциальности имеет место всякий раз, когда получен НСД к некоторой закрытой информации, хранящейся к компьютерной системе, или передаваемой от одной системы к другой. Большие возможности для реализации злоумышленником данного типа угроз существуют в открытых локальных сетях, сетях Internet в связи со слабой защищенностью протоколов передачи данных, и возможностью прослушивания канала передачи (сниффинга) путем перевода сетевой платы в «смешанный режим» (promiscuous mode). Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Угрозы нарушения работоспособности (отказ в обслуживании) направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АСОИ, либо блокируют доступ к некоторым ее ресурсам. Атаки, реализующие данный тип угроз, называются также DoS-атаками (Denied of Service – отказ в обслуживании). При реализации угроз нарушения работоспособности может преследоваться цель нанесения ущерба (вандализм), либо может являться промежуточной целью при реализации угроз нарушения конфиденциальности и целостности (нарушение работоспособности системы защиты информации). При реализации угроз безопасности злоумышленник может воспользоваться самыми различными каналами реализации угроз – каналами НСД, каналами утечки. Под каналом утечки информации понимают совокупность источника информации, материального носителя или среды распространения, несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя. Средство выделения информации из сигнала или носителя может располагаться в пределах контролируемой зоны, охватывающей АСОИ или вне ее. Применительно к АСОИ выделяют следующие основные каналы утечки информации [4]:

Не останавливаясь на первых каналах утечки информации, рассмотрим последний,который связан с возможностью локального или удаленного доступа злоумышленника к элементам АСОИ, к носителям информации, к программному обеспечению, к линиям связи. Данный канал условно может быть разделен на следующие каналы:

|