ПЛЕЩ. Учебное пособие содержит

Скачать 3.78 Mb. Скачать 3.78 Mb.

|

1.6. Использование баз данных1.6.1. Защита информацииПод угрозой безопасности информации понимается действие, при во дящее к разрушению, искажению или несанкционированному исполь зо ванию информационных ресурсов. Средства защиты от несанкционированного доступа: учет, хране ние и выдача пользователям информационных носителей, паролей, клю чей, введение служебной информации (генерация паролей, ключей), опе ра тив ный контроль за функционированием системы защиты, контроль соответ ствия программной среды эталону, контроль за ходом процесса обработки информации. Методы защиты: контроль за доступом к информации (иденти фи ка ция пользователей (п. 3.14.3.1), опознание, проверка полномочий (п. 3.14.3.1), разрешение и соз да ние условий работы, установленных регламентом, регистрация обраще ния к ресурсам, реагирование); маскировка (криптографическое закрытие); регламентация (создание условий минимальной возможности несанк цио ни рованного доступа), использование журнал аудита (п. 3.14.3.2). Виды защиты: технические средства (устройства аппаратные или физические, которые встраиваются в компьютер с целью защиты); фи зи чес кие средства (автономные средства защиты, замки, решетки); програм мные средства (“Керберос”, “Кобра”); организационные средства; шиф ро вание. Шифрование - наука об обеспечении секретности и подлинности пе редаваемых сообщений. Исходный текст называется открытым или неза щищенным. Перед его передачей сообщение зашифруется в закрытый текст, при получении сообщения пользователь дешифрует путем обрат ного преобразования шифрограммы в исходный текст. Для шифровки ис пользуется специальный алгоритм, действие которого запускается уни каль ным числом (шифрующий ключ). Каждый ключ может произ водить различные шифрованные сообщения; обычно ключ генерируется с по мо щью набора команд либо специальным узлом аппаратуры. В каждом слу чае единственным образом определяется выбранный специальный ключ. При расшифровке требуется знание ключа. Шифрование может быть симметричным и асимметричным. Сим мет рич ное (алгоритм DES, ключ длиной 56 бит, подбор перебором 72 квадриллионов вариантов) использование одного и того же ключа для расшифровки и шиф ров ки; асимметричное (стандарт RSA, ключ длины переменной) для шифровки используется один обще дос туп ный ключ, а для дешифровки другой (секретный). Обще доступ ный ключ не позво ляет определять секретный. Механизм электронной подписи включает в себя две процедуры: форми рование подписи отправителя, ее опознание. Первая шифрование блока данных либо дополнение криптогра фической контрольной суммы при ис пользовании секретного ключа отправителя, вторая на основе исполь зова ния общедоступного ключа, знание которого достаточно для опозна вания отправителя. Стандартные средства защиты в СУБД (содержание следующих параграфов скопировано из работы [19]). В современных СУБД поддерживается один из двух наиболее общих подходов к вопросу обеспечения безопасности данных: избирательный подход и обязательный подход. В обоих подходах единицей данных или «объектом данных», для которых должна быть создана система безопасности, может быть как вся база данных целиком, так и любой объект внутри базы данных. Эти два подхода отличаются следующими свойствами:

На самом элементарном уровне концепции обеспечения безопасности баз данных исключительно просты. Необходимо поддерживать два фундаментальных принципа: проверку полномочий и проверку подлинности (аутентификацию). Проверка полномочий основана на том, что каждому пользователю или процессу информационной системы соответствует набор действий, которые он может выполнять по отношению к определенным объектам. Проверка подлинности означает достоверное подтверждение того, что пользователь или процесс, пытающийся выполнить санкционированное действие, действительно тот, за кого он себя выдает. Система назначения полномочий имеет в некотором роде иерархический характер. Самыми высокими правами и полномочиями обладает системный администратор или администратор сервера БД. Традиционно только этот тип пользователей может создавать других пользователей и наделять их определенными полномочиями. СУБД в своих системных каталогах хранит как описание самих пользователей, так и описание их привилегий по отношению ко всем объектам. Далее схема предоставления полномочий строится по следующему принципу. Каждый объект в БД имеет владельца — пользователя, который создал данный объект. Владелец объекта обладает всеми правами-полномочиями на данный объект, в том числе он имеет право предоставлять другим пользователям полномочия по работе с данным объектом или забирать у пользователей ранее предоставленные полномочия. В ряде СУБД вводится следующий уровень иерархии пользователей – это администратор БД. В этих СУБД один сервер может управлять множеством СУБД (например, MS SQL Server, Sybase). В СУБД Oracle применяется однобазовая архитектура, поэтому там вводится понятие подсхемы — части общей схемы БД и вводится пользователь, имеющийдоступ к подсхеме. В стандарте SQL не определена команда создания пользователя, но практически во всех коммерческих СУБД создать пользователя можно не только в интерактивном режиме, но и программно с использованием специальных хранимых процедур. Однако для выполнения этой операции пользователь должен иметь право на запуск соответствующей системной процедуры. В стандарте SQL определены два оператора: GRANT и REVOKE соответственно предоставления и отмены привилегий. Оператор предоставления привилегий имеет следующий формат: GRANT {<список действий>| ALL PRIVILEGES } ON <имя_объекта> ТО {<имя_пользователя> | PUBLIC } [WITH GRANT OPTION ] Здесь список действий определяет набор действий из общедопустимого перечня действий над объектом данного типа. Параметр ALL PRIVILEGES указывает, что разрешены все действия из допустимых для объектов данного тина. <имя_объекта> — задает имя конкретного объекта: таблицы, представления, хранимой процедуры, триггера. <имя_пользователя> или PUBLIC определяет, кому предоставляются данные привилегии. Параметр WITH GRANT OPTION является необязательным и определяет режим, при котором передаются не только права на указанные действия, но и право передавать эти права другим пользователям. Передавать права в этом случае пользователь может только в рамках разрешенных ему действий. Рассмотрим пример, пусть у нас существуют три пользователя с абсолютно уникальными именами userl, user2 и userS. Все они являются пользователями одной БД. User1 создал объект Таb1, он является владельцем этого объекта и может передать права на работу с эти объектом другим пользователям. Допустим, что пользователь user2 является оператором, который должен вводить данные в ТаЫ (например, таблицу новых заказов), а пользователь user 3 является большим начальником (например, менеджером отдела), который должен регулярно просматривать введенные данные. Для объекта типа таблица полным допустимым перечнем действий является набор из четырех операций: SELECT, INSERT, DELETE, UPDATE. При этом операция обновление может быть ограничена несколькими столбцами. Общий формат оператора назначения привилегий для объекта типа таблица будет иметь следующий синтаксис: GRANT {[SELECT][.INSERT][.DELETE][,UPDATE (<список столбцов»)]} ON <имя таблицы» ТО {<имя_пользователя> | PUBLIC } [WITH GRANT OPTION ] Тогда резонно будет выполнить следующие назначения: GRANT INSERT ON Tab1 TO user2 GRANT SELECT ON Tabl TO user3 Эти назначения означают, что пользователь user2 имеет право только вводить новые строки в отношение Таb1, а пользователь user3 имеет право просматривать все строки в таблице Таb1. При назначении прав доступа на операцию модификации можно уточнить, значение каких столбцов может изменять пользователь. Допустим, что менеджер отдела имеет право изменять цену на предоставляемые услуги. Предположим, что цена задается в столбце COST таблицы ТаЫ. Тогда операция назначения привилегий пользователю user3 может измениться и выглядеть следующим образом: GRANT SELECT. UPDATE (COST) ON Tabl TO user3 Если наш пользователь userl предполагает, что пользователь user4 может его замещать в случае его отсутствия, то он может предоставить этому пользователю все права по работе с созданной таблицей Таb1. GRANT ALL PRIVILEGES ON Tabl TO user4 WITH GRANT OPTION B этом случае пользователь user4 может сам назначать привилегии по работе с таблицей Таb1 в отсутствие владельца объекта пользователя user1. Поэтому в случае появления нового оператора пользователя user5 on может назначить ему права на ввод новых строк в таблицу командой GRANT INSERT ON Таb1 ТО user5 Если при передаче полномочий набор операций над объектом ограничен, то пользователь, которому переданы эти полномочия, может передать другому пользователю только те полномочия, которые есть у него, или часть этих полномочий. Поэтому если пользователю user4 были делегированы следующие полномочия: GRANT SELECT, UPDATE, DELETE ON Tabl TO user4 WITH GRANT OPTION. то пользователь user4 не сможет передать полномочия на ввод данных пользователю user5, потому что эта операция не входит в список разрешенных для него самого. Кроме непосредственного назначения прав по работе с таблицами эффективным методом защиты данных может быть создание представлений, которые будут содержать только необходимые столбцы для работы конкретного пользователя и предоставление прав на работу с данным представлением пользователю. Так как представления могут соответствовать итоговым запросам, то для этих представлений недопустимы операции изменения, и, следовательно, для таких представлений набор допустимых действий ограничивается операцией SELECT. Если же представления соответствуют выборке из базовой таблицы, то для такого представления допустимыми будут все 4 операции: SELECT, INSERT, UPDATE и DELETE. Для отмены ранее назначенных привилегий в стандарте SQL определен оператор REVOKE. Оператор отмены привилегий имеет следующий синтаксис: REVOKE {<список операций | ALL PRIVILEGES} ON <имя_объекта> FROM {<список пользователей | PUBLIC } {CASCADE | RESTRICT } Параметры CASCADE или RESTRICT определяют, каким образом должна производиться отмена привилегий. Параметр CASCADE отменяет привилегии не только пользователя, который непосредственно упоминался в операторе GRANT при предоставлении ему привилегий, но и всем пользователям, которым этот пользователь присвоил привилегии, воспользовавшись параметром WITH GRANT OPTION. Например, при использовании операции: REVOKE ALL PRIVILEGES ON Tab1 TO user4 CASCADE будут отменены привилегии и пользователя users, которому пользователь user4 успел присвоить привилегии. Параметр RESTRICKT ограничивает отмену привилегий только пользователю, непосредственно упомянутому в операторе REVOKE. Но при наличии делегированных привилегий этот оператор не будет выполнен. Так, например, операция: REVOKE ALL PRIVILEGES ON Tabl TO user4 RESTRICT не будет выполнена, потому что пользователь user4 передал часть своих полномочий пользователю user5. Посредством оператора REVOKE можно отобрать все или только некоторые из ранее присвоенных привилегий по работе с конкретным объектом. При этом из описания синтаксиса оператора отмены привилегий видно, что можно отобрать привилегии одним оператором сразу у нескольких пользователей или у целой группы PUBLIC. Поэтому корректным будет следующее использование оператора REVOKE: REVOKE INSERT ON Tab1 TO user2,user4 CASCADE При работе с другими объектами изменяется список операций, которые используются в операторах GRANT и REVOKE. По умолчанию действие, соответствующее запуску (исполнению) хранимой процедуры, назначается всем членам группы PUBLIC. Если вы хотите изменить это условие, то после создания хранимой процедуры необходимо записать оператор REVOKE. REVOKE EXECUTE ON COUNT_EX TO PUBLIC CASCADE И теперь мы можем назначить новые права пользователю user4. GRANT EXECUTE ON COUNT_EX TO user4 Системный администратор может разрешить некоторому пользователю создавать и изменять таблицы в некоторой БД. Тогда он может записать оператор предоставления прав следующим образом: GRANT CREATE TABLE, ALTER TABLE. DROP TABLE ON DB_LIB TO userl В этом случае пользователь userl может создавать, изменять или удалять таблицы в БД DB_LIB, однако он не может разрешить создавать или изменять таблицы в этой БД другим пользователям, потому что ему дано разрешение без права делегирования своих возможностей. В некоторых СУБД пользователь может получить права создавать БД. Например, в MS SQL Server системный администратор может предоставить пользователю main_user право на создание своей БД на данном сервере. Это может быть сделано следующей командой: GRANT CREATE DATABASE ON SERVER_0 TO main user По принципу иерархии пользователь main_user, создав свою БД, теперь может предоставить права на создание или изменение любых объектов в этой БД другим пользователям. В СУБД, которые поддерживают однобазовую архитектуру, такие разрешения недопустимы. Например, в СУБД Oracle на сервере создается только одна БД, но пользователи могут работать па уровне подсхемы (части таблиц БД и связанных с ними объектов). Поэтому там вводится понятие системных привилегий. Их очень много, 80 различных привилегий. Для того чтобы разрешить пользователю создавать объекты внутри этой БД, используется понятие системной привилегии, которая может быть назначена одному или нескольким пользователям. Они выдаются только на действия и конкретный тип объекта. Поэтому, если вы, как системный администратор, предоставили пользователю право создания таблиц (CREATE TABLE), то для того чтобы он мог создать триггер для таблицы, ему необходимо предоставить еще одну системную привилегию CREATE TRIGGER. Система защиты в Oracle считается одной из самых мощных, по это имеет и обратную сторону — она весьма сложная. Поэтому задача администрирования в Oracle требует хорошего знания как семантики принципов поддержки прав доступа, так и физической реализации этих возможностей. Реализация системы защиты в MS SQL Server SQL server 6.5 поддерживает З режима проверки при определении прав пользователя:

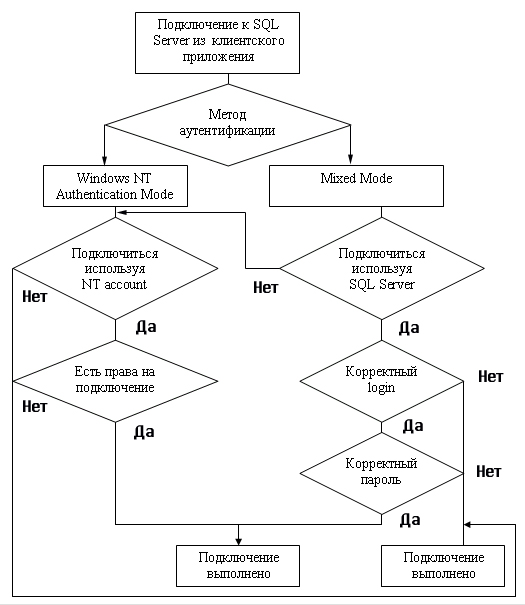

Стандартный режим защиты предполагает, что каждый пользователь должен иметь учетную запись как пользователь домена NT Server. Учетная запись пользователя домена включает имя пользователя и его индивидуальный пароль. Пользователи доменов могут быть объединены в группы. Как пользователь домена пользователь получает доступ к определенным ресурсам домена. В качестве одного из ресурсов домена и рассматривается SQL Server. Но для доступа к SQL Server пользователь должен иметь учетную запись пользователя MS SQL Server. Эта учетная запись также должна включать уникальное имя пользователя сервера и его пароль. При подключении к операционной среде пользователь задает свое имя и пароль пользователя домена. При подключении к серверу баз данных пользователь задает свое уникальное имя пользователя SQL Server и свой пароль. Интегрированный режим предполагает, что для пользователя задается только одна учетная запись в операционной системе, как пользователя домена, a SQL Server идентифицирует пользователя по его данным в этой учетной записи. В этом случае пользователь задает только одно свое имя и один пароль. В случае смешанного режима част], пользователей может быть подключена к серверу с использованием стандартного режима, а часть с использованием интегрированного режима. В MS SQL Server 7.0 оставлены только 2 режима: интегрированный, называемый Windows NT Authentication Mode (Windows NT Authentication), и смешанный, Mixed Mode (Windows NT Authentication and SQL Server Authentication). Алгоритм проверки аутентификации пользователя в MS SQL Server 7.0 приведен на рисунке 1.6.1.1  Рисунок 1.6.1.1 –Алгоритм проверки аутентификации пользователя в MS SQL Server 7.0 При попытке подключения к серверу БД сначала проверяется, какой метод аутентификации определен для данного пользователя. Если определен Windows NT Authentication Mode, то далее проверяется, имеет ли данный пользователь домена доступ к ресурсу SQL Server, если он имеет доступ, то выполняется попытка подключения с использованием имени пользователя и пароля, определенных для пользователя домена; если данный пользователь имеет права подключения к SQL Server, то подключение выполняется успешно, в противном случае пользователь получает сообщение о том, что данному пользователю не разрешено подключение к SQL Server. При использовании смешанного режима аутентификации средствами SQL Server проводится последовательная проверка имени пользователя (login) и его пароля (password); если эти параметры заданы корректно, то подключение завершается успешно, в противном случае пользователь также получает сообщение о невозможности подключиться к SQL Server. Для СУБД Oracle всегда используется в дополнение к имени пользователя и пароля в операционной среде его имя и пароль для работы с сервером БД. Проверка полномочий Второй задачей при работе с БД, как указывалось ранее, является проверка полномочий пользователей. Полномочия пользователей хранятся в специальных системных таблицах, и их проверка осуществляется ядром СУБД при выполнении каждой операции. Логически для каждого пользователя и каждого объекта в БД как бы строится некоторая условная матрица, где по одному измерению расположены объекты, а по другому — пользователи. На пересечении каждого столбца и каждой строки расположен перечень разрешенных операций для данного пользователя над данным объектом. С первого взгляда кажется, что эта модель проверки достаточно устойчивая. Но сложность возникает тогда, когда мы используем косвенное обращение к объектам. Например, пользователю user_N не разрешен доступ к таблице Таb1, но этому пользователю разрешен запуск хранимой процедуры SP_N, которая делает выборку из этого объекта. По умолчанию все хранимые процедуры запускаются под именем их владельца. Такие проблемы должны решаться организационными методами. При разрешении доступа некоторых пользователей необходимо помнить о возможности косвенного доступа. В любом случае проблема защиты никогда не была чисто технической задачей, это комплекс организационно-технических мероприятий, которые должны обеспечить максимальную конфиденциальность информации, хранимой в БД. Кроме того, при работе в сети существует еще проблема проверки подлинности полномочий. Эта проблема состоит в следующем. Допустим, процессу 1 даны полномочия по работе с БД, а процессу 2 такие полномочия не даны. Тогда напрямую процесс 2 не может обратиться к БД, но он может обратиться к процессу 1 и через него получить доступ к информации из БД. Поэтому в безопасной среде должна присутствовать модель проверки подлинности, которая обеспечивает подтверждение заявленных пользователями или процессами идентификаторов. Проверка полномочий приобрела еще большее значение в условиях массового распространения распределенных вычислений. Присуществующем высоком уровне связности вычислительных систем необходимо контролировать все обращения к системе. Проблемы проверки подлинности обычно относят к сфере безопасности коммуникаций и сетей, поэтому мы не будем их здесь более обсуждать, за исключением следующего замечания. В целостной системе компьютерной безопасности, где четкое выполнение программы защиты информации обеспечивается за счет взаимодействия соответствующих средств в операционных системах, сетях, базах данных, проверка подлинности имеет прямое отношение к безопасности баз данных. Заметим, что модель безопасности, основанная на базовых механизмах проверки полномочий и проверки подлинности, не решает таких проблем, как украденные пользовательские идентификаторы и пароли или злонамеренные действия некоторых пользователей, обладающих полномочиями, — например, когда программист, работающий над учетной системой, имеющей полный доступ к учетной базе данных, встраивает в код программы «Троянского коня» с целью хищения или намеренного изменения информации, хранимой в БД. Программа обеспечения информационной безопасности должна охватывать не только технические области (такие как защита сетей, баз данных и операционных систем), но и проблемы физической защиты, надежности персонала (скрытые проверки), аудит, различные процедуры поддержки безопасности, выполняемые вручную или частично автоматизированные. 1.6.2. Резервирование информацииРассмотрим основные способы резервирования информации. Резервное копирование всей БД состоит в создании резервной копии (точной копии или сжатой) на МД (зеркалирование дисков) или МЛ для полного восстановления всей БД. Резервная копия создается в режиме OnLine или в перерывах работы с БД. Копирование изменений БД в журнал регистрации изменений (тран закций) в базе данных. 1.6.3. Варианты разработки приложенийИмеются три варианта разработки приложений:

Этот вариант рекомендуется для больших предпри я тий, исполь зующих один тип СУБД Oracle при создании и использовании очень больших баз данных с дли тель ным сроком работы, с хорошим процессом обучения пер со нала и соп ро вож дения фирмой Oracle.

Этот вариант рекомендуется для предприятий, с ограниченным пер со на лом на обслуживание баз данных с различными типами СУБД и для предприятий разработчиков универсальных програм мных средств (ППП), легко настраива ем ых на тип СУБД.

|