план (2). Вступ аналіз ітс

Скачать 85.79 Kb. Скачать 85.79 Kb.

|

|

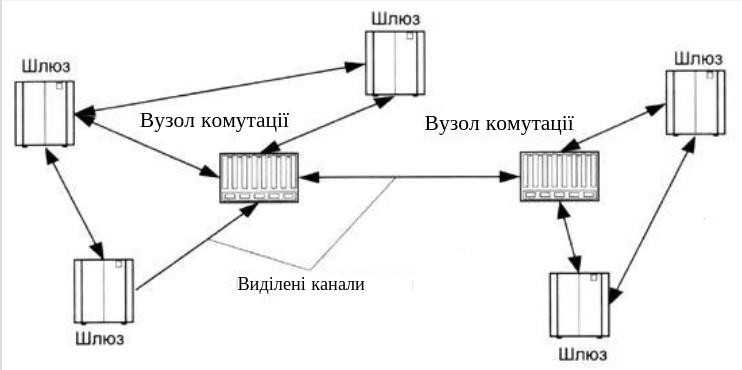

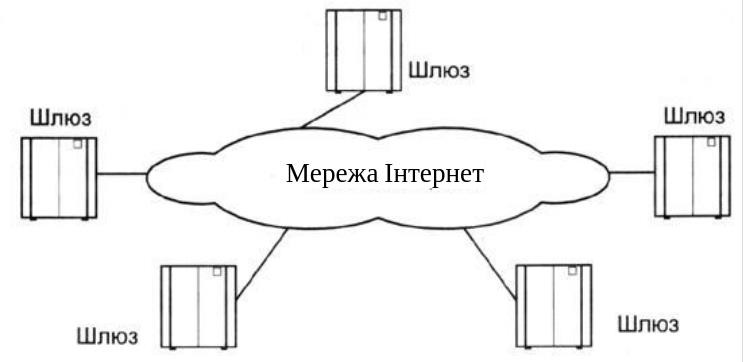

ВСТУП Аналіз ІТС Планується розробка компанією КСЗІ “Панцир+”[1] являєсобою СЗІ класу “Last Frontier”. Основна мета цієї СЗІ не виявлення кіберзагрознапочаткових стадіях їх зародження, що може бути ефективно не дляцільових,адлямасових атак. Її мета полягає у зменшенні ризиків втрат від реалізованихатак.Дана КСЗІ реалізована як від внутрішніх загроз, таких як: системні адміністратори; власники файлів; власники програм; адміністратори застосунків; користувачі, 13так і від зовнішніх - хакерів. КСЗІ “Панцир+” може бути використана разом із ОСсімействаWindows,починаючи від Windows XP і закінчуючи Windows Server 2016. ДанаСЗІможебути використана для захисту хостів, таких як: ПЕОМ; робочі станції; сервери; термінальні сервери, а також для засобів віртуалізації, включаючи захист як гостьовихмашин,такїгіпервізора. Задачі захисту, які вирішує дана КСЗІ: захист від впровадження та виконання шкідливих програмтакоду-вирішується задача захисту від несанкціонованого вторгненнята/абовиконання командних файлів з правами користувача, адміністраторатасистеми; захисту від зараження легальних виконуваних і команднихфайлів; захист даних від атак на вразливості прикладного ПЗ- вирішуєтьсязадача захисту даних, що опрацьовуються та системних об’єктіввідзагрозатак, що використовують вразливості прикладного ПЗ, включаючифішинговіатаки та атаки шифруючих вірусів; захист від атак на підвищення привілеїв - вирішуєтьсязадачазахистувід можливого отримання користувачем прав адміністратора, якомузабороняється доступ до даних, які були створені інтерактивнимикористувачами, а адміністратором від отримання системних прав; захист даних від атак на вразливості системного ПЗ- вирішуєтьсязадача захисту даних, що опрацьовуються, які були створені інтерактивнимикористувачами, від загроз атак, що використовують вразливості системногоПЗ (системних служб та процесів); захист від атак з боку санкціонованих користувачів- вирішуєтьсязадача захисту від крадіжки даних інтерактивними користувачами, включаючи 14привілейованих, розмежування прав та контроль роботисистемнихадміністраторів та адміністраторів застосунків. Майже всі реалізовані у КСЗІ “Панцир+” технічні рішення є запатентованими.Також запатентованими є рішення, які плануються у подальшомувнесеннюдосистеми. Аналіз процесу збирання інформації з реєстрації при ПКЗП. КСЗІ “Панцир+” - це мережева система захисту інформації, щореалізуєклієнт-серверну архітектуру, до складу якої входять клієнтські частини(встановлюються на об'єктах захисту - вирішують задачі захистуінформації),сервери безпеки, що забезпечують віддалене адміністрування клієнтськихчастинКСЗІ “Панцир+” та інтерактивний режим опрацювання журналіваудитуподійбезпеки, сервери аудиту (віддалений аудит подій безпеки у реальномучасі). КСЗІ “Панцир+” реалізує захист від хакерських атак у загальномувигляді-без використання засобів виявлення: забороняється будь-яка можливість, в тому числі з системнимиправами,виконання створених в процесі роботи виконуваних та команднихфайлів,будь-яка можливість, в тому числі, шляхом ін’єкції шкідливогокодуузапущений процес, наділення програм шкідливими властивостями(цеєосновою антивірусного захисту у корпоративних застосунках); забороняється будь-яка можливість доступу потенційновразливихзастосунків (в тому числі браузерів у результаті фішингової атаки) доданих,які створюють інші застосунки у файлах та буфері обміну, будь-якаможливість доступу застосунків до попередньо створенихданих, післяпрочитання застосунком даних, отриманих з критичних джерел(наприклад,увигляді поштового вкладення у результаті фішингової атаки); розмежовуються права та контролюється доступзастосунківдокритичних системних об’єктів - до альтернативних потоків, дометаданих,доіменованих каналів, до прихованих адміністративних загальнихресурсів,дозавантажувальника ОС, до змінних BIOS UEFI, до об’єктів реєструОСтощо; забороняються можливі способи обходу розмежувальної таподіляючоїполітик доступу у результаті використання сервісів збільшенняпривілеїв,прямого доступу до дисків, доступу до залишкової інформації надиску,врезультаті отримання системних прав тощо; забороняється доступ до даних, які були створені інтерактивнимикористувачами, з правами адміністратора та системними правами. 17Оскільки більша частина цільових атак (більш ніж 80%) та витокуінформації(більш ніж 57%) здійснюються під привілейованим обліковимзаписом(якхакерська, так і інсайдерська атака), в КСЗІ “Панцир+” цьому питаннюприділеноособливу увагу. За рахунок реалізації ефективного самозахисту, привілейованийкористувач(системний адміністратор, адміністратор застосунків тощо) може бутинаділенийтільки необхідними правами доступу, що не дозволяютьотриматинесанкціонований доступ до ІзОД та даних, що опрацьовуються. Реалізованідеякізасоби, що запобігають отриманню привілейованим користувачамсистемнихправ.При цьому отримати НСД до ІзОД та даним, що опрацьовуються, неєможливимтакож і для системних процесів та служб. Особливості КСЗІ “Панцир+” як сертифікованої СЗІ від НСДдоІзОД: реалізується не тільки розмежувальна (суб’єктів дооб’єктів),айрозділююча (серед суб’єктів) політика доступу, що основана наавтоматичнійрозмітці файлів, що створюються; суб’єкт доступу ідентифікується парою сутностей- користувачтапроцес, що у сучасних умовах є необхідним для реалізації ефективногозахисту, оскільки загрозу може нести в собі як користувач, такі процес,прицьому суб’єкти та об’єкти доступу можуть задаватися у правилахдоступумасками та змінними середовища; права доступу назначаються суб’єктам, а не в якості атрибутівоб’єктам,що дозволяє реалізовувати рольову модель доступу - вирішуєтьсянезадачазахисту окремих об’єктів, як це робиться у інших СЗІ від НСД, аформуваннята розділення (для чого необхідна розділююча політика доступу)ролейпрацівників у інформаційній системі, з наданням їм тількинеобхіднихправ,що принципово відрізняє призначення КСЗІ “Панцир+” від іншихСЗІвідНСД.Ця ж особливість реалізації дозволяє використовувати серверсистемизахистуу якості повноцінного контролера домену безпеки у доменніймережітазабезпечує простоту тиражування налаштувань; 18 реалізований механізм самозахисту не дозволяє впливатинаКСЗІ“Панцир+” ні адміністраторам, ані системним процесамтаслужбам,щозабезпечує реалізацію наступних можливостей: реалізація рольової моделі доступу для системногоадміністраторазможливістю обмеження його прав, включаючи доступдоданих,щоопрацьовуються, та контролю його дій (можливість реалізації ієрархіїадміністрування у інформаційній системі для привілейованихкористувачів); обмеження можливостей системних процесів та служб, включаючидо себе заборону їм доступу до даних, що опрацьовуються. Плюси інформаційної системи, що розробляється При виконанні цих робіт ІТС розглядається як організаційно-технічнасистема, що поєднує в собі комп’ютерні системи, фізичнесередовище,середовище користувача, оброблену інформацію та технологіюїї обробки(далі-операційне середовище ІТС). [4] Метою дослідження є опис форми кожного середовища ІТСдляпідготовкиосновних даних для формування вимог КСЗІ, виявлення елементів, які можутьпрямо чи опосередковано впливати на інформаційну безпеку, виявленнявзаємодіїелементів різних середовищ та документація результатів дослідженнядлявикористання на наступних етапах. Слід пам’ятати, що операційні середовища - це множини, щоперетинаються,і їх різні елементи можуть одночасно міститися в різних середовищахі матирізніякості. Наприклад, програмне забезпечення може розглядатисякомп'ютерноюсистемою як об'єкт-процес, тоді як в інформаційному середовищі вономожерозглядатися як пасивний об'єкт КС . Обстеження виконується після розробки концепції ІТС(основні принципитаметоди побудови), визначення основних завдань та характеристикІТС,функціонального комплексу ІТС та та коли існують варіанти їх реалізації. Під час перевірки комп’ютерної системи слід проаналізуватитаописатиІТС: загальний структурний план та склад (перелік та складобладнання,технічного та програмного забезпечення, їхні зв’язки, особливостіконфігурації, архітектура та топологія, програмне та програмно-апаратнезабезпечення, апаратно-технічна інформаційна безпека, взаємнерозміщенняінструментів тощо); 36 Типи та характеристики каналів зв'язку; особливості окремих компонентів та їх взаємовплив; Можливі обмеження щодо використання засобів тощо. Необхідно виявити компоненти комп'ютерної системи, які містятьінемістять засобів та механізмів захисту інформації, потенційні можливостіцихзасобів і механізмів, їхні атрибути та характеристики, включаючиті,щовстановлені за замовчуванням. Метою цього аналізу є наданняуявленняпронаявність потенційних можливостей щодо забезпечення захистуінформації,виявлення компонентів ІТС, що вимагають додаткових вимог дозахисту,тареалізація додаткових заходів безпеки. Під час перевірки інформаційного середовища вся інформація,якаобробляється та зберігається в ІТС (дані та програмне забезпечення), повиннабути проаналізована. У процесі аналізу інформація повинна класифікуватисявідповідно до методу доступу та правової системи, а тип поданнявІТС(зточкизору КС) повинен бути визначений та описаний. Для кожного типуінформаціїтатипів об’єктів, які вона містить, відповідають атрибути інформаційної безпеки(конфіденційність, цілісність, доступність) або КС (спостережливість). Аналізтехнологій обробки інформації повинен розкрити характеристикиелектроннихдокументів, визначити та описати інформаційний потік та середовищейогопередачі, джерело та призначення інформаційного потоку, принципитаметодиуправління інформаційним потоком, а також схему потоків. Записуєтьсятипносіяінформації та порядок його використання під час роботи ІТС. Длякожногоструктурного елемента схеми інформаційного потоку складінформаційногооб'єкта, режим доступу до них, можливий вплив елементасередовищакористувача на нього, фізичного середовища з точки зорузбереженнявластивостей інформації. Досліджуючи фізичне середовище, аналізується взаємне розташуваннязасобів обробки інформації ІТС в інформаційній діяльності, зв'язку, системахжиттєзабезпечення та об'єктах зв'язку, а також режими роботицихоб'єктів.Процедура проведення обстеження повинна відповідати ДСТУ3396.1тарозділу 37про запобігання витоку інформації через технічні канали - НДТЗІ3.1-001.Потрібно проаналізувати наступні характеристики фізичного середовища: географічне розташування компонентів ІТС (генеральнепланування,планування сценаріїв); - територіальний захист та системиобходу; Категорійовані приміщення, де повинні знаходитись компонентиІТС; режим доступу до компонентів фізичного середовища ІТС; фактори навколишнього середовища, щоб уникнути впливутехнічноїрозвідки; існування засобів зв’язку, систем життєзабезпечення та елементівзв’язкупозазоною контролю; наявність та технічні характеристики системи заземлення; умови зберігання носіїв інформації, таких як магнітні, оптично-магнітні,паперові носії інформації тощо; наявність документації щодо проектування та експлуатації компонентівфізичного середовища. Перевіряючи середовище користувача здійснюється аналіз: функцій та кількісного складу користувача, функціональні обов’язкитарівень кваліфікації; уповноваження користувачів отримати доступ до інформації, щообробляєтьсяв ІТС, отримати доступ до ІТС та її різних компонентів; Повноважень щодо управління КСЗІ; забезпечення можливостей різних типів користувачів, які надаються(можутьбути доступними) через засоби ІТС. існування СЗІ в ІТС. 2 ПРОЕКТУВАННЯ СИСТЕМИ 2.1 Вибір технологій розробки Мережа IP-телефонії в ITC - це комбінація кінцевого обладнання, каналів зв'язку та вузлів комутації. Мережі IP-телефонії побудовані за тим же принципом, що і Інтернет. Однак, на відміну від Інтернету, мережі IP- телефонії мають особливі вимоги щодо забезпечення якості передачі голосу. Одним із способів скорочення часу затримки голосових пакетів у вузлах комутації є зменшення кількості вузлів комутації, що беруть участь у з'єднанні. Тому при побудові великих транспортних мереж спочатку організовується магістраль, яка забезпечує проїзд трафіку між окремими ділянками мережі, а кінцеве обладнання (шлюзи) включається в найближчий вузол комутації. Оптимізація маршруту може покращити якість наданих послуг. Коли інші оператори підключені до мережі, їх обладнання також підключено до найближчого комутаційного вузла. Для зв'язку між пристроями всередині мережі та з пристроями інших мереж IP-телефонії використовуються виділені канали або Інтернет. До речі, термінальні пристрої спілкуються між собою, мережі IP-телефонії можна розділити на виділені, інтегровані та змішані. У виділених мережах на Рис. 1.1 зв’язок між термінальними пристроями здійснюється через виділені канали, а смуга пропускання цих каналів використовується лише для передачі голосових пакетів. Найчастіше провайдери IP-телефонії не будують власну мережеву інфраструктуру, а орендують канали у первинних мережевих провайдерів. Це дозволяє знизити витрати на експлуатацію мережі та збільшити рентабельність інвестицій. Основна перевага виділеної мережі - висока якість передачі голосу, оскільки такі мережі призначені лише для передачі голосового трафіку. Крім того, для забезпечення гарантованої якості послуг, що надаються в цих мережах, крім протоколу IP використовуються й інші транспортні протоколи: ATM та Frame Relay.  Рис. 1.1. Структурна схема виділеної мережі У інтегрованих мережах на Рис. 1.2 IP-телефонії глобальний Інтернет використовується для зв'язку між пристроями. Це може бути існуюча власна мережа або доступ до Інтернету через провайдерів. Якщо оператор має власну мережу Інтернет, то для надання послуг IP-телефонії він встановлює лише додаткове обладнання, яке перетворює мовлення в дані і навпаки, та модернізує існуюче обладнання для забезпечення якості наданих послуг.  Рис. 1.2. Структурна схема інтегрованої мережі Якщо оператор IP-телефонії використовує послуги Інтернет- провайдерів, якість послуг такої мережі може бути низькою, оскільки звичайні мережі Інтернет не призначені для передачі інформації в режимі реального часу. 2.2. Проектування схеми бази даних 2.3 Функціональна схема 2.4. Довідковопошукові системи ІТС 2.5. Алгоритм проведення ремонтних робіт довідковопошукових систем ІТС 3 РЕЗУЛЬТАТИ РОЗРОБКИ 3.1 Журнал ПКПВ 3.2 Звіти 3.3 Адміністрація ВИСНОВОК СПИСОК ВИКОРИСТАНОЇ ЛІТЕРАТУРИ |