теория цифровой экономики. вся теория3. Цифровое государство цифровое и электронное государство, электронное правительство

Скачать 7.61 Mb. Скачать 7.61 Mb.

|

|

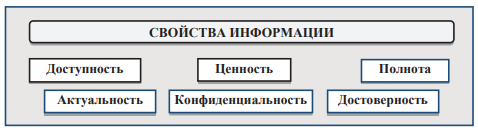

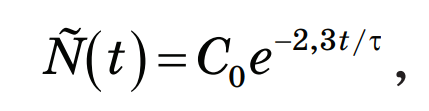

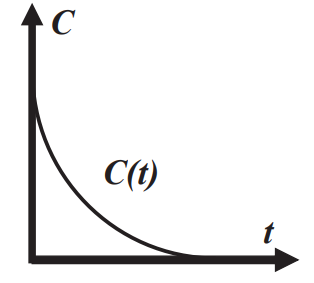

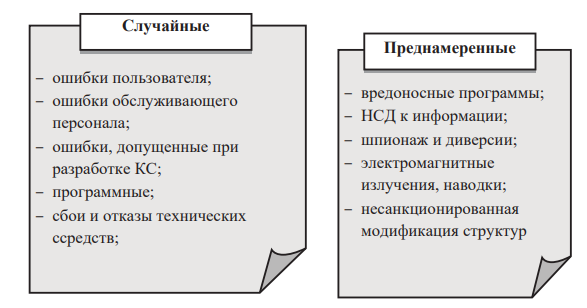

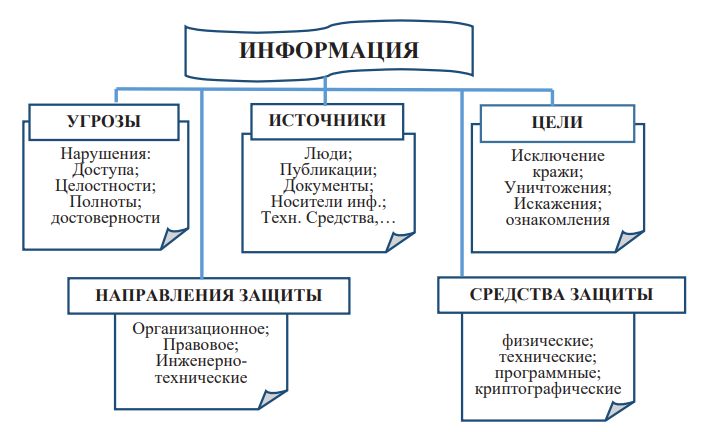

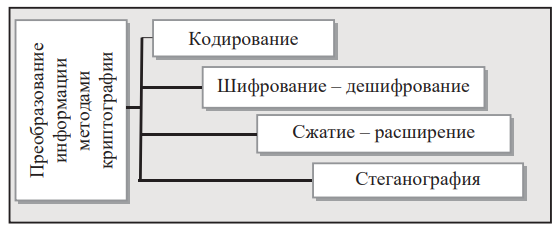

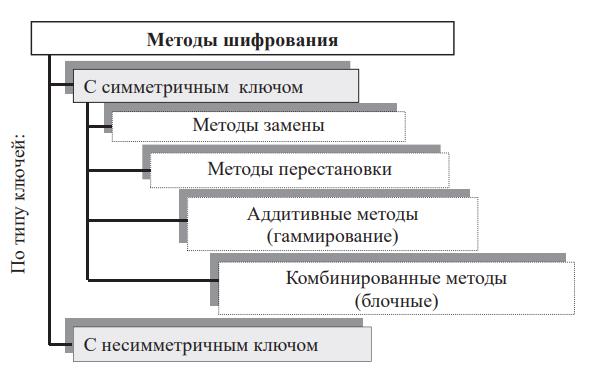

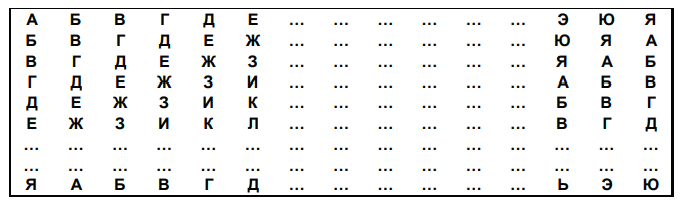

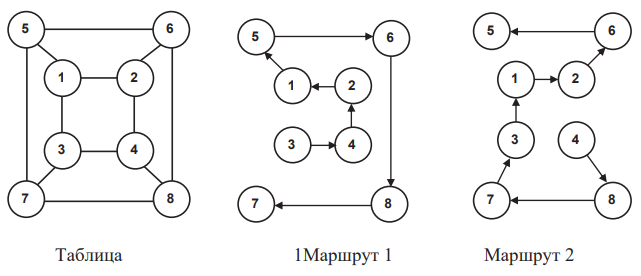

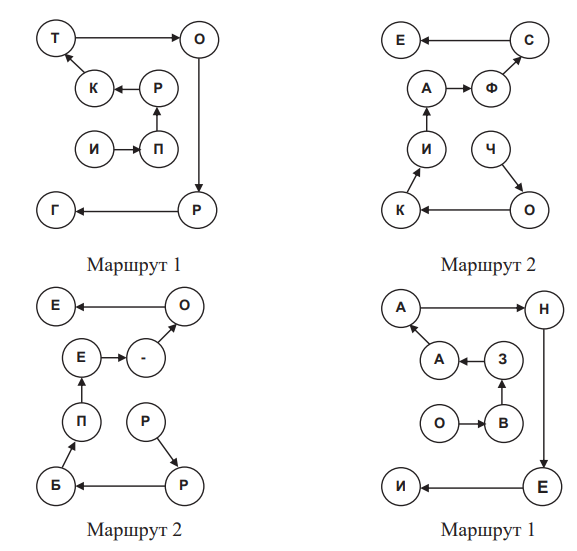

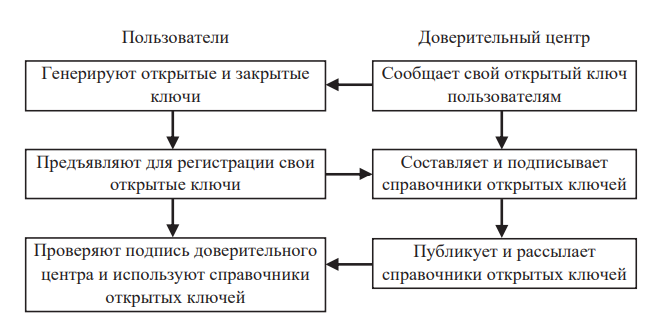

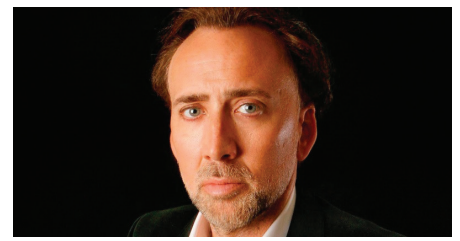

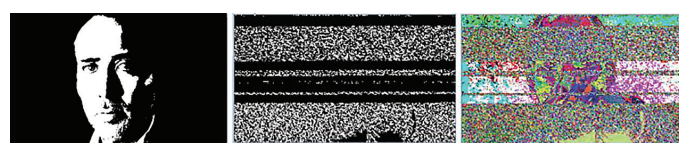

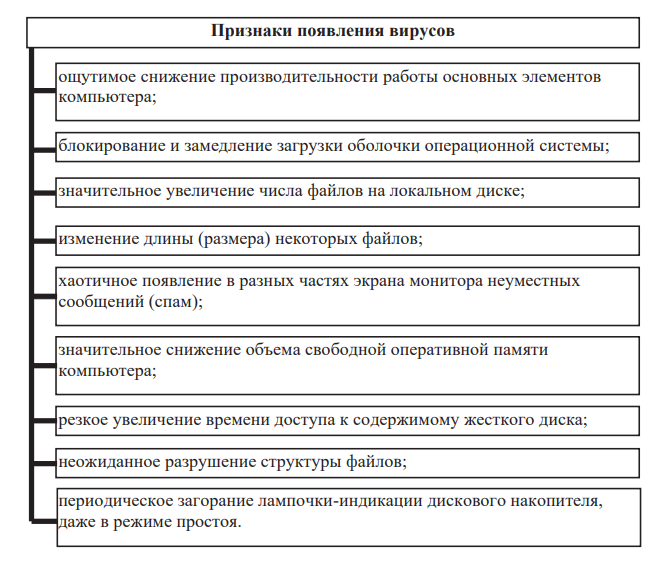

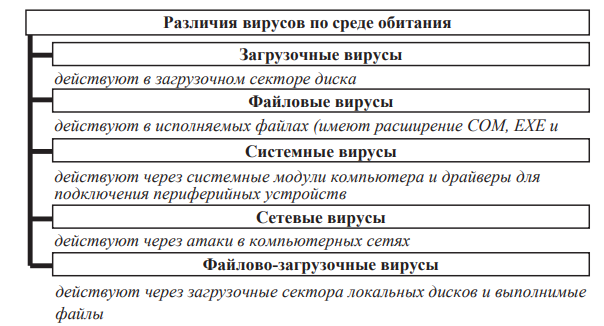

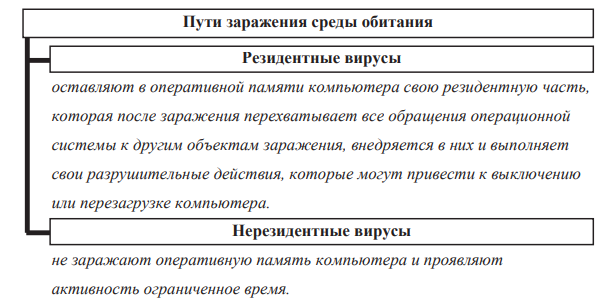

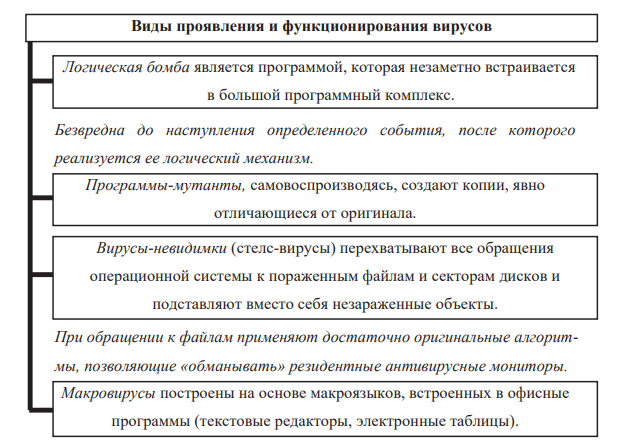

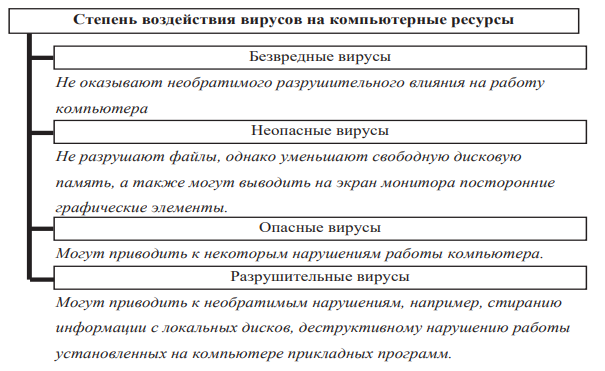

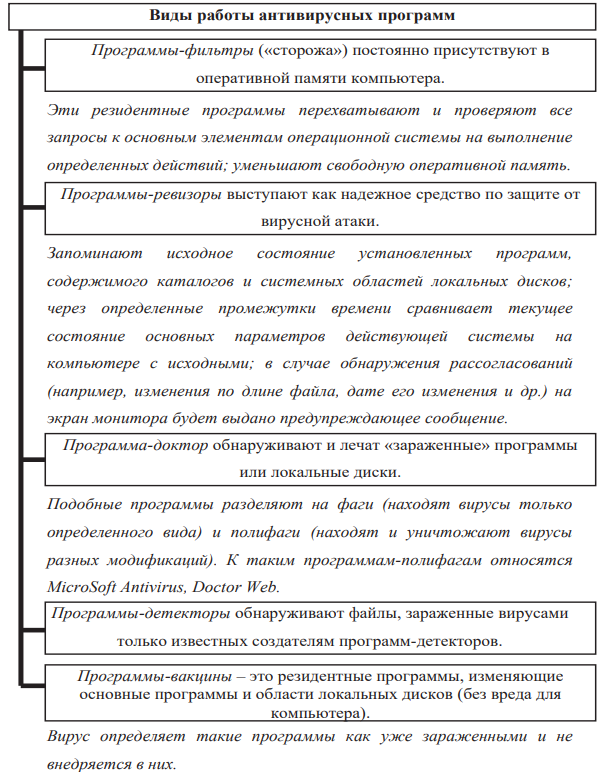

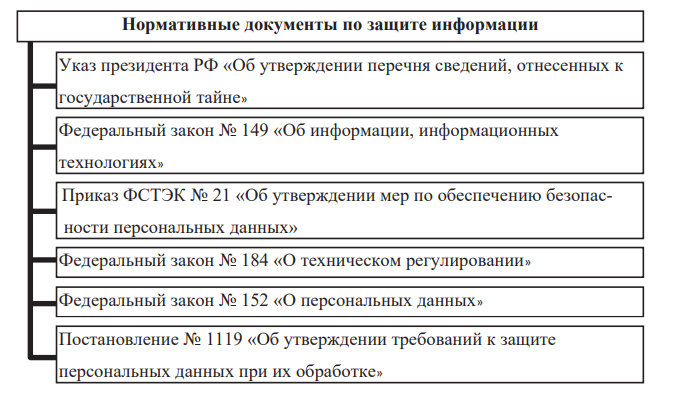

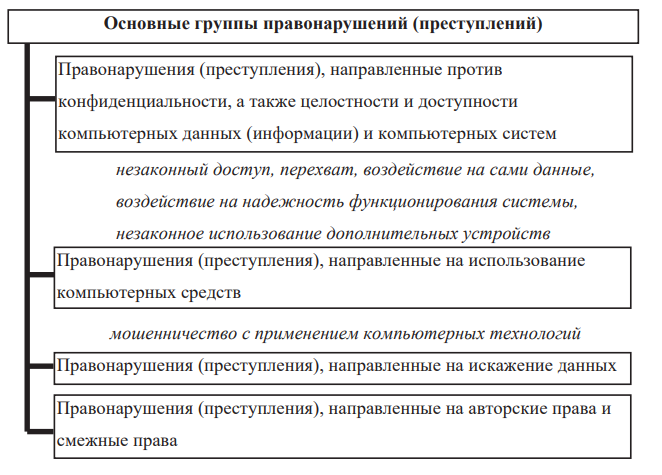

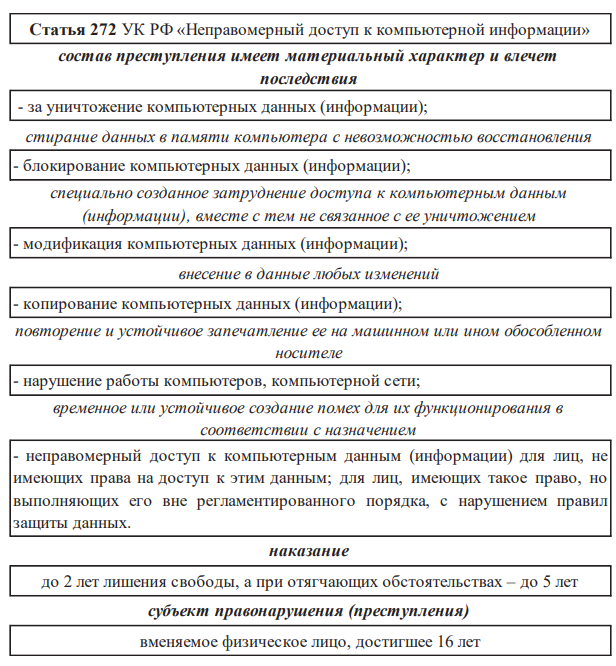

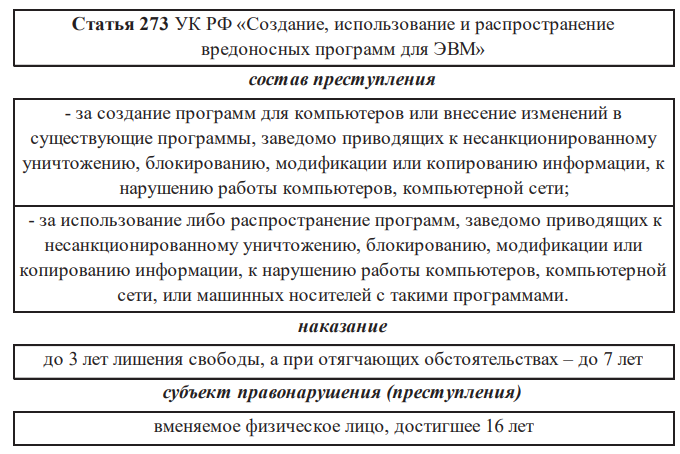

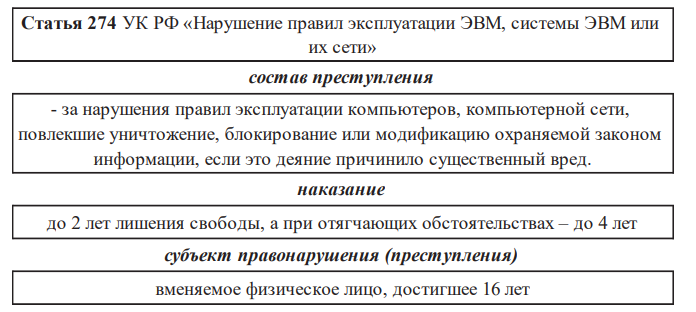

Глава 4. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В ЦИФРОВОЙ ЭКОНОМИКЕ XXI век – век цифровой экономики с интенсификацией производственных структур и общественных отношений. Происходящие производственные процессы уже невозможно представить без использования современных цифровых технологий. Возрастающие объемы информации, которые проходят стадии передачи, обмена, обработки, хранения опираются на новейшие нанотехнологии, информационно–телекоммуникационные сети, программно–аппаратное обеспечение. Компьютеризация и глобальные вычислительные сети, новейшие информационные технологии создают для информационной среды все более новые источники угроз. Владея информацией, особенно если она обременена ценностью, немаловажной задачей становится ее защита. Темпы развития современных информационных систем и технологий опережают темпы развития средств, обеспечивающих информационную защиту. Незащищенность информации от искажения, нарушения целостности, кражи, потери может нанести непоправимый урон любому субъекту или объекту цифровой экономики. Особенно это касается таких сфер, как оборона, военно–промышленный комплекс, космические разработки, медицина, финансы, банки и т. д. В настоящее время особый интерес уделяется проблеме кибербезопасности. Именно киберпреступления реально угрожают цифровой экономике на любом ее участке и стадии развития. Решение данной проблемы, ставшей уже мировой, невозможно осуществить силами только одного государства из–за ограниченности ресурсов. Данную задачу можно решить только усилиями международного сотрудничества. 4.1. Предмет и объект защиты Организация защиты информации – это первостепенная и животрепещущая задача. Информация присутствует во всех сферах нашей деятельности. В Федеральном законе «Об информации, информационных технологиях и о защите информации» от 27 июля 2006 года № 149–ФЗ (принят Государственной Думой 8 июля 2006 года), говорится, что «информация – сведения (сообщения, данные) независимо от формы их представления» . Информация, подлежащая защите – это информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями, устанавливаемыми собственниками информации при ее передаче, обработке и хранении в компьютерных системах и сетях. В качестве объекта защиты информации выступают компьютерные системы (КС), информационные ресурсы, информационные системы и технологии, нормативные документы, архивы, обслуживающий персонал, а также здания и помещения. В понятие КС входят ЭВМ, вычис лительные комплексы, системы и сети. Взаимосвязь объектов и субъектов в обеспечении защиты информации рассматривается в международном стандарте ISO/IEC–15408 (принят в России как ГОСТ Р ИСО/МЭК 15408 –2002). Собственниками или субъектами информации могут быть государство, а также юридические (организации, предприятия, фирмы) и физические лица. Информация обладает определенными свойствами (см. рис. 4.1).  Риc. 4.1. Свойства информации Информация достоверна, если в неё не внесены какие–либо искажения, и она отражает фактическое состояние дел. Если информация в полной мере отвечает (отражает) текущему моменту времени, то она считается актуальной. Действия, направленные на нарушение полноты, целостности информации, выраженное в ее изменении или уничтожении, рассматриваются с учетом легальности и регламентируются правилами политики безопасности. «Политика безопасности – совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности». Основным документом для проведения политики информационной безопасности на предприятии является программа информационной безопасности, в которой содержатся цели, требования, основные направления решения задач, связанных с построением системы защиты информации. Для этого необходимо иметь информацию, описывающую структуру предприятия со всеми подразделениями и персоналом, их функциональные связи, информационные объекты, технические и программные средства, средства телекоммуникаций и т. д. Под безопасностью информации понимается обеспечение ее целостности, доступности и конфиденциальности. Информация сегодня – это не только ценный товар, но она также является стратегическим оружием. Ценность информации зависит от времени и определяется степенью (уровнем) ее полезности для владельца (субъекта). Ценность информации со временем уменьшается. Зависимость ценности информации от времени приближенно определяется по формуле:  Где: C0 – ценность информации в момент ее возникновения (получения); t – время от момента возникновения информации до момента определения ее стоимости; τ – время от момента возникновения информации до момента ее устаревания. Наглядно такая зависимость отображена на графике (см. риc. 4.2):  Риc. 4.2. Изменение ценности информации во времени. Информация полная, если она отвечает всем требованиям, на основании которых можно принимать те или иные решения. Информация является конфиденциальной, когда субъект, получивший доступ к ней, не обладает правом передачи ее другому субъекту без согласования с ее обладателем. «Обладатель информации – лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким–либо признакам». Конфиденциальная информация также может содержать государственную или коммерческую тайну (см. риc. 4.3).  Риc. 4.3. Разновидности конфиденциальной информации В сферу коммерческой тайны входят такие сведения, как информация о финансовой деятельности предприятия/организации, о производстве и производимой продукции, о научных исследованиях и разработках, о методах управления, о сотрудниках предприятия и т. д. Делая акцент на информации, нельзя не говорить сегодня о таком понятии, как информационные ресурсы, представляющие собой массивы данных, документы, библиотеки, архивы, банки и базы данных в автоматизированных системах. В состав автоматизированной системы входят технические, программные, информационные ресурсы. Согласно определению ГОСТа, «угроза (безопасности информации) – совокупность условий и факторов, создающих потенциальную и реально существующую опасность нарушения безопасности информации». Причиной возникновения угрозы безопасности может быть субъект, материальный объект, физическое явление. Примерами угроз в компьютерных сетях (КС) могут быть преднамеренные и непреднамеренные действия пользователя: несанкционированный доступ (НСД) к информации (т. е. доступ к информации субъекта (лица), не наделённого соответствующими правами) с дальнейшими такими действиями, как кража, уничтожение, модификация, искажение, разглашение, а также непредвиденные обстоятельства – пожары, наводнения, нарушения в электроснабжении, ошибки в эксплуатации, сбои и отказы оборудования и т. д. (см. риc. 4.4).  Риc. 4.4. Угрозы безопасности информации в КС 4.2. Методы и средства защиты информации Защита информации требует комплексного подхода с использованием средств, методов и мероприятий с целью обеспечения более высокой степени надежности информации, подвергающейся обработке, передаче, хранению, накоплению. К основным методам защиты относятся: Препятствие – физическая защита информационных систем и средств автоматизации от проникновения злоумышленников на охраняемый объект. Управление – процессы управления всеми средствами защиты данных и компонентов вычислительных систем. Маскировка – процесс переработки данных с использованием их преобразования методами криптографии. Особенно это актуально при передаче информации по каналам связи. Регламентация – разработка и реализация методов защиты информационных систем и данных с целью минимизировать возможность несанкционированного доступа. Принуждение – метод защиты, предусматривающий соблюдение правил пользователями и персоналом работы с защищенными данными под угрозой административной или уголовной ответственности. Побуждение – условия, побуждающие пользователей и персонал системы строго выполнять установленный порядок на основе соблюдения моральных и нравственных норм. Защита информации осуществляется на различных направлениях: правовом, физическом, техническом, криптографическом. Правовая защита информации – защита на основе законодательных нормативно–правовых актов, которые регулируют отношения субъектов по защите информации, а также наблюдение и контроль за их исполнением. В РФ к нормативно–правовым актам в области информационной безопасности относятся: Конституция РФ от 12.12.1993; Доктрина информационной безопасности РФ от 09.09.2000 № Пр–1895; ФЗ «Об информации, информационных технологиях по защите информации» от 27.0.2006 № 149; ФЗ «О персональных данных» от 27.07.2006 № 152. «Физическая защита – защита информации на основе применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных субъектов к объекту защиты». В качестве таких средств могут быть использованы различные ограждения территории, помещений, окон, бронированные двери, сейфы для сохранности носителей информации. Сюда же можно отнести средства сигнализации и видеонаблюдения. «Техническая защита – защита информации в соответствии с действующим законодательством с применением технических, программных и программно–технических средств». К техническим средствам защиты относятся механические, электрические, электронные, электронно–механические, оптические, лазерные, радиолокационные и т. д., которые встроены в информационные системы. Программные средства – это средства защиты информации, которые работают в составе программного обеспечения. Программные средства нацелены на внешнюю защиту – территория, здания, помещения, каналы связи, технические устройства автоматизированной системы. Программная поддержка реализации политики информационной безопасности обеспечивается (осуществляется) функциями и программными модулями, которые встроены непосредственно в программное обеспечение, создающее условия для хранения, обработки и передачи информации (операционные системы, системы управления базами данных, системы электронной почты, MRP/ ERP–системы). В настоящее время программные средства нашли применение в устройствах опознания личности: по голосу, отпечатку пальца, радужной оболочке глаза. Криптографическая защита – защита информации на основе ее преобразования методами криптографии. В зависимости от ценности информации, класса решаемых задач на предприятии определяется и степень защиты. Следовательно, для осуществления более надежного обеспечения защиты информации, особенно это касается крупных предприятий и корпораций, необходимо применять комплексную систему защиты, охватывающую комплекс правовых документов, организационных мер, программных, технических и криптографических средств. К организационным средствам защиты информации относятся мероприятия, связанные с техническими и организационно–правовыми нормами, нацеленными (направленными) на обеспечение защиты данных в процессе создания (проектирование и разработка информационной системы, монтаж и наладка техники, проведение испытаний) и эксплуатации (создание пропускного режима, разработка интерфейса субъектов с автоматизированной системой, организация работы обслуживающего персонала и т. д.) средств вычислительной техники и автоматизированных систем. Для этого применяется метод ограничения доступа, заключающийся в создании преграды по периметру объекта для защиты от доступа лиц, не наделенных специальными правами. Цели защиты информации – исключить: − незаконный доступ к информационным ресурсам и системам; − возможность кражи, утраты, замены, модификации, подделки информации; − несанкционированные действия по копированию, искажению, блокированию, удалению информации; − возможность доступа субъекта к информации, содержащей конфиденциальные и персональные данные, находящиеся в информационных системах; − возможность доступа к документированной информации как объекта собственности лиц, не наделенных правовыми полномочиями; А также обеспечить: − своевременное обнаружение источников угроз безопасности информации, ситуаций, которые наносят ущерб объекту; − защиту конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах. Для достижения цели защиты информации необходим учет всех защищаемых ресурсов системы, осуществляемый, как правило, системным администратором; разделение полномочий доступа к информационным ресурсам и персональная ответственность каждого сотрудника, имеющего доступ к конфиденциальной информации и ресурсам информационной системы предприятия; использование программно–аппаратных средств защиты ресурсов системы, отслеживающих различные нарушения в обеспечении безопасности информации; периодическое проведение анализа эффективности использования применяемых средств и методов защиты информации предприятия. В состав методов защиты информации входят методы ограничения и разграничения доступа. Безопасность информации связана с защитой от угроз. Модель обеспечения защиты информации может быть представлена в следующем виде (см. риc. 4.5).  Риc. 4.5. Модель обеспечения защиты информации 4.3. Управление доступом. Идентификация и аутентификация Понятие «управление доступом» подразумевает процесс обеспечения защиты информации при условии управления всеми ресурсами автоматизированной компьютерной системы. Это технические, программные, информационные средства. Для обеспечения эффективной работы с информацией и вычислительной техникой, для достижения максимальной степени их защищенности, необходимо проведение разграничения доступа между пользователями системы. Разграничение доступа пользователей к информации и средствам автоматизации осуществляется по таким параметрам, как: – вид информации, – степень ее секретности, – назначение; – выполняемые функции; – способы и время обработки, и др. В основу метода разграничения доступа заложен процесс идентификации. «Идентификация – присвоение объектам и субъектам доступа определенного идентификатора и (или) сравнение заявленного идентификатора с перечнем присвоенных идентификаторов». Иными словами, идентификатор – это признак, по которому определяется объект или субъект. Цель идентификации – установление подлинности объекта или субъекта. Объектами идентификации могут быть человек, техническое устройство, носители информации, документы и т. д. В качестве идентификатора могут выступать коды паролей, которые содержатся в специальных носителях (электронные ключи, карточки), штрихкоды (например, произведенная продукция), биометрические системы опознания личностей (например, голос, отпечаток пальца, радужная оболочка глаза, ладонь). Чаще всего при идентификации используются пароли, представляющие собой набор букв, символов, слов. Простые пароли проще запомнить, но их легче подобрать методом перебора или подсмотреть во время ввода в систему, поэтому они не обеспечивают надежную защиту. Для обеспечения более высокой степени защиты применяют более сложные пароли, которые трудно поддаются запоминанию и, поэтому записываются на специальные носители. В паре с процессом идентификации выступает процесс аутентификации. «Аутентификация – проверка принадлежности субъекту доступа предъявленного им идентификатора, подтверждение подлинности». «Аутентификация или контроль подлинности (равенства, тождественности) состоит в проверке введенного (представленного) идентификатора пользователя или устройства с целью получения допуска к системе или ее компонентам». Каждый объект или субъект заинтересован в обеспечении информационной безопасности. В связи с этим периодически проводится аудит паролей, используемых на объекте на подбор, взлом. Поэтому для обеспечения надежности парольной защиты необходимо управление сроками использования паролей, заменой, существенным повышением их сложности. Выполнение этих функций осуществляет, как правило, администратор. В настоящее время, в век цифровых технологий, наблюдается замена многих бумажных документов субъектов на биометрическую идентификацию. Для осуществления надежной защиты информации в настоящее время используется широкий спектр защитных мер, к которым относятся законодательные, морально–этические, организационные, физические, технические и программные средства. Комплексное использование этих средств обеспечивает более высокую степень защиты. При этом необходимо заметить, что разработка комплекса мер по защите информации должна осуществляться параллельно с процессом проектирования и создания информационной системы. Только в этом случае можно проработать все требования к обеспечению безопасности системы на основе изучения ее узких мест и надежно защитить такую систему. Система защиты информации не может быть создана однажды и навсегда; это мероприятие не одномоментно, а непрерывный процесс принятия надлежащих мер на всех стадиях жизненного цикла системы, начиная со стадии проектирования до стадий внедрения и эксплуатации. Не существует совершенной, непреодолимой системы защиты. Любую систему защиты можно взломать, вопрос упирается лишь в количество времени и используемых средств и в квалификацию специалиста в этой области. Создание высокоэффективной системы защиты информации – дорогостоящий процесс. Поэтому необходимо соблюдать баланс между ценностью защищаемой информации, систем, технологий и затратами, связанными с обеспечением безопасности, т. е. уровень защиты должен быть достаточным, чтобы риск, затраты и возможность причиненного убытка были бы приемлемы. Не последняя роль отводится и персональной ответственности каждого сотрудника, наделенного определенными полномочиями и обязанностями. 4.4. Криптография и стеганография На Руси криптография впервые появилась при царе Иване IV. Дальнейшее ее развитие продолжалось во время правления Екатерины II. С приходом к власти Александра I (начало XIX века) криптографическое преобразование информации было отдано в делопроизводство Канцелярии Министерства иностранных дел Российской империи. В настоящее время криптография стала неотъемлемой частью общества, которая используется в электронном документообороте, электронной коммерции, в сотовой связи, цифровом телевидении, банковских операциях и т. д. Криптография рассматривается как отдельное научное направление, опирающееся на тесную взаимосвязь математики и информатики. Понятие «криптография» подразумевает преобразование исходной информации с помощью математических законов, позволяющих обеспечить ее защиту от лиц, не наделенных специальными полномочиями. Особенно это касается конфиденциальной информации при передаче ее по каналам связи. Применение криптографических методов (см. риc. 4.6) обеспечивает контроль целостности программного обеспечения по контрольным суммам, электронной подписи финансовых документов.  Риc. 4.6. Криптографические методы преобразования информации При кодировании и декодировании информации (обратном преобразовании) могут быть сиспользованы специальные словари, таблицы. Прочесть зашифрованную информацию возможно только при знании ключа. Таким образом, шифрование – это преобразование исходного (открытого) текста в зашифрованный с использованием ключа. Ключом может служить информация в виде набора слов, букв, символов, цифр, который используется как для шифрования, так и обратного действия – расшифрования (дешифрования). Методы шифрования включают два класса: с симметричным ключом и с несимметричным (отрытым) ключом (см. риc. 4.7).  Риc. 4.7. Классификация методов шифрования Симметричность заключается в использовании обеих сторон одного и того же ключа. Шифрование и дешифрование производится одним ключом. Поэтому этот ключ является секретным. Достоинство симметричных методов заключается в их высокой криптостойкости и достаточной изученности, поэтому они могут использоваться для уверенной аутентификации сообщений. К способам шифрования с симметричным ключом относится метод замены (подстановки), который заключается в замене букв исходной информации, принадлежащих одному алфавиту на буквы другого алфавита. Рассмотрим другой метод подстановки (замены), основанный на использовании таблицы Вижинера. В основу данного метода лежит квадратная матрица с m2 элементами, где m – число букв используемого алфавита. Первая строка матрицы содержит последовательность букв алфавита. Вторая и последующие строки заполняются буквами со сдвигом на одну, две, три и т. д. позиции, освободившиеся места заполняются недостающими буквами (см. риc. 4.8). Размер представленной в примере матрицы 31х31 (русский алфавит, с исключением букв «Ё» и «Й»).  Риc. 4.8. Исходная матрица–алфавит для метода Вижинера Шифрование текста будем осуществлять с использованием ключа, представляющего собой слово, в котором не должна повторяться ни одна буква, например, солнце, компьютер, сирена и т. п. В нашем случае в качестве ключа будет использоваться слово «комар». Текст, который будем шифровать методом Вижинера: Технология кодирования текста методом Вижинера показана на риc. 4.9. Согласно этой технологии, первая буква исходного текста (буква Ц) отыскивается в основной строке алфавита, а соответствующий ей знак находим в первой строке ключевого слова в столбце под этой буквой (буква Я). Вторая буква исходного текста (буква И) берется также в строке алфавита, и на пересечении со второй строкой ключевого слова и столбца находится соответствующий ей знак (буква Ц) и т. д.  Риc. 4.9. Технология кодирования методом Вижинера Полученный зашифрованный текст (методом Вижинера): Процессы шифрования и дешифрования реализуются по одному и тому же принципу. Надежность данного метода зависит от длины ключа, тем не менее, очень длинные ключи создают определенные трудности. Метод перестановки – метод малой сложности преобразования сообщений, который имеет смысл использовать в сочетании с другими методами. Примером метода перестановки является метод Гамильтона, предстающий в виде восьмиэлементной схемы маршрутов – таблица 1 (см. риc. 4.11).  Рисунок 4.11. Элементная таблица и маршруты Гамильтона В данном примере необходимо зашифровать исходное сообщение: КРИПТОГРАФИЧЕСКОЕ ПРЕОБРАЗОВАНИЕ. При этом ключ равен: 1, 2, 2, 1. Для шифрования будем использовать исходную таблицу и два маршрута. Ход шифрования по методу Гамильтона следующий: 1. Исходное сообщение разбиваем на четыре блока (по 8 символов): 1) КРИПТОГР 2) АФИЧЕСКО 3) Е_ПРЕОБР 4) АЗОВАНИЕ Примечание. Если в таблице маршрута остаются свободные кружки из–за оконченного текста, то в таком случае они заполняются знаком *. Размещаем буквы исходного текста в маршрутах Гамильтона (см. риc. 4.12).  Риc. 4.12. Пример шифрования с помощью маршрутов Гамильтона 2. Получение шифртекста путем записи букв в соответствии с маршрутами (по ключу: 1, 2, 2, 1): ИПРКТОРГЧОКИАФСЕРРБПЕ_ОЕОВЗААНЕИ Аддитивные методы (гаммирование) – при данном методе исходный текст подлежит наложению на некоторый хаотичный набор случайных чисел. Суть методов – последовательное суммирование цифровых кодов, которые соответствуют символам исходного текста, с последовательностью кодов, которая соответствует кортежу символов, называемых гаммой. Комбинированные (блочные) методы – последовательность методов преобразования применительно к части (блоку) исходного текста. Размер блоков может меняться в пределах 64–256 бит. Симметричное шифрование может применяться пользователями, обменивающимися своими сообщениями и находящимися на значительном расстоянии друг от друга. Зашифрованные сообщения могут быть записаны на сменные носители с тем, чтобы никто из посторонних лиц не мог их прочитать. Примером простой подстановки является метод Цезаря. Шифр Цезаря, согласно материалу из Википедии (свободной энциклопедии), иначе называется шифр сдвига, код Цезаря или сдвиг Цезаря, как частный случай кодирования методом шифра простой замены (иначе может называться одноалфавитной подстановкой), представляет собой один из самых несложных и признанных методов шифрования. Этот метод позаимствовал свое название от имени римского императора Гая Юлия Цезаря. Цезарь применил такой метод шифрования для переписки с Цицероном (примерно 50 г. до н. э.). Подробно метод шифрования Цезаря рассмотрен во множестве источников. Рассмотрим работу данного метода кодирования на примере Microsoft Excel. 1–й шаг. На листе «Шифровать» исходный текст разбивается на отдельные символы в обратном порядке. =ЕСЛИ (B3<=$A$2; ПСТР ($A$1; $A$2–B3+1; 1);” “) Здесь в ячейке А1 расположен исходный текст, в ячейке А2 расположена рассчитанная длина исходного текста (=ДЛСТР(A1)), в ячейке В3 расположен номер текущего символа в исходном тексте (=ЕСЛИ(ИЛИ(B3+1> $A $2; B3=0);0; B3+1)), ячейка В2 пустая, ячейка В3 содержит число 1, ячейка В4 (и большие по номеру) содержит номер на 1 больше предыдущего. 2–й шаг. Каждому символу противопоставляется его цифровой код в кодировке ASCII. =КОДСИМВ(A3)_3–й_шаг._Цифровой_код_увеличивается_(или_уменьшается)_на_заранее_определенное_число_(здесь_ключ_равен_3)._=КОДСИМВ(A3)_+3'>=КОДСИМВ(A3) 3–й шаг. Цифровой код увеличивается (или уменьшается) на заранее определенное число (здесь ключ равен 3). =КОДСИМВ(A3) +3 4–й шаг. Полученное новое цифровое значение преобразуется в соответствующее символьное значение, согласно таблице ASCII. =ЕСЛИ (A3=” “;””; СИМВОЛ(КОДСИМВ(A3) +3)) 5–й шаг. Полученные символы объединяются в новый (закодированный) текст в обратном порядке. =СЦЕПИТЬ (C12; C11; C10; C9; C8; C7; C6; C5; C4; C3) Здесь использовано ограничение: 10 символов исходного текста. Рассмотрим работу метода Цезаря по раскодированию на примере Microsoft Excel. 1–й шаг. На листе «Расшифровать» кодированный текст разбивается на отдельные символы в обратном порядке. =ЕСЛИ (B3<=$A$2; ПСТР ($A$1; $A$2–B3+1; 1);” “) Здесь в ячейке А1 расположен кодированный текст, в ячейке А2 расположена рассчитанная длина кодированного текста (=ДЛСТР(A1)), в ячейке В3 расположен номер текущего символа в кодированном тексте =ЕСЛИ (ИЛИ(B3+1> $A$2; B3=0);0; B3+1)), ячейка В2 пустая, ячейка В3 содержит число 1, ячейка В4 (и большие по номеру) содержит номер на 1 больше предыдущего. 2–й шаг. Каждому символу противопоставляется его цифровой код в кодировке ASCII. =КОДСИМВ(A3) 3–й. шаг. Цифровой код уменьшается (или увеличивается) на заранее определенное число (здесь ключ равен 3). =КОДСИМВ(A3)–3 4–й шаг. Полученное новое цифровое значение преобразуется в соответствующее символьное значение, согласно таблице ASCII. =ЕСЛИ (ИЛИ (A3=” “; A3=””);””; СИМВОЛ (КОДСИМ В(A3)–3)) 5–й шаг. Полученные символы объединяются в новый (раскодированный) текст в обратном порядке. =СЦЕПИТЬ (C12; C11; C10; C9; C8; C7; C6; C5; C4; C3) Здесь использовано ограничение: 10 символов кодированного текста. В настоящее время существует много разновидностей кодирования на основе метода Цезаря. Например, аффинная система метода подстановок Цезаря, основанная на операции одновременного сложения и умножения по модулю; система шифрования методом Цезаря с использованием ключевого слова, основанная на применении небольшого ключевого слова (меньше длины сообщения) для смещения и пересортировки символов в заранее установленном алфавите подстановки. Для повышения степени защиты могут использоваться сразу несколько методов кодирования. Развитие криптографии не стоит на месте, наметились новые направления. Это квантовые вычисления и квантовая криптография, требующие использования более совершенной техники – квантовых компьютеров, но это вопрос будущего. Одновременно с шифрованием текста часто применяют: – электронная цифровая подпись; – контроль доступа к данным; – обеспечение целостности данных и др. «Электронная цифровая подпись (ЭЦП) – средство защиты целостности и подтверждения авторства электронного документа, которое функционирует на основе определенных криптографических методов». Современные информационные системы используют пару ключей для шифрования: открытый ключ (public key), доступный любому пользователю, и закрытый ключ (private key), доступный ограниченному числу пользователей. Пара таких ключей применяется для шифрования текста, а также для генерации ЭЦП и дальнейшей проверки ее целостности. При этом: – зашифрованное на основе открытого ключа информационное сообщение будет расшифровано только при использовании соответствующего (парного ему) закрытого ключа. – ЭЦП, сгенерированная на основе закрытого ключа, может быть проверена на целостность только при использовании соответствующего (парного ему) открытого ключа. Для действия ЭЦП генерируется секретный ключ (СК). В создании ЭЦП участвует СК, который накладывается на значение хэша электронного документа, рассчитанного на основе определенной хэш–функции. Хэш (аналог контрольной суммы) является рассчитанным автоматически значением, полученным на основе содержимого электронного документа. Внесение любого изменения в документ влечет автоматическое изменение его хэша. Использование современных алгоритмов ЭЦП, например, ГОСТ Р 34.10–94 и ГОСТ Р 34.11–94, полностью исключают возможность подделать хэш электронного документа. В некоторых случаях СК шифруют с паролем. При этом значение открытого ключа (ОК) формируется на основе значения определенной функции из СК, что затем применяется для проверки ЭЦП. ОК передается по любому открытому каналу связи (флэшка, локальная сеть). В момент проверки ЭЦП на ее основе рассчитывается значение хэша электронного документа. Обнаружение различия вычисленной ЭЦП с переданной является сигналом нарушения его подлинности (целостности). ЭЦП может устанавливаться: – для любого элемента информационного сообщения, – для идентификатора пользователя, – открытого ключа пользователя, – срока действительности ключа пользователя. «При создании (генерации) ЭЦП на доверителя возлагается важная функция по проверке подлинности закрепленных за ним открытых ключей. Доверителями могут быть: отдельные пользователи, удостоверяющие центры». Такие центры выступают ключевым звеном в цепочке проверки подлинности открытых ключей для ЭЦП (см. риc. 4.13).  Риc. 4.13. Схема передачи открытых ключей удостоверяющим центром. «Распределение открытых ключей может выполняться с помощью квалифицированных сертификатов ключей проверки ЭЦП». Эти квалифицированные сертификаты являются электронными документами (контейнерами), включающими в себя как открытый ключ пользователя, так и непосредственно данные, подтверждающие принадлежность и правила применения этого ключа. В этом случае повышается надежность при подтверждении подлинности включенных в квалифицированные сертификаты открытых ключей, а также однозначная идентификация их владельцев. Вызывает интерес скрытная передача небольших данных. Эту функцию полностью покрывает стеганография. Стеганография – дословно «скрытопись», согласно материалу из Википедии (свободной энциклопедии), составляет искусство передавать важные (в данном случае сокрытые) данные, в составе (т. е. внутри) других (в данном случае открытых) данных по обычным (в данном случае открытым) каналам связи (например, электронная почта, флэшка). Скрываемые данные являются стегосообщением, а данные, содержащие внутри себя стегосообщение, выступают контейнером (в данном случае стегоконтейнером). В настоящее время разработано и существует огромное множество алгоритмов информационной стеганографии. Это и DarkJPEG, «TCP стеганография», ну и, конечно, особое место занимает любимый всеми студентами «алгоритм LSB» (например, LSB стеганография, стеганография в файлах GIF). При создании файлов формата jpg (изображение) и ppm срабатывает механизм сжатия, что само по себе создает вероятность сокрытия важной информации в таких файлах (например, в случае действия алгоритма «сжатия без потерь»). Процесс включения важной информации в выбранное изображение (донор или контейнер), например, выполняется LSB–методом. Срабатывает механизм смешивания цветов RGB (Red–красный, Green–зеленый, Blue–голубой) и каждая точка (пиксель рисунка) кодируется тремя байтами. Согласно данному механизму, изменения каждого из трех бит (выбираются наименее значимые) точки–пикселя может изменить менее 1% интенсивности (яркости) всего изображения, что не обнаруживается визуально (обычным взглядом). В таком случае в файле JPG (или BMP) объемом 1600 килобайт спокойно «вмонтируется» примерно 200 килобайт важных данных. Вместе с тем, при автоматическом задействовании Звышеописанного алгоритма возникает элемент случайности. Он может повлиять на параметры изображения, что возможно определить по фрагменту однотонной (один цвет) заливки средствами статистического анализа. Исследуем возможности данного статистического анализа на примере произвольной скрин–картинки (здесь на риc. 4.14 фотография Н. Кейджа):  Риc. 4.14. Николас Кейдж (актер) С помощью алгоритмов, основанных на визуальной атаке, преобразуем исходную скрин–картинку в новую, составив ее из значащих бит по определенным цветовым разрядам (см. риc. 4.15).  Риc. 4.15. Преобразование картинки Обращают на себя внимание второе и третье изображения, где присутствуют «помехи» в виде областей с высокой энтропией, что вызвано высокой плотностью данных в рассматриваемом изображении. С наибольшей долей вероятности в данном изображении содержится внедренное (скрытое) сообщение. Но такой визуальный анализ почти невозможно автоматизировать системно. На текущий момент известно несколько приемов (методов) по нахождению внедренных сообщений в виде заполненных контейнеров. Основу этих действий составляют статистические параметры изображения в виде утверждения, что заполненный контейнер повышает энтропию. Это утверждение подтверждается тем, что из–за ограничения емкости занимаемого сообщением контейнера такое сообщение, скорее всего, будет сжато и/или зашифровано (т. е. происходит уплотнение данных). Все это естественно увеличивает энтропию изображения. В последнее время возможности стеганографии становятся темой научных дискуссий. Так, есть предположение, что террористы применяли стеганографию при организации терактов 11 сентября 2001 года. Вместе с тем, прямых доказательств пока этому нет. Все это подогревает интерес к использованию стеганографии в качестве эффективного средства сокрытия важной информации. Применение средств стеганографии отмечено в некоторых вредоносных программах и средствах ведения кибершпионажа, например: • Microcin (AKA six little monkeys); • NetTraveler; • Zberp; • Enfal (its new loader called Zero.T); • Shamoon; • KinS; • ZeusVM; • Triton (Fibbit) Можно поставить вопрос: почему авторы вредоносного программного обеспечения так активно применяют средства стеганографии в своих разработках? Здесь следует отметить следующие основные причины использования методов стеганографии: • позволяют скрыть как сами данные, так и присутствие факта процесса их загрузки/выгрузки; • дает возможность обойти DPI–системы, что бывает необходимо в корпоративных информационных сетях; • позволяет обойти проверку в AntiAPT–продуктах, т. к. эти продукты зачастую не способны обрабатывать все графические файлы из–за их огромного количества, а алгоритмы для выполнения такого анализа имеют высокую стоимость. Таким образом, следует сделать вывод: • применение возможностей стеганографии сегодня очень популярно среди разработчиков вредоносного и шпионского программного обеспечения; • возможности антивирусных программ и средств защиты периметра корпоративных сетей демонстрирцуют низкую эффективность при проверке заполненных контейнеров, т. к. их очень трудно обнаружить; • имеющиеся на настоящий момент программы по обнаружению следов стеганографии относятся к PoC (Proof–of–Concept), т. е. их алгоритм невозможно внедрить в промышленные средства защиты информации по причине низкой скорости работы, а также недостаточно надежного уровня обнаружения. 4.5. Компьютерные вирусы антивирусная защита. Ответственность за компьютерные преступления. Компьютерный вирус является программой, специально созданной для автоматического прикрепления к любым другим программам, а также для самостоятельного создания копии самого себя и автоматического внедрения в некоторые файлы, основные системные области как одного компьютера, так и других компьютеров, объединенных с ним в локальную сеть. Компьютерный вирус предназначен для нарушения работы других программ, порчи содержимого файлов и директорий, в том числе создания других помех при работе на компьютерах. Признаков появление вирусов (заражения) в компьютере может быть несколько (см. риc. 4.16).  Риc. 4.16. Признаки появления вирусов Одними из основных способов заражения вирусами обычно служат съемные диски (флэшки и CD–ROM) и атака из компьютерных сетей. Момент заражения основных устройств компьютера происходит при установке и открытии содержимого съемного (завирусованного) диска. Вирусы различают по среде обитания: загрузочныме, файловые, системные, сетевые и файлово–загрузочные (см. риc. 4.17).  Риc. 4.17. Различия вирусов по среде обитания По пути заражения среды обитания вирусы разделяют на резидентные и нерезидентные (см. риc. 4.18).  Риc. 4.18. Различия вирусов по пути заражения среды обитания Особенность построения вирусов влияет на их проявление и функционирование (см. риc. 4.19).  Риc. 4.19. Виды проявления и функционирования вирусов Анализируя степень воздействия на компьютерные ресурсы, выделяют безвредные, неопасные, опасные и разрушительные вирусы (см. риc. 4.20).  Риc. 4.20. Степень воздействия вирусов на компьютерные ресурсы Следует помнить, что любой выполнимый или автозагружаемый файл может содержать вирус. Антивирусные программы Для противодействия компьютерным вирусам создано большое число антивирусных программ, обнаруживающих и ликвидирующих вирусы в разных операционных системах. В основе работы антивирусных программ лежит обнаружение сигнатуры вирусов (т. е. кода тела вируса). Виды работы антивирусных программ: фильтры, ревизоры, доктора, детекторы, вакцины и др. (см. риc. 4.21).  Риc. 4.21. Виды работы антивирусных программ Ответственность за компьютерные преступления Мероприятия по защите важной информации строятся в соответствии с нормативной базой документов (см. риc. 4.22).  Риc. 4.22. Основные документы по защите информации Согласно этим документам, компьютерным правонарушением (преступлением) (computercrime) обозначают противоправные действия, выполненные с применением средств вычислительной техники. Предметом и (или) средством совершения такого правонарушения являются средства вычислительной техники и компьютерные данные (информация). В соответствии с «Конвенцией о киберпреступности», принятой на заседании Совета Европы, можно выделить четыре группы правонарушений (преступлений) (см. риc. 4.23).  Риc. 4.23. Основные группы правонарушений (преступлений) по «Конвенции о киберпреступности» В текущем российском уголовном законодательстве четко прописан состав преступлений, относящихся к компьютерным данным (информации) (см. риc. 4.24, 4.25, 4.26).  Риc. 4.24. Особенности статьи 272 УК РФ  Риc. 4.25. Особенности статьи 273 УК РФ  Риc. 4.26. Особенности статьи 274 УК РФ |