Аудит информационной безопасности. АиБ_ЛБ1-5_Артюхова_БЭИС-20. Отчет по лабораторным работам 15 по дисциплине Аудит информационной безопасности

Скачать 6.46 Mb. Скачать 6.46 Mb.

|

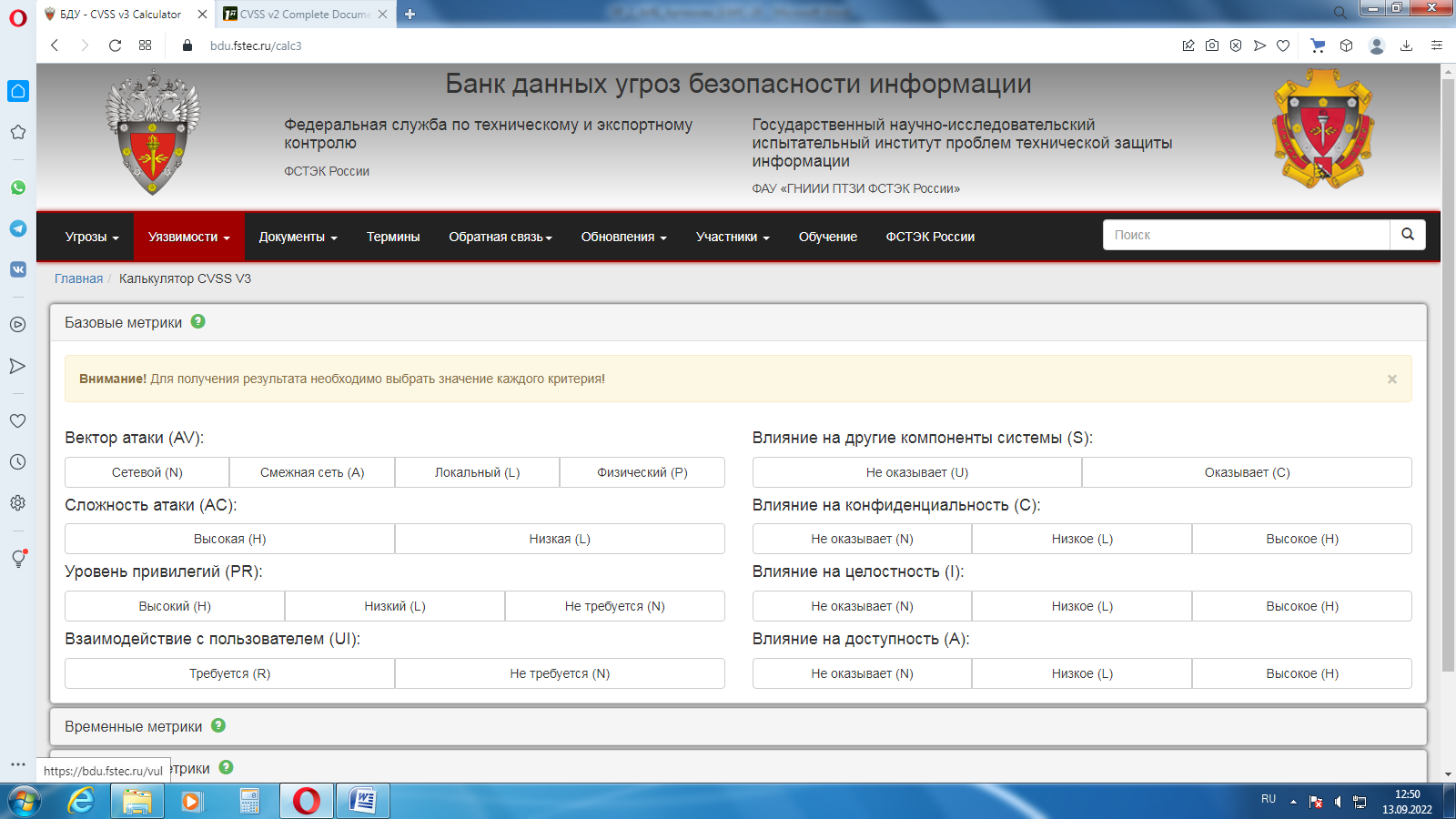

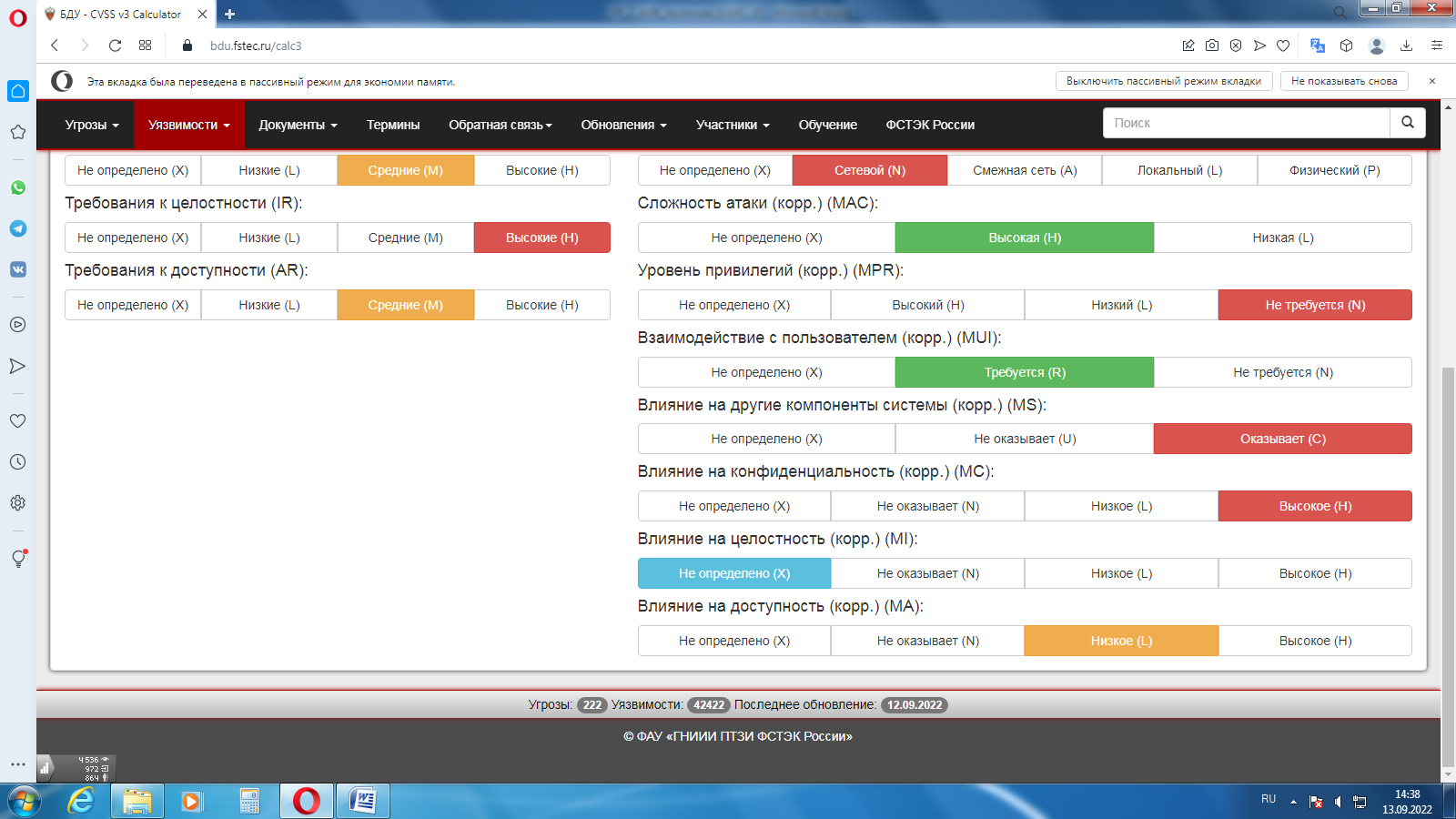

Лабораторная работа №2. Аттестация объектов информатизации по требованиям безопасностиЦель занятия: изучить формы документации заполняемой при проведении аттестации объектов информатизации по требованиям безопасности, а также получить навыки их заполнения для заданной организации. Задание 1. Изучение онлайн - калькулятора оценки ИБ 1.1. Переход на вкладку «Уязвимости» - «Калькулятор CVSS V3.» сайта «Банк данных угроз безопасности информации» ФСТЭК (Федеральная служба по техническому и экспортному контролю) представлен на рисунке 2.1.  Рисунок 2.1 – Калькулятор CVSS V3 1.2. Перед дальнейшей работой с сайтом калькулятора необходимо ознакомиться с «Полным руководством по общей системе оценки уязвимостей» и ответить на вопросы, представленные ниже: Что такое CVSS? Общая система оценки уязвимостей (Common Vulnerability Scoring System – CVSS) – это система, которая позволяет осуществлять сравнение уязвимостей программного обеспечения с точки зрения их опасности. Система оценки CVSS состоит из трех групп метрик (критериев): базовых, временных и контекстных. Группа базовых метрик (критериев) отражает аспекты опасности уязвимости, влияющие на доступность, целостность и конфиденциальность информации. Группа временных метрик (критериев) отражает характеристики уязвимости, которые изменяются со временем (подтверждение технических параметров уязвимости, статус исправления уязвимости и доступность технологии эксплуатации), но не зависят от среды функционирования программного обеспечения. Группа контекстных метрик (критериев) отражает характеристики уязвимости, зависящие от среды функционирования программного обеспечения. Как работает CVSS? Когда базовым метрикам присваиваются значения, базовое уравнение вычисляет оценку в диапазоне от 0 до 10, и создается вектор. Вектор облегчает «открытый» характер структуры. Это текстовая строка, которая содержит значения, присвоенные каждой метрике, и используется для точного указания того, как выводится оценка для каждой уязвимости. Поэтому вектор должен всегда отображаться с оценкой уязвимости. При желании базовую оценку можно уточнить, присвоив значения временным и контекстным показателям. Это полезно для предоставления дополнительного контекста для уязвимости за счет более точного отражения риска, связанного с уязвимостью для пользовательской среды. Однако это не требуется. В зависимости от цели бывает достаточно и базовой оценки и вектора. Кто выполняет оценку? Как правило, базовые и временные метрики задаются аналитиками бюллетеней уязвимостей, поставщиками продуктов для обеспечения безопасности или поставщиков приложений, поскольку они, как правило, имеют более полную информацию о характеристиках уязвимости, чем пользователи. Однако метрики среды задаются пользователями, потому что они лучше всего могут оценить потенциальное влияние уязвимости в своей собственной среде. Кто владеет CVSS? CVSS находится под опекой Форума групп реагирования на инциденты и безопасности (FIRST). Тем не менее, это полностью бесплатный и открытый стандарт. Ни одна организация не «владеет» CVSS, и членство в FIRST не требуется для использования или внедрения CVSS. Наша единственная просьба состоит в том, чтобы те организации, которые публикуют оценки, соответствовали рекомендациям, описанным в этом документе, и предоставляли как оценку, так и вектор оценки, чтобы другие могли понять, как была получена оценка. Кто использует CVSS? Многие организации используют CVSS, и каждая находит ценность по-разному. Ниже приведены некоторые примеры: • Поставщики бюллетеней уязвимостей: как некоммерческие, так и коммерческие организации публикуют базовые и временные оценки и векторы CVSS в их бесплатных бюллетенях уязвимостей. Эти бюллетени предлагают много информации, включая дату обнаружения, затронутые системы и ссылки на поставщиков для рекомендаций по исправлению. • Поставщики программных приложений: поставщики программных приложений предоставляют базовые оценки CVSS и векторы своим клиентам. Это помогает им правильно сообщать о серьезности уязвимостей в своих продуктах и помогает своим клиентам эффективно управлять своими ИТ - рисками. • Организации пользователей. Многие организации частного сектора используют CVSS для внутренних целей. Обоснованные решения по управлению уязвимостями. Они используют сканеры или технологии мониторинга, чтобы сначала найти уязвимости хоста и приложения. Они объединяют эти данные с базой CVSS, временными и контекстными оценками, чтобы получить больше контекстуальной информации о рисках и исправить те уязвимости, которые представляют наибольший риск для их систем. • Сканирование уязвимостей и управление ими: сканирование организаций, занимающихся управлением уязвимостями, сети на предмет уязвимостей ИТ. Они предоставляют базовые оценки CVSS для каждой уязвимости. Организации-пользователи используют этот важнейший поток данных для более эффективного управления информационными технологиями. • Управление безопасностью (рисками): фирмы, занимающиеся управлением рисками безопасности, используют баллы CVSS в качестве исходных данных для расчета уровня риска или угрозы организации. Эти фирмы используют сложные приложения, которые часто интегрируются с топологией сети организации, данными об уязвимостях и базой данных активов для предоставления своим клиентам более информированной информации об уровне риска. • Исследователи: открытая структура CVSS позволяет исследователям выполнять статистический анализ уязвимостей и их свойств. Перечислите метрические группы. Базовые показатели Временные метрики Экологические показатели Перечислите и поясните базовые показатели Группа базовых метрик фиксирует характеристики уязвимости, которые неизменны во времени и в разных пользовательских средах. Метрики «Вектор доступа», «Сложность доступа» и «Аутентификация» фиксируют, как осуществляется доступ к уязвимости и требуются ли дополнительные условия для ее эксплуатации. Три метрики воздействия измеряют, как уязвимость в случае ее использования напрямую повлияет на ИТ-актив, где воздействия независимо определяются как степень потери конфиденциальности, целостности и доступности. Например, уязвимость может привести к частичной потере целостности и доступности, но не к потере конфиденциальности. 1. Вектор доступа (AV) Эта метрика отражает то, как эксплуатируется уязвимость. Чем дальше злоумышленник может атаковать хост, тем выше оценка уязвимости. 2. Сложность доступа (AC) Этот показатель измеряет сложность атаки, необходимой для использования уязвимости после того, как злоумышленник получил доступ к целевой системе. Однако для использования других уязвимостей могут потребоваться дополнительные действия. Чем ниже требуемая сложность, тем выше оценка уязвимости. 3. Аутентификация (Au) Этот показатель измеряет, сколько раз злоумышленнику необходимо пройти аутентификацию для цели, чтобы воспользоваться уязвимостью. Эта метрика не измеряет силу или сложность процесса аутентификации, а только то, что злоумышленник должен предоставить учетные данные. Чем меньше экземпляров проверки подлинности требуется, тем выше оценка уязвимости. 4. Влияние на конфиденциальность (C) Этот показатель измеряет влияние успешно использованной уязвимости на конфиденциальность. Повышенное влияние на конфиденциальность увеличивает оценку уязвимости. 5. Воздействие на честность (I) Эта метрика измеряет влияние успешно использованной уязвимости на целостность. Повышенное воздействие на целостность увеличивает оценку уязвимости. 6. Влияние доступности (A) Эта метрика измеряет влияние на доступность успешно использованной уязвимости. Атаки, использующие полосу пропускания сети, циклы процессора или дисковое пространство, влияют на доступность системы. Увеличение влияния на доступность увеличивает оценку уязвимости. Перечислите и поясните временные показатели Угроза, которую представляет уязвимость, может меняться со временем. CVSS фиксирует три таких фактора: подтверждение технических деталей уязвимости, статус исправления уязвимости и доступность кода. Поскольку временные метрики являются необязательными, каждая из них включает значение метрики, которое не влияет на оценку. Это значение используется, когда пользователь считает, что конкретная метрика не применима, и хочет «пропустить» ее. 1. Эксплуатируемость (E) Эта метрика измеряет текущее состояние методов эксплуатации или доступность кода. Публичный доступ к простому в использовании коду эксплуатации увеличивает количество потенциальных злоумышленников, включая неквалифицированных, что увеличивает серьезность уязвимости. 2. Уровень исправления (RL) Уровень исправления уязвимости является важным фактором для определения приоритетов. Типичная уязвимость не исправляется при первоначальной публикации. Обходные пути или исправления могут предлагать временное исправление, пока не будет выпущено официальное исправление или обновление. Чем менее официальное и постоянное исправление, тем выше оценка уязвимости. 3. Отчет о достоверности (RC) Эта метрика измеряет степень уверенности в существовании уязвимости и достоверность известных технических деталей. Иногда оглашается только наличие уязвимостей, но без конкретных подробностей. Позднее уязвимость может быть подтверждена, а затем подтверждена путем подтверждения автором или поставщиком уязвимой технологии. Чем больше уязвимостей подтверждено поставщиком или другими авторитетными источниками, тем выше оценка. Перечислите и поясните экологические показатели Различные среды могут иметь огромное влияние на риск, который уязвимость представляет для организации и ее заинтересованных сторон. Группа показателей среды CVSS фиксирует характеристики уязвимости, связанные с ИТ-средой пользователя. Поскольку метрики среды являются необязательными, каждая из них включает значение метрики, которое не влияет на оценку. Это значение используется, когда пользователь считает, что конкретная метрика не применима, и хочет «пропустить» ее. 1. Потенциал сопутствующего ущерба (CDP) Этот показатель измеряет вероятность потери жизни или физических активов в результате повреждения или кражи имущества или оборудования. Метрика может также измерять экономическую потерю производительности или дохода. Естественно, чем выше потенциальный ущерб, тем выше оценка уязвимости. 2. Целевое распределение (TD) Этот показатель измеряет долю уязвимых систем. Он предназначен как индикатор для конкретной среды, чтобы приблизительно оценить процент систем, которые могут быть затронуты уязвимостью. Чем больше доля уязвимых систем, тем выше оценка. 3. Требования безопасности (CR, IR, AR) Эти метрики позволяют аналитику настроить оценку CVSS в зависимости от важности затронутого ИТ-актива для организации пользователей, измеряемой с точки зрения конфиденциальности, целостности и доступности, т. е. если ИТ-актив поддерживает бизнес-функцию, доступность которой важна. Что содержит описание каждой метрика в векторе? Каждая метрика в векторе состоит из сокращенного имени метрики, за которым следует «:» (двоеточие), а затем сокращенное значение метрики. Вектор перечисляет эти метрики в заранее определенном порядке, используя символ «/» (косая черта) для разделения метрик. Если временная или экологическая метрика не используется, ей присваивается значение «ND» (не определено). Базовый, временной и экологический векторы показаны ниже в таблице 1. Таблица 1 - Базовые, временные и экологические векторы

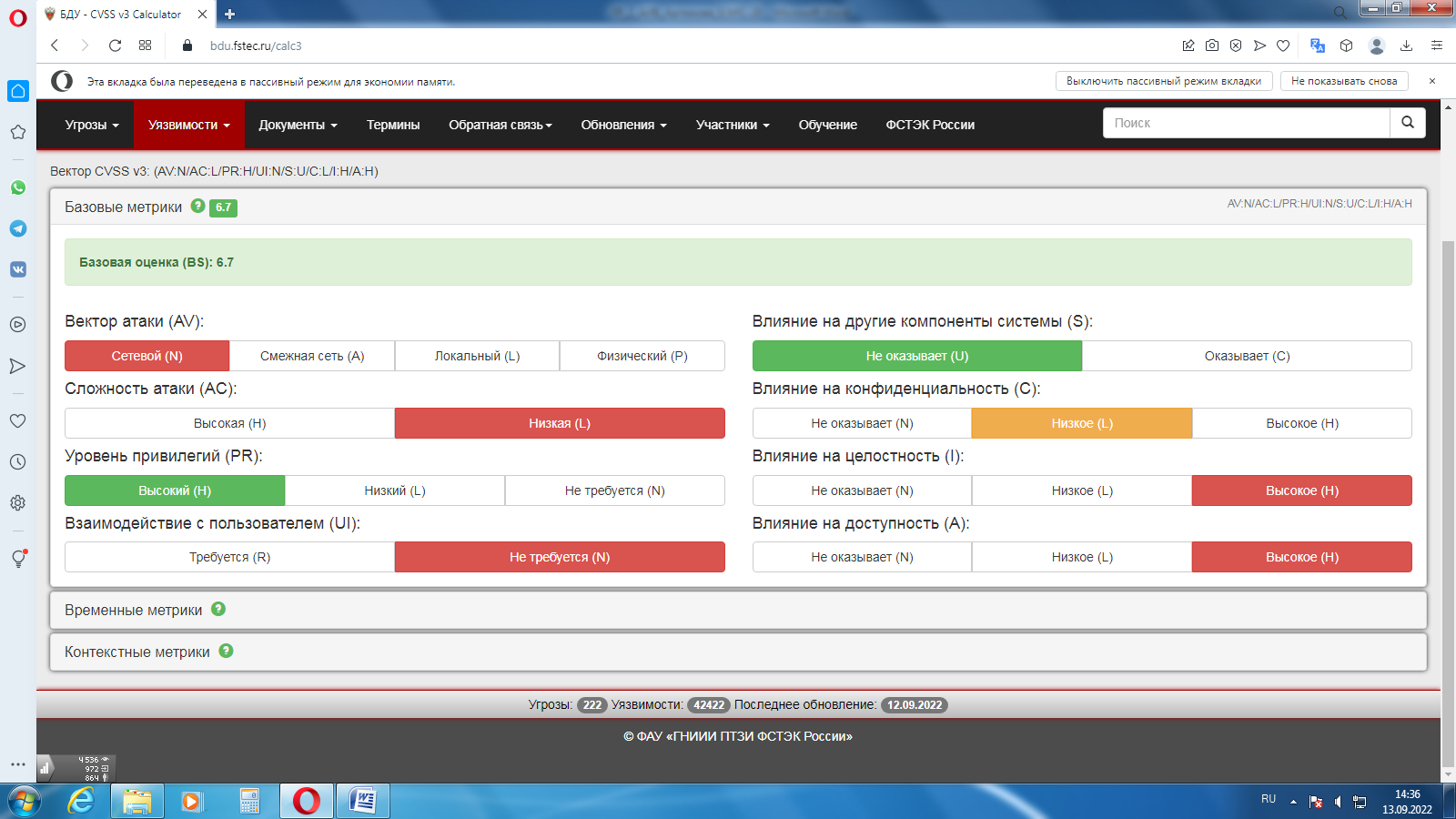

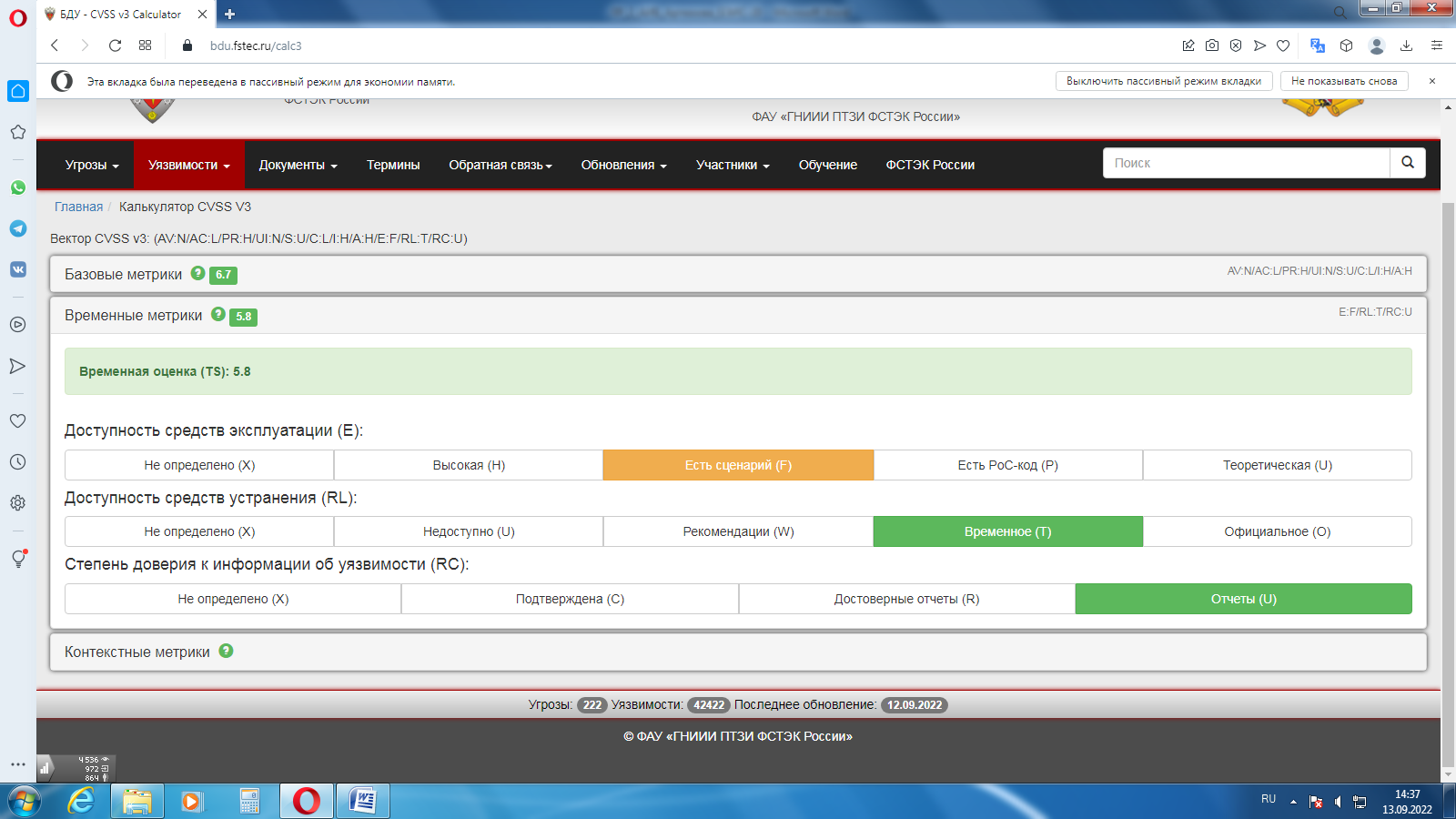

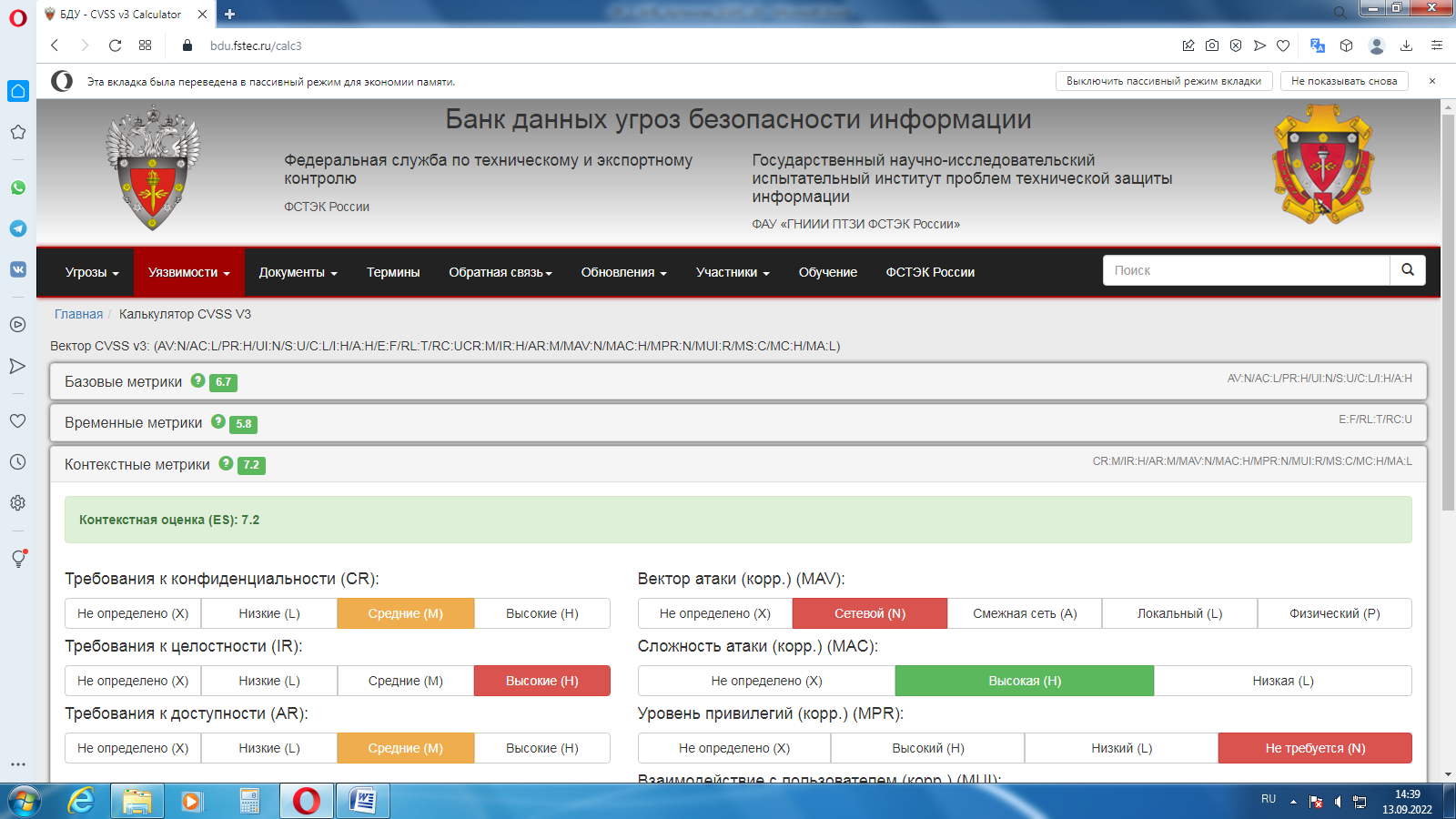

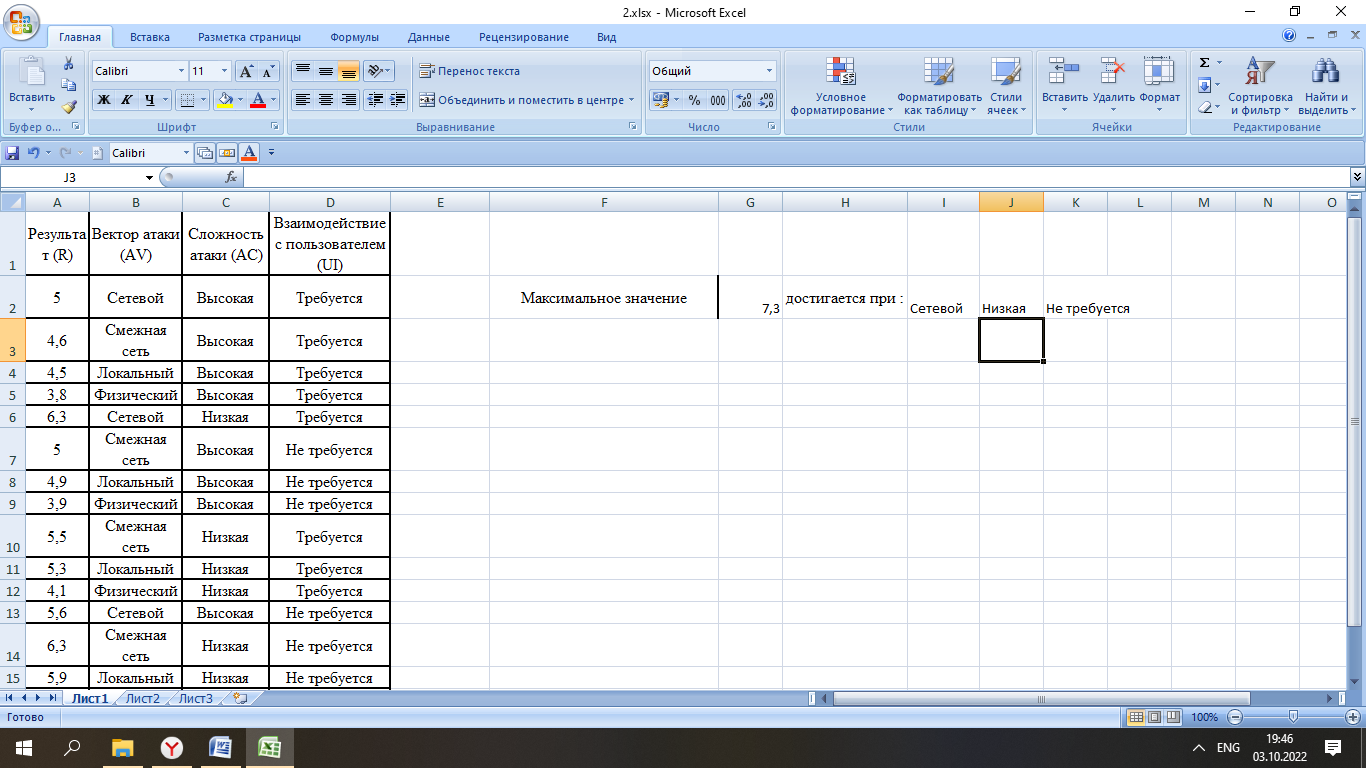

1.3.После выбора программного обеспечения организации, необходимо с помощью калькулятора рассчитать значения всех метрик (базовых, временных и контекстных). Результат проделанной работы представлен на рисунке 2.2-2.4.  Рисунок 2.2 – Значение базовой метрики  Рисунок 2.3 – Значение временной метрики   Рисунок 2.4 – Значение контекстной метрики 1.4. Проведенное исследование влияния базовых показателей на базовую оценку представлено в таблице 2. В качестве варьируемых базовых показателей были взяты AV, AC, UI. Остальные фиксируем как «частичное (Р)». Таблица 2 – Результаты комбинаций

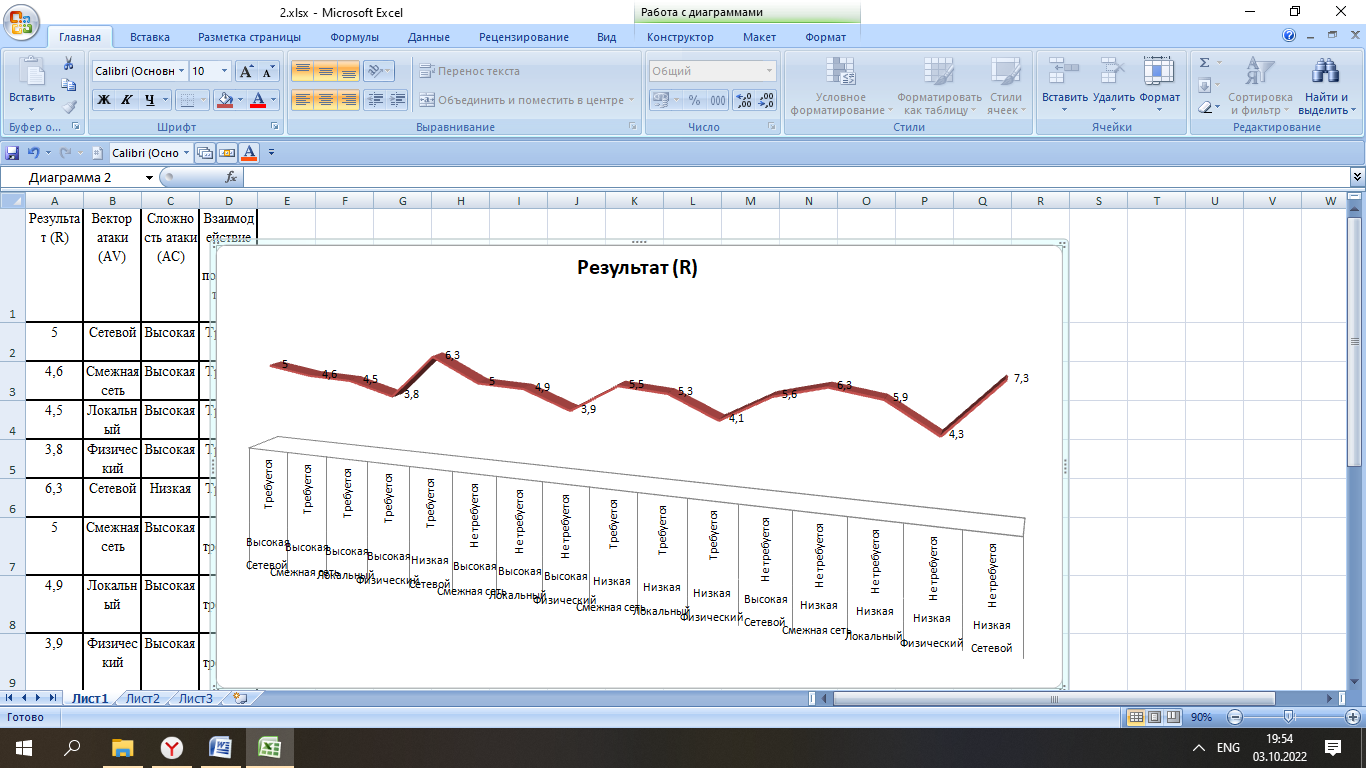

1.5. Написанная программа, которая обрабатывает результаты пункта 1.4, представлена на рисунках 2.5 - 2.7. Задание выполнялось в среде MS Excel.  Рисунок 2.5 – Выполнение задания 5  Рисунок 2.7 - Трехмерный график результатов Таким образом, взаимодействие с пользоватлем влияет на изменения R. 1.6. На основании данных, полученных в пунктах 4 и 5 лабораторной работы №2, можно сделать вывод о том, что повышение информационной безопасности достигается за счет повышения взаимодействия с пользователем и сложности атаки. Задание 2. Заполнение заявки на проведение аттестации (приложение А) объекта информатизации производилось по ответам на вопросы исходных данных, представленных в приложении Б. 1. Наименование объекта информатизации: автоматизированная система предприятия АС наименование объекта информатизации предназначено для проведения аттестации объектов информатизации. 2. Характер информации: сведения, составляющие государственную тайну: уровень секретности – секретно (совершенно секретно). 3. Объект информатизации автоматизированная система предприятия АС подчинён непосредственно руководителям. 4. Объект информатизации автоматизированная система предприятия АС расположена на 7 этаже административного здания, расположенного по адресу: г. Смоленск, улица Матросова, д. 31. 5. Объект информатизации находится в пределах контролируемой зоны предприятия (организации). Состав основных технических средств и систем представлен в таблице 3. Таблица 3 – Состав ОТСС

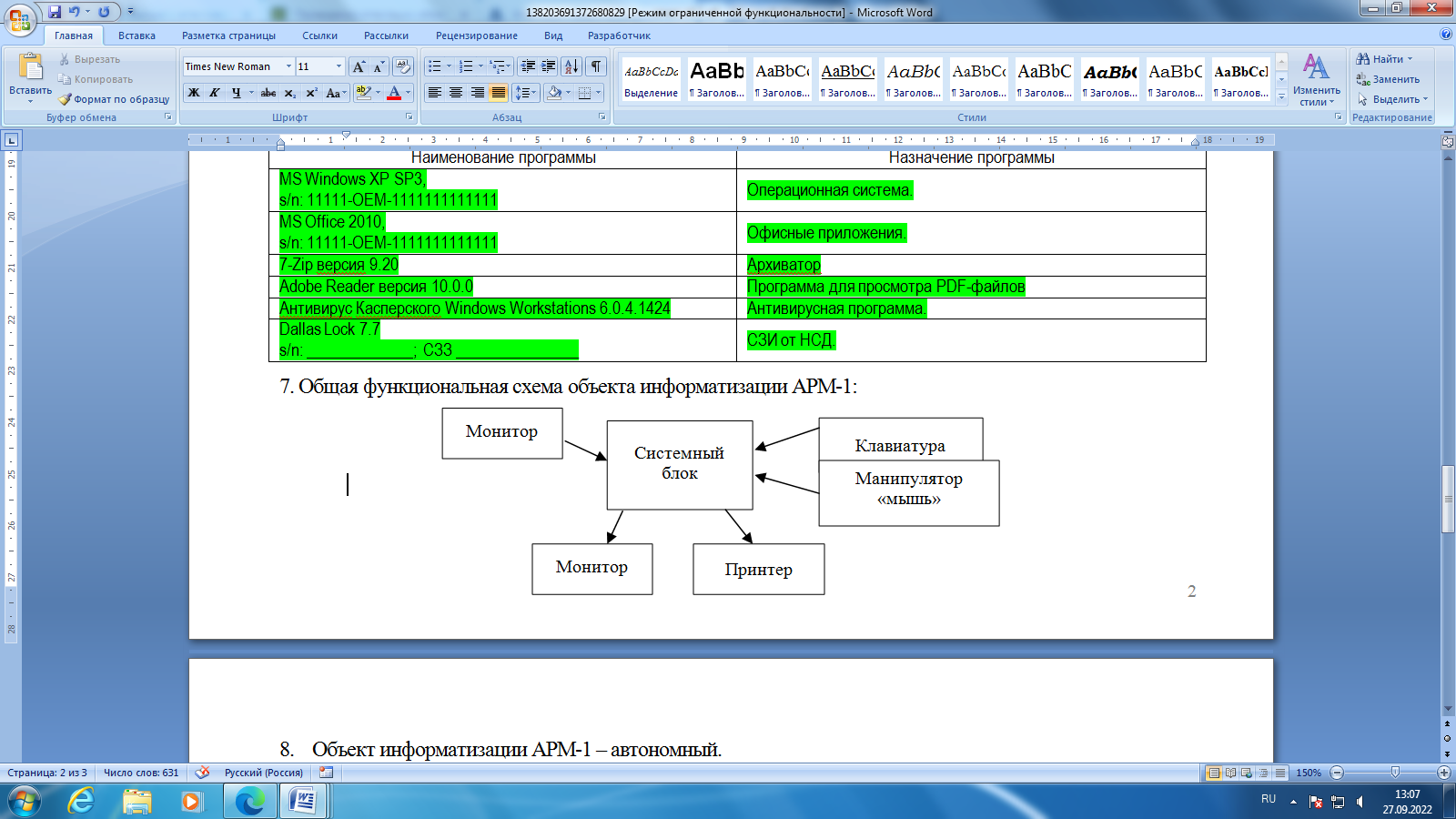

6. Общесистемное программное обеспечение представлено в таблице 4. Таблица 4 – Общесистемное ПО

7. Общая функциональная схема объекта информатизации АС представлена на рисунке 2.8.  Рисунок 2.7 – Общая функциональная схема 8. Объект информатизации автоматизированная система предприятия АС является автономным. 9. Состав и структура системы защиты информации на аттестуемом объекте указаны в таблице 5. Таблица 5 – Состав системы защиты информации

10. Перечень технических и программных средств, используемых на аттестуемом объекте информатизации и имеющих соответствующий сертификат указаны в таблице № 5. 11. Сведения о разработчиках системы защиты информации, наличие у разработчиков соответствующих лицензий – указаны в таблице № 5 12. Отдел технической защиты информации курирует вопросы информационной безопасности. В организации назначен администратор безопасности информации. 13. Охрану помещений, обеспечивают сотрудники охранной службы «БД» на основании договора от 21.11.2020 № 70. 14. Наличие и готовность проектной и эксплуатационной документации по аттестуемому объекту информатизации – будут представлены органу по аттестации ООО «ЯТРЕО». |