Реферат 1 Введение 3 Аналитическая часть 5

Скачать 1.24 Mb. Скачать 1.24 Mb.

|

Анализ основных существующих подходов к управлению доступомЦель систем контроля доступа состоит в ограничении действий или операций, которые может совершить пользователь компьютерной системы. Если говорить о требованиях, предъявляемых к системам контроля доступа, то такая система должна ограничивать то, что пользователь может делать напрямую, а также то, что разрешается делать программам, выполняемым от имени пользователя. Таким образом, контроль доступа стремится предотвратить любую деятельность, которая может привести к потенциальному нарушению безопасности. Система контроля доступа существует в зависимости с другими службами безопасности в компьютерной системе. Как уже говорилось, цель такой систем состоит в ограничении деятельности пользователей. Этой цели можно достигнуть с помощью некоторого монитора обращений, который выступает в роли посредника при каждой попытке пользователя (или программы, выполняемой от имени этого пользователя) совершить какое-то действие с объектами в системе. Предполагается, что этот монитор делает запрос к базе данных и проверяет, уполномочен ли на выполнение операции пользователь, от имени которого происходит попытка выполнения этой операции. [18] Полномочия в этой базе данных вводятся и поддерживаются администратором безопасности. Администратор устанавливает эти полномочия на основании какой-то политики безопасности организации. Пользователи также могут изменять некоторую часть базы данных авторизации, например, для управления разрешениями операций, связанных со своими личными файлами. [18] Важно установить четкое различие между системой аутентификации и системой контроля доступа. Корректное установление личности пользователя целиком и полностью считается обязанностью службы аутентификации. Контроль доступа предполагает, что аутентификация пользователя успешно проведена до момента проверки доступа пользователя к функции через монитор обращений. Эффективность контроля доступа зависит от надлежащей идентификации пользователя и от адекватности данных пользователю разрешений, проверяемых монитором. Описанный выше принцип в той или иной мере схож для подавляющего большинства существующих систем контроля доступом. Основные отличия между такими системами обычно состоят в политиках предоставления прав и механизмах, их реализующих. Авторы исследования [18] предлагают такую классификацию существующих политик систем контроля доступа, нашедших наибольшую популярность:

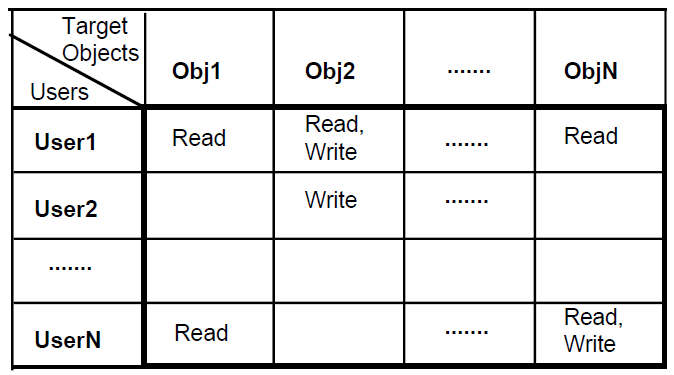

Следует заметить, что эти политики довольно часто можно успешно комбинировать. Мандатное управление доступом (англ. Mandatory Access Control, MAC) заключается в определении разрешенной деятельности авторизованных пользователей. Предполагается мониторинг каждой попытки доступа пользователя к объекту в системе, основанный на назначении метки конфиденциальности для этого объекта и выдаче официальных разрешений (допуска) субъектам на обращение к объекту такого уровня конфиденциальности. [19] Данную политику можно реализовать на разных уровнях и во многих местах. Операционные системы используют MAC для управления доступом к файлам и каталогам. Системы управления базами данных (СУБД) применяют MAC чтобы регулировать доступ к таблицам и представлениям. Большинство имеющихся в продаже приложений реализующих MAC, часто зависят от операционных систем и / или СУБД, на которые предполагается их установка. Избирательное управление доступом (англ. Discretionary Access Control, DAC) позволяет руководителям или пользователям указывать и контролировать распределение ресурсов с другими пользователями на основании списков управления доступом или матрицы доступа. [20] Пример матрицы доступа изображён на рис. 1. Гибкость избирательной политики делает их подходящими для различных систем и приложений. Именно по этим причинам они нашли широкое применение в различных реализациях систем контроля доступа, в частности в коммерческих и промышленных системах.  Рисунок1. Пример матрицы доступа Тем не менее, избирательная политика управления доступом имеет существенный недостаток: она не обеспечивают реальной проверки всех информационных взаимодействий в системе. Довольно просто обойти ограничения доступа, указанные через разрешения. Например, пользователь, который имеет разрешение читать данные, может передать их другим пользователям, которые не имеют таких прав, при этом владелец данных остаётся неопознанным. Причина в том, что избирательная политика не налагает никаких ограничений на использование информации пользователем, однажды им полученной, то есть распространение информации при такой политике практически не контролируется. Это отличается от регулирования распространения информации в системах с мандатной политикой. [18] Система ролей (управление доступом, основанное на ролях, англ. Role-based Access Control, RBAC) регулирует доступ пользователей к информации на основании деятельности, выполняемой пользователями в системе. Политика, основанная на ролях, требует идентификации ролей в системе. Роль может быть определена как набор действий и обязанностей, связанных с конкретной рабочей деятельностью. Затем, вместо указания конкретных прав для пользователя, ему предоставляется доступ к объектам (например, к функциям), разрешённым его ролям. Исследования подтверждают, что политика на основании ролей являются полезным подходом для многих коммерческих и государственных организаций [21]. |