Під лом розуміють спільне підключення декількох окремих комп'ютерних робочих місць (робочих станцій) до єдиного каналу передачі даних

Скачать 2.53 Mb. Скачать 2.53 Mb.

|

ВСТУПКількість персональних комп'ютерів у світі досягло одного мільярда вже в 2008 році, і досягне двох мільярдів - до 2015 року, і більша частина з них будуть об'єднані в різні інформаційно-обчислювальні мережі, від малих локальних мереж в офісах, до глобальних мереж типу Internet.Всесвітня тенденція до об'єднання комп'ютерів у мережі обумовлена рядом важливих причин, таких як прискорення передачі інформаційних повідомлень, можливість швидкого обміну інформацією між користувачами, одержання й передача повідомлень (факсів, Е - Маil листів і іншого ) не відходячи від робочого місця, можливість миттєвого одержання будь-якої інформації з будь-якого місця земної кулі, а так само обмін інформацією між комп'ютерами різних фірм виробників працюючих під різним програмним забезпеченням.Під ЛОМ розуміють спільне підключення декількох окремих комп'ютерних робочих місць (робочих станцій) до єдиного каналу передачі даних. Завдяки обчислювальним мережам ми одержали можливість одночасного використання програм і баз даних декількома користувачами. Поняття локальна обчислювальна мережа – ЛОМ (англ. LAN - Local Агеа Network) відноситься до географічно обмежених апаратно-програмними реалізаціями, у яких кілька комп'ютерних систем зв’язані один з одним за допомогою відповідних засобів комунікацій. Завдяки такому з'єднанню користувач може взаємодіяти з іншими робочими станціями, підключеними до цієї ЛОМ. За допомогою ЛОМ у систему поєднуються персональні комп'ютери, розташовані на багатьох вилучених робочих місцях, які спільно використовують, програмні засоби й інформацію. Робочі місця співробітників перестають бути ізольованими й поєднуються в єдину систему. Переваги, одержувані при мережнім об'єднанні персональних комп'ютерів у вигляді внутрівиробничої обчислювальної мережі: поділ ресурсів, поділ даних, поділ програмних засобів, багатокористувацький режим. Необхідно приділити особливої увагу апаратному забезпеченню ЛОМ - тому що це фундамент, на якім будується весь будинок інформаційної інфраструктури підприємства. У даному дипломному проекті проводиться проектування кампусної мережі. Також я розгляну вимогу до структурованої кабельної системи, підключення до мережі Інтернет, захист користувачів від несанкціонованого доступу. РОЗДІЛ 1. ОСОБЛИВОСТІ ПРОЕКТУВАННЯ КАМПУСНИХ МЕРЕЖ

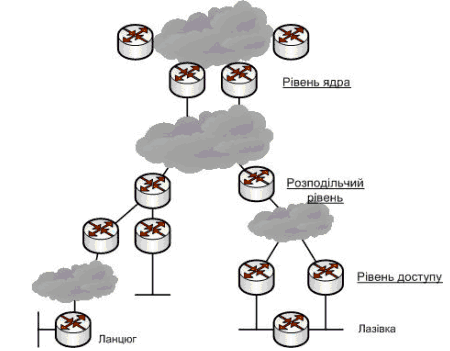

Ієрархічна структура допомагає розподілити об'єкти по рівнях, вказати зв'язки між об'єктами і функції цих об'єктів. Ієрархія дозволяє впорядкувати складну модель. Ієрархія використовується і в проектуванні мереж. Слід розподілити всі мережеві об'єкти по ієрархічних рівнях, згідно виконуваним об'єктами функціям. Як і в інших випадках, аналіз одного з ієрархічних рівнів мережі дозволяє не враховувати функції інших рівнів. Сучасні великі мережі дуже складні, оскільки визначаються безліччю протоколів, конфігураціями і технологіями. За допомогою ієрархії можна впорядкувати всі компоненти в легко аналізованій моделі. Причому, модель буде диктувати характеристики кожного ієрархічного рівня. Ієрархічна модель Cisco допомагає в розробці , впровадженні й обслуговуванні масштабованих, надійних і ефективних у вартісному вираженні об'єднаних мереж. Компанія Cisco визначила три ієрархічних рівня (рис 1.1), на кожному з яких виконуються специфічні мережеві функцій. У моделі визначені три рівні:  Базовий рівень Рівень поширення Рівень доступу Рис1.1. Ієрархічна модель Cisco

Кожен рівень відповідає за реалізацію певних функцій. Однак ці рівні є логічними і не обов'язково узгоджені з фізичними пристроями. В іншій ієрархічній моделі - OSI - теж використовуються логічні рівні ієрархії. Сім таких рівнів описують функції. Однак певний протокол не обов'язково відповідає функціям. Іноді протокол відображається на кілька рівнів моделі OSI, а в інших випадках одному рівню відповідає кілька протоколів. Аналогічно, при побудові фізичної реалізації ієрархічної мережі декілька пристроїв можуть потрапити на один рівень, або один пристрій виконуватиме функції декількох рівнів. Отже, рівні є логічними, але не фізичними поняттями. Розглянемо типовий ієрархічний проект мережі (рис. 1.2).  Ethernet Рівень ядра Рівень розподілу Рівень доступу Кліентський Кліентський Кліентський комп’ютер комп’ютер комп’ютер Рис.1.2. Ієрархічний проект мережі Концепція "зберегти локальним локальний трафік " давно стала загальним місцем мережевих проектів, хоча і не завжди підкріплюється на концептуальному рівні. Однак ієрархія підтверджує запропоновану аксіому. Розглянемо докладніше кожен рівень ієрархічної моделі. Рівень ядра формує ядро мережі. На самому верху ієрархії цей рівень відповідає за швидку і надійну пересилку великих об'ємів трафіку. Єдиним призначенням базового рівня є швидка комутація трафіку. Трафік передається на базовому рівні спільно для декількох користувачів. Однак на рівні розподілу обробляються дані користувача, що може призвести до додаткових запитів в рівень ядра. Якщо відбувається помилка на базовому рівні, то вона впливає на всіх користувачів. Отже, важливо забезпечити високу надійність на базовому рівні. На цьому рівні обробляються великі об'єми трафіку, тому не менш важливо враховувати швидкість і затримки. Відзначивши функції базового рівня, перейдемо до особливостей його реалізації : • Ніщо не повинно уповільнювати трафік, в тому числі списки доступу, маршрутизація між віртуальними локальними мережами VLAN і фільтрація пакетів. • Не слід реалізовувати функції доступу для робочої групи. • Виключіть розширення базового рівня при зростанні розмірів об'єднаної мережі (наприклад, при додаванні маршрутизаторів). Якщо на базовому рівні виникають проблеми з продуктивністю, краще вибрати модернізацію, а не розширення. При проектуванні мережі на базовому рівні потрібно: • Забезпечити високу надійність. Рекомендується застосовувати технології канального рівня для забезпечення швидкості і надмірності (наприклад, використовувати FDDI, Fast Ethernet з надлишковими зв'язками і навіть ATM). • Врахувати швидкість. На базовому рівні необхідна мінімальна затримка. • Вибрати протокол маршрутизації з малим часом конвергенції. Швидкі та надлишкові підключення на канальному рівні нічим не допоможуть при некоректних таблицях маршрутизації. Рівень розподілу іноді називають рівнем робочих груп. Він розташований між базовим рівнем і рівнем доступу. Основні функції рівня розподілу складаються в маршрутизації, фільтрації та доступ до регіональних мереж, а також (якщо необхідно) у визначенні правил доступу пакетів до базового рівня . Рівень розподілу зобов'язаний встановлювати найбільш швидкий спосіб обробки запитів до служб (наприклад, метод файлового звернення до сервера). Після визначення на рівні розподілу найкращого шляху доступу, запит може бути переданий на базовий рівень, де реалізовано швидкісний транспорт запиту до потрібної служби. На рівні розподілу встановлюється політика мережі, а також забезпечуються можливості гнучкого опису мережевих операцій. На рівні розподілу виконується кілька функцій: • Реалізація інструментів, подібних списками доступу, фільтрації пакетів або механізму запитів. • Реалізація системи безпеки і мережевих політик, включаючи трансляцію адрес і установку брандмауерів. • Перерозподіл між протоколами маршрутизації, включаючи використання статичних шляхів. • Маршрутизація між мережами VLAN та інші функції підтримки робочих груп. • Визначення доменів широкомовних і багатоадресних розсилок. На рівні розподілу не слід виконувати ті функції , які властиві двом іншим рівням. На рівні доступу реалізовано управління користувачами і робочими групами при зверненні до ресурсів об'єднаної мережі. Іноді рівень доступу називають рівнем настільних систем. Найбільша частина необхідних користувачам мережевих ресурсів повинна бути доступна локально. На рівні розподілу виконується перенаправлення трафіку до віддалених служб. Для рівня доступу характерні наступні функції: • Постійний контроль ( з рівня розподілу ) за доступом і політиками • Формування незалежних доменів конфліктів (сегментація ) • З'єднання робочих груп з рівнем розподілу Зазвичай на рівні доступу застосовуються технології DDR або комутація Ethernet. Тут же можна побачити статичну маршрутизацію (замість протоколів динамічної маршрутизації). Як вже зазначено вище, три окремих рівня не пов'язані з трьома спеціальними типами маршрутизаторів. Цих пристроїв може бути менше або більше, але потрібно завжди пам'ятати про поділ мережевих функцій за рівнями моделі. 1.2 Основні вимоги до проектування кампусних мереж Перша вказівка – необхідно контролювати діаметр ієрархічної мережної топології підприємства. В більшості випадків достатньо мати три основні рівні, як було вказано вище. Контроль за діаметром мережі забезпечує малу і прогнозовану затримку, прогнозовані маршрути, потоки трафіку і вимоги до ємності, а також спрощує усунення відмов та документування мережі. Слід жорстко контролювати топологію мережі на рівні доступу, бо він найбільш вразливий до відхилень від правил побудови ієрархічної мережі. Користувачі рівня доступу мають тенденцію до невідповідного під’єднування своїх мереж до об’єднання мереж. Наприклад, мережний адміністратор філії може з’єднати мережу філії з іншою філією, додаючи четвертий рівень. Це поширена помилка в будові мережі, відома як додавання ланцюга (рис. 1.3). Окрім ланцюгів, слід уникати лазівок (таємних ходів, таємних дверей – back door), тобто сполучень між пристроями на тому самому рівні, як показано на рис. 1.3. Лазівкою може бути надлишковий роутер, комутатор або міст, доданий для сполучення двох мереж. Їх слід уникати, бо вони можуть викликати непередбачені проблеми з роутингом або комутацією, а також ускладнюють пошук і усун  Рис.1.3 Ланцюг і лазівка на рівні доступу Нарешті, ще одна вказівка полягає у тому, щоб спочатку проектувати рівень доступу, потім рівень розподілу, а тоді рівень ядра. Розпочинаючи від рівня доступу, можна більш точно спланувати потрібну ємність для рівнів розподілу та ядра, а також вибрати техніку оптимізації, потрібну на рівнях розподілу та ядра. Слід проектувати кожен рівень, використовуючи модульну та ієрархічну технології, а потім планувати взаємоз’єднання між рівнями, базуючись на аналізі навантаження трафіком, потоків трафіку і його поведінки. Кампусні мережі мають ряд особливостей, що відрізняють їх від мереж іншого класу:

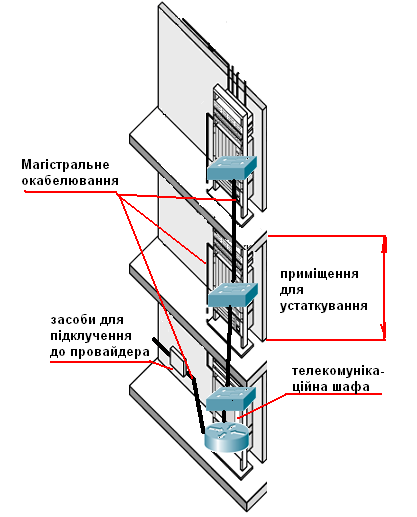

3 . Кампусна мережа гетерогенна, тобто складається з підмереж, заснованих на різних мережевих технологіях. 4 . В даний час основними комунікаційними пристроями кампусних мереж є комутатори , а не маршрутизатори або концентратори. Це обумовлюється декількома причинами. По-перше, вартість комутаторів останнім часом значно знизилася і наблизилася до вартості концентраторів. Так як повна пропускна здатність комутатора значно більша, ніж у концентратора, при однаковій вартості перевагу віддається комутаторам. По-друге, в якості магістральних комутаційних пристроїв в теперішній час застосовуються комутатори третього рівня, які дозволяють фільтрувати широкомовний трафік, і в той же час володіють більшою швидкодією, ніж маршрутизатори. Показник «ціна/продуктивність» розрахований для одного порту у таких комутаторів нижчий, ніж аналогічний показник маршрутизаторів. Багато проектувальників мереж дотримуються принципу « комутатори - де можливо, маршрутизатори – де необхідно». 5. Кабельну систему будівлі, що є основою кампусної мережі, рекомендується проектувати згідно з міжнародними стандартами ISO/IEC 11801, TIA/EIA-568-A, які задають характеристики структурованої кабельної системи (СКС). В якості топології СКС рекомендується використовувати деревоподібну топологію. Вузлами структури є технічні приміщення (кросові та апаратні), які з'єднуються один з одним електричними і оптичними кабелями. 6. Пропускні здатності каналів зв'язку кампусної мережі можуть приймати певні дискретні значення, які залежать від використовуваної мережевої технології. Ці дискретні значення сильно відрізняються (наприклад , 10 Мбіт/с, 100 Мбіт/с, 1 Гбіт/с), що не дозволяє проводити апроксимацію пропускної здатності при проектуванні. На апроксимації пропускної здатності каналів зв'язку грунтуються багато алгоритмів оптимізації структури обчислювальних мереж. 1.3 Вимоги до проектування структурованих кабельних систем (СКС) Структурована кабельна система – це сукупність кабелів, роз’ємів, панелей та розподільних пристроїв, що об’єднує будівлю чи групу будівель в єдиний інформаційний простір. Така система включає в себе комп’ютерні, телефонні, телевізійні мережі, а також кабелі охоронної та пожежної сигналізацій, систем контролю доступу та інших систем безпеки. Основна відмінність СКС від простого комплексу мереж полягає у тому, що система проектується та монтується на етапі будівництва і в неї початково закладено величезну потужність та пропускну здатність. Це є одночасно й основною позитивною якістю структурованих кабельних систем (канали здатні витримати дуже велике навантаження), і їхнім основним недоліком (на відміну від проектування та монтажу простих телефонних чи комп’ютерних мереж, проектування вимагає залучення спеціалістів дуже високої кваліфікації). Структурована кабельна система (СКС) – система, принцип побудови якої відповідає трьом основним вимогам: • вона є універсальною, тобто дає можливість використовувати її для передачі сигналів основних існуючих та перспективних видів мережевої апаратури різного призначення; • дозволяє швидко і з мінімальними затратами організовувати нові робочі місця і змінювати схему підключення без прокладання додаткових кабельних ліній; • дозволяє організовувати єдину службу експлуатації. Окрім описаних вище вимог, структуровані кабельні мережі дозволяють: • за відносно високих початкових вкладень на будівництво мережі забезпечити суттєву економію повних затрат за рахунок тривалого терміну експлуатації структурованої кабельної системи та низьких експлуатаційних витрат; • підвищити надійність структурованої кабельної системи; • використовувати одночасно різні мережеві протоколи та мережеві архітектури в одній локальній мережі; • комбінувати в єдину систему оптичні та електричні тракти передачі сигналів; • усунути плутанину проводів у кабельних трасах локальних мереж; • забезпечити за рахунок принципу побудови мереж з окремих модулів швидку локалізацію несправностей, відновлення структурованої кабельної мережі чи перехід на резервні лінії. Структурована кабельна система – основа інформаційної інфраструктури будь-якого підприємства, яка дозволяє звести в одну систему велику кількість інформаційних сервісів різного призначення: локальні комп’ютерні мережі, телефонні мережі, системи безпеки, відеоспостереження і т. ін. Саме тому такою важливою є роль СКС під час побудови корпоративної інформаційної системи: від того, наскільки грамотно побудовані локальні мережі, залежать надійність та безпечність різних операцій, без яких неможлива діяльність сучасного підприємства. Згідно потреб замовника потрібно побудувати мережу в двох триповерхових житлових будинках. Оскільки максимальна швидкість локальної мережі, яку потребує замовник, 100Мбіт/с, то доцільно проект мережі побудувати на основі систем Ethernet 100 Мбіт/c технології 100Base-TX. Даний стандарт передбачає використання в якості середовища передачі кабелю типу „скручена пара” з характеристичним опором 100 Ом (UTP категорії 5 в нашому випадку), а в якості з’єднувачів – конекторів RJ-45. Кабелі UTP 5 категорії неймовірно практичні з точки зору багатосторонності їх застосувань, пропускної здатності та економічності в коштах. Максимальна довжина кабелю не може перевищувати 100 м без втрат в передаточних характеристиках мережі. Топологія мережі 100Base-TX – це зірка. Перевагою даного стандарту є його дешевизна, легкість впровадження, невеликий об’єм та вага кабелю. Подальше проектування на основі даного стандарту буде направлене на досягнення відповідної гнучкості інфраструктури та придатності для пристосування до нових технологій, які можуть впроваджуватися. Проектування кабельної системи для підтримки технології 100Мбіт/с буде проводитись згідно стандарту EIA/TIA 568A, що визначає основні вимоги до телекомунікаційного окабелювання всередині офісного оточення, рекомендовані топологія та відстані, параметри середовищ з визначеними характеристиками, призначення провідників та контактів для забезпечення можливостей взаємного з’єднання. У відповідності з ним у будинку повинно міститись 6 підсистем структурованої кабельної системи: 1. Приміщення для устаткуваннянеобхідно виділити на початковому етапі проектування на кожному поверсі. В нашому випадку нам необхідно шість приміщень. Це невеликі приміщення одне над одним для встановлення телекомунікаційного обладнання – телекомунікаційні комірки. Вибір приміщень під телекомунікаційні комірки націлений на невеликі приміщення, такі як приміщення вахтера, для інвентарю або кладові, що не використовуються. При неможливості розміщення телекомунікаційних комірок одна над одною їх можна розмістити на незначних горизонтальних відстанях. При неможливості найти відповідних приміщень чи якщо приміщення знаходяться на невеликій відстані в якості приміщення для устаткування можна використати частину будь-якого приміщення, відгородженого перегородкою. Зручно, щоб дані комірки знаходилися як найближче до центру приміщення, що дозволить скоротити витрати на горизонтальне окабелювання. Бажаною умовою для таких комірок є наявність незалежного електричного живлення та захисту від сторонніх джерел електромагнітного випромінювання і впливів довколишнього середовища. Обов’язково необхідно встановити засоби безпеки для обмеженого доступу до цього приміщення. Приміщення може використовуватися спільно із службами, не пов'язаними з електроживленням, такими як телефон, передавання даних, відео, аварійною сигналізацією, спостереженням та контролем за доступом у приміщення. На першому поверсі буде розміщена основна телекомунікаційна комірка – головне телекомунікаційне службове приміщення, саме в ньому будуть у телекомунікаційних шафах розміщені комутатор та маршрутизатор, а також засоби вводу до будинку. На другому та третьому поверхах – службові телекомунікаційні комірки, в телекомунікаційних шафах в їх межах містяться комутатори та кросові з'єднання. Оскільки розміри будинку не надто великі, то потреби у додаткових розподільчих комірках на поверхах будівлі немає. Розміщення комутаторів побудоване на принципі, що комутатор обслуговує саме той поверх, на якому він розміщений. При виборі моделі комутатора зупинимось на будь-якій моделі фірми Cisco з підтримкою об’єднання у віртуальні мережі на основі мережевих адрес. Характерною рисою таких комутаторів є наявність 24 портів FastEthernet. В даних приміщеннях додатково можна зробити запас кабелів для вертикального та горизонтального сполучення, що збільшить гнучкість мережі при її переплануванні. Допускається до 4,5 метрів кабелю всередині комірки. У найвищій телекомунікаційній комірці, тобто у тій, що знаходиться на третьому поверсі необхідно передбачити анкер для допомоги при протягуванні довгих магістральних кабелів. Придатним анкером може бути стрижень з отвором, розташований на стелі над місцем вводу кабелеводів, який може витримати навантаження, не менше ніж 150кг. При виборі розміру таких приміщень необхідно забезпечити максимальну гнучкість системи. Тобто, оскільки технології постійно змінюються, може скластись так, що з’явиться необхідність добавити в склад телекомунікаційної комірки новітнє обладнання. У випадку відсутності вільного місця у комірці подібне нововведення може привести до повної перебудови мережі. Тому про проектуванні мережі розмір телекомунікаційної комірки буде визначений із врахуванням додаткового місця для електроживлення та обладнання. 2.Телекомунікаційна шафамає бути розміщеною у кожному із приміщень для устаткування. Даний елемент призначений для компактного та зручного розміщення мережевого обладнання. Відповідно, необхідно придбати три телекомунікаційні шафи, що будуть розміщені у кожному приміщенні для обладнання. В телекомунікаційних шафах на 2-у та 3-му поверхах буде розміщено по одному інтелектуальному комутатору. На першому поверсі буде розміщено інтелектуальний комутатор та маршрутизатор. Оскільки інтелектуальні комутатори містять 24 виходи FastEthernet, на третьому поверсі приміщення достатньо встановити лише один спільний комутатор для відділення дирекції та бухгалтерії. А їх відокремлення буде здійснене за допомогою віртуальних мереж у наступній частині роботи. Також, в телекомунікаційній шафі зручно розмістити комунікаційну панель, на якій можна легко визначити приналежність кожного із з’єднань в межах шафи та здійснити швидке переключення з'єднань на основі конекторів RJ-45. 3.Засоби вводу до будинку містять кабелі, з’єднувальне обладнання, захисні прилади та інші засоби під’єднання зовнішніх комунікацій до приміщення будинку. В нашому випадку тут буде міститись обладнання, необхідне для забезпечення з’єднання із провайдером послуг доступу до Інтернету. 4.Магістральне окабелюваннязабезпечує з’єднання між телекомунікаційними шафами та додатково забезпечує з'єднання до засобів вводу у будинок. Воно складається із магістральних кабелів, проміжного і головного кросових з’єднань, механічних закінчень і комутаційних шнурів або перемичок, які застосовуються для перехресних з’єднань магістральних кабелів з іншими магістральними кабелями. В даному випадку до складу магістральної частини слід віднести вертикальні з’єднання між поверхами та кабелі між приміщенням для обладнання і засобами вводу в будинок. До вертикальних з’єднань між поверхами необхідно віднести сполучення комутаторів та маршрутизотора на основі кабелю UTP 5 категорії. З'єднання маршрутизотора і комутатора необхідно здійснити на основі стренжоверного кабелю, тобто прямого. З'єднання між комутаторами здійснюється на основі кросоверного кабелю, тобто із перекрученими 1 та 3 і 4 та 5 провідниками. Дані кабелі необхідно встановити в каблеводи. Оскільки кабельна інфраструктура має бути максимально гнучкою для майбутніх застосувань, а малі каблеводи швидко заповнюються і не можуть бути придатні для нових технологій, необхідно забезпечити хоча б три каблеводи діаметром 100мм та втулки у стінах із великим діаметром на майбутнє використання. Будь-який згин каблеводів має мати максимально можливий радіус (каблеводи мають мати згин із внутрішнім радіусом, не меншим ніж десятикратний діаметр каблеводи, тобто 1000мм). При неможливості дотримання даної вимоги необхідно використати проміжну протяжну коробку розмірами 500х500мм в периметрі та глибиною 150мм. Всі каблеводи, за винятком з’єднувальних трубок між поверхами, повинні бути оснащенні суцільними протяжними нейлоновими тросами діаметром 6мм. Каблеводи повинні виступати із поверхні, яку вони перетинають, не менше ніж на 25 міліметрів, і не більше, ніж на 80 міліметрів. Усі місця переходів через стіни та перекриття повинні бути заповнені матеріалом, який не пропускає полум’я. Оскільки приміщення, в якому відбуваються проектування досить не велика, доступ каблеводів до даху забезпечувати не потрібно. Така побудова магістрального окабелювання забезпечить легке видалення та заміну кабелів в каблеводах у разі майбутньої потреби. Кабелі між приміщенням для обладнання і засобами вводу в будинок будуть використовуватися лише на першому поверсі між маршрутизатором та засобами введення. На рисунку 1.4 представлений вигляд проекту мережі на основі магістральних кабелів, що з’єднують телекомунікаційні шафи у комірках для обладнання між собою та із засобами введення до будинку під єднання до провайдера послуг доступу до Інтернету.  Рис.1.4. Проект магістрального окабелювання між приміщеннями для устаткування 5. Горизонтальне окабелюванняпоширюється від телекомунікаційної розетки до горизонтального кросового з’єднання і забезпечує основну частину середовища, в якому передаються комунікаційні послуги. Саме на цю частину структурованої кабельної системи їде найбільша витрата кабелів у середині будинку та потребується найбільше часу на проектування та побудову. Його будова базується на фізичній топології зірки, тобто кожна телекомунікаційна розетка має свою власну позицію для механічного під’єднання в горизонтальному кросі, розташованому в телекомунікаційній комірці. Заземлення і з'єднувальний контур з нульовим потенціалом повинні відповідати вимогам TIA/EIA-607. В нашому випадку до горизонтальної кабельної системи належать :

Згідно проекту будівлі тепер необхідно провести горизонтальну інфраструктуру між комутаторами та під’єднаними до них персональними комп’ютерами. Максимальна протяжність даної ланки кабельної системи не може перевищувати 90 метрів. Закінчення кабелів з обох боків стандартизовані за допомогою з’єднувачів RJ -45 з боку комутатора та телекомунікаційної розетки з боку користувача. При прокладанні кабелю перевагу надають кабельним лоткам, хоча можуть використовуватись і металеві кабельні канали. Типічний лоток має ширину 300мм та глибину 100мм. В його конструкцію входять перегородки або штифти, що розділяють лоток по ширині на дві або три секції. Комутаційні розетки необхідно розмістити всюди, де можуть бути встановлені робочі станції в межах будинку. На кожному робочому місці для встановлення комунікаційної розетки необхідно передбачити встановлення електричної арматурної коробки розміром 101х101х57. Зовні коробка закрита кришкою. Одна телекомунікаційна розетка має бути розрахована приблизно на 10...20 м2. Дана інфраструктура зазвичай встановлюється під стелею в коридорах на всіх поверхах будівлі. Її особливі якості – це зручність і доступність у доступі до неї. Необхідно забезпечити не меншу від 300мм відстані від стелі для обслуговування кабельних лотків. Також, необхідно, щоб інші компоненти устаткування будинку не обмежували доступу до лотків. 6.Компоненти робочого простору розташовані від телекомунікаційного входу до обладнання робочої станції.. Вимагається, щоб адаптери, такі як симетризатори, розділювачі та фільтри середовищ були зовнішніми відносно телекомунікаційної розетки. Мінімальна необхідна площа, що буде виділена користувачу підрозділу, повинна перевищувати 0.5м2. Враховуючи розміри столу користувача та самого працівника, загалом розміщення однієї робочої станції потребує 2.7 м2 із врахуванням проходів. Кожний робочий простір повинен мати як мінімум два порти інформаційного входу: один для звуку і один для даних. Монтаж робочого простору проектується так, щоб переміщення, додавання або зміни були максимально простими. До компонентів робочого простору у нашому випадку відносяться обладнання робочої станції (комп’ютери, термінали даних, телефони тощо.), з’єднувальні шнури (модульні шнури, кабелі адаптерів ПК тощо.) та адаптери (симетризатори тощо). РОЗДІЛ 2. ТЕХНОЛОГІЇ ДЛЯ ПРОЕКТУВАННЯ КАМПУСНИХ МЕРЕЖ

Термін «локальна мережа» (ЛМ) відноситься до групи взаємозв'язаних локальних мереж, якими керує один і той же адміністратор. Коли мережі тільки починали з'являтися, під ЛМ малися на увазі невеликі мережі, фізично розташовані в одному і тому ж місці. Хоча ЛМ можна назвати і одну домашню або офісну локальну мережу, саме визначення розширилося і тепер припускає наявність взаємозв'язаних мереж, які складаються з декількох сотень вузлів, встановлених в різних будівлях. Зазвичай в ЛМ використовуються бездротові протоколи або Ethernet і підтримується висока швидкість передачі даних. Приватні ЛМ, належать організації і доступні тільки для її членів, співробітників і інших допущених осіб, часто називають «Інтранет». У ЛМ всі вузли можуть знаходитися в одній локальній мережі або розподілятися між декількома мережами, зв'язаними на рівні розподілу. Це залежить від бажаного результату. Якщо всі вузли знаходяться в одній мережі, вони можуть обмінюватися даними. Річ у тому, що вони утворюють один широкомовний домен і вузли знаходять один одного з використанням протоколу ARP. При простій конструкції мережі, можливо, краще залишити всі вузли в одній локальній мережі. Проте у міру того, як розмір мережі росте, трафік збільшується, а ефективність і швидкість мережі знижується. У такому разі деякі вузли варто перемістити у видалену мережу. Це понизить ефект від збільшення трафіку. Проте вузли з однієї мережі не зможуть обмінюватися даними з вузлами з іншої мережі без використання маршрутизації. Маршрутизатори ускладнюють конфігурацію мережі і в деяких випадках створюють тимчасові відстрочення при обміні пакетами між мережами. Більшість локальних мереж створена на основі технології Ethernet. У правильно розробленій і сконструйованій мережі вона працює швидко і ефективно. Основна передумова для створення якісної мережі – попереднє планування. Для початку потрібного зібрати інформацію про те, як використовуватиметься нова мережа. Сюди входить:

При плануванні мережі необхідно прийняти до уваги багато що. Перед покупкою мережевого устаткування і підключенням вузлів слід побудувати логічні і фізичні топологічні карти мережі. Зокрема, необхідно врахувати наступне: Фізичне середовище встановлення мережі:

Фізична конфігурація мережі:

Логічна конфігурація мережі:

Для більшості домашніх і невеликих корпоративних мереж не потрібні пристрої, які використовують великі підприємства. Цілком достатньо буде менших пристроїв. При цьому вони повинні виконувати ті ж функції маршрутизації і комутації. Для задоволення такої потреби були розроблені вироби, що виконують функції декількох мережевих пристроїв, наприклад, що комутують маршрутизатори і бездротові точки доступу. Це можуть бути невеликі пристрої для домашніх офісів і невеликих компаній або пристрої для філіалів великих корпорацій. Інтегрований маршрутизатор – це практично декілька різних пристроїв в одному корпусі. Наприклад, у такому разі комутатор підключається до маршрутизатора, але усередині пристрою. Коли на порт комутатора поступає широкомовна розсилка, інтегрований маршрутизатор передає її всім портам, у тому числі і своєму. Вбудований маршрутизатор не пропускає розсилку далі. Існують недорогі багатофункціональні пристрої для домашніх і невеликих корпоративних мереж з інтегрованими функціями маршрутизації, комутації, бездротового зв'язку і безпеки. Прикладом пристрою такого типу є бездротовій маршрутизатор Linksys. Ці прості по конструкції пристрої, для яких зазвичай не потрібні зовнішні компоненти. Замінити один несправний компонент неможливо. Фактично він може зламатися тільки цілком, оптимізація який-небудь одній функції не передбачена. Сучасні локальні мережі будуються на основі топології «зірка» з використанням концентраторів (хабів), комутаторів (світчів) та кабелю UTP чи STP 5ї категорії («вита пара»). Дана технологія (вона носить назву Fast Ethernet) дозволяє проводити обмін інформацією на швидкості вище 100Мбіт/с. Ця величина достатня для того, щоб задовольнити більшість потреб користувачів мережі. Ще один приклад – це інтегрований маршрутизатор Cisco, або ISR. У сімейство Cisco ISR входять найрізноманітніші товари, призначені як для невеликих офісних і домашніх мереж, так і для великих мереж. Багато пристроїв ISR сконструйовано за модульним принципом, і кожну функцію виконує окремий компонент (наприклад, вбудований маршрутизатор і комутатор). Відповідно, при необхідності можна додавати, замінювати і оновлювати компоненти. Всі пристрої, підключені до портів комутатора, повинні входити в один і той же широкомовний домен. Це означає, що IP-адреси всіх пристроїв повинні відноситися до однієї і тієї ж мережі. Пристрою з іншими мережевими частинами IP-адреси не зможуть обмінюватися даними. В процесі обміну даними між мережевими вузлами важливо документувати продуктивність. Цей процес називається визначенням базових показників мережі. Інформація використовується як показник нормальної роботи. В майбутньому, порівнюючи продуктивність мережі з базовою лінією, можна з'ясувати, чи є проблеми. VLAN ( від англ. Virtual Local Area Network) — віртуальна локальна обчислювальна мережа, відома так само як VLAN, являє собою групу хостів із загальним набором вимог, які взаємодіють так, ніби вони були підключені до широкомовного домену, незалежно від їхнього фізичного місцезнаходження. VLAN має ті ж властивості, що й фізична локальна мережа, але дозволяє кінцевим станціям, групуватися разом, навіть якщо вони не перебувають в одній фізичній мережі. Така реорганізація може бути зроблена на основі програмного забезпечення замість фізичного переміщення обладнання. На пристроях Cisco, протокол VTP (VLAN Trunking Protocol) передбачає Vlan-Домени для спрощення адміністрування. VTP також виконує «чищення» трафіка, направляючи VLAN трафік тільки на ті комутатори, які мають цільові Vlan-Порти. Cisco комутатори в основному використовують протокол ISL (Inter-Switch Link) для забезпечення сумісності інформації. Native VLAN — кожний порт має параметр, названий постійний віртуальний ідентифікацією (Native VLAN), який визначає VLAN, призначений одержувати не таргетировані кадри. Для позначення членства в VLAN існують наступні розв'язки:

Протокол формування магістральних каналів віртуальної локальної мережі (далі VTP) дозволяє спростити адміністрування VLAN на комутаторах мережі - замість того, щоб створювати і дозволяти VLAN на кожному комутаторі від точки термінації трафіку (наприклад, інтерфейсу клієнта на роутері) до кінцевого обладнання клієнта - необхідно створити VLAN тільки на центральному комутаторі мережі. Слід відзначити те, що VTP не вносить змін в конфігурацію портів комутаторів, а тільки в базу даних VLAN на пристрої. Звідси випливає висновок - якщо на магістральному каналі, що сполучає комутатори дозволений строго певний список VLAN ( switchport trunk allowed vlan ) - то VTP створить новий VLAN на комутаторах домену, але не дозволить проходження трафіку по ньому через порт. Для управління конфігурацією VTP застосовуються домени, в які поміщаються комутатори. Домен управління має точно задане ім'я, і до даного домену повинні належати всі комутатори, які беруть участь у даній топології з використанням VTP. Кожен комутатор може належати тільки до одного домену. Для того, щоб інформація VTP поширювалася коректно, всі комутатори мають належати до єдиного домену, який не має розривів. Тобто, якщо між комутаторами, що належать до домену DomainOne вставити комутатор належний до домену DomainTwo - він не пропустить анонси DomainOne (крім випадку, коли маршрутизатор DomainTwo працює в прозорому режимі і використовується VTP версії 2 - див нижче). Крім того, інформація VTP передається тільки через транкові канали, але не через access - порти. VTP також не робить впливу на voice vlan . Комутатори (2960, 3560, etc) підтримують VTP версії 1 і 2, і можуть функціонувати в трьох режимах VTP. Клієнтський режим: У цьому режимі комутатор приймає, обробляє і поширює анонси VTP, що відносяться до його домену управління. З урахуванням цих анонсів, комутатор вносить відповідні зміни в конфігурацію своїх VLAN. На комутаторі, що знаходиться в цьому режимі неможливо безпосередньо створити , видалити або відключити VLAN - зміни проводяться через комутатор, який є сервером VTP . Серверний режим: У цьому режимі комутатор, поряд з функціональністю, зазначеної для клієнтського режиму також формує нові VTP анонси, з урахуванням вироблених на ньому змін . У цьому режимі можна вносити зміни в конфігурацію VLAN, які будуть застосовані на всіх комутаторах даного VTP домену. Прозорий режим: У прозорому режимі інформація VTP перенаправляється далі, але дані про конфігурацію VLAN ігноруються для даного комутатора. У цьому режимі можна вносити зміни в конфігурацію VLAN, але вони будуть застосовані тільки на даному комутаторі і не торкнуться інших комутаторів VTP домену. Тут є наступний нюанс - при конфігурованому на комутаторі VTP версії 1 - комутатор поширює тільки ті анонси, які були отримані від сервера, що знаходиться в тому ж домені, що і прозорий комутатор. У протоколі VTP версії 2 - анонси поширюються незалежно від домена. Що цікаво - в цьому режимі інформація про створені VLAN зберігається не у файлі бази даних, а в running - config . За замовчуванням конфігурація комутаторів Cisco налаштована на роботу в серверному режимі VTP з незаданим ім'ям домена - це може призвести до того, що комутатор автоматично використовує перше ім'я домену, яке отримає в анонсах, що означає появу в мережі додаткового VTP сервера. А якщо на новому комутаторі виявиться більш високий номер версії бази VLAN (VTP configuration revision number), то саме ця версія бази пошириться по домену - це призведе до порушення роботи мережі . Тому при додаванні нового комутатора в VTP домен слід перевіряти версію бази даних VLAN і якщо вона більше нуля - скинути її, шляхом дворазової зміни імені VTP домену на новому комутаторі - спочатку на довільне ім'я, а потім - на потрібного імені домену. Ппротокол STP використовується при з'єднанні між собою, двох і більше комутаторів дублюючими сполуками або при побудові мережі по топології «mesh» (зв'язок усіх з усіма). Протокол Spanning Tree, забезпечує стабільну роботу мережі, шляхом аналізу топології та усунення петель (forwarding loops) між комутаторами, створюючи граф (дерево) передачі пакетів між комутаторами. Петля ( forwarding loop ), може виникати в тих випадках, коли топологія мережі містить дублюються шляхи передачі пакетів, а STP не використовується. Протокол Spanning Tree (STP ) працює таким чином:

2.3 Використання Wi-Fi Поширеним типом бездротових комунікацій є бездротові локальні мережі (Wireless Local Area Network, WLAN), які також називають Wi-Fi мережами, - по назві асоціації (форуму) виробників відповідного цій технології устаткування - Wireless Fidelity (висока бездротова якість). Основне призначення таких систем, що відповідають стандартам сімейства, 802.11, - розгортання бездротових мереж усередині приміщень, хоча не виключено їх використання на обмежених відкритих майданчиках, наприклад, університетських кампусних територіях. Найчастіше такі мережі розгортають в переговорних кімнатах, кабінетах керівництва, залах засідань компаній, складських приміщеннях і торгових залах, а іноді і охоплюють ними всю територію підприємства. Також набирають популярність публічні бездротові мережі в готелях, аеропортах, кафе, ресторанах, виставкових залах і ін. - хот-споти. (Хотспоти (Hot Spot) - суспільні місця - аеропорти, торгові і ділові центри, кафе, клуби, - обладнані пристроями доступу до бездротових мереж передачі даних. Хотспотами іноді є транспортні засоби: літаки, кораблі, поїзди.) Типовий радіус дії таких систем - порядка 100 метрів, а базова послуга - доступ у Інтернет або корпоративну мережу. 2.3.1 Стандарти технології Wi-Fi Для передачі даних Wi-Fi використовує частоти 2,4 Ггц і 5 Ггц. На сьогоднішній день стандартами є 802.11a, 802.11b, 802.11g і 802.11n. Зв'язок забезпечується в радіусі 80 - 300 метрів від стандартної точки доступу на відкритій місцевості. За наявності сильніших антен або підсилювачів сигналу передача даних може здійснюватися на відстань до 20 километрів. За сумісністю продуктів різних виробників Wi-Fi стежить група Wi-Fi Alliance, колишня WECA, в яку входять понад 80 найбільших компаній, такі як Cisco, Lucent, 3com, IBM, Intel, Apple, Compaq, Dell, Fujitsu, Siemens, Sony, AMD і ін. Wi-Fi використовує дві технології формування широкосмугового сигналу в частотній (FHSS) і тимчасовій (DSSS) областях. Різні стандарти при цьому не забезпечують повної сумісності. Виходом в даній ситуації можуть стати комбіновані пристрої. Комп'ютерні корпоративні мережі в основному засновані на пристроях Wi-Fi, що використовують стандарти 802.11b і 802.11g. Крім цього розробляється новий стандарт 802.11n, який, можливо, незабаром стане основним. 802.11g Стандарт 802.11g використовує схему мультиплексування OFDM, що дозволило досягти пропускної здатності 54 Mbps. Це найбільш просунутий з поширених форматів. Він прийшов на зміну 802.11b і підтримує в п'ять разів вищу швидкість передачі даних і набагато розвиненішу систему захисту. «Звичайний» 802.11g підтримує до 54mbps, а при використанні технології 802.11g+ (SUPERG) - 100, 108 або навіть 125 Mbps. Так само значно зріс рівень безпеки безпровідних мереж на цьому стандарті. При грамотній настройці, його можна оцінити як високий. Даний стандарт підтримує використання протоколів шифрування WPA і Wpa2, які надають набагато вищий рівень захисту, ніж протокол WEP, що використовується в стандарті 802.11b.

802.11n Цей стандарт з'явився недавно, і його розповсюдження тільки починається.

Один із способів обмеження доступу в бездротову мережу - визначити пристроям різний рівень привілеїв доступу в мережу. Для цього застосовується фільтрація MAC -адрес. Фільтрація MAC- адрес Фільтрація MAC- адрес дозволяє задати перелік пристроїв, які мають дозвіл на з'єднання з бездротовою мережею, за допомогою їх MAC -адрес. При кожній спробі бездротового клієнта встановити з'єднання або асоціюватися з точкою доступу він повинен передати свою MAC- адресу. Якщо включена функція фільтрація по MAC- адресами, то бездротовий маршрутизатор або точка доступу виконає пошук MAC-адреси цього пристрою за своїм попередньо заданому списку. Дозвіл на з'єднання отримають тільки ті пристрої, чиї MAC-адреси були заздалегідь прописані в базі даних маршрутизатора. Якщо MAC-адреса не знайдена в базі даних, буде відмовлено у встановленні з'єднання або в доступі в бездротову мережу. Такий тип забезпечення безпеки має деякі недоліки. Наприклад, він припускає, що MAC- адреси всіх пристроїв, яким повинен бути наданий доступ в мережу, включені в базу даних до того, як буде виконана спроба з'єднання. Пристрій, не розпізнаний по базі даних, не зможе виконати з'єднання. При цьому зломщик може створити клон MAC-адреси пристрою, що має доступ в мережу. Інший спосіб адміністрування доступу - аутентифікація. Аутентифікація - це надання дозволу на вхід в мережу за результатами перевірки автентичності набору облікових даних. Її мета - з'ясувати, чи є пристрій, що намагається встановити з'єднання, довіреною пристроєм. Найбільш поширена аутентифікація по імені користувача і паролю. У бездротовому середовищі аутентифікація дозволяє виконати перевірку автентичності підключеного вузла , але процес перевірки виконується дещо по -іншому. Якщо включена функція аутентифікації, то вона повинна бути виконана до того, як клієнтові буде надано дозвіл на підключення до мережі WLAN. Існує три групи методів аутентифікації бездротових мереж: обрив аутентифікації, PSK і EAP. Відкрита аутентифікація За замовчуванням для бездротових пристроїв аутентифікація не потрібна. Всім пристроям дозволено встановлювати з'єднання незалежно від їх типу та принадлежності. Це називається відкритою аутентифікацією. Відкрита аутентифікація повинна використовуватися тільки в загальнодоступних бездротових мережах, наприклад, в школах та Інтернет- кафе (ресторанах). Вона може використовуватися в мережах, де аутентифікація буде виконуватися іншими засобами після підключення до мережі . Режим попередніх ключів (Pre-shared keys, PSK) При використанні режиму PSK точка доступу і клієнт повинні використовувати загальний ключ або кодове слово. Точка доступу відправляє клієнту випадковий рядок байтів. Клієнт приймає цей рядок, шифрує його (або скремблирує), використовуючи ключ, і відправляє її назад в точку доступу. Точка доступу отримує зашифрований рядок і для його розшифровки використовує свій ключ. Якщо розшифрований рядок, прийнятий від клієнта, збігається з вихідним рядком, відправленого клієнту, то клієнту дається дозвіл встановити з'єднання. PSK виконує односторонню аутентифікацію, тобто, точка доступу перевіряє справжність підключення вузла. PSK не має на увазі перевірки вузлом автентичності точки доступу, а також не перевіряє автентичності користувача, який підключається до вузла. Розширюваний протокол перевірки автентичності (Extensible Authentication Protocol, EAP) EAP забезпечує взаємну або двосторонню аутентифікацію, а також аутентифікацію користувача. Якщо на стороні клієнта встановлено програмне забезпечення EAP, клієнт взаємодіє з внутрішнім сервером аутентифікації, таким як сервер дистанційної аутентифікації мобільного користувача комутованої мережі (RADIUS). Цей обслуговуючий сервер працює незалежно від точки доступу і веде базу даних користувачів, які мають дозвіл на доступ в мережу. При застосуванні EAP користувач, а не тільки вузол, повинен пред'явити ім'я і пароль, які потім перевіряються по базі даних сервера RADIUS. Якщо пред'явлені облікові дані є допустимими, користувач розглядається як той, що пройшов перевірку автентичності. Якщо функція аутентифікації включена , то незалежно від застосовуваного методу клієнт повинен успішно пройти аутентифікацію до того, як йому буде надано дозвіл на вхід в точку доступу. Якщо включені функції аутентифікації й фільтрації MAC- адрес, то в першу чергу виконується аутентифікація . Якщо аутентифікація пройшла успішно, точка доступу потім перевіряє MAC- адресу по таблиці MAC -адрес. Після виконання перевірки точка доступу додає MAC-адресу цього вузла в свою таблицю вузлів. Таким чином, передбачається, що клієнт асоційований з точкою доступу і має дозвіл на підключення до мережі . Аутентифікація і фільтрація MAC-адрес можуть блокувати зломщикові доступ в бездротову мережу, але не зможуть запобігти перехоплення переданих даних. Оскільки не існує чітких меж бездротових мереж і весь трафік передається без проводів, то зломщик може легко перехоплювати або прочитати кадри даних бездротової мережі. Шифрування - це процес перетворення даних таким чином, що навіть перехоплення інформації виявляється марним. Протокол конфіденційності, еквівалентної дротового зв'язку - Wired Equivalency Protocol (WEP ) Протокол WEP - це вдосконалений механізм безпеки, що дозволяє шифрувати мережевий трафік в процесі передачі. У протоколі WEP для шифрування і розшифровки даних використовуються попередньо налаштовані ключі. WEP - ключ вводиться як рядок чисел і букв довжиною 64 або 128 біт. У деяких випадках протокол WEP підтримує 256 - бітові ключі . Для спрощення створення і введення цих ключів в багатьох пристроях використовуються фрази - паролі. Фраза - пароль - це простий засіб запам'ятовування слова чи фрази , що використовуються при автоматичній генерації ключа. Для ефективної роботи протоколу WEP точка доступу, а також кожне бездротовий пристрій, що має дозвіл на доступ в мережу, повинні використовувати загальний WEP - ключ. Без цього ключа пристрої не зможуть розпізнати дані, передані по бездротової мережі. Протокол WEP - це ефективний засіб захисту даних від перехоплення. Проте, протокол WEP також має свої слабкі сторони, одна з яких полягає у використанні статичного ключа для всіх пристроїв з підтримкою WEP. Існують програми, що дозволяють зломщикові визначити WEP - ключ. Ці програми можна знайти в мережі Інтернет. Після того, як зломщик отримав ключ, він отримує повний доступ до всієї інформації, що передається. Одним із засобів захисту від такої вразливості є часта зміна ключів. Існує вдосконалене і безпечний засіб шифрування - протокол захищеного доступу Wi-Fi (Wi- Fi Protected Access, (WPA )). Захищений доступ до Wi -Fi ( WPA) У протоколі WPA використовуються ключі шифрування довжиною від 64 до 256 біт. При цьому WPA, на відміну від WEP, генерує нові динамічні ключі при кожній спробі клієнта встановити з'єднання з точкою доступу. З цієї причини WPA вважається більш безпечним, ніж WEP, так як його значно важче зламати. РОЗДІЛ 3. ПРОЕКТУВАННЯ МЕРЕЖІ |