КБ (ответы). 1. Содержательная постановка задачи создание эвм, функционирующей в условиях разрушения программноаппаратной среды

Скачать 1.48 Mb. Скачать 1.48 Mb.

|

|

Доказательство. Докажем ассоциативность операции . C1=(A1A2) A3=A1(A2A3)=C2. По определению C1>A3, C1>A1A2. Отсюда следует С1>Аз, С1>A2, С1>А1. Тогда C1>A2A3, С1>А1, следовательно, С1>С2. Аналогично С2>С1. Из антисимметричности С1=С2. Отсюда следует существование и единственность S. Такими же рассуждениями доказываем, что существует S и она единственна. Лемма доказана. Для всех элементов SC в конечных решетках существует верхний элемент High = SC, аналогично существует нижний элемент Low = SC. | |

| | 32. Ценность информации. Решетка подмножеств Х. Для A, ВХ. Определим А<ВАВ. Все условия частичного порядка 1), 2), 3) выполняются. Кроме того, AB - это АВ, АВ=АВ. Следовательно, это решетка. Пример 4. Х={1, 2, 3}. (1 2 3) 1 2 2 3 1 3 1 2 3 Пусть программа имеет Х={Х1,...,Хm} - входные,Y1...Yn - выходные элементы. Каждый выходной элемент зависит от некоторых входных элементов. Отношение вход-выход описывается решеткой рассматриваемого типа. Решетка подмножеств строится по подмножествам X следующим образом. Для каждой ХiXi={Хi}. Для каждой YjYj={Xi|XjYj}. Пример 5. X1, Х2, X3, Y1, Y2. Y1 зависит только от X1,Х2; Y2 зависит от X1 и Х3. Y1={X1,X2} Y2={X1,X3} H Y1 Y2 X1 X2 X3 L |

| | 33. Ценность информации. MLS решетка Название происходит от аббревиатуры Multilevel Security и лежит в основе государственных стандартов оценки информации. Решетка строится какпрямое произведение линейной решетки L и решетки SC подмножеств множества X, т.е. (,), (’,’) -элементы произведения, ,’L - линейная решетка, ,’SC - решетка подмножеств некоторого множества X. Тогда ,)(’,’’,’ Верхняя и нижняя границы определяются следующим образом: max{,’}), min{,’}). Вся информация {объекты системы} отображается в точки решетки {(а,)}. Линейный порядок, как правило, указывает гриф секретности. Точки множества X обычно называются категориями. Свойства решетки в оценке информации существенно используются при классификации новых объектов, полученных в результате вычислений. Пусть дана решетка ценностей SC, множество текущих объектов О, отображение С: 0S, программа использует информацию объектов 01,..,0n , которые классифицированы точками решетки С(01),...,С(0n). В результате работы программы появился объект О, который необходимо классифицировать. Это можно сделать, положив С(0)= C(01)...C(0n). Такой подход к классификации наиболее распространен в государственных структурах. Например, если в сборник включаются две статьи с грифом секретно и совершенно секретно соответственно, и по тематикам: первая - кадры, вторая - криптография, то сборник приобретает гриф совершенно секретно, а его тематика определяется совокупностью тематик статей (кадры, криптография). |

| | 34. Угрозы информации Если информация представляет ценность, то необходимо понять, в каком смысле эту ценность необходимо оберегать. Если ценность информации теряется при ее раскрытии, то говорят, что имеется опасность нарушения секретности информации. Если ценность информации теряется при изменении или уничтожении информации, то говорят, что имеется опасность для целостности информации. Если ценность информации в ее оперативном использовании, то говорят ,что имеется опасность нарушения доступности информации. Если ценность информации теряется при сбоях в системе, то говорят, что есть опасность потери устойчивости к ошибкам. Как правило, рассматривают три опасности, которые надо предотвратить путем защиты: секретность, целостность, доступность. Хотя, как показывают примеры действий в боевых условиях, развитие сложных систем Hewlett-Packard, Tandem, практически добавляется четвертое направление: устойчивость к ошибкам. Под угрозами подразумеваются пути реализации воздействий, которые считаются опасными. Связь между видом опасности и возможной угрозой состоит в месте, времени и типе атаки, реализующей угрозу. Анализ опасности должен показать, где и когда появляется ценная информация, в каком месте системы эта информация может потерять ценность. Угроза характеризует способ нападения в. определенном месте и в определенный момент. Угроза реализуется через атаку в определенном месте и в определенное время. |

| | 35. Угрозы секретности. Утрата контроля над системой защиты; каналы утечки информации В руководстве по использованию стандарта защиты информации существует только два пути нарушения секретности:

Если система обеспечения защиты перестает адекватно функционировать, то, естественно, траектории вычислительного процесса могут пройти через состояние, когда осуществляется запрещенный доступ. Утрата управления системой защиты может быть реализована оперативными мерами и здесь играют существенную роль административные и кадровые методы защиты. Утрата контроля за защитой может возникнуть в критической ситуации, которая может быть создана стихийно или искусственно. Поэтому одной из главных опасностей для системы защиты является отсутствие устойчивости к ошибкам. Утрата контроля может возникнуть за счет взламывания защиты самой системы защиты. Противопоставить этому можно только создание защищенного домена для системы защиты. Большой спектр возможностей дают каналы утечки. Основной класс каналов утечки в ЭСОД - каналы по памяти (т.е. каналы, которые образуются за счет использования доступа к общим объектам системы). Графически канал по памяти можно изобразить следующим образом: Пользователь U1 активизирует процесс, который может получить доступ на чтение к общему с пользователем U2 ресурсу О, при этом U2 может писать в О, а U1 может читать от S. Приведем примеры таких каналов. |

| | 36. Угрозы целостности Нарушения целостности информации - это незаконные уничтожение или модификация информации. Традиционно защита целостности относится к категории организационных мер. Основным источником угроз целостности являются пожары и стихийные бедствия. К уничтожению и модификации могут привести также случайные и преднамеренные критические ситуации в системе, вирусы, "троянские кони" и т.д. Язык описания угроз целостности в целом аналогичен языку угроз секретности. Однако в данном случаев место каналов утечки удобнее говорить о каналах воздействия на целостность (или о каналах разрушающего воздействия). По сути они аналогичны каналам утечки, если заменить доступ (r) доступом (w). Основой защиты целостности является своевременное регулярное копирование ценной информации. Другой класс механизмов защиты целостности основан на идее помехозащищенного кодирования информации (введение избыточности в информацию) и составляет основу контроля целостности. Он основан на аутентификации, т.е. подтверждении подлинности, целостности информации. Подтверждение подлинности охраняет целостность интерфейса, а использование кодов аутентификации позволяют контролировать целостность файлов и сообщений. Введение избыточности в языки и формальное задание спецификации позволяет контролировать целостность программ. Наконец, к механизмам контроля и защиты целостности информации следует отнести создание системной избыточности. В военной практике такие меры называются: повышение "живучести" системы. Использование таких механизмов позволяет также решать задачи устойчивости к ошибкам и задачи защиты от нарушений доступности. |

| | 37. Политика безопасности. Определение политики безопасности Политика безопасности - это набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации . Смысл политики безопасности - это набор правил управления доступом. Заметим отличие ПБ от употребляемого понятия несанкционированный доступ (НСД). Первое отличие состоит в том, что политика определяет как разрешенные, так и неразрешенные доступы. Второе отличие - ПБ по своему определению конструктивна, может быть основой определения некоторого автомата или аппарата для своей реализации. ПБ определяется неоднозначно и, естественно, всегда связана с практической реализацией системы и механизмов защиты. Выбор ПБ определяется фазовым пространством, допустимыми природой вычислительных процессов, траекториями в нем и заданием неблагоприятного множества N. Корректность ПБ в данных конкретных условиях должна быть, вообще говоря, доказана. Построение политики безопасности обычно соответствует следующим шагам: 1 шаг. В информацию вносится структура ценностей и проводится анализ риска. 2 шаг. Определяются правила для любого процесса пользования данным видом доступа к элементам информации, имеющим данную оценку ценностей. Однако реализация этих шагов является сложной задачей. Результатом ошибочного или бездумного определения правил политики безопасности, как правило, является разрушение ценности информации без нарушения политики. Таким образом, даже хорошая система защиты может быть "прозрачной" для злоумышленника при плохой ПБ. |

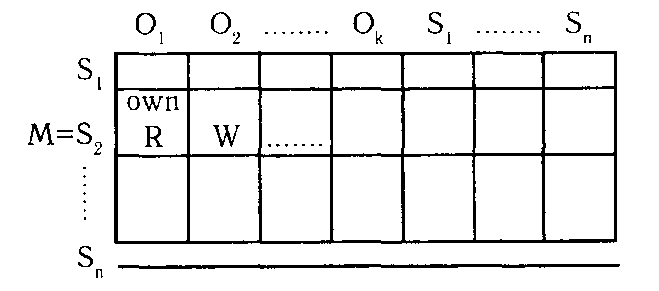

| | 38. Дискреционная политика. Заглавие параграфа является дословным переводом Discretionary policy, еще одним вариантом перевода является следующий - разграничительная политика. Рассматриваемая политика - одна из самых распространенных в мире, в системах по умолчанию имеется ввиду именно эта политика. Пусть О - множество объектов, S - множество субъектов, SO. Пусть U={U1,...,Um} - множество пользователей. Определим отображение: own: 0U. В соответствии с этим отображением каждый объект объявляется собственностью соответствующего пользователя. Пользователь, являющийся собственником объекта, имеет все права доступа к нему, а иногда и право передавать часть или все права другим пользователям. Кроме того, собственник объекта определяет права доступа других субъектов к этому объекту, то есть политику безопасности в отношении этого объекта. Указанные права доступа записываются в виде матрицы доступа, элементы которой - суть подмножества множества R, определяющие доступы субъекта S, к объекту 0i(i = 1, 2,...,; j = 1, 2,... ).  Существует несколько вариантов задания матрицы доступа. 1. Листы возможностей: Для каждого субъекта Si создается лист (файл) всех объектов, к которому имеет доступ данный объект. 2. Листы контроля доступа: для каждого объекта создается список всех субъектов, имеющих право доступа к этому объекту. Дискреционная политика связана с исходной моделью таким образом, что траектории процессов в вычислительной системе ограничиваются в каждом доступе. Причем вершины каждого графа разбиваются на классы и доступ в каждом классе определяется своими правилами каждым собственником. Множество неблагоприятных траекторий Nдля рассматриваемого класса политик определяется наличием неблагоприятных состояний, которые в свою очередь определяются запретами на некоторые дуги. Однако многих проблем защиты эта политика решить не может. Одна из самых существенных слабостей этого класса политик - то, что они не выдерживают атак при помощи "Троянского коня". Это означает, в частности, что система защиты, реализующая дискреционную политику, плохо защищает от проникновения вирусов в систему и других средств скрытого разрушающего воздействия. Следующая проблема дискреционной политики - это автоматическое определение прав. Так как объектов много, то задать заранее вручную перечень прав каждого субъекта на доступ к объекту невозможно. Одна из важнейших проблем при использовании дискреционной политики - это проблема контроля распространения прав доступа. Чаще всего бывает, что владелец файла передает содержание файла другому пользователю и тот, тем самым, приобретает права собственника на информацию. Таким образом, права могут распространяться, и даже, если исходный владелец не хотел передавать доступ некоторому субъекту S к своей информации в О, то после нескольких шагов передача прав может состояться независимо от его воли. Возникает задача об условиях, при которых в такой системе некоторый субъект рано или поздно получит требуемый ему доступ. |

| | 39. Политика MLS. Многоуровневая политика безопасности (политика MLS) принята всеми развитыми государствами мира. В повседневном секретном делопроизводстве госсектор России также придерживается этой политики. Решетка ценностей SC является основой политики MLS. Другой основой этой политики является понятие информационного потока. Для произвольных объектов X и Y пусть имеется информационный поток Х->Y, где X -источник, Y - получатель информации. Отображение: O->SC считается заданным. Если c(Y)>c(X), то Y -более ценный объект, чем X. Определение.Политика MLS считает информационный поток Х->Y разрешенным тогда и только тогда, когда c(Y)>c(X) в решетке SС. Таким образом, политика MLS имеет дело с множеством информационных потоков в системе и делит их на разрешенные и неразрешенные очень простым условием. Однако эта простота касается информационных потоков, которых в системе огромное количество. Поэтому приведенное выше определение неконструктивно. Хотелось бы иметь конструктивное определение на языке доступов. Рассмотрим класс систем с двумя видами доступов r и w (хотя могут быть и другие доступы, но они либо не определяют информационных потоков, либо выражаются через w и r). Пусть процесс S в ходе решения своей задачи последовательно обращается к объектам О1,О2,...,Оn (некоторые из них могут возникнуть в ходе решения задачи). Пусть Тогда следует, что при выполнении условий c(S)>c(Oit), t=l,....k, соответствующие потоки информации будут идти в разрешенном политикой MLS направлении, а при c(S) Определение.В системе с двумя доступами r и w политика MLS определяется следующими правилами доступа Структура решетки очень помогает организации поддержки политики MLS. В самом деле, пусть имеется последовательная цепочка информационных потоков Если каждый из потоков разрешен, то свойства решетки позволяют утверждать, что разрешен сквозной поток MLS политика в современных системах защиты реализуется через мандатный контроль (или, также говорят, через мандатную политику). Мандатный контроль реализуется подсистемой защиты на самом низком аппаратно-программном уровне, что позволяет эффективно строить защищенную среду для механизма мандатного контроля. Устройство мандатного контроля, удовлетворяющее некоторым дополнительным, кроме перечисленных, требованиям, называется монитором обращений. Мандатный контроль еще называют обязательным, так как его проходит каждое обращение субъекта к объекту, если субъект и объект находятся под защитой системы безопасности. Организуется мандатный контроль следующим образом. Каждый объект О имеет метку с информацией о классе c(O). Каждый субъект также имеет метку, содержащую информацию о том, какой класс доступа c(S) он имеет. Мандатный контроль сравнивает метки и удовлетворяет запрос субъекта S к объекту О на чтение, если c(S)>c(0) и удовлетворяет запрос на запись, если c(S) |

| |