58.Управление доступом. Безопасная функция перехода. Теорема безопасности Мак – Лина.

Система безопасна в любом состоянии и в процессе переходов между ними, если ее начальное состояние является безопасным, а ее функция перехода удовлетворяет критерию Мак-Лина.

Однако система может быть безопасной по определению Белла-Лападулы, но не иметь безопасной функции перехода.

Такая формулировка основной теоремы безопасности предоставляет в распоряжение разработчиков защищенных систем базовый принцип их построения, в соответствии с которым для обеспечения безопасности системы, как в любом состоянии, так и в процессе перехода между ними, необходимо реализовать для нее такую функцию перехода, которая соответствует указанным условиям.

Выводы: классическая модель Белла-Лападулы построена для анализа систем защиты, реализующих мандатное (полномочное) разграничение доступа.

|

59. Управление доступом. Ролевая политика безопасности. Иерархическая организация ролей

Ролевая политика безопасности представляет собой существенно усовершенствованную модель Харрисона–Руззо–Ульмана, однако ее нельзя отнести ни к дискреционным, ни к мандатным моделям.

В ролевой политике безопасности классическое понятие субъекта заменяется понятиями пользователь и роль.

Пользователь – это человек, работающий с системой и выполняющий определенные служебные обязанности, а с понятием роли связывается набор полномочий, необходимых для выполнения этих служебных обязанностей.

При использовании ролевой политики безопасности управление доступом осуществляется в две стадии:

каждому пользователю назначается список доступных эму ролей;

для каждой роли указывается набор полномочий, представляющий набор прав доступа к объектам.

Причем полномочия назначаются ролям в соответствии с принципом наименьших привилегий, из которого следует, что каждый пользователь должен обладать только минимально необходимым для выполнения своей роли набором полномочий.

В модели ролевой политики безопасности используются следующие множества:

U – множество пользователей;

R – множество ролей;

Р – множество полномочий на доступ к объектам компьютерной системы, представленное, например, в виде матрицы доступа;

S – множество сеансов работы пользователей с системой.

Иерархическая организация ролей представляет собой наиболее распространенный тип ролевой модели, поскольку она очень точно отражает установившиеся реальном мире отношения подчиненности между участниками процесса обработки информации и разделение между ними сфер ответственности

При иерархической организации ролей роли упорядочиваются по уровню предоставляемых полномочий. Чем выше роль пользователя в иерархии, тем больше с ней связано полномочий, поскольку считается, что если пользователю присвоена некоторая роль, то ему автоматически назначаются и все подчиненные ей по иерархии роли. Иерархия ролей допускает множественное наследование

|

|

60. Модель политики безопасности распределенной компьютерной системы

Распределенная компьютерная система состоит из двух сегментов:

локального, который включает в себя один компьютер или сегмент локальной вычислительной сети;

внешнего, который представляет собой компьютеры либо сегменты локальной вычислительной сети, не включенные в локальный сегмент.

Удаленным субъектом называется субъект, принадлежащий множеству субъектов внешнего сегмента компьютерной сети.

Удаленным объектом называется объект, принадлежащий множеству объектов внешнего сегмента компьютерной сети.

В распределенной компьютерной системе существует четыре вида потоков:

потоки между локальными субъектами и локальными объектами;

потоки между локальными субъектами и удалёнными субъектами;

потоки между удаленными субъектами и локальными объектами;

потоки между удаленными субъектами и удаленными объектами.

Примечание: Поток между субъектом и объектом означает поток между ассоциированным объектом субъекта и объектом.

|

|

61. Метод межсетевого экранирования

Недостатки классической модели политики безопасности с полным проецированием прав пользователя на всё множество субъектов привели к появлению методов защиты, связанных с "экранированием" локального сегмента компьютерной системы от внешнего сегмента компьютерной системы.

Суть экранирования состоит в том, что поток между удаленным субъектом sуд и телекоммуникационным субъектом sком осуществляется через дополнительный объект of, ассоциированный с субъектом-анализатором sf.

В этой системе существуют следующие потоки:

Stream(sуд, оуд) of

Stream(sf, оf) oком

Stream(sком, оком) oлок

и потоки обратного направления

Stream(sком, олок) oком

Stream(sком, оком) of

Stream(sf, оf) oуд.

В этой модели субъект sf рассматривается как некоторый фильтр, который может определить факт доступа субъекта sуд к объекту олок, или зафиксировать поток между оуд и оком. Допускается, что поток может рассматриваться на различном уровне относительно объекта олок.

Рассмотрим случай передачи объекта oj удаленному субъекту sуд. При использовании режима пакетной передачи данных объект oj разбивается на подобъекты: oj = ojt1, ojt2,… ojti,… ojtk (осуществляется декомпозиция объект на последовательность подобъектов)

Тогда телекоммуникационный субъект sком должен инициализировать поток:

Stream(sком, ojti) ofti,

где ti T = t1, t2,…, ti,… tk , ti – промежуток времени.

При чем объекты ojti и ojti должны быть тождественными, а за период времени Т через субъект sком должен пройти весь объект oj.

При пакетной передаче данных объект ojti представляется в виде:

ojti = ojti(адр) || ojti(инф),

где ojti(адр) – называется адресной частью подобъекта ojti ; ojti(инф) – информационной частью подобъекта ojti

Тогда объект oj можно представить в вид:

oj = (ojt1(адр), ojt2(адр),…, ojti(адр),…, ojt1(инф), ojt2(инф),…, ojti,…)

(как последовательность слов, определяющих адресные и информационные составляющие подобъектов).

Очевидно, что только последовательность подобъектов

ojt1(инф), ti T

представляет объект oj, а дополнительные подобъекты

ojti(адр), ti T

необходимы для передачи информационной части подобъекта по соответствующему адресу.

|

|

63. Математические методы анализа политики безопасности. Модели J.Goguen, J.Meseguer (G-M).

Модели G-M - автоматные модели безопасных систем. Начнем с простейшего случая системы с "фиксированной" защитой. Пусть V - множество состояний системы (V - конечное и определяется программами, данными, сообщениями и пр.), С - множество команд, которые могут вызвать изменения состояния (также конечное множество), S - множество пользователей (конечное множество). Смена состояний определяется функцией:

do:V S СV.

Некоторые действия пользователей могут не разрешаться системой. Вся информация о том, что разрешено ("возможности" пользователей) пользователям сведена в с-таблицу t. В рассматриваемом случае "возможности" в с-таблице tсовпадают с матрицей доступа. Если пользователь не может осуществить некоторую команду с, то

do (v, S, c) = v.

Предположим, что для каждого пользователя S и состояния v определено, что "выдается" этому пользователю (т.е., что он видит) на выходе системы. Выход определяется функцией

out: V SOut,

где Out - множество всех возможных выходов (экранов, листингов и т.д.).

Мы говорим о выходе для пользователя S, игнорируя возможности S подсмотреть другие выходы.

Таким образом получили определение некоторого класса автоматов, которые будут встречаться далее.

Определение.Автомат М состоит из множеств:

S - называемых пользователями;

V - называемых состояниями;

С - называемых командами;

Out - называемых выходами;

и функций:

выходной функции out: V S Out, которая "говорит, что данный пользователь видит, когда автомат находится в данном состоянии ";

функции переходов do: VSСV, которая "говорит, как изменяется состояние автомата под действием команд";

и начального состояния v0.

Системы с изменяющимися "возможностями" защиты определяют следующими образами.

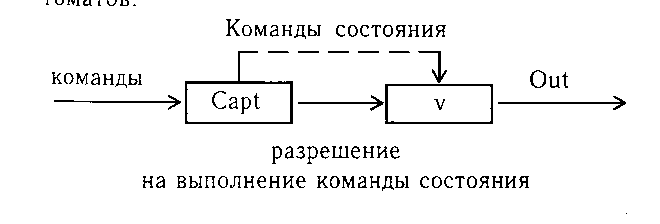

Пусть Capt - множество всех таблиц "возможностей", СС - множество с-команд (команд управления "возможностями"). Их эффект описывается функцией:

cdo: Capt S CCCapt.

При отсутствии у пользователя S права на с-команду положим cdo(t, S, c)=t. Пусть VC - множество команд, изменяющих состояние. Теперь можем определить С-автомат, который лежит в основе дальнейшего.

Определение.С-автомат М определяется множествами:

S - "пользователи";

V - "состояния";

VC - "команды состояния";

Out - "выходы";

Capt - "с-таблицы";

СС - "с-команды",

и функциями:

выхода out: VCaptSOut, которая "говорит, что данный пользователь видит, когда автомат находится в данном состоянии v, а допуски определяются с-таблицей";

переходов do: VCaptSVCV, которая "говорит, как меняются состояния под действием команд";

изменения с-таблиц cdo: CaptSССCapt, которая "говорит, как меняется с - таблица под действием с", и начального состояния, которое определяется с-таблицей t и состоянием v.

Будем считать

C=CCVC.

То, что мы определили на языке теории автоматов, называется последовательным соединением автоматов .

Определение.Подмножества множества команд С называются возможностями

Ab=2c.

Если дан С-автомат М, мы можем построить функцию переходов всей системы в множестве состояний VCapt:

cvdo: V CaptSСVCapt,

где

cvdo(v, t, S, с) = (do(v, t, S, с), t), если cVC,

cvdo(v, t, S, с) = (v, cdo(t, S, c)), если cCC.

Стандартно доопределяется функция cvdo на конечных последовательностях входов

cvdo: VCapt(SС)*VCapt

следующим образом:

cvdo(v, t, Nil) = (v, t),

если входная последовательность пустая;

cvdo(v, t, W(S, c))=cvdo(cvdo(v, t, W), S, c)),

где W(S, С) - входное слово, кончающееся на (S,С) и начинающееся подсловом W.

Определение.Если W входное слово, то[[W]] = (..., (vi ti),...), где последовательность состоянии вычисляется в соответствии с определенной выше функцией переходов под воздействием входной последовательности W.

Введем понятие информационного влияния одной группы на другую, смысл которого состоит в том, что используя некоторые возможности одна группа пользователей не влияет на то, что видит каждый пользователь другой группы. Для этого определим [[W]]s - выход для S при выполнении входного слова W С -автомата М:

[[W]]s=out([[W]], S),

где

out([[W]]s, S) = (... out(v, t, S)...),

[[W]] = (..., (vi, ti),...).

Пусть GS, AC, W(SC)*.

Определение. Pg(W) - подпоследовательность W, получающаяся выбрасыванием всех пар (S, с) при SG, Pa(W) - подпоследовательность W, получающаяся выбрасыванием из W всех пар (S, с) при cA, PGA(W) -подпоследовательность W, получающаяся выбрасыванием пар (S, с), SG и сА.

|

|

62. Математические методы анализа политики безопасности. Модель Low-water-mark (Lwm)

Данная модель является конкретизацией модели Б-Л, а также дает пример того, что происходит, когда изменения уровня секретности объекта возможны. Политика безопасности прежняя: все объекты системы классифицированы по узлам решетки ценностей (MLS) и поток информации разрешен только "снизу вверх".

В рассматриваемой системе один объект (неактивный), три операции с объектом, включающие запросы на доступ:

Эти операции используются несколькими субъектами (процессами), имеющими фиксированные уровни секретности. Напомним формальное требование политики о том, что информация может двигаться только "снизу вверх". Поток информации возможен тогда и только тогда, когда реализуется доступ субъекта к объекту вида w или r. При помощи r поток считается разрешенным, если fs(S)>fo(0).

При команде w поток считается разрешенным, если субъект S не может прочитать информацию в объекте уровня fs(S)0(0) и записать в объект, для которого fs(S)>f0(O), причем хотя бы в одном из этих соотношений неравенство строгое (напомним, что по условию текущие уровни субъектов fc(S)=fs(S) для любого S). Из этих свойств следует, что в системе должны выполняться условия ss и *. Условие ds автоматически выполняется, так как нет ограничений на доступ, кроме перечисленных.

Таким образом, условия ss в данной системе выглядят стандартно: если X=w или r, то могут быть разрешены доступы (S, 0, X) при выполнении fs(S)>f0(0).

Условие *:

если X=w, то fs(S)=f0(0),

если X=r, то fs(S)>fo(0).

|

|

64. Математические методы анализа политики безопасности. Модель выявления нарушения безопасности.

Один из путей реализации сложной политики безопасности, в которой решения о доступах принимаются с учетом предыстории функционирования системы, - анализ данных аудита. Если такой анализ возможно проводить в реальном масштабе времени, то аудиторская информация (АИ) совместно с системой принятия решений превращаются в мощное средство поддержки политики безопасности. Такой подход представляется перспективным с точки зрения использования вычислительных средств общего назначения, которые не могут гарантировано поддерживать основные защитные механизмы. Но, даже не в реальном масштабе времени, АИ и экспертная система, позволяющая вести анализ АИ, являются важным механизмом выявления нарушений или попыток нарушения политики безопасности, так как реализуют механизм ответственности пользователей за свои действия в системе.

По сути анализ АИ имеет единственную цель выявлять нарушения безопасности (даже в случаях, которые не учитываются политикой безопасности). Далее мы изложим пример организации такого анализа, который известен из литературы под названием "Модель выявления нарушения безопасности". Эта модель, опубликованная D.Denning в 1987 г., явилась базисом создания экспертной системы IDES для решения задач выявления нарушений безопасности. Модель включает 6 основных компонент:

субъекты, которые инициируют деятельность в системе, обычно - это пользователи;

объекты, которые составляют ресурсы системы - файлы, команды, аппаратная часть;

АИ - записи, порожденные действиями или нарушениями доступов субъектов к объектам;

профили - это структуры, которые характеризуют поведение субъектов в отношении объектов в терминах статистических и поведенческих моделей;

аномальные данные, которые характеризуют выявленные случаи ненормального поведения;

правила функционирования экспертной системы при обработке информации, управление.

Основная идея модели - определить нормальное поведение системы с тем, чтобы на его фоне выявлять ненормальные факты и тенденции.

АИ - это совокупность записей, каждая из которых в модели представляет 6-мерный вектор, компоненты которого несут следующую информацию:

<субъект; действие; объект; условия для предоставления исключения; лист использования ресурсов; время>,

Так как АИ связана с субъектами и объектами, то данные АИ подобны по организации матрице доступа, где указаны права доступа каждого субъекта к любому объекту. В матрице АИ в клетках описана активность субъекта по отношению к объекту.

|

|

Скачать 1.48 Mb.

Скачать 1.48 Mb.