КБ (ответы). 1. Содержательная постановка задачи создание эвм, функционирующей в условиях разрушения программноаппаратной среды

Скачать 1.48 Mb. Скачать 1.48 Mb.

|

|

Класс (B2): Структурированная защита. Класс (ВЗ): Домены безопасности. Класс (AI): Верифицированный проект. Выбор требуемого класса безопасности систем определяется следующими основными факторами, характеризующими условия работы системы. 1. Безопасность режима функционирования системы. Американцы различают 5 таких режимов: 2. Основой для выбора класса защиты является индекс риска. Он определяет минимальный требуемый класс. | |

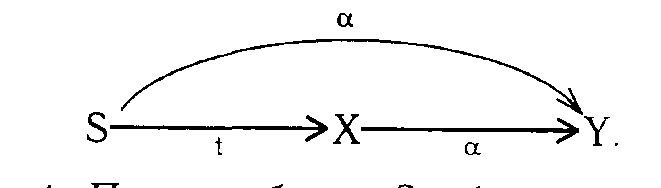

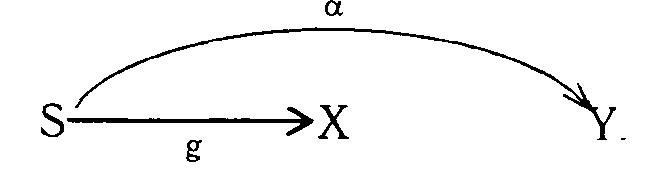

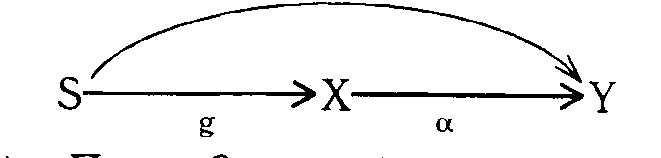

| | 50. Математические методы анализа политики безопасности. Модель "take-grant" Будем считать, что множество доступов R={r, w, c} , где r - читать, w - писать, с - вызывать. Допускается,что субъект X может иметь права R на доступ к объекту Y, эти права записываются в матрице контроля доступов. Кроме этих прав мы введем еще два: право take (t) и право grant (g), которые также записываются в матрицу контроля доступов субъекта к объектам. Можно считать, что эти права определяют возможности преобразования одних графов состояний в другие. Преобразование состояний, то есть преобразование графов доступов, проводятся при помощи команд. Существует 4 вида команд, по которым один граф доступа преобразуется в другой. 1. Take. Пусть S - субъект, обладающий правом t к объекту X и R некоторое право доступа объекта X к объекту Y. Тогда возможна команда "S take forY from X". В результате выполнения этой команды в множество прав доступа субъекта S к объекту Y добавляется право . Графически это означает, что, если в исходном графе доступов G был подграф то в новом состоянии G', построенном по этой команде t, будет подграф  2. Grant. Пусть субъект S обладает правом g к объекту X и правом R к объекту Y. Тогда возможна команда "S grant for Y to X". В результате выполнения этой команды граф доступов G преобразуется в новый граф G', который отличается от G добавленной дугой (Х Y). Графически это означает, что если в исходном графе G был подграф  то в новом состоянии G' будет подграф  3. Create. Пусть S - субъект, R. Команда "S create P for new object X" создает в графе новую вершину X и определяет Р как права доступов S к X. То есть по сравнению с графом G в новом состоянии G' добавляется подграф вида 4. Remove. Пусть S - субъект и X - объект, R. Команда "S remove Р for X" исключает права доступа Р из прав субъекта S к объекту X. Графически преобразования графа доступа G в новое состояние G' в результате этой команды можно изобразить следующим образом: в G в G’ |

| | 51. МОДЕЛИ БЕЗОПАСНОСТИ Управление доступом Дискреционное (произвольное, матричное, разграничительное) Под управлением доступом (УД) будем понимать ограничение возможностей использования ресурсов системы пользователями (процессами) в соответствии с правилами разграничения доступа. Существует четыре основных способа разграничения доступа субъектов к совместно используемым объектам :

На практике основными способами разграничения доступа являются логический и криптографический. Рассмотрим логическое УД, которое может быть реализовано в соответствии с одной из трех формальных моделей УД (безопасности). Дискреционное УД (Discretionary Access Control – DAC) – разграничение доступа между поименованными субъектами и поименованными объектами. Оно основанное на задании владельцем объекта или другим полномочным лицом прав доступа других субъектов (пользователей) к этому объекту. В рамках этой модели система обработки информации представляется в виде совокупности активных сущностей – субъектов (множество S – пользователи, процессы и т. д.), которые осуществляют доступ к информации, пассивных сущностей – объектов (множество О – файлы, каталоги, процессы и т. д.), содержащих защищаемую информацию, и конечного множества прав доступа R = {r1, ..., rn}, означающих полномочия на выполнение соответствующих действий (например, чтение (Read – R), запись (Write – W), выполнение (Execute – E), удаление (Delete – D), владение (Ownership – O) и т. д.). |

| | 52. МОДЕЛИ БЕЗОПАСНОСТИ Управление доступом. Мандатное (принудительное) УД Под управлением доступом (УД) будем понимать ограничение возможностей использования ресурсов системы пользователями (процессами) в соответствии с правилами разграничения доступа. Существует четыре основных способа разграничения доступа субъектов к совместно используемым объектам :

На практике основными способами разграничения доступа являются логический и криптографический. Рассмотрим логическое УД, которое может быть реализовано в соответствии с одной из трех формальных моделей УД (безопасности). М  андатное УД (Mandatory Access Control – MAC) – разграничение доступа субъектов к объектам, основанное на характеризуемой меткой конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности. Оно основано на сопоставлении атрибутов безопасности субъекта (уровня допуска пользователя) и объекта (грифа секретности информации). андатное УД (Mandatory Access Control – MAC) – разграничение доступа субъектов к объектам, основанное на характеризуемой меткой конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности. Оно основано на сопоставлении атрибутов безопасности субъекта (уровня допуска пользователя) и объекта (грифа секретности информации).Мандатная модель управления доступом основана на правилах секретного документооборота, принятых в государственных и правительственных учреждениях многих стран. Основным положением данной ПБ, взятым из реальной жизни, является назначение всем участникам процесса обработки защищаемой информации и документам, в которых она содержится, специальной метки, получившей название уровень безопасности (метка безопасности). Метка субъекта описывает его благонадежность, а метка объекта – степень закрытости содержащейся в нем информации. Уровни секретности, поддерживаемые системой, образуют множество, упорядоченное с помощью отношения доминирования. Такое множество может выглядеть следующим образом: сов. секретно, секретно, конфиденциально, несекретно и т. д. |

| | 53. МОДЕЛИ БЕЗОПАСНОСТИ Управление доступом. Ролевое УД Под управлением доступом (УД) будем понимать ограничение возможностей использования ресурсов системы пользователями (процессами) в соответствии с правилами разграничения доступа. Существует четыре основных способа разграничения доступа субъектов к совместно используемым объектам :

На практике основными способами разграничения доступа являются логический и криптографический. Рассмотрим логическое УД, которое может быть реализовано в соответствии с одной из трех формальных моделей УД (безопасности). Ролевое УД (Role-Based Access Control – RAC) – универсальная надстройка (каркас), применяемая с дискреционным и мандатным УД и предназначенная для упрощения функций администрирования систем с большим количеством субъектов и объектов. Суть ролевого УД состоит в том, что между пользователями и их правами доступа к объектам появляются промежуточные сущности – роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права доступа к объекту и, наоборот, несколько пользователей может выступать в одной роли по отношению к одному объекту. Между ролями могут быть установлены связи, аналогичные отношению наследования в ООП. Таким образом может быть построена иерархия ролей, используя которую можно существенно сократить количество контролируемых (администрируемых) связей. |

| | 54. Модель политики безопасности адепт – 50 Модель АДЕПТ относится к одной из первых дискреционных моделей политики безопасности МБО. В модели рассматриваются:

Субъекты в компьютерной системе характеризуются:

Объекты компьютерной системы характеризуются:

Критерий безопасности Субъект наследует категорию безопасности объекта, с которым он связан (ассоциирован). Описание политики безопасности Если в компьютерной системе инициализируется поток Stream (sj, oj) → oi, то 1) субъект sj должен принадлежать множеству S: sj 2) объект oi должен принадлежать множеству O: oi 3) субъект sj получает право доступа rsj к объекту oi, если право доступа субъекта sj (rsj )принадлежит множеству его прав доступа к объекту oi rsj 4) предметная область субъекта sj принадлежит предметной области объекта oi esj 5) категория безопасности субъекта sj больше или равна категории безопасности объекта oi doi |

| | 55. Управление доступом. Дискреционная модель харрисона-руззо-ульмана Формальная модель Xappисона- Руззо-Ульмана – это классическая дискреционная модель, которая реализует произвольное управление доступом субъектов к объектам и осуществляет контроль за распределением прав доступа. В модели рассматриваются:

Считается, что все субъекты системы одновременно являются и ее объектами. Конечное множество прав доступа R=[rg], 1, …k. Матрица прав доступа, содержащая права доступа субъектов к объектам A=[aij], i=1, …m, j=1,…n+m, причем элемент матрицы aij рассматривается как подмножество множества R. Каждый элемент матрицы aij содержит права доступа субъекта si к объекту oj. Конечное множество команд С=[ cz (аргументы)], z=1, l, аргументами команд служат идентификаторы объектов и субъектов. Каждая команда включает условия выполнения команды и элементарные операции, которые могут быть выполнены над субъектами и объектами компьютерной системы и имеют следующую структуру: Command cz (аргументы) Условия выполнения команды Элементарные операции End. Поведение системы моделируется с помощью понятия состояние. Состояние системы определяется:

Если система находится в состоянии Q, то выполнение элементарной операции переводит ее в некоторое другое состояние Q' ,которое отличается от предыдущего состояния хотя бы одним компонентом. |

| | 56. Управление доступом. Типизированная матрица доступа Дискреционная модель Type Access Matrix (TAM) – типизированная матрица доступа – является развитием модели Xappисона- Руззо-Ульмана. Модель ТАМ дополняет модель Xappисона- Руззо-Ульмана концепцией типов, что позволяет смягчить те условия, для которых возможно доказательство безопасности системы. В модели ТАМ рассматриваются:

Считается, что все субъекты системы одновременно являются и ее объектами.

Матрица прав доступа, содержащая права доступа субъектов к объектам A = [aij], i = 1, …m, j = 1,…n+m, причем элемент матрицы aij рассматривается как подмножество множества R. Каждый элемент матрицы aij содержит права доступа субъекта si к объекту oj. Множество типов, которые могут быть поставлены в соответствие объектам и субъектам системы T = [ tb ], b = 1,…w. Конечное множество команд С=[ cz (аргументы с указанием типов )], z=1,...I, включающих условия выполнения команд и их интерпретацию в терминах элементарных операций. Элементарные операции ТАМ отличаются от элементарных операций дискреционной модели Xappисона- Руззо-Ульмана использованием типизированных аргументов. Структура команды Command cz (аргументы и их типы) Условия выполнения команды Элементарные операции End . |

| | 57. Управление доступом. Мандатная модель Белла-Лападулы Модель Белла-Лападулы была предложена в 1975 году. Возможность ее использования в качестве формальной модели отмечена в критерии TCSES ("Оранжевая книга"). Мандатная модель Белла – Лападулы основана на правилах секретного документооборота, которые приняты в государственных и правительственных учреждениях большинства стран. Согласно этим правилам всем участникам процесса обработки критичной информации и документам, в которых она содержится, присваивается специальная метка, которая называется уровнем безопасности. Мандатное управление доступом подразумевает, что:

В формальной модели Белла – Лападулы рассматриваются:

|

| |