Инструкция по делопроизводству и работе с электронными документами, имеющими доказательственное значение для представления в арбитражных судах Российской Федерации 86

Скачать 0.72 Mb. Скачать 0.72 Mb.

|

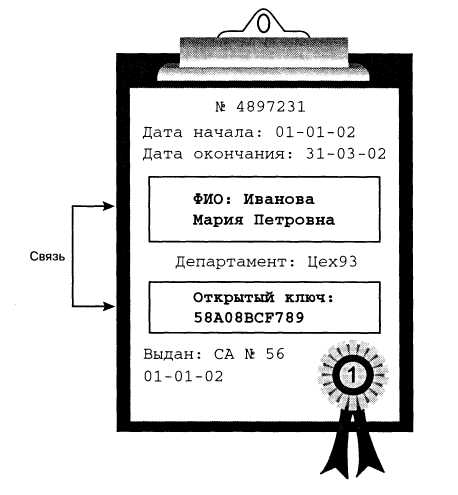

4 Модель инфраструктуры открытых ключей негосударственного судебно – экспертного учрежденияНаиболее выгодным является вариант с организацией двух центров сертификации: первый при судах РФ, второй при судебно–экспертных учреждениях. При этом, суды и судебно–экспертные учреждения продолжают обмен информацией, но при большей защищенности данных и результатов (рисунок 7).  Рисунок 7 – Процесс обмена информацией между судом и СЭУ Из вышеприведенных схем можно судить о том, что для каждой ветви иерархии судов необходим свой регистрационный центр, где будет собираться информация об органах или лицах, желающих получить сертификат. При этом, для проверки электронно-цифровой подписи центр сертификации при судах РФ имеет у себя открытый ключ судебно- экспертного учреждения, а центр сертификации при судебно-экспертных учреждениях имеет открытый ключ судов РФ. Что способствовало бы более эффективной работе, так как, каждая организация имела бы возможность проверить электронно-цифровую подпись, проставленную на том или ином документе, присланном из другого учреждения. На основе закона «Об электронно-цифровой подписи» удостоверяющий центр (центр регистрации): Изготавливает сертификаты ключей подписей. Создает ключи электронных цифровых подписей по обращению участников информационной системы с гарантией сохранения в тайне закрытого ключа электронной цифровой подписи. Приостанавливает и возобновляет действие сертификатов ключей подписей, а также аннулирует их. Ведет реестр сертификатов ключей подписей, обеспечивает его актуальность и возможность свободного доступа к нему участников информационных систем. Проверяет уникальность открытых ключей электронных цифровых подписей в реестре сертификатов ключей подписей и архиве удостоверяющего центра. Выдает сертификаты ключей подписей в форме документов на бумажных носителях и (или) в форме электронных документов с информацией об их действии. Осуществляет по обращениям пользователей сертификатов ключей подписей подтверждение подлинности электронной цифровой подписи в электронном документе в отношении выданных им сертификатов ключей подписей. Может предоставлять участникам информационных систем иные связанные с использованием электронных цифровых подписей услуги. Изготовление сертификатов ключей подписей осуществляется на основании заявления участника информационной системы, которое содержит сведения, указанные в статье № 6 Федерального закона «Об электронно-цифровой подписи», и необходимые для идентификации владельца сертификата ключа подписи и передачи ему сообщений. Заявление подписывается собственноручно владельцем сертификата ключа подписи. Содержащиеся в заявлении сведения подтверждаются предъявлением соответствующих документов [13]. Центр регистрации, при изготовлении сертификата ключа подписи, принимает на себя следующие обязательства по отношению к владельцу сертификата ключа подписи [13]: вносить сертификат ключа подписи в реестр сертификатов ключей подписей; обеспечивать выдачу сертификата ключа подписи обратившимся к нему участникам информационных систем; приостанавливать действие сертификата ключа подписи по обращению его владельца; уведомлять владельца сертификата ключа подписи о фактах, которые стали известны удостоверяющему центру и которые существенным образом могут сказаться на возможности дальнейшего использования сертификата ключа подписи; Получение сертификата проиллюстрировано на рисунке 8.  Рисунок 8 – Схема получения сертификатов В центр по регистрации пользователей, как показано на рисунке 8, должна стекаться вся информация, необходимая для получения сертификата. Центр регистрации, в свое время, должен принимать, проверять и обрабатывать информацию для отправки ее в центральный, главный орган по сертификации - центр сертификации при главном верховном суде РФ. Далее, сертификационный центр должен подписать открытый ключ пользователя своей электронной цифровой подписью при помощи своего секретного ключа. На рисунке 9 показана иллюстрация примерного содержания такого сертификата [10]:  Рисунок 9 – Пример сертификата Для подтверждения достоверности полученной информации, пользователь должны извлекать открытый ключ другого пользователя из надежного источника, которому бы он доверял. Таким источником должен выступать сам центр сертификации при верховном суде. Сертификатом открытого ключаназывается структура данных, состоящая из двух разделов: данных и подписи [13]. Центр сертификации СА является доверенной третьей стороной, обеспечивающей аутентификацию открытых ключей, содержащихся в сертификатах. Центр сертификации СА формирует сертификат открытого ключа пользователя путем заверения цифровой подписью СА определенного набора данных. Обычно туда включаются [11]: период действия открытого ключа, состоящий из двух дат: начала и конца периода; номер и серия ключа; уникальное имя пользователя; информация об открытом ключе пользователя: идентификатор алгоритма, для которого предназначен данный ключ, и собственно открытый ключ; информация, используемая при проведении процедуры проверки ЭЦП (например, идентификатор алгоритма генерации ЭЦП); уникальное имя сертификационного центра. Сертификат открытого ключа обладает следующими свойствами [17]: каждый пользователь, имеющий доступ к открытому ключу центра сертификации СА, может извлечь открытый ключ, включенный в сертификат; ни одна сторона, помимо центра сертификации, не может изменить сертификат так, чтобы это не было обнаружено (подделка сертификатов исключена). Срок действия сертификата предполагается сделать равным 1 году, так как актуальность большей информации, которой обмениваются пользователи, суды и судебно-экспертные учреждения обычно истекает в период меньше года, или ценная информация утрачивает свою ценность. Так же, 1 год - представляется наиболее оптимальным сроком для срока действия сертификата, так как если использовать один сертификат в течении долгого времени - возрастет риск утечки ценной информации. Пользователь может являться владельцем одного или нескольких сертификатов, сформированных сертификационным центром СА пользователя. Так же, пользователь может владеть сертификатами, полученными из разных сертификационных центров. Отзыв сертификата. Данный процесс возможен в силу различных обстоятельств, зависящих от конкретной политики безопасности (например, при компрометации ключей, изменении имени, прекращении доступа и пр.). Применяются следующие методы отзыва сертификата [13]: использование списка отзыва сертификатов CRL. Список CRL - периодически обновляемый документ, подписанный СА и перечисляющий все отозванные сертификаты. В соответствии с политикой сертификат может быть удален из списка CRL по истечении срока действия; хранение статуса сертификатов во внутренней защищенной базе данных СА и проверка текущего статуса сертификата с помощью протокола статуса текущего сертификата OCSP. Также, возможно совмещение методов. Отзыв сертификата является совершенно необходимым, в ситуации, когда секретный ключ СА окажется скомпрометированным. В этом случае: владелец открытого ключа сертификата должен сообщить об этом в свой регистрационный центр; регистрационный центр связаться с главным, центральным центром по сертификации; центр сертификации должен остановить действие сертификата. Разработка системы PKI является весьма важной, и в то же время, трудной для реализации задачей. Это следствие реальных трудностей при организации бизнеса между компаниями и/или различными подразделениями, важности юридических и политических вопросов, сложности анализа возможных рисков и их устранения, и т.д. В настоящее время, в России не много компаний, предоставляющих услуги по анализу, проектированию и разработке PKI, как для интеграции систем безопасности и защиты информации корпораций, так и для создания систем электронной коммерции. Совсем немного компаний имеют апробированную методику построения PKI. Такой опыт может появиться только из практики, и он имеется у поставщиков и разработчиков VPN, поскольку они вынуждены отрабатывать все это в процессе своего труда. Методически процесс создания инфраструктуры открытых ключей PKI состоит из последовательного ряда этапов, каждый из которых сопровождается соответствующим документированием и проверками критериев успешности. Каждый этап создания PKI дает результат в виде явно оформленного «продукта», позволяющего убедиться в его законченности и общем продвижении процесса к конечной цели [4]. Итак, первый этап заключается в четком определении требований. Необходимо выяснить, в чем состоит главная задача делопроизводства, в чем состоят уязвимости системы, каков должен быть уровень безопасности и какие юридические и административные ограничения существуют. На первом этапе необходимо проанализировать данные вопросы, найти возможные варианты решения и проанализировать их. В результате, должен появиться приемлемый и проанализированный план проекта, с подробным анализом затрат и возможных трудностей. На втором этапе происходит анализ различных способов построения архитектуры PKI, выбор наиболее подходящего способа на основе ранее сформулированных требований. Так же разрабатывается регламент работ, и изучаются вопросы взаимодействия PKI с пользовательскими приложениями и возможности параллельной разработки. В результате проведения второго этапа должны появиться следующие документы: режим работы PKI; способы передачи доверительной информации между пользователями; архитектура PKI, спроектированная с учетом вопросов об управлении, производительности, гибкости и устойчивости, масштабируемости и применяемых стандартов; составные части архитектуры PKI; способы доступности PKI для приложений пользователей; способы тестирование и сопровождения законченной системы PKI; подробный план проекта. На третьем этапе определяются процедуры функционирования и управления. Что необходимо для проверки эффективности системы безопасности, основанной на PKI. Определяется политика сертификации и методика сопровождения и поддержки готовой системы. На четвертом этапе проводится подробный анализ уязвимости системы, определение источников рисков и их анализ для принятия соответствующих мер. Пятый этап подразумевает соединение всех компонентов PKI и создание полного проекта системы, для проверки тестирования всех функциональных требований, производительности и операционных регламентов. Кроме того, выполняется тестирование всех наиболее важных приложений защиты, организуется обучение служб эксплуатации и сопровождения. Этап завершается разработкой подробного плана внедрения системы. На шестом этапе реализуется план внедрения системы PKI, производится установка системы и проверка ее работоспособности. Главным результатом этапа является отчет о работоспособности системы, ее соответствие всем необходимым требованиям безопасности с подробным описанием проводимых тестов на системой. Седьмым этапом является поддержка, сопровождение и модификация системы PKI. Все системы изменяются с течением времени. Установка последних версий, внедрение новых пользовательских приложений, увеличение производительности, мощности, изменение требований, обновление аппаратной платформы, и т.д. - все это требует соответствующего управления. |