Безопасность информационных систем (отличный материал). Лекция Концепции и аспекты обеспечения информационной безопасности

Скачать 1.99 Mb. Скачать 1.99 Mb.

|

|

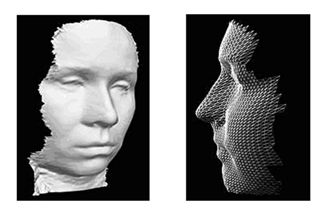

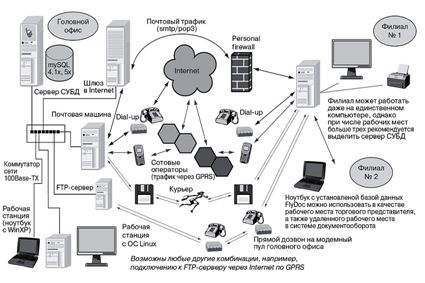

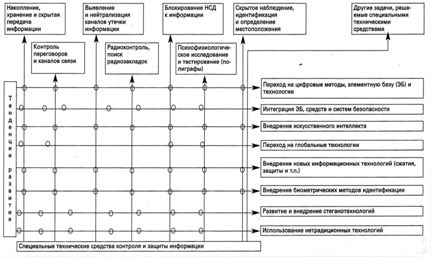

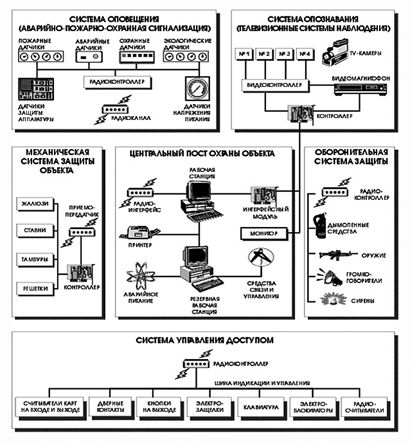

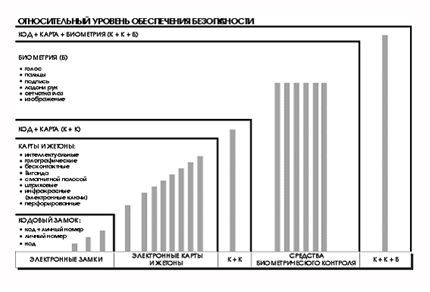

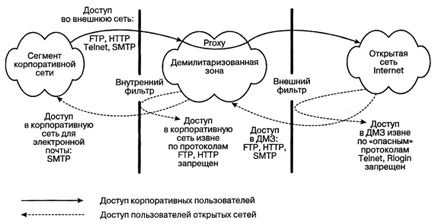

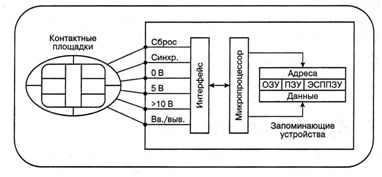

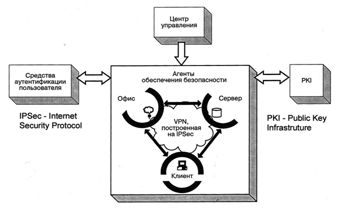

Рис. 6.20. Система биометрических параметров для идентификации личности Преимущества биометрических систем безопасности очевидны. Уникальные человеческие качества хороши тем, что их трудно подделать, трудно оставить фальшивый отпечаток пальца при помощи своего собственного или сделать радужную оболочку своего глаза похожей на чью-то другую. В отличие от бумажных идентификаторов (паспорт, водительское удостоверение или иное удостоверение личности), от пароля или персонального идентификационного номера (ПИН), биометрические характеристики невозможно забыть или потерять. Кроме того, в силу своей уникальности они используются для предотвращения воровства или мошенничества. Методы распознавания по изображению лица могут работать с двухмерным или с трехмерным изображением (так называемые 2D- и 3D-фото). Стоит отметить, что идентификация человека по чертам лица — одно из самых динамично развивающихся направлений в биометрической индустрии. Привлекательность данного метода основана на том, что он наиболее близок к тому, как люди обычно идентифицируют друг друга. Распространение мультимедийных технологий, благодаря которому все чаще можно встретить видеокамеры, установленные на городских улицах и площадях, на вокзалах, в аэропортах и других местах скопления людей, определило развитие этого направления. Распознавание лица предусматривает выполнение любой из следующих функций: аутентификация (установление подлинности "один в один") или идентификация (поиск соответствия "один из многих"). Система автоматически оценивает качество изображения для опознания лица и, если необходимо, способна его улучшить. Она также создает изображение лица из сегментов данных, генерирует цифровой код или внутренний шаблон, уникальный для каждого индивидуума (рис. 6.21).  Рис. 6.21. Трёхмерное изображение лица в системе идентификации человека Трехмерная фотография — новейшая биометрическая технология, созданная отечественными разработчиками около пяти лет назад. Трехмерное фото, занимая всего 5 Кбайт, может быть записано в биометрический паспорт; оно увеличивает точность идентификации личности и повышает надежность автоматической сверки документов. Эксперты отмечают, что уровень распознавания трехмерной фотографии составляет более 90%, тогда как у двухмерного изображения этот показатель редко превышает 50%. Биометрические технологии призваны обеспечить повышение надежности и эффективности сверки документов, предназначены для электронного документирования (логирования) всех сверок, а также для эффективной и надежной идентификации личности человека в широком спектре ситуаций (рис. 6.22).  Рис. 6.22. Один из авторов книги (В.И.Кияев) проходит биометрический контроль в аэропорту Сан-Франциско При решении этой задачи возможны два сценария: двойная или тройная верификация. Двойная верификация подразумевает сверку биометрического шаблона, записанного в электронном паспорте или визе, с биометрическими характеристиками проверяемого субъекта. Тройная верификация, в свою очередь, предполагает дополнительную сверку двух указанных характеристик с шаблоном, хранящимся в общегосударственном регистре биометрических данных. При этом сценарии любая попытка подделки документа становится бессмысленной, поскольку тройная верификация выявит несоответствие с шаблоном, записанным в государственный регистр при выдаче документа. Еще одна задача, связанная в основном с выдачей паспорта или визы, заключается в проверке того факта, что аналогичный документ не выдавался ранее гражданину с теми же биометрическими данными, но проходившему под другим именем, а также в сверке биометрических данных гражданина с базами данных оперативных и специальных служб. И в том и в другом случае решение задачи предполагает использование биометрических методов в режиме идентификации, при этом размер баз данных может быть очень большим. Для решения первой задачи (двойной и тройной верификации) допускается использовать любой из трех методов (по фотографии лица, по отпечаткам пальцев или радужной оболочке), которые дают приемлемую точность. Для решения второй задачи (идентификации гражданина по большой базе данных) необходимы комбинированные методы. По мнению экспертов, наиболее обоснованное решение при внедрении биометрических методов — это первичный сбор и занесение в единый государственный регистр, а также в электронные идентификационные документы как дактилоскопической информации (с двух пальцев), так и двух изображений лица (двухмерного и трехмерного). При этом для решения задачи верификации, подразумевающей сверку документов при пересечении гражданами границ, достаточно комбинированного (2D + 3D) метода распознавания лица. Этот бесконтактный метод обеспечивает максимальную измеряемость биометрической характеристики (иными словами, максимальную скорость верификации и прохода), следовательно, он не замедлит, а ускорит прохождение пассажиропотока через точки контроля. Точность 3D- и тем более комбинированного метода высока и отвечает всем требованиям в режиме верификации, а также в режиме идентификации с не очень большими (до 10 тыс. человек) оперативными базами данных (пример - список лиц, объявленных в розыск). Кроме того, использование обычной двухмерной фотографии — во-первых, общепринятая практика, во-вторых, позволяет оператору принять окончательное решение или провести визуальное сравнение с несколькими наиболее похожими индивидуумами из базы данных. Благодаря этому можно увеличить размер базы данных для оперативной идентификации до нескольких сотен тысяч человек. Использование дактилоскопической информации предполагается только в момент проверки личности, до выдачи документа, а также при необходимости задержания гражданина и предъявлении обвинений. Это позволяет повысить уровень защиты данных, ограничив круг лиц, имеющих право доступа к записанной в паспорте дактилоскопической информации, только сотрудниками соответствующих правоохранительных служб. В июле 2005 году Федеральное агентство по техническому регулированию и метрологии РФ направило в Международный подкомитет по стандартизации в области биометрии при ISO официальное предложение, касающееся изменения международного стандарта в области биометрии. Суть предлагаемой поправки заключается во включении трехмерного цифрового изображения лица, наряду с обычной двухмерной фотографией, в формат данных, предназначаемый для хранения, обмена и использования при автоматическом распознавании личности. После утверждения проекта, под цифровым изображением лица будут понимать формат данных, включающий как обычную двухмерную, так и трехмерную фотографию. Немного ранее, в феврале 2005 года, по инициативе компании A4Vision, поддержанной, в частности, Oracle, Motorola, Unisys, Logitech, аналогичная поправка к национальному стандарту была одобрена в США. Заметим, что компания A4Vision (http://www.a4vision.com), основанная нашими соотечественниками, первой разработала технологию трехмерного распознавания лиц и, выйдя на рынок США, инициировала процедуру изменения американского стандарта. Лекция 7. Обеспечение интегральной безопасности В лекции рассказывается об интегральной безопасности информационных систем. Обеспечение интегральной безопасности информационных систем и сетей Вследствие высокой степени глобализации организационных структур, бизнес-моделей, знаний и технологий современная высокотехнологичная компания часто географически распределена в пространстве, а её деятельность — во времени (рис. 7.1). Всё это налагает особые условие на формирование структуры вычислительных и информационных систем, поддерживающих такую деятельность, и на обеспечение их безопасности.  Рис. 7.1. Распределенная информационная система Развитие информационных и нанотехнологий, методов и средств программирования, цифровой обработки сигналов и технологий распознавания образов привело, в свою очередь, к быстрому развитию средств защиты информации, информационных систем и сетей (рис. 7.2). В связи с многообразием задач защиты информации и программно-аппаратных средств, реализующих защиту, сформировалось три основных подхода осуществления информационной безопасности: Частный подход основывается на решении локальных задач обеспечения информационной безопасности. Этот подход является малоэффективным, но достаточно часто используется, так как не требует больших финансовых и интеллектуальных затрат. Комплексный подход реализуется решением совокупности локальных задач по единой программе. Этот подход в настоящее время применяется наиболее часто. Интегральный подход основан на объединении различных вычислительных подсистем ИС, подсистем связи, подсистем обеспечения безопасности в единую информационную систему с общими техническими средствами, каналами связи, программным обеспечением и базами данных.  Рис. 7.2. Развитие технологий защиты информации Наряду с системной и функциональной интеграцией ИС в последнее время стала активно развиваться сфера интегральной информационной безопасность (Integral Information Safety — IIS). Это такое состояние условий функционирования сотрудников, объектов, технических средств и систем, при котором они надежно защищены от возможных угроз в ходе непрерывного процесса подготовки, хранения, передачи и обработки информации. Интегральная безопасность информационных систем включает в себя следующие составляющие: физическая безопасность — защита зданий, помещений, подвижных средств, людей, а также аппаратных средств (компьютеров, носителей информации, сетевого оборудования, кабельного хозяйства, поддерживающей инфраструктуры); безопасность сетей и телекоммуникационных устройств — защита каналов связи от воздействий любого рода; безопасность системного и прикладного программного обеспечения — защита от вирусов, логических "мин", несанкционированного изменения конфигурации систем и программного кода; безопасность данных — обеспечение конфиденциальности, целостности и доступности данных. Задача обеспечения ИИБ появилась вместе с проблемой надежного хранения информации и безопасной передачи её пользователю. На современном этапе интегральный подход предполагает обязательную непрерывность процесса обеспечения безопасности как во времени (в течение всей "жизни" ИС), так и в пространстве (по всему технологическому циклу деятельности) с обязательным учетом всех возможных видов угроз (несанкционированный доступ, съем информации, терроризм, пожар, стихийные бедствия и т. п.). В какой бы форме ни применялся интегральный подход, он связан с решением ряда сложных разноплановых частных задач в их тесной взаимосвязи. Наиболее очевидными из них являются задачи разграничения доступа к информации, ее технического и криптографического "закрытия", устранение паразитных излучений технических средств, технической и физической укрепленности объектов, охраны и оснащения их тревожной сигнализацией. На рис. 7.3 представлена блок-схема интегрального комплекса физической защиты объекта, обеспечивающего функционирование всех рассмотренных выше систем, а на рис. 7.4 — соотношение эффективности современных электронных средств контроля физического доступа [Барсуков В., http://www.jetinfo.ru]. Стандартный набор средств комплексной защиты информации в составе современной ИС обычно содержит следующие компоненты: средства обеспечения надежного хранения информации с использованием технологии защиты на файловом уровне (File Encryption System — FES); средства авторизации и разграничения доступа к информационным ресурсам, а также защита от несанкционированного доступа к информации с использованием систем биометрической авторизации и технологии токенов (смарт-карты, touch-memory, ключи для USB-портов, скрытые цифровые маркеры и т.п.); средства защиты от внешних угроз при подключении к общедоступным сетям связи (Интернет), а также средства управления доступом из Интернет с использованием технологии межсетевых экранов (Firewall) и содержательной фильтрации (Content Inspection); средства защиты от вирусов с использованием специализированных комплексов антивирусной профилактики; средства обеспечения конфиденциальности, целостности, доступности и подлинности информации, передаваемой по открытым каналам связи с использованием технологии защищенных виртуальных частных сетей (VPN); средства обеспечения активного исследования защищенности информационных ресурсов с использованием технологии обнаружения атак (Intrusion Detection); средства обеспечения централизованного управления системой ИИБ в соответствии с согласованной и утвержденной "Политикой безопасности компании". Пример реализации одной из политик, относящейся к взаимодействию локальной вычислительной или информационной сети с сетью Internet показан на рис. 7.5.  Рис. 7.3. Блок-схема интегрального комплекса физической защиты информационной инфраструктуры  Рис. 7.4. Сравнение эффективности современных электронных средств, используемых для контроля доступа  Рис. 7.5. Схема взаимодействия внутренней ЛВС компании с внешним пространством Internet Защита информации на файловом уровне. Эти технологии позволяют скрыть конфиденциальную информацию пользователя на жестком диске компьютера или на сетевых дисках путем кодирования содержимого файлов, каталогов и дисков. Доступ к данной информации осуществляется по предъявлению ключа, который может вводиться с клавиатуры, храниться и предоставляться со смарт-карты, HASP-ключей или USB-ключей и прочих токенов. Помимо вышеперечисленных функций указанные средства позволяют мгновенно "уничтожить" информацию при подаче сигнала "тревога" и при "входе под принуждением", а также блокировать компьютер в перерывах между сеансами работы. Технологии токенов (смарт-карты, touch-memory, ключи для USB-портов, скрытые цифровые маркеры). Электронные ключи-жетоны (Token) являются средством повышения надежности защиты данных на основе гарантированной идентификации пользователя. Токены являются "контейнерами" для хранения персональных данных пользователя системы и некоторых его паролей. Основным элементом токена является микроконтроллер, позволяющий создавать ключи с уникальным набором свойств. Благодаря микроконтроллеру усложняется логика работы ключа, которая делает ее более интеллектуальной (рис. 7.6). Базовые возможности современных токенов: хранение паролей для доступа к системам, сетям и т.п.; хранение ключей шифрования для обеспечения секретности"; хранение ключей для целей аутентификации; выполнение алгоритмов шифрования для аутентификации и обеспечения секретности информации; безопасное хранение информации. Основное преимущество токена заключается в том, что персональная информация всегда находится на носителе (смарт-карте, ключе и т. д.) и предъявляется только во время доступа к системе или компьютеру.  Рис. 7.6. Архитектура смарт-карты Технология интеллектуальных карт позволяет унифицировать правила доступа и поместить на одном персональном электронном носителе систему паролей для доступа на различные устройства и системы кодирования и декодирования информации. В настоящее время получают распространение различного вида интеллектуальные карты с системой персональной аутентификации на базе биометрической информации, которая считывается с руки пользователя. Таким "ключом" может воспользоваться только тот пользователь, на которого настроен этот ключ (рис. 7.7).  Рис. 7.7. Классификация интеллектуальных карт Скрытые цифровые маркеры (СЦМ) представляют собой специальный программы, которые встраиваются в защищаемый объект. Такие маркеры "индивидуализируют" объект, защищая тем самым от подмены или исправления, или выполняют общие защитные функции от несанкционированного чтения или копирования (рис. 7.8).  Рис. 7.8. Общие функции защиты на базе технологии скрытых цифровых маркеров Межсетевые экраны. Использование технологии межсетевых экранов предлагается для решения таких задач как: безопасное взаимодействие пользователей и информационных ресурсов, расположенных в Extranet- и Intranet-сетях, с внешними сетями; создание технологически единого комплекса мер защиты для распределенных и сегментированных локальных сетей подразделений предприятия; построение иерархической системы защиты, предоставляющей адекватные средства обеспечения безопасности для различных по степени закрытости сегментов корпоративной сети. В зависимости от масштабов организации и установленной политики безопасности рекомендуются межсетевые экраны (Firewall), отличающиеся по степени функциональности и по стоимости (межсетевые экраны CheckPoint Firewall-1, Private Internet Exchange (PIX) компании Cisco и другие). Устройства содержательной фильтрации (Content Inspection) устанавливаются, как правило, на входы почтовых серверов для отсечения большого объёма неопасной, но практически бесполезной информации, обычно рекламного характера (Spam), принудительно рассылаемой большому числу абонентов электронной почты. Антивирусные средства. Лавинообразное распространением вирусов ("червей", "троянских коней"), как отмечалось выше, действительно стало большой проблемой для большинства компаний и государственных учреждений. Сложилось мнение, что основной путь "заражения" компьютеров происходит через Internet, поэтому наилучшее решение, по мнению многих руководителей — отключить корпоративную сеть от "Всемирной паутины" или запретить большинству сотрудников пользоваться ею. При этом не учитывается, что существует множество других путей проникновения вирусов на конкретный компьютер, например, использовании чужих флешек и дисков, пиратское программное обеспечение или персональные компьютеры "общего пользования" (например, опасность представляют домашние или студенческие компьютеры, если на них работает более одного человека). Системное применение соответствующих политик ИБ и лицензионных антивирусных средств (например, Лаборатории Касперского или Dr.Web) существенно уменьшает опасность "вирусного" заражения. Защищенные виртуальные частные сети. Для защиты информации, передаваемой по открытым каналам связи, поддерживающим протоколы TCP/IP, существует ряд программных продуктов, предназначенных для построения защищенных виртуальных частных сетей (VPN) на основе международных стандартов Internet Security Protocol, (рис. 7.9).  |