Безопасность информационных систем (отличный материал). Лекция Концепции и аспекты обеспечения информационной безопасности

Скачать 1.99 Mb. Скачать 1.99 Mb.

|

|

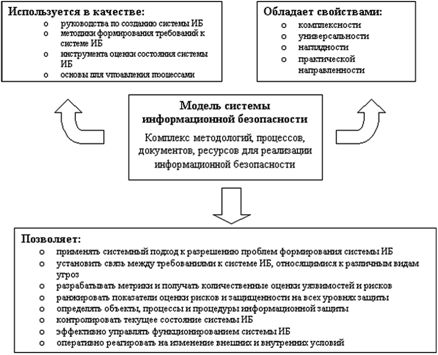

В продолжение, необходимо создать набор политик по реализации внутренней информационной безопасности: политика информационной безопасности; политика предоставления прав доступа к внутренним и удаленным ресурсам; политика использования Internet/Intranet; политика использования электронной почты; порядок инвентаризации информационных ресурсов; соглашение о неразглашении данных и информации, составляющих коммерческую тайну и имеющих грифы "конфиденциально" и "для служебного пользования". Программно-аппаратные средства для работы с охраняемой информацией либо встраиваются в соответствующие модули корпоративной информационной системы (КИС), либо используются локально в системах, оговоренных в политике ИБ. Средства противодействия угрозам ИБ и утечкам данных и информации являются, по сути, программно-аппаратным "слоем" между существующей ИТ-инфраструктурой предприятия и корпоративными приложениями, где обрабатываются конфиденциальные данные и с которыми работают сотрудники. Защитный комплекс состоит не только из технических устройств и ПО, но и из совокупности организационных мер по реализации политики внутренней безопасности — целостное решение связывает воедино инфраструктуру, информацию и персонал. В таком комплексе сочетаются все важные свойства, характерные для больших вычислительных и сетевых структур: многопоточность (по нескольким процессам на одном процессоре, по нескольким процессорам на одном сервере, распределение сложных задач обеспечения контроля и безопасности по разным серверам, использование вычислительных кластеров); физическое разделение on-line и off-line функций; повсеместная кластеризация и масштабирование, возможность выстраивать распределенные защитные схемы, располагая мониторинг в филиалах, а единое хранилище в главном офисе; возможность мониторинга всех каналов с помощью одной базы контентной фильтрации и единого журнала учёта доступа пользователей. Такие целостные программные продукты осуществляют контроль и управление рисками внутренней безопасности и минимизируют утечки конфиденциально информации, за счет соответствующих технологических составляющих, глубоко интегрированных в информационную структуру предприятия. К ним относятся программно-аппаратные устройства, осуществляющие: отслеживание перемещения конфиденциальной информации по информационной системе (Data-in-Shell); управление контролем утечки данных через сетевой трафик по протоколам TCP/IP, SMTP, HTTP(s), IM (ICQ, AOL, MSN), FTP, SQL, собственных протоколов посредством контентной фильтрации на уровне: шлюза, через которые идет трафик из внутренней сети во внешнюю сеть (Data-in-Motion); сервера, обрабатывающего определенный тип трафика (Data-at-Rest); рабочей станции (Data-in-Use); внутренних каналов почты Microsoft Exchange, Lotus Notes и др. управление контролем утечки охраняемой информации с рабочих станций, периферийных и мобильных устройств посредством контроля действий авторизованных пользователей с конфиденциальными данными: с файлами, внешними устройствами, сетью (локальной, беспроводной), буфером обмена, приложениями, устройств печати (локальные, сетевые); установление проактивной защиты и персональных сетевых экранов; теневое копирование информационных объектов в единую базу контентной фильтрации для всех каналов по единым правилам для всех каналов. Грамотно организовать защиту охраняемых данных и информации непросто и недёшево. Для этого нужно произвести классификацию данных, тщательную инвентаризацию информационных ресурсов, выбрать адекватное программно-аппаратное решение, разработать и внедрить совокупность регламентирующих документы внутренней безопасности. Главную роль в этой непростой работе по минимизации рисков утечки данных играют компетентность и воля высшего руководства предприятия, актуальные политики и эффективные программные средства, а также режим коммерческой тайны при работе с охраняемой информацией. Лекция 3. Основы законодательства в области обеспечения информационной безопасности В лекции рассказывается о нормативной базе для защиты информации. Правовое обеспечение информационной безопасности При обеспечении информационной безопасности успех может быть эффективным только при применении комплексного подхода. Выше было отмечено, что для защиты интересов субъектов информационных отношений необходимо сочетать меры следующих уровней: законодательного; административного (приказы, распоряжения, политики и другие организационные действия руководства организаций, связанных с защищаемыми информационными ресурсами); процедурного (меры безопасности, ориентированные на персонал); программно-технического; физического (комплексная защита помещений, оборудования и персонала). Законодательный уровень является важнейшим для обеспечения информационной безопасности. Будем различать на этом уровне две группы мер: меры, направленные на создание и поддержание в обществе негативного (в том числе с применением наказаний) отношения к нарушениям и нарушителям информационной безопасности ("мерами ограничительной направленности"); направляющие и координирующие меры, способствующие повышению образованности общества в области информационной безопасности, помогающие в разработке и распространении средств обеспечения информационной безопасности (меры созидательной направленности). На практике обе группы мер важны в равной степени, но необходимо подчеркнуть аспект осознанного соблюдения норм и правил ИБ. Это важно для всех субъектов информационных отношений, поскольку рассчитывать только на защиту силами системных администраторов и сотрудников службы безопасности предприятия было бы неправильно. Необходимо это и тем, в чьи обязанности входит наказывать нарушителей, поскольку обеспечить доказательность при расследовании и судебном разбирательстве компьютерных преступлений без специальной подготовки невозможно. Краткий обзор зарубежного законодательства в области информационной безопасности Одним из важнейших законов в этом направлении является американский "Закон об информационной безопасности" (Computer Security Act of 1987, Public Law 100-235, January 8, 1988). Цель закона — реализация минимальных, но достаточных действий по обеспечению безопасности информации в федеральных компьютерных системах, без ограничений спектра возможных действий. В начале Закона называется конкретный исполнитель —Национальный институт стандартов и технологий, НИСТ (National Institute of Standardization — NIST), отвечающий за выпуск стандартов и руководств, направленных на защиту от уничтожения и несанкционированного доступа к информации, а также от краж и подлогов, выполняемых с помощью компьютеров. Документы, выпускаемые институтом, являются руководствами "симметричного действия", служащие как для регламентации действий специалистов, так и для повышения информированности общества. Согласно Закону, все операторы федеральных информационных систем и баз данных, содержащих конфиденциальную информацию, должны сформировать планы обеспечения ИБ. Обязательным является и периодическое обучение всего персонала таких ИС. Институт, в свою очередь, обязан проводить исследования природы и масштаба уязвимых мест, вырабатывать экономически оправданные меры защиты. Результаты исследований применяются как в государственных системах, так и в частном секторе. Закон обязывает НИСТ координировать свою деятельность с другими министерствами и ведомствами, включая Министерство обороны, Министерство энергетики, Агентство национальной безопасности (АНБ) и т.д., чтобы избежать дублирования и несовместимости. Помимо регламентации дополнительных функций НИСТ, Закон предписывает создать при Министерстве торговли США комиссию по информационной безопасности, которая должна: выявлять перспективные управленческие, техническо-технологические, программные и физические меры, способствующие повышению ИБ; выдавать рекомендации Национальному институту стандартов и технологий, доводить их до сведения всех заинтересованных ведомств. С практической точки зрения важен раздел № 6 Закона, обязывающий все правительственные ведомства сформировать план обеспечения информационной безопасности, направленный на то, чтобы компенсировать риски и предотвратить возможный ущерб от утери, неправильного использования, несанкционированного доступа или модификации информации в федеральных системах. Копии планов направляются в НИСТ и в Агентство национальной безопасности (АНБ, National Safety Agency — NSA). В 1997 году появился законопроект "О совершенствовании информационной безопасности" (Computer Security Enhancement Act of 1997, H.R. 1903), направленный на усиление роли НИСТ и упрощение операций с криптографическими средствами. В законопроекте констатируется, что частные компании-разработчики готовы предоставить криптографические средства для обеспечения конфиденциальности, целостности и аутентичности данных и что разработка и использование шифровальных технологий должны происходить на основании требований рынка, а не распоряжений правительства. Кроме того, здесь отмечается, что за пределами США имеются сопоставимые и общедоступные криптографические технологии, и это следует учитывать при выработке экспортных ограничений, чтобы не снижать конкурентоспособность американских производителей аппаратного и программного обеспечения. Очень важен раздел 3, в котором закрепляется обязанность НИСТ готовить стандарты, руководства, средства и методы для инфраструктуры открытых ключей (ниже аналогичный закон РФ об ЭЦП) по запросам частного сектора. Эти нормативные документы позволяют сформировать негосударственную инфраструктуру, пригодную для взаимодействия с федеральными ИС. В разделе № 4 особое внимание обращается на необходимость анализа средств и методов оценки уязвимых мест других продуктов частного сектора в области ИБ. Законом поощряется разработка требований и правил безопасности, нейтральных по отношению к конкретным техническим решениям, использование в федеральных ИС коммерческих продуктов, участие в реализации шифровальных технологий, позволяющее в конечном итоге сформировать инфраструктуру, которую можно рассматривать как резервную для федеральных ИС. Важно, что в соответствии с разделами № 10 и далее предусматривается выделение финансирование, называются точные сроки реализации программ партнёрства и проведения исследований инфраструктуры с открытыми ключами, национальной инфраструктуры цифровых подписей. В частности, предусматривается, что для удостоверяющих центров должны быть разработаны типовые правила и процедуры, порядок лицензирования, стандарты аудита. В 2001 году был одобрен Палатой представителей и передан в Сенат новый вариант рассмотренного законопроекта — Computer Security Enhancement Act of 2001 (H.R. 1259 RFS). За четыре года (1997-2001 годы) на законодательном и других уровнях информационной безопасности США было сделано следующие важные разработки: смягчены экспортные ограничения на криптографические средства (январь 2000 г.); сформирована инфраструктура с открытыми ключами; разработано большое число стандартов (например, новый стандарт электронной цифровой подписи — FIPS 186-2, январь 2000 г.). Программа безопасности, предусматривающая экономически оправданные защитные меры, синхронизированные с жизненным циклом информационных технологий и систем, неоднократно входит в законодательные акты США. Например, согласно пункту 3534 ("Обязанности федеральных ведомств") подглавы II ("Информационная безопасность") главы 35 ("Координация федеральной информационной политики") рубрики 44 ("Общественные издания и документы"), такая "Программа" должна включать: периодическую оценку рисков с рассмотрением внутренних и внешних угроз целостности, конфиденциальности и доступности систем, а также данных, ассоциированных с критически важными операциями и ресурсами; правила и процедуры, позволяющие, опираясь на проведенный анализ рисков, экономически оправданным образом уменьшить риски до приемлемого уровня; обучение персонала с целью информирования о существующих рисках и об обязанностях, выполнение которых необходимо для их (рисков) нейтрализации; периодический аудит и (пере)оценку эффективности правил и процедур; порядок и действия при внесении существенных изменений в систему; процедуры выявления нарушений информационной безопасности и реагирования на них; эти процедуры должны помочь уменьшить риски, избежать крупных потерь; организовать взаимодействие с правоохранительными органами. В законодательстве Германии можно выделить "Закон о защите данных" (Federal Data Protection Act of December 20, 1990 (BGBl.I 1990 S.2954), amended by law of September 14, 1994 (BGBl. I S. 2325)), который целиком посвящен защите персональных данных. Законом устанавливается приоритет интересов национальной безопасности над сохранением тайны частной жизни. В остальном, права личности защищены весьма тщательно. Например, если сотрудник фирмы обрабатывает персональные данные в интересах частных компаний, он дает подписку о неразглашении, которая действует и после перехода на другую работу. Государственные учреждения, хранящие и обрабатывающие персональные данные, несут ответственность за нарушение тайны частной жизни "субъекта данных", как говорится в Законе. В материальном выражении ответственность ограничена верхним пределом в 250 тысяч немецких марок. Из законодательства Великобритании можно выделить семейство так называемых "добровольных стандартов" BS 7799, помогающих организациям на практике сформировать программы безопасности. Ниже положения этого системообразующего стандарта будут рассмотрены подробнее. Российское законодательство в области информационной безопасности Основным законом Российской Федерации является Конституция, принятая 12 декабря 1993 года. В соответствии со статьей 24 Конституции, органы государственной власти и органы местного самоуправления, их должностные лица обязаны обеспечить каждому возможность ознакомления с документами и материалами, непосредственно затрагивающими его права и свободы, если иное не предусмотрено законом. Статья 23 Конституции гарантирует право на личную и семейную тайну, на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, статья 29 — право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Современная интерпретация этих положений включает обеспечение конфиденциальности данных, в том числе в процессе их передачи по компьютерным сетям, а также доступ к средствам защиты информации. Статья 41 гарантирует право на знание фактов и обстоятельств, создающих угрозу для жизни и здоровья людей, статья 42 — право на знание достоверной информации о состоянии окружающей среды. Отметим, что право на информацию может реализовываться средствами бумажных технологий, но в современных условиях наиболее практичным и удобным для граждан является создание соответствующими законодательными, исполнительными и судебными органами информационных серверов и поддержание доступности, актуальности и целостности, представленных на них сведений, то есть обеспечение их (серверов) информационной безопасности. В сентябре 2000 года Президент Российской Федерации В.В.Путин утвердил "Доктрину информационной безопасности". Какую роль она сыграет в развитии отечественных информационных технологий и средств защиты информации? Информационные технологии — бурно и динамично развивающаяся отрасль мирового хозяйства. Объем рынка информационной продукции составляет более 2-х триллионов долларов США, что сопоставимо с бизнесом в сферах топлива и энергетики, автомобилестроения. Серьезную опасность для России представляют стремление ряда стран к доминированию в мировом информационном пространстве, вытеснению России с внутреннего и внешнего рынка информационных услуг, разработка рядом государств концепций "информационных войн". Такие концепции предусматривают создание средств воздействия на информационные сферы других стран мира, нарушение нормального функционирования информационных и телекоммуникационных систем, а также сохранности информационных ресурсов, получение несанкционированного доступа к ним. "Доктрина информационной безопасности" закладывает основы информационной политики государства. С учетом существующих угроз для защиты национальных интересов России государство планирует активно развивать отечественную индустрию средств информации, коммуникации и связи с последующим выходом продукции на мировой рынок, обеспечивать гарантии безопасности для национальных информационных и телекоммуникационных систем и защиту государственных секретов с помощью соответствующих технических средств. Одновременно предусматривается повышать эффективность информационного обеспечения деятельности государства. Принятие этого документа ставит в повестку дня и вопрос о необходимости совершенствования российского законодательства. К примеру, речь идет о принятии законов, касающихся пресечения компьютерной преступности. Перечислим некоторые основополагающие законы и нормативные акты Российской Федерации в области информационной безопасности в их первой редакции: 1. Закон РФ "О государственной тайне" от 21.7.93 г. № 5485-1. 2. Закон РФ "О коммерческой тайне" (версия 28.12.94 г.). 3. Закон РФ "Об информации, информатизации и защите информации" от 25.1.95 г. 4. Закон РФ "О персональных данных" (версия 20.02.95 г.). 5. Закон РФ Российской Федерации "О федеральных органах правительственной связи и информации" от 19.2.93 г. № 4524-1. 6. Положение о государственной системе защиты информации в Российской Федерации от ИТР и от утечки по техническим каналам. (Постановление Правительства РФ от 15.9.93 г. № 912-51). 7. Положение о Государственной технической комиссии при Президенте Российской Федерации (Гостехкомиссии России). Распоряжение Президента Российской Федерации от 28.12.92 г. № 829-рпс. В настоящее время практически все эти законы и положения уточнены и дополнены соответствующими главами, параграфами и поправками, отражающими реалия текущей ситуации. В Гражданском кодексе Российской Федерации (редакция от 15 мая 2001 года) фигурируют такие понятия, как банковская, коммерческая и служебная тайна. Согласно статье 139, "информация составляет служебную или коммерческую тайну в случае, когда информация имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании, и обладатель информации принимает меры к охране ее конфиденциальности". Это подразумевает, как минимум, компетентность в вопросах ИБ и наличие доступных (и законных) средств обеспечения конфиденциальности. В Уголовном кодекс Российской Федерации (редакция от 14 марта 2002 года) глава 28 "Преступления в сфере компьютерной информации" содержит три соответствующие статьи: статья 272 "Неправомерный доступ к компьютерной информации"; статья 273 "Создание, использование и распространение вредоносных программ для ЭВМ"; статья 274 "Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети". Первая из указанных статей подразумевает посягательства на конфиденциальность, вторая определяет действия с вредоносным ПО, третья — с нарушениями доступности и целостности, повлекшими за собой уничтожение, блокирование или модификацию охраняемой законом информации. В свете бурного развития локальных, региональных, национальных и всемирной сетей включение в сферу действия УК РФ вопросов доступности информационных сервисов является очень своевременным. Статья 138 УК РФ, защищая конфиденциальность персональных данных, предусматривает наказание за нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений. Аналогичную роль для банковской и коммерческой тайны играет статья 183 УК РФ. Интересы государства в плане обеспечения конфиденциальности информации нашли наиболее полное выражение в Законе "О государственной тайне" (с изменениями и дополнениями от 6 октября 1997 года). В нем государственная тайна определена как защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации. Там же дается определение средств защиты информации. Согласно данному Закону, это технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющих государственную тайну; средства, в которых они реализованы, а также средства контроля эффективности защиты информации. Закон "Об информации, информатизации и защите информации" Основополагающим среди российских законов, посвященных вопросам информационной безопасности, следует считать закон "Об информации, информатизации и защите информации" от 20 февраля 1995 года (принят Государственной Думой РФ 25 января 1995 года; актуальная версия закона под номером 149-ФЗ от 27 июля 2006 г.). В нём даются основные определения и намечаются направления развития законодательства в данной области. Приведём примеры некоторых определений: информация — сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления; документированная информация (документ) — зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать; информационные процессы — процессы сбора, обработки, накопления, хранения, поиска и распространения информации; информационная система — организационно упорядоченная совокупность документов (массивов документов) и информационных технологий, в том числе с использованием средств вычислительной техники и связи, реализующих информационные процессы; информационные ресурсы — отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных, других информационных системах); информация о гражданах (персональные данные) — сведения о фактах, событиях и обстоятельствах жизни гражданина, позволяющие идентифицировать его личность; конфиденциальная информация — документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации; пользователь (потребитель) информации — субъект, обращающийся к информационной системе или посреднику за получением необходимой ему информации и пользующийся ею. Закон выделяет следующие цели защиты информации: предотвращение утечки, хищения, утраты, искажения, подделки информации; предотвращение угроз безопасности личности, общества, государства; предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации; предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового режима документированной информации как объекта собственности; защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах; сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством; обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения. Согласно закону "Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу". Далее, "Режим защиты информации устанавливается: в отношении сведений, отнесенных к государственной тайне, — уполномоченными органами на основании Закона Российской Федерации "О государственной тайне"; в отношении конфиденциальной документированной информации — собственником информационных ресурсов или уполномоченным лицом на основании настоящего Федерального закона; в отношении персональных данных — Федеральным законом". Обратим внимание, что защиту государственной тайны и персональных данных берет на себя государство; за другую конфиденциальную информацию отвечают ее собственники. В качестве основного инструмента защиты информации закон предлагает мощные универсальные средства — лицензирование и сертификацию (статья 19): Информационные системы, базы и банки данных, предназначенные для информационного обслуживания граждан и организаций, подлежат сертификации в порядке, установленном Законом Российской Федерации "О сертификации продукции и услуг". Информационные системы органов государственной власти Российской Федерации и органов государственной власти субъектов Российской Федерации, других государственных органов, организаций, которые обрабатывают документированную информацию с ограниченным доступом, а также средства защиты этих систем подлежат обязательной сертификации. Порядок сертификации определяется законодательством Российской Федерации. Организации, выполняющие работы в области проектирования, производства средств защиты информации и обработки персональных данных, получают лицензии на этот вид деятельности. Порядок лицензирования определяется законодательством Российской Федерации. Интересы потребителя информации при использовании импортной продукции в информационных системах защищаются таможенными органами Российской Федерации на основе международной системы сертификации. Еще несколько пунктов закона (статья 22, пункты 2-5): Владелец документов, массива документов, информационных систем обеспечивает уровень защиты информации в соответствии с законодательством Российской Федерации. Риск, связанный с использованием не сертифицированных информационных систем и средств их обеспечения, лежит на собственнике (владельце) этих систем и средств. Риск, связанный с использованием информации, полученной из не сертифицированной системы, лежит на потребителе информации. Собственник документов, массива документов, информационных систем может обращаться в организации, осуществляющие сертификацию средств защиты информационных систем и информационных ресурсов, для проведения анализа достаточности мер защиты ресурсов собственника и систем и получения консультаций. Владелец документов, массива документов, информационных систем обязан оповещать собственника информационных ресурсов и (или) информационных систем обо всех фактах нарушения режима защиты информации. Статья 23 "Защита прав субъектов в сфере информационных процессов и информатизации" (пункты 2-4): Защита прав субъектов в указанной сфере осуществляется судом, арбитражным судом, третейским судом с учетом специфики правонарушений и нанесенного ущерба. Очень важными являются пункты статьи 5, касающиеся юридической силы электронного документа и электронной цифровой подписи. Юридическая сила документа, хранимого, обрабатываемого и передаваемого с помощью автоматизированных информационных и телекоммуникационных систем, может подтверждаться электронной цифровой подписью. Юридическая сила электронной цифровой подписи признается при наличии в автоматизированной информационной системе программно-технических средств, обеспечивающих идентификацию подписи, и соблюдении установленного режима их использования. Право удостоверять идентичность электронной цифровой подписи осуществляется на основании лицензии. Порядок выдачи лицензий определяется законодательством Российской Федерации. Таковы важнейшие, на наш взгляд, положения Закона "Об информации, информатизации и защите информации", касающиеся охраняемой информации и информационной безопасности. Другие законы и нормативные акты Следующим законом, имеющим важное значение в сфере информационной безопасности, является Закон РФ "О лицензировании отдельных видов деятельности" от 8 августа 2001 года, № 128-ФЗ (Принят Государственной Думой 13 июля 2001 года). Статья 17 Закона устанавливает перечень видов деятельности, на осуществление которых требуются лицензии: распространение шифровальных (криптографических) средств; техническое обслуживание шифровальных (криптографических) средств; предоставление услуг в области шифрования информации; разработка и производство шифровальных (криптографических) средств, защищенных с использованием шифровальных (криптографических) средств информационных систем, телекоммуникационных систем; выдача сертификатов ключей электронных цифровых подписей, регистрация владельцев электронных цифровых подписей, оказание услуг, связанных с использованием электронных цифровых подписей и подтверждением подлинности электронных цифровых подписей; выявление электронных устройств, предназначенных для негласного получения информации, в помещениях и технических средствах (за исключением случая, если указанная деятельность осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя); разработка и (или) производство средств защиты конфиденциальной информации; техническая защита конфиденциальной информации; разработка, производство, реализация и приобретение в целях продажи специальных технических средств, предназначенных для негласного получения информации, индивидуальными предпринимателями и юридическими лицами, осуществляющими предпринимательскую деятельность. Основными лицензирующими органами в области защиты информации являются Федеральное агентство правительственной связи и информации (ФАПСИ) и Государственная техническая комиссия при Президенте РФ (Гостехкомиссия РФ). ФАПСИ ведает всем, что связано с криптографией, Гостехкомиссия лицензирует деятельность по защите конфиденциальной информации. Эти же организации возглавляют работы по сертификации средств соответствующей направленности. Кроме того, ввоз и вывоз средств криптографической защиты информации (шифровальной техники) и нормативно-технической документации к ней может осуществляться исключительно на основании лицензии Министерства внешних экономических связей Российской Федерации, выдаваемой на основании решения ФАПСИ. Все эти вопросы регламентированы соответствующими указами Президента и постановлениями Правительства РФ, которые мы здесь перечислять не будем. В эпоху глобальных коммуникаций важную роль играет Закон РФ "Об участии в международном информационном обмене" от 4 июля 1996 года, № 85-ФЗ (принят Государственной Думой 5 июня 1996 года). В нем, как и в Законе "Об информации...", основным защитным средством являются лицензии и сертификаты. Согласно пункту 2 статьи 9: "Защита конфиденциальной информации государством распространяется только на ту деятельность по международному информационному обмену, которую осуществляют физические и юридические лица, обладающие лицензией на работу с конфиденциальной информацией и использующие сертифицированные средства международного информационного обмена. Выдача сертификатов и лицензий возлагается на Комитет при Президенте Российской Федерации по политике информатизации, Государственную техническую комиссию при Президенте Российской Федерации, Федеральное агентство правительственной связи и информации при Президенте Российской Федерации. Порядок выдачи сертификатов и лицензий устанавливается Правительством Российской Федерации". Еще одна цитата из того же Закона — статья 17 "Сертификация информационных продуктов, информационных услуг, средств международного информационного обмена": "При ввозе информационных продуктов, информационных услуг в Российскую Федерацию импортер представляет сертификат, гарантирующий соответствие данных продуктов и услуг требованиям договора. В случае невозможности сертификации ввозимых на территорию Российской Федерации информационных продуктов, информационных услуг ответственность за использование данных продуктов и услуг лежит на импортере. Средства международного информационного обмена, которые обрабатывают документированную информацию с ограниченным доступом, а также средства защиты этих средств подлежат обязательной сертификации. Сертификация сетей связи производится в порядке, определяемом Федеральным законом "О связи". 10 января 2002 года Президентом РФ был подписан чрезвычайно важный закон "Об электронной цифровой подписи", № 1-ФЗ (принят Государственной Думой 13 декабря 2001 года), развивающий и конкретизирующий приведенные выше положения закона "Об информации...". Его роль поясняется в статье 1. Целью настоящего Федерального закона является обеспечение правовых условий использования электронной цифровой подписи в электронных документах, при соблюдении которых электронная цифровая подпись в электронном документе признается равнозначной собственноручной подписи в документе на бумажном носителе. Действие настоящего Федерального закона распространяется на отношения, возникающие при совершении гражданско-правовых сделок и в других предусмотренных законодательством Российской Федерации случаях. Действие настоящего Федерального закона не распространяется на отношения, возникающие при использовании иных аналогов собственноручной подписи. Закон вводит следующие основные понятия: электронный документ; электронная цифровая подпись; владелец сертификата ключа подписи; средства электронной цифровой подписи сертификат средств электронной цифровой подписи; закрытый ключ электронной цифровой подписи; сертификат ключа подписи; пользователь сертификата ключа подписи; информационная система общего пользования; корпоративная информационная система. Согласно Закону, электронная цифровая подпись в электронном документе равнозначна собственноручной подписи в документе на бумажном носителе при одновременном соблюдении следующих условий: сертификат ключа подписи, относящийся к этой электронной цифровой подписи, не утратил силу (действует) на момент проверки или на момент подписания электронного документа при наличии доказательств, определяющих момент подписания; подтверждена подлинность электронной цифровой подписи в электронном документе; электронная цифровая подпись используется в соответствии со сведениями, указанными в сертификате ключа подписи. закон определяет сведения, которые должен содержать сертификат ключа подписи: уникальный регистрационный номер сертификата ключа подписи, даты начала и окончания срока действия сертификата ключа подписи, находящегося в реестре удостоверяющего центра; фамилия, имя и отчество владельца сертификата ключа подписи или псевдоним владельца. В случае использования псевдонима запись об этом вносится удостоверяющим центром в сертификат ключа подписи; открытый ключ электронной цифровой подписи; наименование средств электронной цифровой подписи, с которыми используется данный открытый ключ электронной цифровой подписи; наименование и местонахождение удостоверяющего центра, выдавшего сертификат ключа подписи; сведения об отношениях, при осуществлении которых электронный документ с электронной цифровой подписью будет иметь юридическое значение. В заключение раздела отметим, что в области информационной безопасности законы реально работают через нормативные документы, подготовленные соответствующими ведомствами. В этой связи очень важны руководящие документы Гостехкомиссии РФ, определяющие требования к классам защищенности средств вычислительной техники и автоматизированных систем. Особенно выделим утвержденный в июле 1997 года "Руководящий документ по межсетевым экранам", вводящий в официальную сферу использования один из самых современных классов защитных средств. В современном мире глобальных сетей нормативно-правовая база должна быть согласована с международной практикой. Особое внимание следует обратить на то, что желательно привести российские стандарты и сертификационные нормативы в соответствие с международным уровнем информационных технологий вообще и информационной безопасности в частности. Есть целый ряд оснований для того, чтобы это сделать. Одно из них — необходимость защищенного взаимодействия с зарубежными организациями и зарубежными филиалами российских компаний, второе (более существенное) — доминирование на современном этапе развития аппаратно-программных продуктов зарубежного производства. На законодательном уровне должен быть решен вопрос об отношении к таким изделиям. Здесь необходимо выделить два аспекта: независимость в области информационных технологий и информационную безопасность. Использование зарубежных продуктов в некоторых критически важных системах (в первую очередь, оборонных), в принципе, может представлять угрозу национальной безопасности (в том числе информационной), поскольку нельзя исключить вероятности встраивания "закладных" элементов. В то же время, в подавляющем большинстве случаев потенциальные угрозы информационной безопасности носят исключительно внутренний характер. В таких условиях незаконность использования зарубежных разработок (ввиду сложностей с их сертификацией) при отсутствии отечественных аналогов затрудняет (или вообще делает невозможной) защиту информации без серьезных на то оснований. Проблема сертификации аппаратно-программных продуктов зарубежного производства действительно сложна, однако, как показывает опыт европейских стран, решить ее можно. Сложившаяся в Европе система сертификации по требованиям информационной безопасности позволила оценить операционные системы, системы управления базами данных и другие разработки американских компаний. Вхождение России в эту систему и участие российских специалистов в сертификационных испытаниях в состоянии снять имеющееся противоречие между независимостью в области информационных технологий и информационной безопасностью без какого-либо ущерба для национальной безопасности. Лекция 4. Построения системы информационной безопасности Вопросы ответственности в информационной сфере как инструменты реализации бизнес-целей предприятия. Основные аспекты построения системы информационной безопасности Вопросы ответственности в информационной сфере являются чрезвычайно важными в реализации бизнес-целей предприятия. Поскольку эти вопросы в такой постановке являются частью стратегии развития компании, то они, вне всякого сомнения, относятся к компетенции высшего руководства. Рассматривая вопросы ответственности, следует разделить их реализацию в двух ключевых областях — во внешней среде предприятия и в среде внутренней. Точно также можно ввести два вида вопросов — ответственность за нарушения ИБ и ответственность за реализацию ИБ в различных областях информационной деятельности предприятия. Регулирование ответственности нарушений информационной безопасности во внешней среде с целью нанести вред владельцу информации, а также вопросы взаимоотношений между различными субъектами — обладателями информации — регулируется федеральными законами РФ, региональными, муниципальными и пр. нормативными актами (ответственность первого вида). Ответственность за причинение вреда и ответственность за реализацию мероприятий по разработке, внедрению и использованию систем ИБ во внутренней среде устанавливается, как правило, на базе действующего законодательства РФ и страны, с которыми осуществляется бизнес, и внутренних корпоративных ("локальных правоустанавливающих") документов. Первый вид ответственности рассмотрен выше. Ответственность второго вида (формирование и реализация ИБ в различных областях информационной деятельности предприятия) устанавливается обычно на уровне высшего руководства предприятия и включает в себя следующий круг вопросов. формирование единой концепции и программы работ в области информационной безопасности (ИБ); разработка многоуровневой политики ИБ и системы структурной и персональной ответственности за её реализацию; обеспечение выполнения положений политики и программы реализации ИБ; планирование и выделение необходимых ресурсов для системной реализации ИБ; формирование структурных подразделений и служб ИБ; контроль и аудит текущего состояния системы ИБ. Программа информационной безопасности Управленческие аспекты разработки и реализации информационной безопасности предполагают наличие совокупности организационных мер в виде развернутой программы, которую целесообразно структурировать по уровням, обычно в соответствии со структурой организации. В большинстве случаев достаточно двух уровней — верхнего (организационно-управленческого), который охватывает всю организацию и корпоративную ИС, и нижнего (или сервисного), который относится к отдельным подсистемам ИС и сервисам. Программу верхнего уровня формирует и возглавляет лицо, отвечающее за информационную безопасность организации. Эти обязанности, как правило, входят в обязанности руководителя ИТ-подразделения (Chief Information Officer — CIO). Программа должна содержать следующие главные цели: стратегическое планирование в области развития информационной безопасности; разработку и исполнение политики в области ИБ; оценка рисков и управление рисками; координация деятельности в области информационной безопасности: выбор эффективных средств защиты, их приобретение или разработка, внедрение, эксплуатация, пополнение и распределение ресурсов, обучение персонала; контроль деятельности в области ИБ. В рамках программы верхнего уровня принимаются стратегические решения по безопасности, оцениваются технологические новинки. Информационные технологии развиваются очень быстро, и необходимо иметь четкую политику отслеживания и внедрения новых программных и технических средств защиты. Контроль деятельности в области безопасности имеет двоякую направленность. Во-первых, необходимо гарантировать, что действия организации не противоречат федеральным и региональным законам и нормативным актам. Необходимо постоянно следить за изменениями во внешней среде, приводящие к возможности возникновения угроз. Во-вторых, нужно постоянно отслеживать состояние безопасности внутри организации, реагировать на все случаи нарушений, вырабатывать стратегию развития защитных мер с учетом изменения обстановки во внешней и внутренней средах. Цель программы нижнего уровня — обеспечить надежную и экономичную защиту информационных подсистем, конкретных сервисов или групп однородных сервисов. На этом уровне решается, какие механизмы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, отслеживается состояние слабых мест, проводится первичное обучение персонала и т.п. Обычно за программу нижнего уровня отвечают ответственные менеджеры по обеспечению ИБ, системные администраторы и администраторы сервисов. В плане безопасности важнейшим действием на этом этапе является оценка критичности как самого сервиса, так и информации, которая с его помощью будет обрабатываться. Необходимо сформулировать ответы на следующие вопросы: Какие данные и информацию будет обслуживать данный сервис? Каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации? Каковы угрозы, по отношению к которым данные, информация, сервис и пользователь будут наиболее уязвимы? Существуют ли какие-либо особенности сервиса, требующие принятия специальных мер — например, территориальная распределённость компонентов ИС? Каковы должны быть характеристики персонала, имеющие отношение к безопасности: компьютерная квалификация, дисциплинированность, благонадежность? Каковы законодательные положения и корпоративные правила, которым должен удовлетворять сервис? Результаты оценки критичности являются отправной точкой в составлении спецификаций на приобретение или разработку сервисов. Кроме того, они определяют ту меру внимания, которую служба безопасности организации должна уделять сервису или группе сервисов на всех этапах его жизненного цикла. Сделаем существенную оговорку. Программа безопасности не является воплощением простого набора технических средств, встроенных в информационную систему — у системы ИБ есть важнейшие "политический" и управленческий аспекты. Программа должна официально приниматься и поддерживаться высшим руководством, у нее должны быть определенные штаты и выделенный бюджет. Без подобной поддержки приказы, распоряжения и "призывы" к исполнению программы останутся пустым звуком. Модели ИБ, требования и основные этапы реализации информационной безопасности Главная цель мер, предпринимаемых на управленческом уровне - сформировать единую концепцию и программу работ в области информационной безопасности (ИБ) и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя текущее состояние системы ИБ. Практически это можно осуществить, разработав концептуальную, математическую и функциональную модели представления информационной защиты, которая позволяет решать задачи создания, использования, сопровождения, развития и оценки эффективности общей системы ИБ (рис. 4.1). Математическая модель представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей и ответных мер. Расчетные количественные значения параметров модели характеризуют функциональные (аналитические, алгоритмические или численные) зависимости, описывающие процессы взаимодействия нарушителей с системой защиты и возможные результаты действий. Именно такой вид модели чаще всего используется для количественных оценок уязвимости объекта, построения алгоритма защиты оценки рисков и эффективности принятых мер (рис. 4.2).  |