Безопасность информационных систем (отличный материал). Лекция Концепции и аспекты обеспечения информационной безопасности

Скачать 1.99 Mb. Скачать 1.99 Mb.

|

|

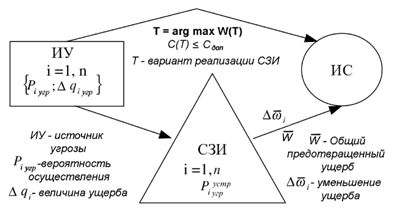

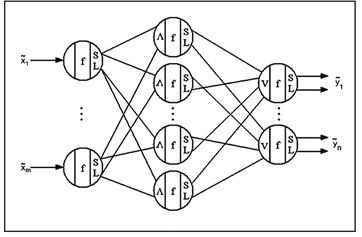

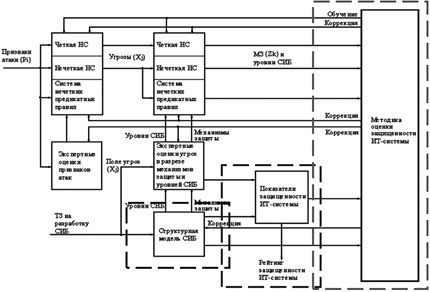

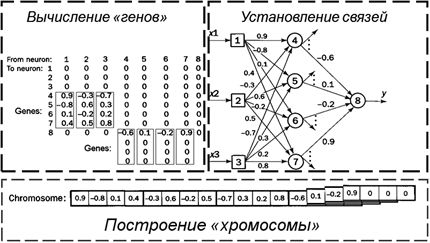

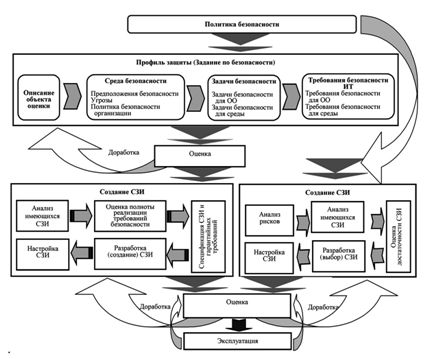

Рис. 4.1. Содержание модели информационной безопасности При построении теоретических моделей систем защиты информации (СЗИ) и информационных ресурсов необходимо опираться на следующие важнейшие обстоятельства: выбор математически строгих критериев для оценки оптимальности системы защиты информации для данной архитектуры ИС; четкая математическая формулировка задачи построения модели СЗИ, учитывающая заданные требования к системе защиты и позволяющая построить СЗИ в соответствии с этими критериями. Такие модели для разных компаний могут быть разнообразными, но любая из них должна обладать следующими свойствами: универсальность, комплексность, наглядность, простота использования, практическая реализуемость, измеримость с помощью наборов метрик, "самообучаемость" (возможность наращивания знаний), надежное функционирование в условиях высокой неопределенности исходной информации.  Рис. 4.2. Место математической модели в реализации концепции и программы ИБ Ниже указаны основные этапы построения модели: анализ структуры информационно-вычислительной системы и уровня необходимой защиты данных и самой ИС; анализ изменяющихся характеристик СЗИ, определяемых динамикой воздействия угроз (адаптивные СЗИ); анализ корреляционных зависимостей между различными параметрами СЗИ, являющимися результатом решения конкретных задач по защите информации; анализ возможного понижения общего уровня защищенности из-за наличия корреляций; определение совокупностей задач защиты для определения контролируемых параметров СЗИ; формирование требований и рекомендаций по рациональной организации структуры ИБ. Для контроля параметров реализуемых моделей СЗИ необходимо формировать системы количественных показателей (метрик), с помощью которых оценивается: сложность структуры, поведение и диагностирование нормальной работы СЗИ с учетом обеспечения её устойчивости в условиях быстро изменяющихся условий внешней и внутренней среды; нормальное функционирование контролируемых зон СЗИ; определение и оценка направленных угроз, выявление уязвимостей, управление рисками и т.д. работоспособность и возможность диагностирования нарушений нормальной работы СЗИ на базе адаптивных моделей. В настоящее время адаптивные модели с использованием нейро-нечетких классификаторов чаще всего строятся в терминах теории нечетких множеств (Fuzzy Sets) и нечеткой логики (Fuzzy Logic) по следующей схеме (рис. 4.3).  Рис. 4.3. Схема построения модели СЗИ Адаптивность модели на базе нейронных сетей (НС) позволяет при ограниченных затратах на организацию системы ИБ обеспечить заданный уровень безопасности ИТ-системы за счет быстрой реакции системы на изменение поля угроз. При этом очень важным качеством является возможность накопления и передачи опыта системой ЗИ. Распределенные поля нейро-четких и нейро-нечетких сетей аккумулируют знания в процессе развития защищаемой ИТ-системы, производят адаптацию к изменению поля угроз и эти знания могут передаваться в последующие версии ИТ-системы. Так формируется процесс наследования.  Рис. 4.4. Схема нейро-нечеткого классификатора На рис. 4.4 показана одна из возможных схем такого классификатора. Обозначения здесь следующие: Обучение нейро-нечеткого классификатора на наборе  Рис. 4.5. Адаптивная модель СЗИ на базе нейронных сетей  Рис. 4.6. Схема работы генетического алгоритма Минимизацию ошибки в такой адаптивной системе, построенной на базе нейронных сетей, можно эффективно осуществлять с использованием генетических алгоритмов, где в качестве генов хромосомы используются векторы итерационно перевычисляемых весов связей, ассоциированных с входными значениями Основное назначение функциональной модели СЗИ - практическое обеспечение процесса создания системы ИБ за счет оптимизации принимаемых решений и выбора рационального варианта технической реализации (рис. 4.7).  Рис. 4.7. Формирование требований к системе информационной безопасности На рис. 4.8 в общем виде представлена модель требований, на основании которых формируются спецификации и организационные меры для приобретения готовых решений или разработки программно-аппаратных средств, реализующих систему информационной защиты [Симонов С., 1999]. Вне зависимости от размеров организации и специфики ее информационной системы, работы по обеспечению режима ИБ в том или ином виде должны содержать этапы, представленные на рис. 4.8. При этом важно не упустить каких-либо существенных аспектов. Это будет гарантировать некоторый минимальный (базовый) уровень ИБ, обязательный для любой информационной технологии или информационной системы.  Рис. 4.8. Основные этапы обеспечения информационной безопасности Для обеспечения базового уровня ИБ используется упрощенный подход к анализу рисков, при котором рассматривается стандартный набор наиболее распространенных угроз безопасности без детальной оценки их вероятностей. Для нейтрализации угроз применяется типовой набор контрмер, а вопросы эффективности защиты рассматриваются в отдельных важных случаях. Подобный подход приемлем, если ценность защищаемых ресурсов с точки зрения организации не является чрезмерно высокой. Отметим объективные трудности, с которыми можно столкнуться при моделировании системы информационной зациты: Трудность построения формальных моделей СЗИ определяется, в целом, неопределенностью условий функционирования ИС. Постановка задачи обеспечения защиты информации, часто оказывается некорректной, поскольку формулируется в условиях непредсказуемости поведения системы защиты в нестандартных и, особенно, экстремальных ситуациях. В связи с этим, задачи обеспечения безопасности вычислительных и информационных систем, как правило, не обладают свойством единственности решения. Эффективность и оптимальность определяются степенью учета ограничений, налагаемых СЗИ для конкретных ситуаций – в общем случае трудно сформировать модель, пригодную для всех возможных ситуаций, связанных с угрозами. Быстрое развитие информационных технологий заставляет пересматривать концепции и программы информационной защиты, что однозначно приводит к необходимости пересматривать текущие модели СЗИ. Однако математическе и функциональное моделирование чрезвычайно важно и необходимо. В результате моделирования получаем: оценку возможности реализации различных средств защиты информации в современных системах обработки данных; архитектуру системы защиты, согласованную с архитектурой ИС и информационной инфраструктурой предприятия; количественную оценку качества функционирования СЗИ; оценку экономической и практической эффективности реализуемой модели СЗИ. Мероприятия по защите информации Мероприятия охватывают целый ряд аспектов законодательного, организационного и программно-технического характера. Для каждого из них формулируется ряд задач, выполнение которых необходимо для защиты информации. Перечислим самые общие из них. В нормативно-законодательном аспекте необходимо решение следующих задач: определение круга нормативных документов международного, федерального и отраслевого уровня, применение которых требуется при проектировании и реализации системы информационной безопасности; определение на основе нормативных документов требований по категорированию информации; определения на основе нормативных документов базовых требований к системе информационной безопасности и ее компонентам. В организационном аспекте: определение соответствия структурируемой и защищаемой информации подсистемам и ресурсам информационной системы, в которых производится хранение, обработка и передача информации конечному пользователю (должно быть организовано ведение реестра ресурсов, содержащих информацию, значимую по критериям конфиденциальности, целостности и доступности); определения набора служб, обеспечивающих доступ к информационным ресурсам системы (необходима выработка и согласование типовых профилей пользователей, ведение реестра таких профилей); формирования политики безопасности, включающей описание границ и способов контроля безопасного состояния системы, условия и правила доступа различных пользователей к ресурсам системы, мониторинга деятельности пользователей. В процедурном аспекте: организация физической защиты помещений и компонентов информационной системы, включая сети и телекоммуникационные устройства; обеспечение решения задач информационной безопасности при управлении персоналом; формирование, утверждение и реализация плана реагирования на нарушения режима безопасности; внесение дополнений, связанных со спецификой ликвидации последствий несанкционированного доступа, в план восстановительных работ. В программно-техническом аспекте: обеспечение архитектурной и инфраструктурной полноты решений, связанных с хранением, обработкой и передачей конфиденциальной информации; обеспечение проектной и реализационной непротиворечивости механизмов безопасности по отношению к функционированию информационной системы в целом; выработка и реализация проектных и программно-аппаратных решений по механизмам безопасности. Рассматривая эти аспекты применительно к обеспечению безопасности современных информационных систем, можно сфокусировать их на следующих положениях [Галатенко В.А., 2006]: базовые требования к ИБ и техническое задание на создание защищенной ИС разрабатываются с учетом федеральных и региональных законов и нормативных документов, с использованием международных стандартов корпоративная ИС может иметь несколько территориально разнесенных частей, связи между которыми находятся в ведении внешнего поставщика сетевых услуг например, частные виртуальные сети (Virtual Private Net — VPN), выходящие за пределы зоны, контролируемой организацией; корпоративная сеть имеет одно или несколько подключений к Internet; на каждой из производственных площадок могут находиться критически важные серверы, в доступе к которым нуждаются сотрудники, работающие на других площадках, мобильные пользователи и, возможно, внешние пользователи; для доступа пользователей могут применяться не только компьютеры, но и потребительские устройства, использующие, в частности, беспроводную связь, не все пользовательские системы контролируются сетевыми и/или системными администраторами организации; в течение одного сеанса работы пользователю приходится обращаться к нескольким информационным сервисам, опирающимся на разные аппаратно-программные платформы; к доступности информационных сервисов предъявляются жесткие требования, которые обычно выражаются в необходимости круглосуточного функционирования с максимальным временем простоя порядка нескольких минут; ИС представляет собой сеть с активными агентами, то есть в процессе работы программные компоненты, такие как апплеты или сервлеты, передаются с одной машины на другую и выполняются в целевой среде, поддерживая связь с удаленными компонентами; программное обеспечение, особенно полученное по сети, не может считаться надежным, в нем могут быть ошибки, создающие проблемы в защите; конфигурация ИС постоянно изменяется на уровнях административных данных, программ и аппаратуры (меняется состав пользователей, их привилегии и версии программ, появляются новые сервисы, новая аппаратура и т.п.). При формулировании требований к обеспечению информационной безопасности и построению соответствующей функциональной модели ИБ, следует учитывать следующие важные моменты. Во-первых, для каждого сервиса основные требования к ИБ (доступность, целостность, конфиденциальность) трактуются по-своему. Целостность с точки зрения СУБД и с точки зрения почтового сервера — вещи принципиально разные. Бессмысленно говорить о безопасности локальной или иной сети вообще, если сеть включает в себя разнородные компоненты. Следует анализировать защищенность конкретных сервисов и устройств, функционирующих в сети. Для разных сервисов и защиту строят по-разному. И, во-вторых, основная угроза ИБ организаций, как было отмечено выше, в большей степени исходит не от внешних злоумышленников, а от собственных сотрудников. В связи с этим необходима разработка и внедрения в практику работы предприятия совокупности управленческих и организационных мер по обеспечению ИБ. Политика информационной безопасности Основой программы обеспечения ИБ является многоуровневая политика информационной безопасности, отражающая подход организации к защите своих информационных активов и ресурсов (рис. 4.9).  Рис. 4.9. Системное содержание политики информационной безопасности Под "политикой информационной безопасности" понимается совокупность документированных методологий и управленческих решений, а также распределение ролей и ответственности, направленных на защиту информации, информационных систем и ассоциированных с ними ресурсов. Политика безопасности является важнейшим звеном в формировании ИБ, поэтому принятие решения о её разработке, внедрении и неукоснительном выполнении всегда принимается высшим руководством организации. Политика разрабатывается на основе концепции и программы информационной безопасности. Как системный документ, политика включает в себя общую (концептуально-программную) часть и совокупность частных политик, относящихся к различным аспектам деятельности компании. В идеале политика информационной безопасности должна быть реалистичной и выполнимой, а также не приводить к существенному снижению общей производительности бизнес-подразделений компании. Политика безопасности должна содержать основные цели и задачи организации режима информационной безопасности, четко содержать описание области действия, а также указывать на контактные лица и их обязанности. Вводная часть "Общей политики безопасности" должна быть краткой и понятной содержать не более двух-четырёх (максимум пять) страниц текста. При этом важно учитывать, как политика безопасности будет влиять на уже существующие информационные системы компании. Как только политика утверждена, она должны быть предоставлены всем сотрудникам компании для ознакомления. Наконец, политика безопасности должна пересматриваться ежегодно, чтобы отразить текущие изменения в развитии бизнеса компании и в её программно-аппаратном, сетевом и информационном обеспечении. Формирование, актуализация и совершенствование политики ИБ является многоаспектным циклическим (итерационным) процессом (рис. 4.10), реализация которого сводится к следующим практическим шагам.  |