Безопасность информационных систем (отличный материал). Лекция Концепции и аспекты обеспечения информационной безопасности

Скачать 1.99 Mb. Скачать 1.99 Mb.

|

|

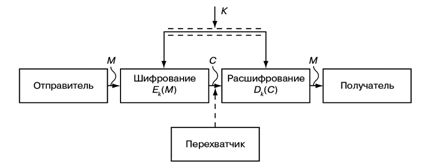

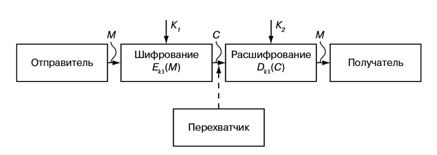

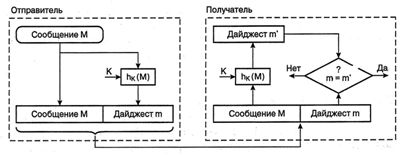

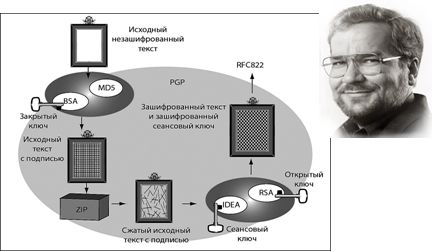

Рис. 6.8. Схема корпоративной информационной системы, включающей локальные сети и выход в Internet Физически нижний уровень КИС базируется на серверах, рабочих станциях, персональных компьютерах различного назначения и коммуникационных устройствах, а также на программном обеспечении, реализующем работу перечисленных устройств. В связи с этим подсистема ИБ начинается с защиты именно этого программно-аппаратного оборудования. С этой целью можно использовать известные защитные средства операционных систем, антивирусные пакеты, средства и устройства аутентификации пользователя, средства криптографической защиты паролей и данных прикладного уровня. Все эти средства образуют базу для реализации первого уровня технологической модели подсистемы ИБ (рис. 6.9) [Соколов А. В., Шаньгин В. Ф. 2002].  Рис. 6.9. Четырехуровневая технологическая модель подсистемы информационной безопасности Второй физический уровень КИС — рабочие станции, серверы и персональные компьютеры объединятся в локальные сети, которые организуют внутреннее Intranet-пространство предприятия и могут быть иметь выходы во внешнее Internet-пространство. В этом случае речь идет о средствах информационной защиты (СЗИ) второго уровня — уровня защиты локальных сетей, который обычно включает: средства безопасности сетевых ОС; средства аутентификации пользователей (User Authentication Facilities — UAF); средства физического и программного разграничения доступа к распределенным и разделяемым информационным ресурсам; средства защиты домена локальной сети (Local Area Network Domain — LAND); средства промежуточного доступа (Proxy Server) и межсетевые экраны (Firewall); средства организации виртуальных локальных подсетей (Virtual Local Area Network — VLAN); средства обнаружения атаки и уязвимостей в системе защиты локальных сетей. Следующий уровень реализации КИС — объединение нескольких локальных сетей географически распределенного предприятия в общую корпоративную Intranet-сеть через открытую сеть на базе современных технологий поддержки и сопровождения таких сетей (Quality of Service — QoS) с использованием открытой среды Internet в качестве коммутационной среды. В этом случае на третьем уровне защиты КИС используются технологии защищенных виртуальных сетей (Virtual Private Networks — VPN). VPN-технологии часто интегрируются со средствами первого и второго уровней. Такой защищенный VPN-канал может простираться не только до маршрутизаторов доступа и пограничных Fairwall'лов, но и до серверов и рабочих станций локальной сети. Четвертый уровень защиты КИС — организация защищенного межкорпоративного обмена в среде электронного бизнеса (eBusiness). Методологической и технологической основой такой защиты являются методы и технологии управления публичными ключами и сертификатами криптографической защиты (Public Key Infrastructure — PKI). Суть этих технологий состоит в реализации двух глобальных функций: генерации и корректном распространении ключей и сертификатов и отслеживании их жизненного цикла. Базой для реализации средств защиты будут электронная цифровая подпись (Electronic Digital Signature — EDS) и VPN-технологии. Отметим, что два нижних уровня защиты являются достаточно традиционными, так как они предназначены для обеспечения безопасности конкретной физически реализованной КИС. Верхние два уровня относятся к обеспечению безопасности передачи данных и электронного бизнеса, который осуществляется уже не в физическом, а в виртуальном пространстве, при этом VPN-технологии обеспечивают защищенный обмен данными в межкорпоративном пространстве, а PKI-технологии обеспечивают VPN-устройства ключами и сертификатами. В настоящее время на рынке имеется достаточное число технических и программных решений для защиты данных, информации, систем и сетей. Ниже рассмотрены некоторые базовые технологии на примере криптографической защиты данных, технологий межсетевых экранов, защищенных VPN-каналов связи, антивирусных и биометрических методов. Технологии криптографической защиты информации Криптография - это совокупность технических, математических, алгоритмических и программных методов преобразования данных (шифрование данных), которая делает их бесполезными для любого пользователя, у которого нет ключа для расшифровки. Криптографические преобразования обеспечивают решение следующих базовых задач защиты - конфиденциальности (невозможности прочитать данные и извлечь полезную информацию) и целостности (невозможность модифицировать данные для изменения смысла или внесения ложной информации). Технологии криптографии позволяют реализовать следующие процессы информационной защиты: идентификация (отождествление) объекта или субъекта сети или информационной системы; аутентификация (проверка подлинности) объекта или субъекта сети; контроль/разграничение доступа к ресурсам локальной сети или внесетевым сервисам; обеспечение и контроль целостности данных. В соответствии с политиками безопасности используемые в компании технологии криптографии и специализированное программно-аппаратное обеспечение для защиты данных и документов, шифрования файлов и дисков реализуют следующие аспекты информационной защиты: шифруемые электронные письма и соединения VPN скрывают передаваемые данные от вирусов и сканеров содержимого; шифрование дисков не должно затруднять автоматическое резервное сохранение данных или управление файлами; сетевой администратор может не иметь права доступа к защищаемым файлам, содержащим конфиденциальную информацию, если это вызвано производственной необходимостью; когда сотрудник покидает предприятие, у его работодателя должна быть возможность доступа к зашифрованным данным, связанным с производственной деятельностью этого сотрудника; надежность шифрования и доступа должна быть обеспечена на длительное время; если при шифровании применяется метод открытого ключа, то помимо программного обеспечения необходимо построение инфраструктуры управления ключами или сертификатами; в случае попытки взлома системы или утечки секретной информации систему можно быстро перенастроить; широкое применение шифрования возможно лишь при условии простоты его обслуживания. Общая схема простой криптосистемы показана на рис. 6.10, а на рис. 6.11 приведена схема симметричной криптосистемы с закрытым ключом [Соколов А. В., Шаньгин В. Ф., 2002]. Отправитель сообщения генерирует открытый текст сообщения Адресат, получив криптограмму, применяет известное ему обратное преобразование  Рис. 6.10. Общая схема криптосистемы Такой ключ, по сути, является уникальным параметром — только его владелец (группа владельцев) может использовать этот ключ. Таким образом, криптографическая система по определению — это однопараметрическое семейство Существует два класса криптосистем — симметричные (с одним ключом) и асимметричные (с двумя ключами). Симметричные криптосистемы (рис. 6.11) используют один и тот же ключ в процедурах шифрования и расшифровки текста — и поэтому такие системы называются системами с секретным закрытым ключом. Ключ должен быть известен только тем, кто занимается отправкой и получением сообщений. Таким образом, задача обеспечения конфиденциальности сводится к обеспечению конфиденциальности ключа. Передача такого ключа от адресата пользователю может быть выполнена только по защищенному каналу связи (рис. 6.11, пунктирная линия), что является существенным недостатком симметричной системы шифрования.  Рис. 6.11. Схема симметричной криптосистемы с закрытым ключом Такой вид шифрования наиболее часто используется в закрытых локальных сетях, в том числе входящих в КИС, для предотвращения НСД в отсутствие владельца ресурса. Таким способом можно шифровать как отдельные тексты и файлы, так и логические и физические диски.  Рис. 6.12. Схема асимметричной криптосистемы с открытым ключом Асимметричные криптосистемы используют различные ключи (рис. 6.12): открытый ключ секретный ключ Открытый и секретный ключи и Система защиты информации называется криптостойкой, если в результате предпринятой злоумышленником атаки на зашифрованное послание невозможно расшифровать перехваченный зашифрованный текст В настоящее время используется следующий подход реализации криптозащиты — криптосистема, реализующая семейство криптографических преобразований Формальные математические методы криптографии были разработаны Клодом Шенноном ("Математическая теория криптографии", 1945 г.). Он доказал теорему о существовании и единственности абсолютно стойкого шифра — это такая система шифрования, когда текст однократно зашифровывается с помощью случайного открытого ключа такой же длины. В 1976 году американские математики У.Диффи и М.Хеллман обосновали методологию асимметричного шифрования с применением открытой однонаправленной функции (это такая функция, когда по её значению нельзя восстановить значение аргумента) и открытой однонаправленной функции с секретом. В 90-е годы XX века профессор Массачусетского технологического института (MIT, USA) Рональд Ривест разработал метод шифрования с помощью особого класса функций — хэш-функций (Hash Function). Это был алгоритм шифрования MD6 хэширования переменной разрядности. Хэш-функция (дайджест-функция) — это отображение, на вход которого подается сообщение переменной длины М, а выходом является строка фиксированной длины  Рис. 6.13. Однонаправленной хэш-функции с параметром-ключом Криптостойкость такого метода шифрования состоит в невозможности подобрать документ Наиболее известными симметричными алгоритмами шифрования в настоящее время являются DES (Data Encryption Standard), IDEA (International Data Encryption Algorithm), RC2, RC5, CAST, Blowfish. Асимметричные алгоритмы — RSA (R.Rivest, A.Shamir, L.Adleman), алгоритм Эль Гамаля (ElGamal), криптосистема ЕСС на эллиптических кривых, алгоритм открытого распределения ключей Диффи-Хеллмана. Алгоритмы, основанные на применении хэш-функций — MD4 (Message Digest 4), MD5 (Message Digest 5), SHA (Secure Hash Algorithm) [Соколов А.В., Шаньгин В.Ф., 2002]. Наиболее известным программным продуктом, распространяемым свободно, является пакет PGP (Pretty Good Privacy). Пакет разработан Филом Циммерманом (Phil Zimmerman) в 1995 году, который использовал упомянутые алгоритмы RSA, IDEA, и MD5. PGP состоит из трёх частей — алгоритма IDEA, сигнатуры и цифровой подписи. PGP использует три ключа — открытый ключ адресата, секретный ключ владельца и сеансовый ключ, генерируемый при помощи RSA и открытого ключа случайным образом при шифровании сообщения (рис. 6.14). Информацию об этом продукте можно получить по адресу: http://www.mit.edu/network/pgp-form.html.  |