Безопасность информационных систем (отличный материал). Лекция Концепции и аспекты обеспечения информационной безопасности

Скачать 1.99 Mb. Скачать 1.99 Mb.

|

|

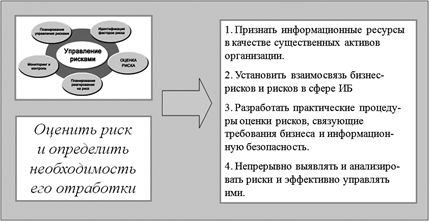

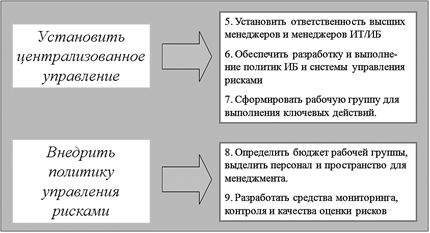

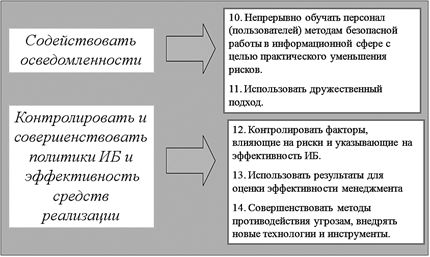

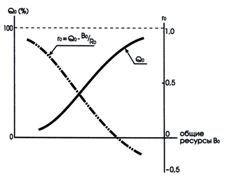

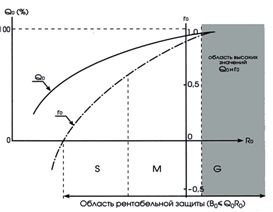

Рис. 4.13. Схема оценки и сниженя рисков Методология снижения рисков. Многие риски можно существенно уменьшить путем использования простых и недорогих контрмер. Например, грамотное (регламентированное) управление доступом снижает риск несанкционированного вторжения. От некоторых классов рисков можно уклониться — вынесение Web-сервера организации за пределы локальной сети позволяет избежать риска несанкционированного доступа в локальную сеть со стороны Web-клиентов. Некоторые риски не могут быть уменьшены до малой величины, однако после реализации стандартного набора контрмер их можно принять, постоянно контролируя остаточную величину риска (рис. 4.13). Оценка стоимости защитных мер должна учитывать не только прямые расходы на закупку оборудования и/или программного обеспечения, но и расходы на внедрение новинки, обучение и переподготовку персонала. Эту стоимость можно выразить в некоторой шкале и затем сопоставить ее с разностью между вычисленным и приемлемым риском. Если по этому показателю средство защиты оказывается экономически выгодным, его можно принять к дальнейшему рассмотрению.  Рис. 4.14. Итерационный процесс управления рисками Контроль остаточных рисков в обязательном порядке включается в текущий контроль системы ИБ. Когда намеченные меры приняты, необходимо проверить их действенность — убедиться, что остаточные риски стали приемлемыми. В случае систематического повышения остаточных рисков необходимо проанализировать допущенные ошибки и немедленно принять корректирующие меры. Управление рисками является многоступенчатым итерационным процессом (рис. 4.14). Практически все его этапы связаны между собой, и по завершении почти любого из них может выявиться необходимость возврата к предыдущему. Так, при идентификации активов может возникнуть понимание, что выбранные границы анализа следует расширить, а степень детализации — увеличить. Особенно труден первичный анализ, когда многократные возвраты к началу неизбежны. Управление рисками — типичная оптимизационная задача, принципиальная трудность состоит в её грамотной постановке на уровне высшего менеджмента, сочетании оптимальных методик и описания исходных данных (рис. 4.15).  Рис. 4.15. Формирование деятельности по управлению ИТ-рисками Методологии "Оценка рисков" (Risk Assessment) и "Управление рисками" (Risk Management) стали неотъемлемой составляющей деятельности в области обеспечения непрерывности бизнеса (Business Continuity) и информационной безопасности (Information Security). Программа реализации ИБ и наборы политик базируются на совокупности системных действий и практических шагов (рис. 4.16-рис. 4.19).  Рис. 4.16. Совокупности системных действий и практических шагов (1)  Рис. 4.17. Совокупности системных действий и практических шагов (2)  Рис. 4.18. Совокупности системных действий и практических шагов (3)  Рис. 4.19. Совокупности системных действий и практических шагов (4) Подготовлено и активно используются более десятка различных международных стандартов и спецификаций, детально регламентирующих процедуры управления информационными рисками: ISO 15408: 1999 ("Common Criteria for Information Technology Security Evaluation"), ISO 17799:2002 ("Code of Practice for Information Security Management"), NIST 80030, SAS 78/94, COBIT. Методика и инструментальное средство RA Software Tool основаны на требованиях международных стандартов ISO 17999 и ISO 13335 (части 3 и 4), а также на требованиях руководств Британского национального института стандартов (BSI) — PD 3002 ("Руководство по оценке и управлению рисками"), PD 3003 ("Оценка готовности компании к аудиту в соответствии с BS 7799"), PD 3005 ("Руководство по выбору системы защиты"). На практике такие методики управления рисками позволяют: создавать модели информационных активов компании с точки зрения безопасности; классифицировать и оценивать ценности активов; составлять списки наиболее значимых угроз и уязвимостей безопасности; ранжировать угрозы и уязвимости безопасности; оценивать и отрабатывать риски; разрабатывать корректирующие меры; обосновывать средства и меры контроля рисков; оценивать эффективность/стоимость различных вариантов защиты; формализовать и автоматизировать процедуры оценивания и управления рисками. Отработка рисков включает в себя ряд важных этапов, которые в обязательном порядке включаются в плановую работу по обеспечению информационной безопасности (рис. 4.20). Применение соответствующих программных средств позволяет уменьшить трудоемкость проведения анализа рисков и выбора контрмер. В настоящее время разработано более десятка программных продуктов для анализа и управления рисками базового уровня безопасности. Примером достаточно простого средства является программный пакет BSS (Baseline Security Survey, UK). Программные продукты более высокого класса: CRAMM (компания Insight Consulting Limited, UK), Risk Watch, COBRA (Consultative Objective and Bi-Functional Risk Analysis), Buddy System. Наиболее популярный из них — CRAMM (Complex Risk Analysis and Management Method), реализующий метод анализа и контроля рисков. Существенным достоинством метода является возможность проведения детального исследования в сжатые сроки с полным документированием результатов.  Рис. 4.20. Этапы отработка риска В основе методов, подобных CRAMM, лежит комплексный подход к оценке рисков, сочетающий количественные и качественные методы анализа. Метод является универсальным и подходит как для больших, так и для мелких организаций, как правительственного, так и коммерческого сектора. К сильным сторонам метода CRAMM относится следующее: CRAMM является хорошо структурированным и широко опробованным методом анализа рисков, позволяющим получать реальные практические результаты; программный инструментарий CRAMM может использоваться на всех стадиях проведения аудита безопасности ИС; в основе программного продукта лежит достаточно объемная база знаний по контрмерам в области информационной безопасности, базирующаяся на рекомендациях стандарта BS 7799; гибкость и универсальность метода CRAMM позволяет использовать его для аудита ИС любого уровня сложности и назначения; CRAMM можно использовать в качестве инструмента для разработки плана непрерывности бизнеса и политик информационной безопасности организации; CRAMM может использоваться в качестве средства документирования механизмов безопасности ИС. Для коммерческих организаций имеется коммерческий профиль стандартов безопасности (Commercial Profile), для правительственных организаций — правительственный (Government Profile). Правительственный вариант профиля, также позволяет проводить аудит на соответствие требованиям американского стандарта TCSEC ("Оранжевая книга"). Соотношение эффективности и рентабельности систем информационной безопасности Часто оказывается довольно трудно или практически невозможно оценить прямой экономический эффект от затрат на ИБ. Тем не менее современные требования бизнеса, предъявляемые к информационной безопасности, диктуют настоятельную необходимость использовать обоснованные технико-экономические методы и средства, позволяющие количественно измерять уровень защищенности компании, а также оценивать экономическую эффективность затрат на ИБ. Можно использовать, например, следующие показатели: экономическую эффективности и непрерывность бизнеса (Business Continuity and Productivity — BCP), общую величина затрат на внедрение системы ИБ (Net Present Value — NPV), совокупную стоимости владения системой ИБ (Тotal Сost of Оwnership — TCO), коэффициент возврата инвестиций в ИБ (Return on Investment — ROI) и другие. В целом эти показатели позволяют: получить адекватную информацию об уровне защищенности распределенной вычислительной среды и совокупной стоимости владения корпоративной системы защиты информации; сравнить подразделения службы ИБ компании, как между собой, так и с аналогичными подразделениями других предприятий в данной отрасли; оптимизировать инвестиции на ИБ компании с учетом реального значения показателя ТСО. Количественно показатель ТСО выражается суммой ежегодных прямых и косвенных затрат на функционирование корпоративной системы защиты информации. ТСО может рассматриваться как ключевой количественный показатель эффективности ИБ в компании, так как позволяет не только оценить совокупные затраты на ИБ, но управлять этими затратами для достижения требуемого уровня защищенности КИС. Прямые затраты включают как капитальные компоненты затрат (элементы Software/Hardware, телекоммуникации, разработка, внедрение, эксплуатация, сопровождение, совершенствование непосредственно системы ИБ, административное управление), так и трудозатраты, которые учитываются в категориях производственных операций и административного управления. Сюда же относят затраты на обучение и повышение квалификации персонала, консалтинг по ИБ, услуги удаленных пользователей, аутсорсинг и др., связанные с поддержкой деятельности системы ИБ и организации в целом. Косвенные затраты отражаются в составе затрат посредством таких измеримых показателей как простои, сбои в работе и отказы корпоративной системы защиты информации и КИС в целом, как затраты на операции и поддержку (не относящиеся к прямым затратам). Часто косвенные затраты играют значительную роль, так как они обычно изначально не видны и не отражаются в бюджете на ИБ, а выявляются при анализе затрат в последствии — это в конечном счете приводит к росту "скрытых" затрат компании на ИБ, не учитываемых в совокупной стоимости продукта компании. В ходе работ по организации ИБ проводится сбор информации и расчет показателей ТСО, BCP и ROI организации по следующим параметрам: расходы на существующие компоненты КИС и информационные активы компании (базы данных, хранилища знаний, сетевые устройства, серверы и клиентские места, периферийные устройства); расходы на организацию ИБ в компании (разработку концепции и политики безопасности, планирование и управление процессами защиты информации, обслуживание средств защиты информации и данных, а также штатных средств защиты периферийных устройств, серверов, сетевых устройств, и пр.); расходы на аппаратные и программные средства защиты информации, персонал (приобретение, внедрение, эксплуатация, расходные материалы, амортизация, зарплата); расходы на организационные меры защиты информации, включая подготовку персонала; существующие косвенные расходы на организацию ИБ в компании и в частности обеспечение непрерывности или устойчивости бизнеса компании; экономию средств и ресурсов, внутренние и внешние доходы от оказания услуг в области обеспечения ИБ. Анализ собранных показателей позволяет оценить и сравнить состояние защищенности КИС компании с типовым профилем защиты, в том числе показать узкие места в организации защиты, на которые следует обратить внимание. Иными словами, на основе полученных данных можно сформировать понятную с экономической точки зрения стратегию и тактику развития корпоративной системы защиты информации, например: "сейчас мы тратим на ИБ столько-то, если будем тратить столько-то по конкретным направлениям ИБ, то получим такой-то реальный экономический эффект". В целом, определение затрат компании на ИБ подразумевает решение следующих трех задач [Петренко С,. 2006]: оценку текущего уровня ТСО корпоративной системы защиты информации и КИС в целом; аудит ИБ компании на основе сравнения уровня защищенности компании и рекомендуемого (лучшая мировая практика) уровня ТСО; формирование целевой модели ТСО. Рассмотрим каждую из перечисленных задач. Оценка текущего уровня ТСО. В ходе работ по оценке ТСО проводится сбор информации и расчет показателей ТСО организации по следующим направлениям: существующие компоненты КИС (включая систему защиты информации) и информационные активы компании (серверы, клиентские компьютеры, периферийные устройства, сетевые устройства); существующие расходы на аппаратные и программные средства защиты информации (расходные материалы, амортизация); существующие расходы на организацию ИБ в компании (обслуживание СЗИ и СКЗИ, а также штатных средств защиты периферийных устройств, серверов, сетевых устройств, планирование и управление процессами защиты информации, разработку концепции и политики безопасности и пр.); существующие расходы на организационные меры защиты информации; существующие косвенные расходы на организацию ИБ в компании и в частности обеспечение непрерывности или устойчивости бизнеса компании. Аудит ИБ компании. По результатам собеседования с менеджерами компании и проведения инструментальных проверок уровня защищенности организации выполняется анализ следующих основных аспектов: политики безопасности; надёжности организации защиты; классификации и управления информационными ресурсами; подготовленности персонала; физической безопасности; администрирования компьютерных систем и сетей; управления доступом к системам; разработки и сопровождения систем; планирования бесперебойной работы организации; проверки всей системы на соответствие требованиям ИБ. На основе проведенного анализа выбирается модель ТСО, сравнимая со средними и оптимальными значениями для репрезентативной группы аналогичных организаций, имеющих схожие с рассматриваемой организацией показатели по объему бизнеса. Такая группа выбирается из банка данных по эффективности затрат на ИБ и эффективности соответствующих профилей защиты аналогичных компаний. Сравнение текущего показателя ТСО проверяемой компании с модельным значением показателя ТСО позволяет провести анализ эффективности организации ИБ компании, результатом которого является определение "узких" мест в организации, причин их появления и выработка дальнейших шагов по реорганизации корпоративной системы защиты информации и обеспечения требуемого уровня защищенности КИС. Формирование целевой модели ТСО. По результатам проведенного аудита моделируется целевая (желаемая) модель, учитывающая перспективы развития бизнеса и корпоративной системы защиты информации (активы, сложность, методы лучшей практики, типы СЗИ и СКЗИ, квалификация сотрудников компании и т. п.). Кроме того, рассматриваются капитальные расходы и трудозатраты, необходимые для проведения преобразований текущей среды в целевую среду. В трудозатраты на внедрение включаются затраты на планирование, развертывание, обучение и разработку. Сюда же входят возможные временные увеличения затрат на управление и поддержку. Для обоснования эффекта от внедрения новой корпоративной системы защиты информации (ROI) могут быть использованы модельные характеристики снижения совокупных затрат (ТСО), отражающие возможные изменения в корпоративной системе защиты информации. Проиллюстрируем сказанное на примере определения оптимальной величины соотношения "эффективность-рентабельность" [Астахов А.Н., 2002]. Эффективные системы защиты стоят дорого, и поэтому при формировании контрмер, комплектовании отделов ИБ и выборе соответствующих программно-аппаратных средств необходимо учитывать рентабельность средств защиты. На рис. 4.21 показано уменьшение относительного ущерба вследствие применения средств защиты информации. Здесь величина  Рис. 4.21. Зависимость эффективности и рентабельности системы защиты от величины общих ресурсов Чем выше совокупные ассигнования Можно столкнуться с ситуацией, когда стоимость защиты На рис. 4.22 представлена типовая зависимость эффективности защиты  |