Безопасность информационных систем (отличный материал). Лекция Концепции и аспекты обеспечения информационной безопасности

Скачать 1.99 Mb. Скачать 1.99 Mb.

|

|

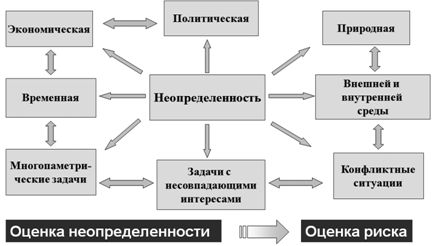

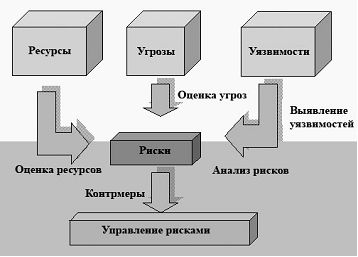

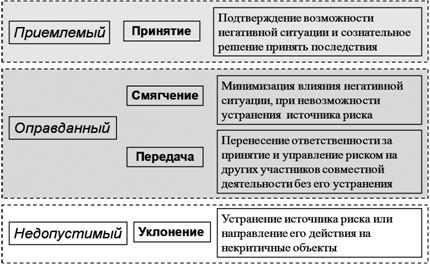

Рис. 4.10. Итерационный процесс разработки и реализации политики ИБ Определение используемых руководящих документов и стандартов в области ИБ, а также основных положений политики ИБ, включая: принципы администрирования системы ИБ и управление доступом к вычислительным и телекоммуникационным средствам, программам и информационным ресурсам, а также доступом в помещения, где они располагаются; принципы контроля состояния систем защиты информации, способы информирования об инцидентах в области ИБ и выработку корректирующих мер, направленных на устранение угроз; принципы использования информационных ресурсов персоналом компании и внешними пользователями; антивирусную защиту и защиту против действий хакеров; вопросы резервного копирования данных и информации; проведение профилактически, ремонтных и восстановительных работ; обучение и повышение квалификации персонала. Разработка методологии выявления и оценки угроз и рисков их осуществления, определение подходов к управлению рисками: является ли достаточным базовый уровень защищенности или требуется проводить полный вариант анализа рисков. Структуризация контрмер по уровням требований к безопасности. Порядок сертификации на соответствие стандартам в области ИБ. Должна быть определена периодичность проведения совещаний по тематике ИБ на уровне руководства, включая периодический пересмотр положений политики ИБ, а также порядок обучения всех категорий пользователей информационной системы по вопросам ИБ. С практической точки зрения политику безопасности целесообразно разделить на три уровня. К верхнему уровню можно отнести решения, затрагивающие организацию в целом. Они носят общий характер и, как правило, исходят от высшего руководства организации: формулировка целей, которые преследует организация в области информационной безопасности, определение общих направлений и средств для достижения этих целей; формирование или пересмотр комплексной программы обеспечения информационной безопасности, определение ответственных менеджеров и технических руководителей за реализацию и сопровождение программы; обеспечение правовой базы для соблюдения государственных законов и корпоративных правил; формулировка общих управленческих решений по тем вопросам реализации программы безопасности, которые должны рассматриваться на уровне организации в целом. На верхнем уровне политики цели организации в области информационной безопасности формулируются в терминах целостности, доступности и конфиденциальности. Если организация отвечает за поддержание критически важных баз данных, на первом плане может стоять уменьшение случаев потерь, повреждений или искажений данных. Для организации, занимающейся продажами, вероятно, важна актуальность информации о предоставляемых услугах и ценах, а также ее доступность максимальному числу потенциальных покупателей. "Режимная" организация в первую очередь заботится о защите от несанкционированного доступа — конфиденциальности. На верхний уровень выносится управление защитными ресурсами и координация использования этих ресурсов, выделение специального персонала для защиты критически важных систем, поддержание контактов с другими организациями, обеспечивающими или контролирующими режим безопасности. Политика верхнего уровня должна четко очерчивать сферу своего влияния. Возможно, это будут все компьютерные системы организации или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих домашних компьютеров. В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь. Политика верхнего уровня имеет дело с тремя аспектами законопослушности и исполнительской дисциплины: организация должна соблюдать существующие законы, государственные нормативные акты, корпоративные нормативные положения и стандарты; следует контролировать все действия направленные на выработку программы безопасности и назначить ответственных лиц на уровне высшего менеджмента за разработку, внедрение и неукоснительное исполнение принятой программы; необходимо обеспечить определенную степень исполнительности и послушания персонала, а для этого нужно выработать систему общего и персонального обучения и эффективной мотивации. Вообще говоря, на верхний уровень следует выносить минимум вопросов. Подобное вынесение целесообразно, когда оно сулит значительную экономию средств в масштабе компании или когда иначе поступить просто невозможно. К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов: широкий доступ в доступ в Internet и сочетание свободы получения информации с защитой от внешних угроз, использование домашних компьютеров, применение пользователями неофициального или несанкционированного программного обеспечения и т.д. Политика среднего уровня должна для каждого аспекта освещать следующие темы. Описание аспекта. Например, если рассмотреть применение пользователями неофициального программного обеспечения, последнее можно определить как обеспечение, которое не было одобрено и/или закуплено и внедрено на уровне организации. Область применения. Следует специфицировать, где, когда, как, по отношению к кому и чему применяется данный аспект политики безопасности. Например, касается ли организаций-субподрядчиков политика отношения к неофициальному программному обеспечению? Затрагивает ли она работников, пользующихся карманными компьютерами и ноутбуками и вынужденных переносить информацию на производственные машины? Позиция организации. Продолжая пример с неофициальным программным обеспечением, можно обозначить позиции полного запрета или выработки процедуры приемки и использования подобного обеспечения и т.п. Позиция может быть сформулирована в общем виде, как набор целей, которые преследует организация в данном аспекте. Вообще говоря, содержание документов по политике безопасности, так и перечень таких документов, может быть существенно различным для разных организаций. Роли, обязанности и ответственность. В документ необходимо включить информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь. Например, если для использования работником неофициального программного обеспечения нужно официальное разрешение, то должно быть известно, у кого и как его следует получать. Если должны проверяться дискеты, принесенные с других компьютеров, необходимо описать процедуру проверки. Если неофициальное программное обеспечение использовать нельзя, следует знать, кто следит за выполнением данного правила. Законопослушность. Политика должна содержать общее описание запрещенных действий с несанкционированным ПО и наказаний за них. Точки контакта. Должно быть известно, куда и к каким документам следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно "точкой контакта" служит должностное лицо и/или доступный раздел соответствующей библиотеки или хранилища. Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя конкретные цели и задачи, правила и способы их достижения. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Есть много вещей, специфичных для отдельных сервисов, которые нельзя единым образом регламентировать в рамках всей организации. В то же время эти вещи настолько важны для обеспечения режима безопасности, что решения, относящиеся к ним, должны приниматься на управленческом, а не техническом уровне. Типичные вопросы, на которые следует дать ответ при следовании политике безопасности нижнего уровня: кто имеет право доступа к объектам, поддерживаемым сервисом? при каких условиях можно читать и модифицировать данные? как организован удаленный доступ к сервису? кто имеет право модернизировать сервис? и т.д. При формулировке целей политика нижнего уровня может исходить из соображений целостности, доступности и конфиденциальности, но она не должна останавливаться только на них. Например, если речь идет о системе расчета заработной платы, можно поставить цель, чтобы только работникам бухгалтерии и отдела кадров позволялось вводить и модифицировать информацию. В общем случае цели должны связывать между собой объекты сервиса и осмысленные действия с ними. Исходя из целей, формулируются правила безопасности, описывающие, кто, что и при каких условиях может делать. Чем детальнее правила, чем более формально они изложены, тем проще поддержать их выполнение программно-техническими мерами и средствами. Для разработки и внедрения политики ИБ, как правило, создаётся рабочая группа. Формирование такой группы по информационной безопасности актуально, прежде всего, для крупных компаний, в которых процесс изменения информационных технологий является постоянным, в него вовлечено большое количество людей — поэтому так важно предусмотреть механизм, предоставляющий им возможность постоянного общения. Создание рабочей группы, имеющий свой информационный ресурс (форум) в Intranet, позволяет обеспечить соответствующую координацию комплекса вопросов по обеспечению ИБ и избежать проблем, связанных с недостаточной информированностью всех заинтересованных лиц. Фактически, с точки зрения российских реалий, такой форум является постоянно действующим органом компании, включающим в свой состав представителей наиболее значимых подразделений компании, а также сотрудников служб информационной, экономической и общей безопасности. К компетенции этого органа относятся разработка динамической модели информационной безопасности, включающей: разработку, обсуждение и принятие концепции (политики) информационной безопасности, внесение изменений и принятие новой версии концепции, согласование списков ответственных лиц; отслеживание и анализ важных изменений в структуре информационных ресурсов компании на предмет выявления новых угроз информационной безопасности; изучение и анализ инцидентов, связанных с безопасностью; принятие важных инициатив по усилению мер безопасности. Рабочая группа является ведущим органом по проведению организационно-режимных процессов и разработке стандартов организации, определяющих режим работы компании в части, касающейся информационной безопасности. Она отвечает за исполнение концепции (политики) информационной безопасности и может быть создана не только в рамках компании, но и в рамках ее крупных структурных подразделений. К компетенции этой рабочей группы относятся следующие вопросы: выработка соглашений о разграничении ответственности за обеспечение информационной безопасности внутри компании; выработка специальных методик и политик, связанных с информационной безопасностью: анализ рисков, классификация систем и информации по уровням безопасности; поддержание в организации "атмосферы" информационной безопасности, в частности, регулярное информирование персонала по этим вопросам; обеспечение обязательности учета вопросов информационной безопасности при стратегическом и оперативном планировании; обеспечение обратной связи (оценка адекватности принимаемых мер безопасности в существующих системах) и координация внедрения средств обеспечения информационной безопасности в новые системы или сервисы; анализ инцидентов в области информационной безопасности, выработка рекомендаций по их предотвращению. В рабочую группу должны входить специалисты следующих подразделений: представитель высшего менеджмента в лице заместителя генерального директора или технической дирекции (департамента), службы общей безопасности, кадровой службы, служб экономической и информационной безопасности, юридической службы, представители аналитических отделов и служб, а также службы менеджмента качества. Распределение ответственности за обеспечение безопасности включает необходимость выполнения следующих действий: определение ресурсов, имеющих отношение к информационной безопасности по каждой системе; назначение для каждого ресурса (или процесса) ответственного сотрудника из числа руководителей. Разграничение ответственности должно быть закреплено документально; определение и документальное закрепление для каждого ресурса списка прав доступа (матрицы доступа). Совершенно очевидно, что реализация политики информационной безопасности вовлекает много специалистов высокого класса и требует существенных затрат. Во всех случаях необходимо найти разумный компромисс, когда за приемлемую цену будет обеспечен приемлемый уровень безопасности, а работники не окажутся чрезмерно ограничены в использовании необходимых информационных ресурсов. Обычно ввиду особой важности данного вопроса наиболее регламентировано и детально задаются права доступа к информационным объектам и устройствам. Неоднократно отмечено, что сотрудники являются как самым сильным, так одновременно и самым слабым звеном в обеспечении информационной безопасности. Необходимо донести до сотрудников мысль о том, что обеспечение информационной безопасности — обязанность всех без исключения сотрудников. Это достигается путем введения процедуры ознакомления с требованиями политики ИБ и подписания соответствующего документа о том, что сотрудник ознакомлен, ему понятны все требования политики и он обязуется их выполнять. Политика позволяет ввести требования по поддержанию необходимого уровня безопасности в перечень обязанностей каждого сотрудника. В процессе выполнения ими трудовых обязанностей для сотрудников необходимо периодически проводить ознакомление и обучение вопросам обеспечения информационной безопасности. Критически важным условием для успеха в области обеспечения информационной безопасности компании становится создание в компании атмосферы, благоприятной для создания и поддержания высокого приоритета информационной безопасности. Чем крупнее компания, тем более важной становится информационная поддержка и мотивация сотрудников по вопросам безопасности. Анализ и управление рисками при реализации информационной безопасности Одним из важнейших аспектов реализации политики ИБ является анализ угроз, оценка их достоверности и тяжести вероятных последствий. Реально риск появляется там, где есть вероятность осуществления угрозы, при этом величина риска прямо пропорциональна величине этой вероятности (рис. 4.11). Суть деятельности по управлению рисками состоит в том, чтобы оценить их размер, выработать меры по уменьшению и создать механизм контроля того, что остаточные риски не выходят за приемлемые ограничения. Таким образом, управление рисками включает в себя два вида деятельности: оценка рисков и выбор эффективных и экономичных защитных и регулирующих механизмов. Процесс управления рисками можно подразделить на следующие этапы [Галатенко В. А., 2006]: идентификация активов и ценности ресурсов, нуждающихся в защите; выбор анализируемых объектов и степени детальности их рассмотрения; анализ угроз и их последствий, определение слабостей в защите; классификация рисков, выбор методологии оценки рисков и проведение оценки; выбор, реализация и проверка защитных мер; оценка остаточного риска.  Рис. 4.11. Неопредленнось как основа формирования риска Политика ИБ включает разработку стратегии управления рисками разных классов. Краткий перечень наиболее распространенных угроз приводился выше (см. п. 17.2). Целесообразно выявлять не только сами угрозы, но и источники их возникновения — это поможет правильно оценить риск и выбрать соответствующие меры нейтрализации. Например, нелегальный вход в систему повышает риск подбора пароля или подключения к сети неавторизованного пользователя или оборудования. Очевидно, что для противодействия каждому способу нелегального входа нужны свои механизмы безопасности. После идентификации угрозы необходимо оценить вероятность ее осуществления и размер потенциального ущерба. Оценивая тяжесть ущерба, необходимо иметь в виду не только непосредственные расходы на замену оборудования или восстановление информации, но и более отдаленные, в частности подрыв репутации компании, ослабление её позиций на рынке и т. п. После проведения идентификации и анализа угроз, их возможных последствий имеется несколько подходов к управлению: оценка риска, уменьшение риска, уклонение от риска, изменение характера риска, принятие риска, выработка корректирующих мероприятий (рис. 4.12).  Рис. 4.12. Схема управления рисками При идентификации активов и информационных ресурсов — тех ценностей, которые нужно защитить — следует учитывать не только компоненты информационной системы, но и поддерживающую инфраструктуру, персонал, а также нематериальные ценности, в том числе текущий рейтинг и репутацию компании. Тем не менее, одним из главных результатов процесса идентификации активов является получение детальной информационной структуры организации и способов ее использования. Выбор анализируемых объектов и степень детальности их рассмотрения — следующий шаг в оценке рисков. Для небольшой организации допустимо рассматривать всю информационную инфраструктуру, для крупной — следует сосредоточиться на наиболее важных (критичных) сервисах. Если важных сервисов много, то выбираются те из них, риски для которых заведомо велики или неизвестны. Если информационной основой организации является локальная сеть, то в число аппаратных объектов следует включить компьютеры, периферийные устройства, внешние интерфейсы, кабельное хозяйство и активное сетевое оборудование. К программным объектам следует отнести операционные системы (сетевая, серверные и клиентские), прикладное программное обеспечение, инструментальные средства, программы управления сетью и отдельными подсистемами. Важно зафиксировать в каких узлах сети хранится программное обеспечение, где и как используется. Третьим видом информационных объектов являются данные, которые хранятся, обрабатываются и передаются по сети. Следует классифицировать данные по типам и степени конфиденциальности, выявить места их хранения и обработки, а также способы доступа к ним. Все это важно для оценки рисков и последствий нарушений информационной безопасности. Оценка рисков производится на основе накопленных исходных данных и оценки степени определенности угроз. Вполне допустимо применить такой простой метод, как умножение вероятности осуществления угрозы на величину предполагаемого ущерба. Если для вероятности и ущерба использовать трехбалльную шкалу, то возможных произведений будет шесть: 1, 2, 3, 4, 6 и 9. Первые два результата можно отнести к низкому риску, третий и четвертый — к среднему, два последних — к высокому. По этой шкале можно оценивать приемлемость рисков. Если какие-либо риски оказались недопустимо высокими, необходимо реализовать дополнительные защитные меры. Для ликвидации или уменьшения слабости, сделавшей опасную угрозу реальной, можно применять несколько механизмов безопасности, отличающихся эффективностью и невысокой стоимостью. Например, если велика вероятность нелегального входа в систему, можно ввести длинные пароли, задействовать программу генерации паролей или закупить интегрированную систему аутентификации на основе интеллектуальных карт. Если имеется вероятность умышленного повреждения серверов различного назначения, что грозит серьезными последствиями, можно ограничить физический доступ персонала в серверные помещения и усилить их охрану. Технология оценки рисков должна сочетать формальные метрики и формирование реальных количественных показатели для оценки. С их помощью необходимо ответить на два вопроса: приемлемы ли существующие риски, и если нет, то какие защитные средства экономически выгодно использовать.  |