ВКР СКУД. Содержание введение глава аналитическая часть техникоэкономическая характеристика предметной области и предприятия. Анализ деятельности Шатурская грэс пао Юнипро

Скачать 0.55 Mb. Скачать 0.55 Mb.

|

|

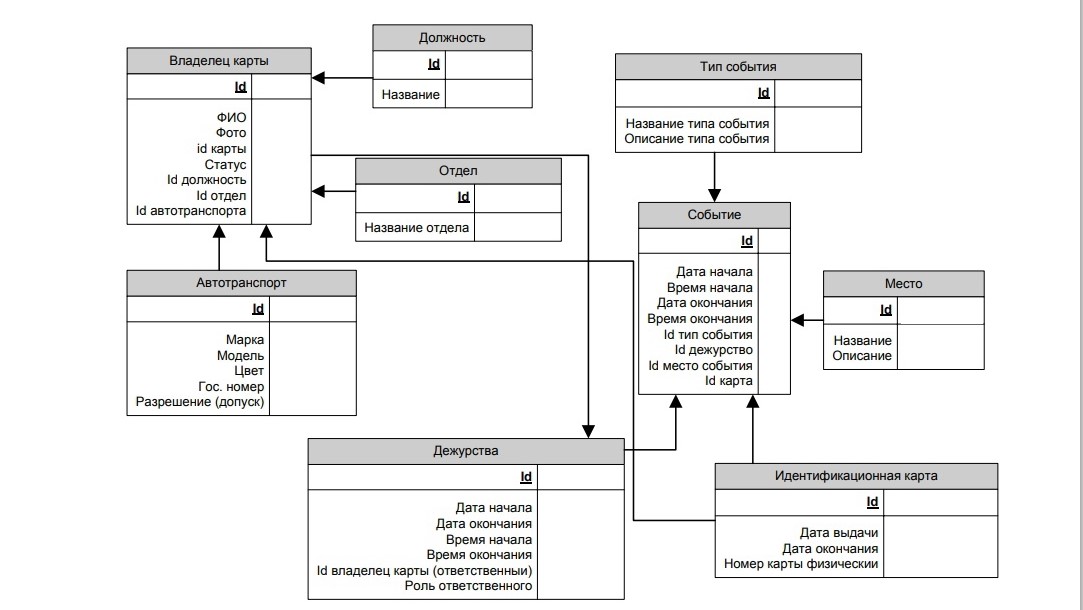

2.1.2 Ожидаемые риски на этапах жизненного цикла и их описание Любой проект по созданию информационной системы предприятия всегда включает множество задач, связанных с общим управлением проектом, разработкой ПО, проектированием ИС, внедрением, каждая из которых сама по себе является проектом с присущими ему особенностями. Поэтому в ходе разработки существуют различные риски. Риски сопровождают весь жизненный цикл ИС. Возможными влияниями на данную ИС являются: увеличение длительности проекта, увеличение стоимости проекта и т.д. Рассмотрим риски более подробно: · Существует риск не корректно или не точно описать требования к ИС. Это может повлечь затраты на переработку ТЗ или самой ИС. Этого можно избежать, если перепроверить ТЗ или дать на проверку лицу не участвующему непосредственно в разработке. · На стадии эксплуатации может произойти изменения в квалификации сотрудников, использующих ИС, а так же риски неполноты проверки функциональных возможностей и пропуск ошибки. Это может привести к непредвидимым последствиям, таким как, вывод из строя ИС, оборудования и т.д. Этот риск можно избежать, контролируя уровень знаний сотрудников приступающих к взаимодействию с ИС. · Во время разработки ИС может возникнуть риск с неописанными свойствами программы или языка программирования. В свою очередь это приведёт к временным затратам. Этот риск избежать нельзя. Кроме того, в процессе эксплуатации и сопровождения разработанной ИС могут возникнуть: - Технические риски; - Риски персонала. Факторами технических рисков являются: - ошибки в программе вызывающие простой системы; - невозможность осуществления требуемых действия, «зависание» программы; - использование вредоносных программ (вирусы, черви, трояны, логические бомбы), использование в корыстных целях найденных ошибок (дыр) в программах, перехват информации по телекоммуникациям, воровство информации; - некорректная эксплуатация оборудования; - приостановка деятельности третьего лица (например, провайдера Интернет услуг), что повлечет за собой невозможность передачи отчетов из филиалов и контроля деятельности филиалов; - несоответствие функциональных возможностей системы бизнес-процессам в комплексе задач вследствие реорганизационных изменений. Предотвратить данные обстоятельства можно, соблюдая следующие моменты: - тщательное тестирование и выявление ошибок на этапе разработки; - устранять в кратчайшие сроки ошибки силами прошедших подготовку на этапе внедрения технических специалистов; - администратор сети должен следить за безопасностью информации, использовать и вовремя обновлять антивирусные программы, правильно настроить FireWall, которые будут разделять локальную и внешнюю сеть, предоставить работникам организации возможность работы только с той информацией, которая им необходима для исполнения своих служебных обязанностей; - разделение клиентского и серверного оборудования, а также необходимо привлечение обученного работе с системой квалифицированного персонала; - наличие альтернативных средств доступа в Интернет или других способов передачи данных; - документирование технических условий и их согласование со всеми заинтересованными участниками проекта; - обязательное утверждение любых изменений. Факторами возникновения риска персонала являются следующие обстоятельства: - нарушение информационной безопасности работы - возможна утечка информации из-за злоумышленных действий сотрудников и не желании работать с новой системой; - не определен этап выхода их проекта консультантов заказчика. В противовес этому может выступать: - организация системы поощрений использующего систему персонала заказчика; - прием на работу сотрудников при условии не разглашения коммерческой тайны в противном случая - применение штрафных санкций; - четкое планирование сроков проекта и момента прекращения работы над проектом со стороны исполнителя. 2.1.3 Организационно-правовые и программно-аппаратные средства обеспечения информационной безопасности и защиты информации Комплекс мер по защите информации в разрабатываемой системе включает в себя следующие аспекты: · защита информации непосредственно в информационной системе от внутренних угроз; · защита информации от внешних угроз. Для защиты от внутренних угроз в системе используется политика разделения прав доступа. Защита от внешних угроз осуществляется путем применения следующих способов: - использованием программно-аппаратных комплексов; - разработкой и соблюдение политик безопасности; - использованием защищенных каналов связи при передаче информации; - использованием антивирусных средств; - физической защитой помещений с наиболее ценной информацией. 2.2 Информационное обеспечение задачи 2.2.1 Информационная модель и её описание Одной из наиболее важных в обслуживании всей сети компании Шатурская ГРЭС ПАО «Юнипро» является система, осуществляющая настройку конфигурационных параметров контроллеров доступа, позволяющая создавать и редактировать базу данных для охраняемого объекта (в том числе и графические планы), добавлять логические объекты (точки и зоны доступа), формировать базы данных пользователей с занесением реквизитов и управлением правами доступа, осуществлять мониторинг состояния объектов, вести учет рабочего времени, настройку и работу сетевого и зонального Antipassback, интеграцию с охранным видеонаблюдением для управления и видеоверификации, автоматизировать работу бюро пропусков, интегрироваться с системами охранной и пожарной сигнализации, системами хранения ключей, SCADA - системами, SOAP Web сервис. 2.2.2. Характеристика нормативно-справочной, входной и оперативной информации Описанный выше комплекс задач автоматизирован с использованием системы контроля и управления доступом (СКУД). Программное обеспечение БОЛИД СКУД «Орион». СКУД «Орион» соответствует требованиям обеспечения транспортной безопасности, утвержденным постановлением Правительства Российской Федерации от 26 сентября 2016 г. № 969 и имеет соответствующий сертификат. Оборудование СКУД «Орион» входит в перечни рекомендованного оборудования для объектов: ПАО «Транснефть», ПАО «Роснефть», ПАО «Газпром» и других крупнейших системообразующих предприятий.Оборудование СКУД «Орион» удовлетворяет требованиям «Правил Российского Речного Регистра» и «Технического регламента о безопасности объектов внутреннего водного транспорта». Оборудование СКУД «Орион» имеет обязательный сертификат по системе оценки соответствия в области использования атомной энергии. Оборудование СКУД «Орион» включено в список технических средств безопасности, удовлетворяющих «Единым требованиям к системам передачи извещений и объектовым техническим средствам охраны, предназначенным для применения в подразделениях вневедомственной охраны войск национальной гвардии Российской Федерации». Программное обеспечение АРМ «Орион Про» признано российским программным продуктом, внесено в «Единый реестр российских программ для электронных вычислительных машин и баз данных в информационно-телекоммуникационной сети «Интернет», в соответствии с Федеральным законом «Об информации, информационных технологиях и о защите информации» и постановлением Правительства Российской Федерации от 16 ноября 2015 года. Пакет программного обеспечения АРМ «Орион Про» прошел испытания на соответствие требованиям защиты информации для режимных объектов и имеет соответствующий сертификат ФСТЭК. Программное обеспечение «Учет рабочего времени для «1 С: предприятие-8»: программа фиксирует проходы сотрудников, ограничивает доступ, позволяет формировать табели и данные для расчета заработной платы. Дополнительное оборудование: преобразователи интерфейсов позволяют удобно и просто организовать линии связи между компонентами. Система становится гибкой и легко масштабируемой, при этом возможно задействовать уже существующие на объекте линии связи. Устройства коммутации предназначены для управления светофором, а также коммутации исполнительных устройств в системах охранно-пожарной сигнализации и контроля доступа. Резервированные источники питания (РИП) предназначены для группового питания приборов охранной сигнализации, систем контроля доступа и автоматики. Система контроля и управления доступом «Орион» — это широкий спектр оборудования и программного обеспечения. Применение ее позволяет решить несколько актуальных задач: Разделить возможных посетителей на «своих» и «чужих» — для ограничения доступа посторонних лиц на территорию и в помещения Организовать автоматический учет перемещений сотрудников — для контроля персональных действий по журналу событий Внедрить учет рабочего времени — для повышения трудовой дисциплины и снижения непроизводственных затрат Интегрировать СКУД с различными системами для управления бизнес-процессами Администрирование доступа, добавление и удаление идентификаторов (карточек, брелоков, шаблонов биометрических признаков) ведется с помощью специальных режимов в контроллерах или с помощью компьютера и сервисной программной утилиты. Возможности сетевой СКУД «Орион» с пультом «С2000М»: • Синхронизация текущего времени и даты во всех контроллерах; • Отслеживание фактов неконтролируемого выхода с территории и «двойного» входа в случае передачи ключа (карточки) другому лицу (запрет повторного прохода); • Использование одних и тех же идентификаторов и считывателей как для локального управления доступом, так и для централизованного управления охранной сигнализацией (подключенной к другим приборам системы); • Интеграция с системой пожарной сигнализации для открытия свободного прохода при пожаре; • Отображение состояний дверей и считывателей на блоках индикации «С2000-БИ» и «С2000-БКИ» («открыта», «закрыта», «блокировка», «взлом», «принуждение» и т.п.); • Управление релейными выходами блоков ОПС по факту взлома, блокировки дверей, предъявления кода принуждения и другим событиям СКУД. Возможности сетевой СКУД «Орион» с ПО АРМ «Орион Про»: Все функции, доступные с пультом «С2000М», плюс: • Присвоение прав пользователей для каждой точки доступа в форме «уровней доступа»; • Формирование сложных и «скользящих» графиков доступа, не привязанных к календарной неделе; • Управление СКУД с мнемосхем и значков на плане объекта; • Добавление и удаление пользователей с одного рабочего места администратора СКУД с модулем «АБД Орион Про»; • Учет рабочего времени в привязке к рабочим графиками, календарю праздничных дней и с интеграцией в «1С: Предприятие 8»; • Организация быстрой регистрации и выдачи разовых пропусков посетителям с возможностью распознавания сканированных документов (паспортов, водительских прав и т.п.); • Автоматизация архивирования записи посетителя при его выходе с территории защищаемого объекта; • Ведение «черных списков» посетителей, нарушавших внутренний режим предприятия; • Контроль передвижений сотрудников и быстрый поиск на объекте; • Формирование отчетов с фильтрами по событиям, персоналиям, календарю и пр.; • Интеграция с системой охранного видеонаблюдения для наблюдения и записи прохода в особых зонах; интеграция с любыми ERP-системами при помощи универсального SOAP-совместимого веб-сервиса. 2.2.3. Характеристика результативной информации После запуска сервера, во время инициализации объектов создается экземпляр класса CCommManager, который ожидает входящего соединения. При запуске приложения-клиента создается коммуникационный объект CCommObject, который пытается соединиться с сервером. Экземпляр класса CCommManager обнаруживает попытку соединения, создает коммуникационный объект класса CCommObject, и принимает на него входящее соединение. После этого он создает структурный объектприложение (CApp), составляет и отправляет пакет, уведомляющий приложение об успешном соединении. Этот пакет получает объект-приложение (CClientApp), который отправляет серверу регистрационное требование в виде особого запроса (команды). На это событие подписан обработчик команд сервера. Он инициализирует и запускает соответствующую команду. Команда, выполняясь, загружает в соответствующий структурный объект CApp регистрационную информацию приложения, определяет его тип и устанавливает необходимые подписки. После этого она отправляет уведомление о регистрации получателю, в качестве которого выступает этот же структурный объект CApp. Структурный объект создает пакет и передает его коммуникационному объекту. Коммуникационный объект обеспечивает передачу данных приложению. Приложение, получив уведомление о регистрации, активирует свои основные функции, запрашивает у сервера с помощью команд необходимые данные и т.д. 2.3. Программное обеспечение задачи 2.3.1. Общие положения (дерево функций и сценарий диалога) Как уже отмечалось выше, основным направлением развития СКУД является их интеллектуализация, агрегирование максимально возможного количества функций по сбору, обработке информации и принятию решений. Системы КУД способны автоматизировать множество процессов, связанных с организацией доступа к ресурсу. Сюда входят регистрация субъектов (пользователей и персонала) и объектов (ресурсов) СКУД, непосредственное предоставление доступа к ресурсу, организация контроля работы персонала, сбор и предоставление статистики о функционировании системы и многое другое. В автоматизации маркетинга системы контроля доступа расширяют свои возможности за счет организации системы счетов и платежей за использование ресурса. СКУД, ориентированные на обслуживание большого числа клиентов, обычно имеют модульную структуру, позволяющую организовать рабочие места для различных служб, обеспечивающих эффективное функционирование системы. Модульная схема обеспечивается за счет использования архитектуры клиент-сервер. Количество и 19 функциональность модулей зависят от назначения системы и производителя. Например, набор модулей может быть таким: • «бюро пропусков» - рабочее место менеджера по работе с клиентами. Эта служба занимается регистрацией новых клиентов, выдачей электронных карт, созданием счетов, назначением прав доступа группам и отдельным пользователям. • «АРМ кассира» - специализированное рабочее место, предназначенное для приема платежей за использование услуг, предоставляемых системой. • «АРМ оператора» - рабочее место оператора (охранника). Оператор отвечает за корректное функционирование системы в течение своей смены. Он контролирует работу системы, реагирует на внештатные ситуации. • «АРМ администратора». Администратор осуществляет настройку системы, прием карт-идентификаторов, регистрацию персонала. • «Генератор отчетов». Используется для построения различных отчетов о работе системы. Для небольших систем, где роль обслуживающего персонала играет лишь один человек, вся необходимая функциональность может быть сведена в единый модуль. Модули (служебные приложения) взаимодействуют с центральным сервером СКУД, который исполняет роль некоторого диспетчера, обрабатывающего запросы приложений и события контроллеров, датчиков и других исполнительных устройств. В качестве среды взаимодействия служебных приложений и сервера СКУД могут выступать локальная вычислительная сеть или адресное пространство одного компьютера. 2.3.2. Характеристика базы данных Для решения поставленных задач было решено в качестве хранилища данных, в создаваемой информационной системе, использовать систему управления базами данных, поддерживающую реляционную модель представления данных и язык запросов SQL. Для обеспечения сетевого многопользовательского доступа к данным решено использовать СУБД, поддерживающую клиент-серверную архитектуру, а хранение данных должно быть централизовано. Наиболее оптимально использование MySQL в связи с тем, что данная СУБД обладает всеми необходимыми возможностями; может быть развернута практически на любой из широко распространенных операционных систем; существует два варианта использования данной СУБД, коммерческое использование подразумевает поддержку производителя СУБД, но при этом допускается свободное использование без приобретения лицензии; в настоящее время еѐ наличие обеспечивается большинством дата центров; имеется положительный опыт разработки приложений с использованием данной СУБД. Исходя из требований, заявленных на этапе создания технического задания, были выделены сущности и разработан первый вариант схемы базы данных. Основные сущности: 1) тип события; 2) должность; 3) владелец карты; 4) отдел; 5) автотранспорт; 6) событие; 7) место события; 8) идентификационная карта; 9) дежурства. Спроектирована следующая модель базы данных.  Рис. Схема базы данных Данная модель является прототипом, в ней учтены основные сущности и отображены связи между ними. При разработке физической модели базы данных при необходимости структура может быть дополнена, а сами таблицы оптимизированы с целью приведения их к нормальной форме. 2.3.3. Структурная схема пакета (дерево вызова программных модулей) Один из диалоговых классов приложения отправляет через коммуникационный объект запрос и подписывается на ответ. Например, это может быть запрос на получение объекта из какого-нибудь склада. Коммуникационный объект сервера публикует полученный запрос как некоторое событие. На это событие подписан объект обработчик команд, который создает, инициализирует и запускает соответствующую команду. Команда, выполняясь, находит необходимый склад, извлекает из него объект, преобразует его в строку и отправляет ее получателю, в качестве которого выступает агент приложения. Агент осуществляет упаковку данных в пакет и, через коммуникационный объект, отправляет пакет приложению. Коммуникационный объект приложения публикует событие ответ на команду. Диалоговый класс получает сообщение о событии и осуществляет необходимую обработку. Во время регистрации агент приложения подписывается на специфические для данного приложения события. Например, для менеджера клиентов это могут быть события: создание новой группы, добавление члена в группу и др. Как только такое событие происходит, агент о нем уведомляется. При этом он осуществляет упаковку полученной информации в пакет и отправляет его через коммуникационный объект приложению . Коммуникационный объект приложения публикует данное событие. Все подписчики уведомляются и производят необходимую его обработку. Например, отображение новой группы в списке групп. |