70

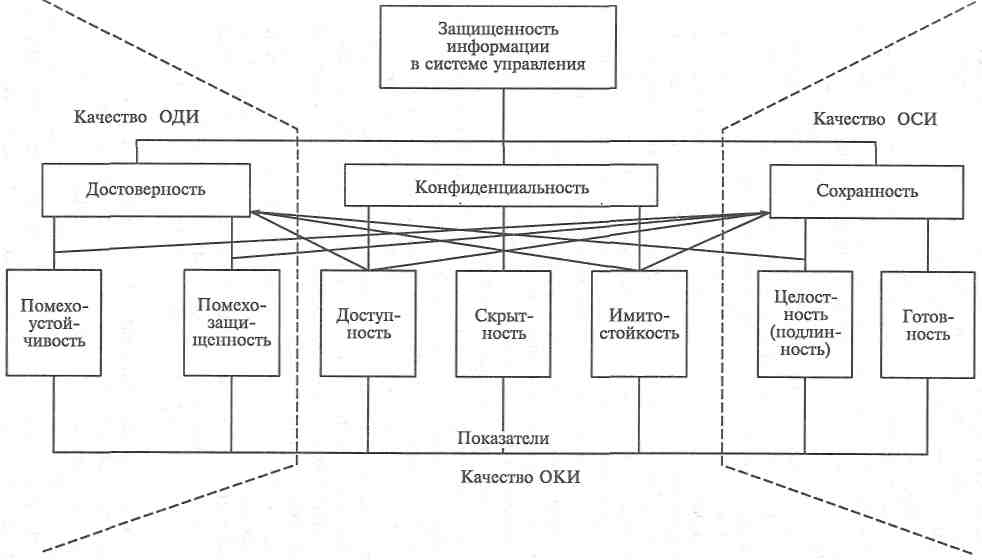

Рис. 3.1. Декомпозиция внешнего качества информации в системе управления

Достоверность — интегральный показатель защищенности информации, характеризующий степень соответствия (в пределах заданной точности) реальных информационных единиц сообщений (символов, знаков, записей и т.д.) их истинному значению и заключающийся в способности обеспечить отсутствие ошибок переработки информации, т.е. не допустить снижения ценности информации при принятии управленческих решений, из-за искажений сообщений (документов), их смыслового значения, замены единичных символов сообщений вследствие несовершенства организации (структуры) технологических процессов обработки информации, несовершенства алгоритмов, ненадежной работы и неисправностей технических средств, сбоев ЭВМ, ошибок операторов, недостатков в программном обеспечении и т.д.

Сохранность — интегральный показатель защищенности информации, характеризующий степень готовности определенных сообщений (документов) к целевому применению и заключающийся в способности обеспечивать постоянное наличие и своевременное предоставление целостных сообщений (документов), необходимых для автоматизированного решения целевых и функциональных задач системы управления в процессе эксплуатации информационной базы (хранения, передачи-приема и непосредственного использования сообщений (документов)).

Помехоустойчивость — показатель, характеризующий степень устойчивости сообщений к действию случайных помех и заключающийся в способности обеспечить отсутствие трансформации символов (синтаксическая помехоустойчивость на основе контроля преобразований сообщений, рациональных методов телеграфии при использовании простых сигналов-переносчиков и посимвольном приеме сообщений и др.) и искажения смыслового значения перерабатываемых сообщений (семантическая помехоустойчивость на основе логического контроля преобразований, избыточного кодирования сообщений и т.д.).

Помехозащищенность — показатель, характеризующий степень живучести сообщений и заключающийся в способности обеспечить выполнение хотя бы минимального установленного объема целевых и функциональных задач системы управления в условиях внешних целенаправленных разрушающих (подавляющих) воздействий.

Доступность — показатель, характеризующий степень разграничения действий объектов системы управления (исполнителей, задач, устройств, программ, средств автоматизации, подсистем и т.д.) и заключающийся в возможности использования сообщений (документов) по требованию этих объектов системы управления, имеющих соответствующие полномочия (мандаты).

Скрытность — показатель, характеризующий степень маскировки информации и заключающийся в способности противосто-

72

ять раскрытию смысла сообщений (семантическая скрытность на основе обратимых преобразований информации), определению структуры хранимого сообщений или носителя (сигнала переносчика) передаваемого сообщений (структурная скрытность на основе плохообратимых преобразований, различных форм сигналов-переносчиков, видов модуляции и т.д.) и установлению факта передачи сообщений по каналам связи (энергетическая скрытность на основе применения широкополосных сигналов-переносчиков сообщений, организации периодического маскирующего обмена сообщениями в сети и т.д.).

Имитостойкость — показатель, характеризующий степень защищенности информации от внедрения сообщений (документов), имитирующих авторизованные (зарегистрированные) сообщения (документы), и заключающийся в способности не допустить навязывания дезинформации и нарушения нормального функционирования системы управления.

Целостность — показатель, характеризующий степень аутентичности (подлинности) сообщений (документов) в информационной базе системы управления и исходных документов (сообщений) и заключающийся в способности обеспечить, насколько это возможно, физическое наличие информационных единиц в информационной базе (ИБ) в любой момент времени, т.е. не допустить случайных искажений и разрушения сообщений из-за дефектов и сбоев технических средств, действия компьютерных вирусов, ошибок оператора (при вводе информации в ИБ или обращении к ней), ошибок программных средств (операционных систем, СУБД, СПО) и т.д.

Готовность — показатель, характеризующий степень работоспособности (готовности к немедленному использованию по назначению) сообщений (документов) при выполнении целевых и функциональных задач системой управления.

Эти показатели применимы ко всем видам сообщений независимо от физической природы их носителя. Для документа применимы такие показатели, как доступность, целостность (подлинность) и готовность.

Для электронного документа применимы все семь показателей (см. рис. 3.1).

ОКИ заключается в обеспечении необходимого уровня доступности, скрытности и имитостойкости сообщений (документов) путем выбора и применения методов контроля и разграничения доступа, а также соответствующих криптоалгоритмов.

ОДИ заключается в достижении требуемого уровня достоверности путем внедрения методов контроля и защиты сообщений (документов) на всех стадиях их переработки, повышением надежности комплекса технических и программных средств, применяемых в системе управления, организационными мерами.

73

ОСИ заключается в обеспечении необходимого уровня сохранности сообщений (документов) путем введения специальной организации хранения и подготовки, регенерации и восстановления сообщений (документов), использования дополнительных ресурсов для их резервирования, что позволяет значительно уменьшить влияние разрушающих факторов на эффективность функционирования системы управления в целом.

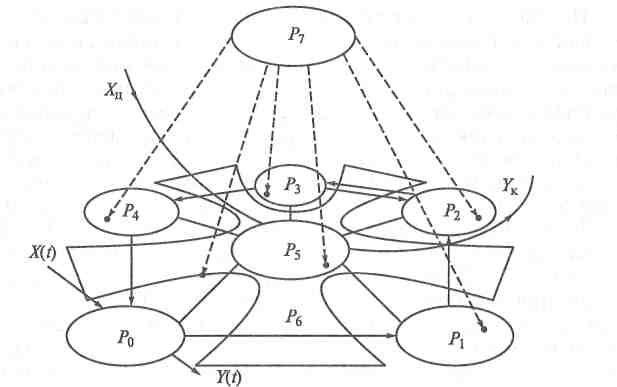

Для уяснения роли и места документов (документированной информации, в том числе конфиденциальной) в обеспечении управления рассмотрим функционирование инвариантного контура управления, который составляет основу любой системы управления (рис. 3.2) безотносительно к природе и предметной области использования как объекта, так и органа управления.

С этой целью введем в известную [23] модель инвариантного контура управления подсистему Р7 — подсистему обеспечения конфиденциальности информации (см. рис. 3.2), которая, в общем случае становится ядром системы контроля и защиты информации в системе управления. В предложенной модели Р0 — объект управления, X{t) — воздействия управляющей системы и среды на вход объекта управления, Y(t)

состояния объекта управления после воздействия, Хп — информация о цели управления, задаваемая надсистемой; YK — контроль результатов управления.

Следовательно, на систему защиты информации в системе управления возлагаются задачи решаемые подсистемой ОКИ (Р7), а также частные задачи функциональных подсистем системы управления, связанные с контролем и обеспечением достоверности и сохранности информации:

в подсистеме Р{наблюдения (основная задача — сбор и накопление информации от объекта управления) — контроль качества получаемой от объекта управления осведомляющей информации (сообщений) и защита от помех канала связи;

в подсистеме Р2оценивания (основная задача — измерение значений параметров управления и идентификация состояний объекта управления) — контроль качества полученной контрольно-измерительной информации и защита от ошибок (погрешностей) измерения (оценивания);

в подсистеме Ръвыработки решений — контроль и защита информации (сообщений) от ошибок преобразования, а также от несанкционированного доступа;

в подсистеме Р4принятия решений и выработки управляющих воздействий -- защита управляющей информации (сообщений, документов) от НСД;

в подсистеме Р5централизованной координации и организационного управления — контроль и защита информации (сообщений (документов)) от ошибок людей-операторов, НСД;

74

Рис. 3.2. Место подсистемы обеспечения конфиденциальности информации в модели инвариантного контура системы управления

• в подсистеме Р6информационного обмена — контроль и защита сообщений (документов) от искажений при передаче-приеме, а также НСД.

Поскольку информация циркулирует в системе управления в виде сообщений (см. гл. 2) различной формы, которая, в свою очередь, определяется целями ее использования и соответственно носителем информации, то требования к обеспечению этих качеств распространяются и на них. Часть таких сообщений, предназначенных в основном для использования в подсистеме централизованной координации и организационного управления (Р5), в подсистеме выработки решений (Р3), а также в подсистеме принятия решений и выработки управляющих воздействий (Р4) подпадает под определение понятия «документ».

Особая важность этой категории сообщений обусловлена тем, что в соответствии с принципом информационной ценности в документах, как правило, отражаются наиболее ценные сведения (имеющие статус юридического факта) в уже переработанном и обобщенном виде, пригодном для непосредственного восприятия человеком и служащие основанием для принятия управленческих решений, что прямо влияет на достижение цели управления и контроль его результатов (см. рис. 3.2). Именно этим обстоятельством и обусловлена привлекательность документа (особенно конфиденциального) для злоумышленника в качестве объекта нападения (НСД и несанкционированное воздействие — НСВ).

75

Подсистема обеспечения конфиденциальности в общем случае является дополнительной; она необходима лишь, когда система управления действует в условиях агрессивной информационной среды (например, в условиях жесткой конкуренции или в боевых условиях, что характерно для систем управления войсками и оружием), а также в системах критического применения при управлении особо опасными (АЭС, химические производства), либо особо важными и ценными объектами (комплексы противоракетной и противовоздушной обороны, космические аппараты).

В обычных условиях функция защиты информации ограничивается решением двух задач: обеспечением достоверности и сохранности. В этом случае для решения задач защиты от выполнения главной целевой функции системы управления (управления объектом) отвлекаются минимальные ресурсы, поскольку решение этих задач не требует создания специальной подсистемы: эти задачи решаются основными функциональными подсистемами системы управления постоянно в ходе функционирования.

В условиях возрастания информационной агрессии субъекты социума в целях обеспечения своего выживания и сохранения благосостояния наиболее ценную, значимую для достижения указанных целей информацию стремятся сохранить в тайне от других субъектов и переводят ее в разряд конфиденциальной. При этом решение задачи обеспечения конфиденциальности требует выделения дополнительных ресурсов системы управления для создания подсистемы обеспечения конфиденциальности, которая является ядром любой системы защиты информации, а также необходимых условий ее функционирования (выделение специально оборудованных помещений, подбор персонала, организация охраны, оборудование сигнализацией и т.п.).

Что касается документов, то функция защиты информации в части обеспечения сохранности и достоверности решается в рамках службы ДОУ (делопроизводства), а в части обеспечения конфиденциальности соответствующих документов решается в рамках конфиденциального делопроизводства, которое является составной частью подсистемы обеспечения конфиденциальности информации в системе управления.

Причем в рамках открытого делопроизводства сохранность и достоверность документов обеспечивается в отношении только непреднамеренных воздействий, а в рамках конфиденциального делопроизводства — в отношении предупреждения преднамеренных воздействий на документы и информацию, поэтому и требования, предъявляемые к обеспечению разграничения доступа, сохранности и достоверности конфиденциальных документов существенно выше.

76

3.3. Организационные и технические каналы

несанкционированного доступа к документам.

Документы и персонал

3.3.1. Источники информации и методы получения от них информации

Конфиденциальная информация в процессе ее образования, использования и хранения накапливается в так называемых источниках информации, которые могут быть классифицированы на группы следующим образом (рис. 3.3).

К числу основных групп источников относятся [30]:

обладатели информации — руководители организации, ее персонал, люди, взаимодействующие с персоналом организации);

общедоступные источники — публикации о фирме и ее разработках, рекламные издания и выставочные материалы;

служебные источники — документация (на бумажных, магнитных носителях, электронные документы); базы данных;

физические источники — электромагнитные поля и акустические волны, излучения и наводки, сопровождающие работу вычислительной и другой офисной техники, средств связи;

частные источники — личные дневники и рабочие планы сотрудников, личные творческие научные и технические разработки, черновые варианты докладов, статей, документов и т.д.

Перечисленные группы источников в той или иной мере являются или могут стать в силу обстоятельств источниками конфиденциальных сведений. Но наиболее ценной информацией, как правило, владеют обладатели информации, так, например, наиболее осведомлены в секретах фирмы: первый руководитель, его заместители, их референты и секретари, работники службы конфиденциальной документации. Каждый из источников, особенно ставший им случайно, может быть опасен для фирмы за счет несанкционированного разглашения защищаемых сведений.

Источники информации, вступая во взаимодействие с внешней средой, образуют каналы распространения информации.

Канал распространения информации представляет собой путь перемещения конфиденциальных сведений из одного источника в другой в санкционированном (разрешенном, законном) режиме, например обсуждение конфиденциального вопроса на закрытом совещании, запись на бумаге содержания изобретения, переговоры с потенциальным партнером, работа на ЭВМ и др.

Регламентированными каналами распространения информации являются входной, выходной и внутренний документопотоки в составе документооборота. Документопотоки характерны не толь-

77

-J

со

Рис. 3.3. Источники информации

ко для учреждения, но и его структурных подразделений, рабочих мест сотрудников.

Существующие методы получения информации от источников подразделяются на два основных класса: легальные и нелегальные.

К легальным методам относятся такие методы получения информации, суть которых составляют понятия: «невинный шпионаж», «разведка в бизнесе». Эти методы отличаются правовой безопасностью и, как правило, предопределяют возникновение интереса к конкурирующей фирме, необходимости обнаружения или формирования и использования каналов несанкционированного доступа к ее ценной информации. В основе лежит кропотливая аналитическая работа специалистов-экспертов над опубликованными и общедоступными материалами конкурирующей организации.

Одновременно изучается продукция организации (предприятия), рекламные издания, сведения, полученные в процессе официальных и неофициальных бесед и переговоров с ее сотрудниками, материалы пресс-конференций, презентаций фирмы и продукции, научных симпозиумов и семинаров, сведения, получаемые из информационных сетей. Легальные методы дают злоумышленнику основную массу необходимой, интересующей его информации (до 95 %) и формулируют задачу по добыванию нелегальными методами отсутствующих сведений.

Нелегальные методы получения ценной информации всегда носят незаконный характер и используются в целях доступа к защищаемой информации, которую невозможно получить легальными методами. В основе нелегального получения информации лежит поиск злоумышленником существующих в организации и наиболее эффективных в конкретных условиях организационных и технических каналов несанкционированного доступа к информации, формирование таких каналов при их отсутствии и реализация плана практического комплексного использования этих каналов.

Нелегальные методы предполагают воровство, копирование, продуманный обман, подслушивание разговоров, использование болтливости, безответственности и низкого профессионализма персонала, подделку идентифицирующих документов, взяточничество, поощрение инициативного сотрудничества работника или склонение его к сотрудничеству, подкуп, шантаж, использование болезненного состояния работника, провоцирование персонала на ошибочные действия, инсценирование или организация экстремальных ситуаций, использование различных криминальных приемов.

В процессе реализации нелегальных методов часто образуется агентурный канал добывания ценной информации. К нелегаль-

79

ным методам относятся: перехват информации, объективно распространяемой по техническим каналам; визуальное наблюдение за помещениями фирмы и персоналом; анализ продуктов и объектов, содержащих следы защищаемой информации; анализ архитектурных особенностей объектов защиты; анализ отходов производства, мусора, выносимого из офиса, и т.п.

В результате эффективного использования каналов несанкционированного доступа к документам (документированной информации) и разнообразных методов ее добывания злоумышленник может получить:

подлинник или официальную копию документа (бумажного, машиночитаемого, электронного), содержащего информацию ограниченного доступа;

несанкционированно сделанную копию этого документа (рукописную или изготовленную с помощью копировального аппарата, фототехники, компьютера и т.п.);

диктофонную, магнитофонную, видеокассету с записью текста документа, переговоров, совещания;

письменное или устное изложение за пределами учреждения содержания документа, ознакомление с которым осуществлялось санкционирование или тайно;

устное изложение текста документа по телефону, переговорному устройству, специальной радиосвязи и т.п.;

аналог документа, переданного по факсимильной связи или электронной почте;

речевую или визуальную запись текста документа, выполненную с помощью технических средств разведки (радиозакладок, встроенных микрофонов, микрофотоаппаратов, видеокамер и т. п.).

3.3.2. Классификация угроз конфиденциальным документам (документированной информации)

Расширение деятельности организации (фирмы) ведет к росту ее контактов и связей, что увеличивает число источников и каналов распространения информации и ведет к усилению вероятности возникновения угрозы защищаемым сведениям. Источники и каналы объективного распространения конфиденциальной информации при определенных условиях становятся объектом внимания злоумышленника, что создает угрозу конфиденциальности и сохранности информации.

Злоумышленник — лицо, действующее в интересах конкурента, противника или в личных корыстных интересах (агент иностранных спецслужб, промышленного и экономического шпионажа, криминальных структур; отдельные преступные элементы; лица, сотрудничающие со злоумышленником; психически боль-

80

ные лица; лица, стремящиеся умышленно нанести вред фирме, и т.п.).

Под посторонним лицом понимается любое лицо, не имеющее непосредственного отношения к деятельности организации (работники коммунальных служб, экстренной помощи, прохожие и т.д.), посетители, работники других организаций, а также сотрудники организации, не обладающие правом доступа в определенные помещения, к конкретному документу, информации, базе данных. Каждое из указанных лиц может быть злоумышленником или его сообщником, агентом.

Любые информационные ресурсы организации (фирмы) постоянно подвергаются объективным и субъективным угрозам сохранности информации и (или) потери информацией конфиденциальности.

Например, утрата носителя документированной конфиденциальной информации в зависимости от условий утраты может сопровождаться потерей информацией конфиденциальности, но может и не сопровождаться. В свою очередь, потеря информацией конфиденциальности может быть, а может и не быть связана с утратой ее носителя.

Потенциальные угрозы нарушения защищенности (безопасности) документированной информации в организации (рис. 3.4) можно подразделить на случайные (непреднамеренные) и целенаправленные.

Под угрозой документу (документированной информации) понимается реальное или потенциальное, активное или пассивное проявление условий и факторов, создающих опасность, связанную с несанкционированными и (или) непреднамеренными воздействиями на него.

Непреднамеренное воздействие на документ {документированную информацию) — ошибка пользователя документированной информации, сбой технических и программных средств информационных систем, а также природное явление или иное нецеленаправленное на изменение информации воздействие, связанное с функционированием технических средств, систем или с деятельностью людей, приводящее к искажению, уничтожению, копированию, блокированию доступа к документированной информации, а также к утрате, уничтожению или сбою функционирования носителя документированной информации.

Несанкционированное воздействие на документ {документированную информацию) — целенаправленное воздействие на защищаемую документированную информацию с нарушением установленных прав и (или) правил доступа, приводящее к ее утечке, искажению, подделке, уничтожению, блокированию доступа к ней, а также к утрате, уничтожению или сбою функционирования носителя документированной информации.

|

Скачать 2.49 Mb.

Скачать 2.49 Mb.