Федеральное государственное образовательное бюджетное учреждение высшего профессионального образования санктпетербургский государственный университет телекоммуникаций

Скачать 0.55 Mb. Скачать 0.55 Mb.

|

|

4.4 ОЦЕНКА ИНФОРМАЦИИ Собранные данные не являются информацией до тех пор,пока они не проанализированы квалифицированным экспертом.У. Кинг, Д. Клиланд. Информация, поступившая в аналитические службы, оценивается по нескольким критериям: своевременность, необходимость, достоверность. Под своевременностью понимается получение информации в течение времени, пока в ней есть необходимость. Критерию своевременности должна удовлетворять тактическая и сигнальная информация. При несвоевременном получении, т. е. когда надобность в информации отпадает, она передается в архив (для использования, при проверке надежности источника) или уничтожается. Просроченная информация помечается определенным знаком, например синей диагональной полосой. Под необходимостью понимают важность информации в данное время и для данной работы. Информация, в которой нет стратегической необходимости, практически не должна интересовать аналитические службы. Если поступает информация, в которой нет необходимости для данной разработки и она не представляет стратегической ценности, то она передается либо в архив (для дальнейшей проверки, например, надежности источника) или уничтожается. Достоверность информации оценивается по двум основным критериям: собственно достоверность самой информации и надежность источника информации. При этом оценка достоверности информации — дело достаточно сложное и малодостоверное. Поэтому при оценке информации обращают основное внимание на надежность источника. Достоверность информации оценивается специальным кодом. Цифрой обозначается надежность источника, а буквой — достоверность информации. Для определения достоверности используют две основных шкалы. Первая шкала — профессиональная оценка информации. Вторая шкала — упрощенная, но достаточная для многих направлений деятельности. Шкала первая: Надежность источника информации: 1. Совершенно надежный; 2. Обычно надежны 3. Довольно надежный 4. Не всегда надежный 5. Ненадежный 6. Надежность не может быть определена Достоверность информации: a) Достоверность подтверждена b) Вероятно правдивая c) Возможно правдивая d) Сомнительная e) Неправдоподобная f) Достоверность не может быть определена Так, кодировка информационной единицы 1с означает возможно правдивую информацию, которую предоставил совершенно надежный источник. Соответственно, с большой долей вероятности информации можно доверять и она используется при прямом анализе фактов. Шкала вторая: Надежность источника 1. Надежный Достоверность информации a) Информация, полученная самостоятельно b) Информация, полученная из документов, путем случайного подслушивания и т. д., то есть от некоторых источников c) Информация, полученная через третьих лиц Так, информационная единица под кодом 2с означает полученную относительно надежным источником информацию через третьих лиц. Естественно, при анализе данные факты учитываются только как вспомогательный материал и не могут играть самостоятельной роли в построении логической цепочки. Оценка надежности источника происходит постоянно путем регулярной проверки достоверности сообщаемой им информации. Соответственно, код надежности может изменяться с течением времени. Оценка достоверности информации определяется или на основе интуиции аналитика, или путем оценки метода получения информации источником. При получении надежной подтверждающей информации данная информационная ячейка считается полностью достоверной и отмечается графически (например, красной диагональной полосой). Если информация не подтверждается, то она переходит в разряд полностью недостоверной и помечается, например, черной диагональной полосой. Заводится карточка учета надежности на каждый источник, где отмечается подтверждение его информации и определяется надежность источника на данный текущий момент. Для того чтобы в дальнейшем достаточно эффективно работать с информацией (использовать ее), нужно на начальном этапе понять достаточно простые вещи: полезна для вас изложенная информация или нет, можно ли ей доверять, требуется ли дополнительная информация и т.п. Так вот, процесс понимания и есть не что иное, как оценка поступившей к вам информации. Критерии оценки информации - (важность, точность, значимость). По каждому эпизоду (текстовому блоку, сообщению и т.п.) необходимо принять решение о нужности, хранении и дальнейшем использовании. Собирать всю окружающую информацию, прямо скажем, весьма затруднительно: для этого требуются колоссальные ресурсы. Сам процесс выбраковки должен иметь четкие критерии. Для принятия решения о нужности информации осуществляется первичная ее оценка. Критерии первичной оценки должны быть немного загрублены для исключения потери важной информации, но незначительно, иначе поток превратится в неконтролируемый. Минимальный набор критериев для первичной оценки — это один признак - релевантность данной информации нашим потребностям. Иначе говоря, если информация хоть как-то касается нашей темы ил потенциально может помочь в работе над нашим проектом, значит, она представляет для нас интерес. Значит, мы ее оставляем у себя и пускаем в дальнейшую работу. Результатом такой оценки информации должен стать вывод о ее релевантности нашей проблеме. Ранее мы обсудили свойства информации, которые по своей сути и есть критерии ее оценки: объективность — субъективность достоверность — недостоверность Полнота - неполнота Актуальность — неактуальность Ценность — бесполезность Понятность — непонятность Это академический подход. На практике обычно поступают следующим образом. Изначально поступившую информацию оценивают с точки зрения релевантности. Если информация релевантна — вопрос в ее достоверности. Затем — в ее актуальности. А после этого при необходимости осуществляется оценка по иным критериям. Часто для ускорения процесса оценки используют упрощенный набор критериев. Кроме того, в зависимости от задачи меняется важность того или иного свойства информации вплоть до полного отказа от какого то свойства. Также практикуется объединение нескольких свойств в один синтетический параметр. Например, объективность и достоверность, или полнота и ценность. Либо для оценки используют одно свойство. Так можно поступать при первичном сборе информации по ранее неизвестой проблеме. Собирается все — главное, чтобы информация как-то помогала в понимании проблемы. 4.5 Критерии упрощенной оценки информации РЕЛЕВАНТНОСТЬ информации — наличие связи с проблемой (соответствие нашим интересам) и способность информации внести вклад в процесс понимания проблемы. Иными словами, необходимо сопоставить данную информацию с вашими информационными потребностями и ответить на вопрос: сможет ли помочь она вам чем-то сейчас или в ближайшем будущем? Если да — переходите к следующему этапу, если нет — в корзину (если только она вам не пригодится в другом деле). ДОСТОВЕРНОСТЬ информации - насколько представленное описание соответствует действительности. Можно ли верить информации или требуется дополнительное исследование, или нельзя доверять в принципе. ЗНАЧИМОСТЬ информации: - понимание самой информации, - полнота освещения предмета интереса, - своевременность информации и ее достаточность для принятия решения. Принятие решения о релевантности информации некой проблеме осуществляется по нескольким признакам. Первый признак — это наличие явного указания на сферу интересов. Такое указание выявляется через наличие ключевых слов (названий, имен, дат, специфических терминов и т.п.). Второй признак более сложен, это наличие косвенного, смыслового указания. Здесь прямо назвать признаки не получится — в каждой ситуации они свои. Второй критерий — это достоверность. Она проверяется по следующим параметрам: — наличие подтверждения из других источников; — стыкование с другой информацией; — знание источника и его мотивов; — авторитет или длительная положительная история работы с источником; — свойства канала передачи информации. Как видно, важнейшее место здесь занимает знание об источнике информации. Поэтому важно вести работу по изучению источников, постоянному сбору информации о них. С кем аффилированы, насколько объективно освещают проблемы, с кем сотрудничают, чьи интересы лоббируют и т.д. Для выявления дезинформации необходимо: — четко разделять факты и мнения о них; — понимать, может ли источник иметь доступ к присланной информации; — учитывать отношение источника к описанным объектам или событиям; — учитывать личностные характеристики источника (автора) — заинтересованность, фантазийность, зависимость, самомнение; — помнить, что легче всего воспринимается желаемая информация. Также необходимо брать во внимание, что информация искажается и ненамеренно. Это происходит по следующим причинам: — передача части сообщения; — пересказ услышанного своими словами и внесение в содержание своего отношения, своего мнения; — сообщения, циркулирующие по горизонтальным и неформальным каналам, менее подвержены искажениям, а информация, предоставляемая «наверх», — более, поскольку у лица, передающего данные, есть желане угодить, получить вознаграждение, избежать наказания. При намеренной дезинформации используют следующие приемы: — сокрытие фактов; — тенденциозный подбор (изложение) фактов; — нарушение логических или временных связей; — подача достоверной информации в такой форме или контексте, чтобы она воспринималась как дезинформация; — краткое изложение важной информации на фоне ярких, отвлекающих внимание данных; — использование в изложении многозначных слов, которые можно толковать по-разному; — замалчивание ключевых деталей. В процессе работы с информацией (на любом этапе) возможно возникновение ситуации, когда для понимания происходящего не хватает данных. В этом случае можно воспользоваться приемом восстановления информации. Суть его в том, что любому событию что-то предшествует, какая-то подготовка, какие-то события и везде остается след. Какие-то процессы сопутствуют основному событию, что-то становится следствием этого события. Нужно уметь восстанавливать последовательность событий и выявлять места, где может остаться информация о событии. Но начинать нужно с обработки уже имеющейся информации. И в этом плане очень важным является процесс аттестации источника информации. Вопросы для самопроверки: 1.На какие категории можно разделить источники информации? 2.Какая информация относится к детективным источникам? 3.Какая информация относится к закрытым источникам? 4.Что такое информационный массив? 5.Как происходит обработка больших информационных массивов? 6.На какие группы делятся государственные информационные ресурсы? 7.Какая информация хранится в библиотечной сети РФ, архивном фонде? 8.Где хранится статистическая информация? 9.По каким критериям оценивается достоверность информации 10.Какие критерии относятся к первой шкале достоверности информации? 11.Какие критерии относятся ко второй шкале достоверности информации? 5. ЗАЩИТА ИНФОРМАЦИИ

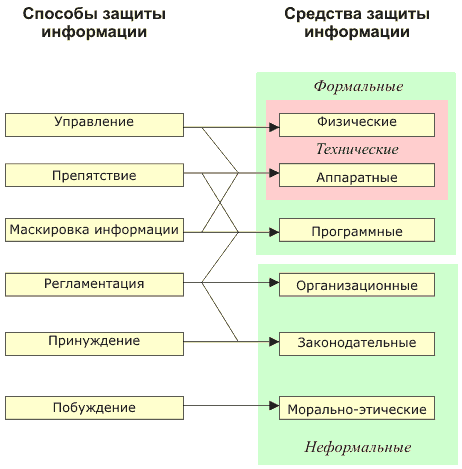

5.1 Виды информационных угроз Информация сегодня — важный ресурс, потеря которого чревата неприятными последствиями. Утрата конфиденциальных данных компании несет в себе угрозы финансовых потерь, поскольку полученной информацией могут воспользоваться конкуренты или злоумышленники. Для предотвращения столь нежелательных ситуаций все современные фирмы и учреждения используют методы защиты информации. Безопасность информационных систем (ИС) — целый курс, который проходят все программисты и специалисты в области построения ИС. Однако знать виды информационных угроз и технологии защиты необходимо всем, кто работает с секретными данными. Основным видом информационных угроз, для защиты от которых на каждом предприятии создается целая технология, является несанкционированный доступ злоумышленников к данным. Злоумышленники планируют заранее преступные действия, которые могут осуществляться путем прямого доступа к устройствам или путем удаленной атаки с использованием специально разработанных для кражи информации программ. Кроме действий хакеров, фирмы нередко сталкиваются с ситуациями потери информации по причине нарушения работы программно-технических средств. В данном случае секретные материалы не попадают в руки злоумышленников, однако утрачиваются и не подлежат восстановлению либо восстанавливаются слишком долго. Сбои в компьютерных системах могут возникать по следующим причинам: Потеря информации вследствие повреждения носителей — жестких дисков; Ошибки в работе программных средств; Нарушения в работе аппаратных средств из-за повреждения или износа. Современные методы защиты информации Технологии защиты данных основываются на применении современных методов, которые предотвращают утечку информации и ее потерю. Сегодня используется шесть основных способов защиты: Препятствие; Маскировка; Регламентация; Управление; Принуждение; Побуждение. Все перечисленные методы нацелены на построение эффективной технологии защиты информации, при которой исключены потери по причине халатности и успешно отражаются разные виды угроз. Под препятствием понимается способ физической защиты информационных систем, благодаря которому злоумышленники не имеют возможность попасть на охраняемую территорию. Маскировка — способы защиты информации, предусматривающие преобразование данных в форму, не пригодную для восприятия посторонними лицами. Для расшифровки требуется знание принципа. Управление — способы защиты информации, при которых осуществляется управление над всеми компонентами информационной системы. Регламентация — важнейший метод защиты информационных систем, предполагающий введение особых инструкций, согласно которым должны осуществляться все манипуляции с охраняемыми данными. Принуждение — методы защиты информации, тесно связанные с регламентацией, предполагающие введение комплекса мер, при которых работники вынуждены выполнять установленные правила. Если используются способы воздействия на работников, при которых они выполняют инструкции по этическим и личностным соображениям, то речь идет о побуждении. 5.2 Средства защиты информационных систем Способы защиты информации предполагают использование определенного набора средств. Для предотвращения потери и утечки секретных сведений используются следующие средства: Физические; Программные и аппаратные; Организационные; Законодательные; Психологические. Физические средства защиты информации предотвращают доступ посторонних лиц на охраняемую территорию. Основным и наиболее старым средством физического препятствия является установка прочных дверей, надежных замков, решеток на окна. Для усиления защиты информации используются пропускные пункты, на которых контроль доступа осуществляют люди (охранники) или специальные системы. С целью предотвращения потерь информации также целесообразна установка противопожарной системы. Физические средства используются для охраны данных как на бумажных, так и на электронных носителях. Программные и аппаратные средства — незаменимый компонент для обеспечения безопасности современных информационных систем. Аппаратные средства представлены устройствами, которые встраиваются в аппаратуру для обработки информации. Программные средства — программы, отражающие хакерские атаки. Также к программным средствам можно отнести программные комплексы, выполняющие восстановление утраченных сведений. При помощи комплекса аппаратуры и программ обеспечивается резервное копирование информации — для предотвращения потерь. Организационные средства сопряжены с несколькими методами защиты: регламентацией, управлением, принуждением. К организационным средствам относится разработка должностных инструкций, беседы с работниками, комплекс мер наказания и поощрения. При эффективном использовании организационных средств работники предприятия хорошо осведомлены о технологии работы с охраняемыми сведениями, четко выполняют свои обязанности и несут ответственность за предоставление недостоверной информации, утечку или потерю данных. Законодательные средства — комплекс нормативно-правовых актов, регулирующих деятельность людей, имеющих доступ к охраняемым сведениям и определяющих меру ответственности за утрату или кражу секретной информации. Психологические средства — комплекс мер для создания личной заинтересованности работников в сохранности и подлинности информации. Для создания личной заинтересованности персонала руководители используют разные виды поощрений. К психологическим средствам относится и построение корпоративной культуры, при которой каждый работник чувствует себя важной частью системы и заинтересован в успехе предприятия.  5.3 Защита передаваемых электронных данных Для обеспечения безопасности информационных систем сегодня активно используются методы шифрования и защиты электронных документов. Данные технологии позволяют осуществлять удаленную передачу данных и удаленное подтверждение подлинности. Методы защиты информации путем шифрования (криптографические) основаны на изменении информации с помощью секретных ключей особого вида. В основе технологии криптографии электронных данных — алгоритмы преобразования, методы замены, алгебра матриц. Стойкость шифрования зависит от того, насколько сложным был алгоритм преобразования. Зашифрованные сведения надежно защищены от любых угроз, кроме физических. Электронная цифровая подпись (ЭЦП) — параметр электронного документа, служащий для подтверждения его подлинности. Электронная цифровая подпись заменяет подпись должностного лица на бумажном документе и имеет ту же юридическую силу. ЭЦП служит для идентификации ее владельца и для подтверждения отсутствия несанкционированных преобразований. Использование ЭЦП обеспечивает не только защиту информации, но также способствует удешевлению технологии документооборота, снижает время движения документов при оформлении отчетов. Классы безопасности информационных систем Используемая технология защиты и степень ее эффективности определяют класс безопасности информационной системы. В международных стандартах выделяют 7 классов безопасности систем, которые объединены в 4 уровня: D — нулевой уровень безопасности; С — системы с произвольным доступом; В — системы с принудительным доступом; А — системы с верифицируемой безопасностью. Уровню D соответствуют системы, в которых слабо развита технология защиты. При такой ситуации любое постороннее лицо имеет возможность получить доступ к сведениям. Использование слаборазвитой технологии защиты чревато потерей или утратой сведений. В уровне С есть следующие классы — С1 и С2. Класс безопасности С1 предполагает разделение данных и пользователей. Определенная группа пользователей имеет доступ только к определенным данным, для получения сведений необходима аутентификация — проверка подлинности пользователя путем запроса пароля. При классе безопасности С1 в системе имеются аппаратные и программные средства защиты. Системы с классом С2 дополнены мерами, гарантирующими ответственность пользователей: создается и поддерживается журнал регистрации доступа. Уровень В включает технологии обеспечения безопасности, которые имеют классы уровня С, плюс несколько дополнительных. Класс В1 предполагает наличие политики безопасности, доверенной вычислительной базы для управления метками безопасности и принудительного управления доступом. При классе В1 специалисты осуществляют тщательный анализ и тестирование исходного кода и архитектуры. Класс безопасности В2 характерен для многих современных систем и предполагает: Снабжение метками секретности всех ресурсов системы; Регистрацию событий, которые связаны с организацией тайных каналов обмена памятью; Структурирование доверенной вычислительной базы на хорошо определенные модули; Формальную политику безопасности; Высокую устойчивость систем к внешним атакам. Класс В3 предполагает, в дополнение к классу В1, оповещение администратора о попытках нарушения политики безопасности, анализ появления тайных каналов, наличие механизмов для восстановления данных после сбоя в работе аппаратуры или программного обеспечения. Уровень А включает один, наивысший класс безопасности — А. К данному классу относятся системы, прошедшие тестирование и получившие подтверждение соответствия формальным спецификациям верхнего уровня. |