Информационные технологии в психологии. Синергия.. IT в психологии. Литература по теме Тема Информационная безопасность и защита данных

Скачать 1.49 Mb. Скачать 1.49 Mb.

|

|

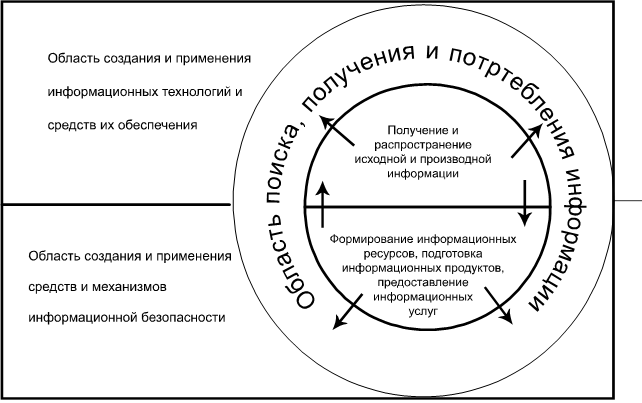

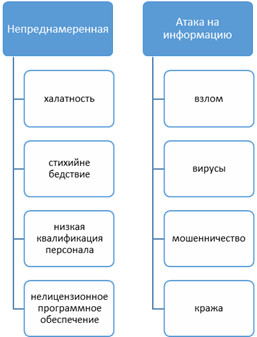

Тема 2. Информационная безопасность и защита данных Цели и задачи: Цели и задачиизучения темы – получение знаний о правовом поле функционирования информационных систем и технологий. В результате изучения темы студент сможет ориентироваться в проблемах информационной безопасности, методах защиты информации и безопасности информационных систем. В результате успешного изучения темы Вы: Узнаете: · понятие информационной безопасность; · связь информатизации общества и защиты информации; · правовую основу информационной безопасности; · об угрозах и методах защиты информации; · об компьютерных преступлениях и борьбе с ними. Приобретете следующие профессиональные компетенции: · понимание значения информационной безопасности в общей системе государственной безопасности; · способность сознавать опасности и угрозы, возникающие в информационных процессах; · знание основных требований информационной безопасности в том числе защиты государственной тайны. В процессе освоения темы акцентируйте внимание на следующих ключевых понятиях: Автоматизированная информационная система является средой, составляющими элементами которой являются компьютеры, компьютерные сети, программные продукты, базы данных и другие современные информационные технологии и техника. «Логическая бомба» – программа, которая запускается при определенных временных или информационных условиях для осуществления вредоносных действий (как правило, несанкционированного доступа к информации, искажения или уничтожения данных). Многие вредоносные программы, такие как вирусы или черви, часто содержат логические бомбы, которые срабатывают в заранее определенное время или при выполнении определенных условий, например, в пятницу 13-го или в день смеха. К логическим бомбам, как правило, относят код, который приводит к не сообщённым заранее последствиям для пользователей. Таким образом, отключение определенной функциональности или окончание работы условно-бесплатных программ, после завершения установленного периода, не считается логической бомбой. Фишинг – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или сервисов. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того, как пользователь попадает на поддельную страницу, мошенники пытаются различными психологическими приёмами побудить пользователя ввести на поддельной странице свои логин и пароль, которые он использует для доступа к определенному сайту, что позволяет мошенникам получить доступ к аккаунтам и банковским счетам. Для защиты от фишинга производители основных интернет-браузеров договорились о применении одинаковых способов информирования пользователей о том, что они открыли подозрительный сайт, который может принадлежать мошенникам. Новые версии браузеров уже обладают такой возможностью, которая, соответственно, именуется «антифишинг». Вредоносная программа – это программа, наносящая какой-либо вред компьютеру, на котором она запускается, или другим компьютерам в сети. Информационная безопасность – защищенность информации и вычислительной системы от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб владельцам и пользователям информации и вычислительной системы. DDoS-атака – атака на вычислительную систему с целью довести её до отказа, то есть, создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён, возможность за приемлемое время получить требуемую информационную услугу. Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности. Государственная тайна – защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации. Конфиденциальная информация – документированная информация, доступ к которой ограничивается в соответствии с законодательством. Правила обращения с конфиденциальной информацией в РФ определяются в соответствии с федеральным законом «Об информации, информатизации и защите информации» и др. нормативными правовыми актами: персональные сведения, служебная тайна, тайна переписки, врачебная тайна, нотариальная тайна, коммерческая тайна и т.д. Персональные сведения – сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность, за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законамислучаях (частный случай конфиденциальной информации). Вопросы темы: 1. Законодательная основа деятельности в области информационных технологий. 2. Информационная безопасность. Теоретический материал по теме Вопрос 1. Законодательная основа деятельности в области информационных технологий. Прежде чем перейти к изучению вопросов общественных отношений, связанных с информацией, нужно хорошо исследовать ту сферу, в которой возникают общественные отношения, определить состав объектов, которые наличествуют в этой сфере, выявить и установить особенности поведения субъектов, действующих в информационной сфере (Рис. 4) и участвующих в информационных процессах.  Рис. 4. Модель информационная сферы Информационная сфера, исходя из видов и способов представления информации, особенностей ее преобразования и обращения, может быть разделена на две части – основную часть или часть собственно обращения информации (окружности на рисунке) и часть, обеспечивающую обращение информации (прямоугольники на рисунке), каждая из которых в свою очередь подразделяется на области. Основная часть включает три области, обеспечивающая – две. Верхний сектор внутренней окружности изображает область создания и распространения исходной и производной информации, нижний сектор — область формирования информационных ресурсов, подготовки информационных продуктов, предоставления информационных услуг. Эти секторы как два мощных информационных излучателя воздействуют на область поиска, получения и потребления информации, которая расположена во внешней окружности. Сегодня деятельность в информационной сфере немыслима без применения автоматизированных информационных систем и банков данных, их сетей, других информационных технологий, основанных на использовании средств вычислительной техники, связи и телекоммуникаций. Внедрение информационных технологий создало новые возможности для ускорения и повышения эффективности информационных процессов, повысило качество информационного обслуживания. ИТ совершили революцию в информационной коммуникации: появились новые материальные носители информации, существенно отличающиеся от традиционных, новые механизмы тиражирования и распространения информации. В информационной сфере появилась дополнительная область, обеспечивающая основные области возможностями программно-технических средств, средств связи и телекоммуникаций – область создания и применения информационных технологий и средств их обеспечения. Создание, преобразование и потребление информации, особенно в условиях современных систем связи и телекоммуникаций, потребовало также акцентировать внимание на проблемах информационной безопасности (вернее, безопасности в информационной сфере). Актуальность проблемы развития законодательства в сфере ИТ определяется существенным влиянием соответствующих правовых норм на эффективность правового регулирования во всех сферах жизни общества. Любая деятельность человека, как правило, сопровождается обработкой, передачей и использованием информации. В то же время любой нормативный акт, регулирующий правоотношения в какой-либо области общественной жизни, обязательно затрагивает информационные связи участников этих отношений. Расходы государства и бизнеса на информационное обеспечение своей деятельности, на создание и эксплуатацию дорогостоящих информационных систем, растут с каждым годом. При этом возникают правовые отношения, связанные с необходимостью более точного определения специфики создаваемых объектов комплексного характера (информационные базы; регистры, кадастры, реестры и классификаторы; интернет-ресурсы и сетевые интерактивные услуги) и организации их надлежащего учета. В гражданском обороте в настоящее время находятся большие объемы разнообразных информационных продуктов, их производители и пользователи заинтересованы в законодательной защите своих прав на эти продукты. Согласно статье 12 федерального закона «Об информации, информационных технологиях и о защите информации», государственное регулирование в сфере применения информационных технологий предусматривает: 1) регулирование отношений, связанных с поиском, получением, передачей, производством и распространением информации с применением информационных технологий (информатизации) на основании принципов, установленных Федеральным законом; 2) развитие информационных систем различного назначения для обеспечения граждан (физических лиц), организаций, государственных органов и органов местного самоуправления информацией, а также обеспечение взаимодействия таких систем; 3) создание условий для эффективного использования в Российской Федерации информационно-телекоммуникационных сетей, в том числе сети Интернет и иных подобных информационно-телекоммуникационных сетей; 4) защита прав интеллектуальной собственности; 5) защита персональных данных. Из методов государственного регулирования в сфере информационных технологий можно выделить: 1) разработку правовой базы, регулирующей отношения в сфере информационных технологий; 2) формирование исполнительных органов власти, основной задачей которых станет поддержка и развитие сферы информационных технологий в России; 3) разработку и реализацию механизмов стимулирования сферы информационных технологий в России; 4) выработку межгосударственных соглашений с целью повышения уровня конкурентоспособности российских технологий на зарубежных рынках, а также с целью обмена опытом; 5) защиту авторских и смежных прав. Регулирование деятельности в сфере информационных технологий осуществляется на основании ряда законодательных и нормативных актов. По разным оценкам, их количество составляет от 700 до 800. К основным актам можно отнести следующие: 1. Конституция Российской Федерации и Гражданский кодекс Российской Федерации. Основополагающими документами, лежащими в основе правовой базы сферы информационных технологий, являются Конституция Российской Федерации и Гражданский кодекс Российской Федерации. Статья 29, пункт 4 Конституции РФ гласит: «Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом …». 2. Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 28.12.2013) «Об информации, информационных технологиях и о защите информации» Закон регулирует отношения, возникающие при осуществлении права на поиск, получение, передачу, производство и распространение информации; при применении информационных технологий; при обеспечении защиты информации. 3. Федеральный закон «Об электронной подписи» Цель закона – обеспечение правовых условий использования электронной подписи в электронных документах, при соблюдении которых электронная подпись в электронном документе признается равнозначной собственноручной подписи в документе на бумажном носителе. 4. Постановление Правительства Российской Федерации «О Министерстве связи и массовых коммуникаций Российской Федерации». Надо иметь в виду, что ценность имеет только достоверная и актуальная правовая информация. Гарантией получения информации такого качества служит получение ее из официальных или сертифицированных источников. К последним относятся документы, предоставляемые справочными правовыми системами, например, «Гарант» или «КонсультантПлюс». Особая ценность справочных правовых систем состоит в том, что тексты нормативных документов снабжены ссылками на комментарии и судебную практику. Для неквалифицированных пользователей есть возможность найти решение правовой проблемы по описанию ситуации, а не по названию статьи. «Путеводители» дают всесторонний экспертный обзор правовой базы решения конкретного вопроса. Вопрос 2. Информационная безопасность. Выполняя важные функции по обеспечению общества сведениями и знаниями, информатизация в то же время может причинить ему определенный ущерб. Информационная безопасность – защищенность информации и вычислительной системы от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб владельцам и пользователям информации и вычислительной системы. Основными объектами защиты являются: · интересы гражданина, общества, государства в информационной сфере (нравственность, интеллектуальный уровень развития личности и общества); · демократия, знания и духовные ценности общества; · конституционный строй, суверенитет и территориальная целостность государства; · информация и информационные ресурсы. В том числе программные средства, базы данных и базы знаний, машинные носители с информацией. Институт информационного права регулирует отношения, связанные с обращением информации ограниченного доступа (государственная тайна, коммерческая тайна, персональные данные), а также отношения, возникающие при производстве и обращении открытой информации (защита авторских и смежных прав). В Федеральном законе «Об информации» вопросам защиты информации посвящена самостоятельная глава пятая «Защита информации и прав субъектов в области информационных процессов и информатизации». Правовые вопросы общей безопасности рассмотрены также в Федеральном законе РФ N 390-ФЗ от 28.12.2010 «О безопасности». Закон закрепляет правовые основы обеспечения безопасности личности, общества и государства, определяет систему безопасности и ее функции, устанавливает порядок организации и финансирования органов обеспечения безопасности, а также контроля и надзора за законностью их деятельности. Первый аспект информационной безопасности – защита самой информации. Порча или утеря информации может быть непреднамеренной, связанной с халатностью или недостаточной квалификацией персонала, или быть вызвана атаками на информацию лиц, заинтересованных в ее порче, краже или уничтожении при несанкционированном доступе (см. рис. 5). Юридические средства защиты информации определяют права доступа и распространения информации. Организационные средства осуществляют своим комплексом регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе. За счет проведения организационных мероприятий: а) разглашение, утечка и несанкционированный доступ к конфиденциальной информации становится невозможным или существенно затрудняется; б) регламентируется хранение, создание резервных копий, использование лицензионного программного обеспечения, обучение всех сотрудников защищает информацию от непреднамеренного изменения или утраты.  Рис. 5. Причины нарушения информационной безопасности Комплекс этих мер реализуется группой информационной безопасности, но должен находиться под контролем первого руководителя. Технические средства защиты информации в свою очередь делятся на: · программные – пароли, брандмауэры, средства криптографической защиты; · аппаратные средства – устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу; · физические средства, которые включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий. Примеры физических средств: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и т.п. Информатизация вызвала и негативные последствия – появились новые виды преступлений (компьютерные), основанные на возможностях несанкционированного и неправомерного доступа к информации. Это компьютерные вирусы, «логические бомбы», «фишинг» и другие виды мошенничества; программы, допускающие неправомерное проникновение в информационные сети с целью «электронной кражи» денег, а также «электронный» шпионаж. «Логическая бомба» – программа, которая запускается при определенных временных или информационных условиях для осуществления вредоносных действий (как правило, несанкционированного доступа к информации, искажения или уничтожения данных). Многие вредоносные программы, такие как вирусы или черви, часто содержат логические бомбы, которые срабатывают в заранее определенное время или при выполнении определенных условий, например, в пятницу 13-го или в день смеха. К логическим бомбам, как правило, относят код, который приводит к не сообщённым заранее последствиям для пользователей. Таким образом, отключение определенной функциональности или окончание работы условно-бесплатных программ, после завершения установленного периода, не считается логической бомбой. Фишинг – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или сервисов. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того, как пользователь попадает на поддельную страницу, мошенники пытаются различными психологическими приёмами побудить пользователя ввести на поддельной странице свои логин и пароль, которые он использует для доступа к определенному сайту, что позволяет мошенникам получить доступ к аккаунтам и банковским счетам. Для защиты от фишинга производители основных интернет-браузеров договорились о применении одинаковых способов информирования пользователей о том, что они открыли подозрительный сайт, который может принадлежать мошенникам. Новые версии браузеров уже обладают такой возможностью, которая, соответственно, именуется «антифишинг». DDoS-атака: атака на вычислительную систему с целью довести её до отказа, то есть, создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману. В настоящее время DoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик. Троянская программа (троян): вредоносная программа, распространяемая людьми, а не самопроизвольно, как непосредственно загружаются в компьютерные системы злоумышленниками-инсайдерами, так и побуждают пользователей загружать и/или запускать их на своих системах. Для достижения последнего, троянские программы помещаются злоумышленниками на открытые или индексируемые ресурсы (файл-серверы и системы файлообмена), носители информации особенно с нелицензионным содержимым, присылаются с помощью служб обмена сообщениями (например, электронной почтой), попадают на компьютер через бреши безопасности или загружаются самим пользователем с адресов полученных одним из перечисленных способов. Целью может быть похищение данных, представляющих ценность или тайну, в том числе информации для аутентификации, для несанкционированного доступа к ресурсам, выуживание деталей касательно банковских счетов, которые могут быть использованы в преступных целях и пр. Компьютерный вирус: вредоносная программа, рассылающая свои копии другим компьютерам. К компьютерным преступлениям некоторые ученые относят и преступления, совершенные с помощью компьютеров. Основная часть таких преступлений связана с незаконным тиражированием интеллектуальной собственности. Классификация видов нарушений работоспособности систем и несанкционированного доступа к информации по объектам воздействия и способам нанесения ущерба безопасности приведена в таблице 1. Таблица 1. Виды несанкционированного доступа

Второй аспект информационной безопасности – проблема отбора качественной и достоверной информации, т. е. освобождения информационной среды от «загрязнения». Объекты правоотношений в этой области информационной безопасности – духовность, нравственность и интеллектуальность личности и общества, права и свободы личности в информационной сфере; демократический строй, знания и духовные ценности общества; конституционный строй, суверенитет и территориальная целостность государства (Федеральный закон «О государственной тайне»). Антивирусное ПО. Мы уже обсуждали в Теме 2 проблемы защиты информации и информационных систем. Современное антивирусное ПО направлено не только против вирусов, но и против других вредоносных программ. По характеру защиты от угроз, в последнее время сформировалось два типа программ для защиты от вредоносного ПО: · классические антивирусы (например, ESET NOD32); · комплексные продукты для защиты от различных видов угроз (например, Kaspersky Internet Security). Программы первого типа содержат в своем составе антивирус и иногда модуль борьбы со шпионским ПО (antispyware), а вот вторые обеспечивают уже комплексную защиту ПК от всех видов угроз при работе в Интернете. В состав комплексного ПО дополнительно входят сетевой экран (firewall), который заменяет стандартный брандмауэр Windows, модуль защиты от нежелательной почты (средства антиспам), улучшенные инструменты по борьбе с фишингом и т.д. Основные задачи антивирусов: · Сканирование файлов и программ в режиме реального времени. · Сканирование компьютера по требованию. · Сканирование интернет-трафика. · Сканирование электронной почты. · Защита от атак враждебных веб-узлов. · Восстановление поврежденных файлов (лечение). Из всех методов антивирусной защиты можно выделить две основные группы: Сигнатурные методы – точные методы обнаружения вирусов, основанные на сравнении файла с известными образцами вирусов. Сигнатурный анализ заключается в выявлении характерных идентифицирующих черт каждого вируса и поиска вирусов путем сравнения файлов с выявленными чертами. Часто для обнаружения семейства похожих вирусов используется одна сигнатура, и поэтому считать, что количество сигнатур равно количеству обнаруживаемых вирусов, уже нельзя. Сигнатурный метод непригоден для защиты от новых вирусов, т. к. до тех пор, пока вирус не попал на анализ к экспертам, создать его сигнатуру невозможно. Эвристические методы – приблизительные методы обнаружения, которые позволяют с определенной вероятностью предположить, что файл заражен. Эвристический анализ основывается на (весьма правдоподобном) предположении, что новые вирусы часто оказываются похожи на какие-либо из уже известных. Основанный на таком предположении эвристический метод заключается в поиске файлов, которые не полностью, но очень близко соответствуют сигнатурам известных вирусов. Положительным эффектом от использования этого метода является возможность обнаружить новые вирусы еще до того, как для них будут выделены сигнатуры. Отрицательные стороны: Вероятность ошибочно определить наличие в файле вируса, когда на самом деле файл чист – такие события называются ложными срабатываниями Невозможность лечения – и в силу возможных ложных срабатываний, и в силу возможного неточного определения типа вируса, попытка лечения может привести к большим потерям информации, чем сам вирус, а это недопустимо Низкая эффективность – против действительно новаторских вирусов, вызывающих наиболее масштабные эпидемии, этот вид эвристического анализа малопригоден. Поиск вирусов, выполняющих подозрительные действия. Другой метод, основанный на эвристике, исходит из предположения, что вредоносные программы так или иначе стремятся нанести вред компьютеру. Метод основан на выделении основных вредоносных действий, таких как, например: · Удаление файла. · Запись в файл. · Запись в определенные области системного реестра. Открытие порта на прослушивание. · Перехват данных вводимых с клавиатуры. · Рассылка писем. И др. Преимуществом описанного метода является возможность обнаруживать неизвестные ранее вредоносные программы, даже если они не очень похожи на уже известные. Отрицательные черты те же, что и раньше: ложные срабатывания; невозможность лечения; невысокая эффективность. Анализ антивирусных программ. Eset Nod32. Антивирус от Словакской компании ESET. Основные преимущества - это быстрая работа и минимальная требовательность к ресурсам системы, благодаря этому быстро сканирует компьютер на наличие вирусов. Не умеет справляться с активными вирусами. Kaspersky Internet Security. Отечественный антивирус от компании «Лаборатория Касперского». Имеет огромную функциональность для обеспечения безопасности компьютера. Распознает новейшие вирусы, обновления для него выходят каждый час. Отлично справляется с активным заражением. Изо всех рассматриваемых антивирусов имеет наибольшие требования к системным ресурсам. Norton Antivirus. Антивирусная программа от компании «Symantec Corporation» с очень красивым интерфейсом. Отлично устраняет вредоносные программы, имеет отличную самозащиту. Быстро сканирует компьютер. Существенные минусы – после удаления остается много «продуктов жизнедеятельности» этой программы, которые нужно уже удалять вручную. Dr. Web. Ещё один антивирус русской сборки. Отлично справляется с вирусами и троянами, в частности, с активным заражением. Один из лучших антивирусов, защищающий свои файлы от модифицирования и проникновения в них вредоносного кода(самозащита). Достаточно функционален, но при этом чтобы получить от него больше пользы, нужно знать, как с ним работать. Плохо распознает новейшие вирусы. Avast! Internet Security. Бесплатный антивирус от Чешской компании ALWIL Software. Имеет небольшие требования к ресурсам системы, хорошо распознает все виды угроз. Существенный плюс – распространяется свободно. Недостаток в том, что новые угрозы распознает позднее всех. Avira Premium Security Suite. Немецкий антивирус от компании Avira. Работает быстро, особо не заметен. Имеет хорошую защиту своих файлов. Умеет хорошо распознавать новейшие вирусы. Плохо справляется с активными и ещё не известными вредоносными программами. Comodo Internet Security. Антивирус, с хорошей самозащитой, хорошо борется с новейшими зарубежными вирусами. Неплохая проактивная защита (борьба с неизвестными вирусами). Не имеет функций для уничтожения активных вирусов. Вопросы для самопроверки: 1. Зачем нужна правовая регуляция информационных отношений в информационном обществе? 2. Как государство осуществляет информационную безопасность физических и юридических лиц? 3. Какие основные правовые акты регулируют информационные отношения хозяйствующих субъектов? 4. Что такое информационная безопасность? 5. Какие угрозы информационной безопасности существуют? 6. Какие аппаратные и программные методы защиты информационных систем вам известны? 7. Как квалифицируют компьютерные преступления? 8. Как можно защититься от компьютерного мошенничества? Литература по теме: Основная литература: 1. Гаврилов М., Климов В. Информатика и информационные технологии. Серия: Бакалавр. Базовый курс. – Юрайт, 2013. – 384 с. Дополнительная литература: 1. Информатика. Базовый курс. Под ред. Алехиной Г.В. – М.: Маркет ДС, 2010. – Гл. 1–2. 2. Корнеев И. К., Ксандопуло Г. Н., Машурцев В. А. Информационные технологии. – ТК Велби, Проспект, 2007. – 224 с. Нормативно-правовые акты: 1. Гражданский кодекс РФ (СПС КонсультантПлюс). 2. Постановление Правительства РФ от 02.06.2008 N 418 (ред. от 27.12.2014) «О Министерстве связи и массовых коммуникаций Российской Федерации» (СПС КонсультантПлюс). 3. Ст. 29 п. 4 Конституции РФ (СПС КонсультантПлюс). 4. Федеральный закон от 06.04.2011 N 63-ФЗ «Об электронной подписи» (с изм. и доп., вступ. в силу с 01.04.2015) (СПС КонсультантПлюс). 5. Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 28.12.2013) «Об информации, информационных технологиях и о защите информации». Интернет-ресурсы: 1. Государственный реестр сертифицированных средств защиты информации. http://fstec.ru – официальный сайт Федеральной службы по техническому и экспортному контролю. 2. Официальный сайт компании «КонсультантПлюс» http://www.consultant.ru/. | |||||||||||||||||||||||||||||