Лекции готовые в Moodle. Информационные процессы в экономике. Основные тенденции развития информатизации в экономике

Скачать 3.34 Mb. Скачать 3.34 Mb.

|

|

Рис. 12.3. Методы и средства обеспечения информационной безопасности экономического объекта. Организационное обеспечение - это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной информации становятся невозможными или существенно затрудняются за счет проведения организационных мероприятий. Организационное обеспечение компьютерной безопасности включает в себя ряд мероприятий: организационно-административные; организационно-технические; организационно-экономические. В табл. 12.4. изложены организационные мероприятия, обеспечивающие защиту документальной информации. Таблица 12.4. Обеспечение информационной безопасности организации

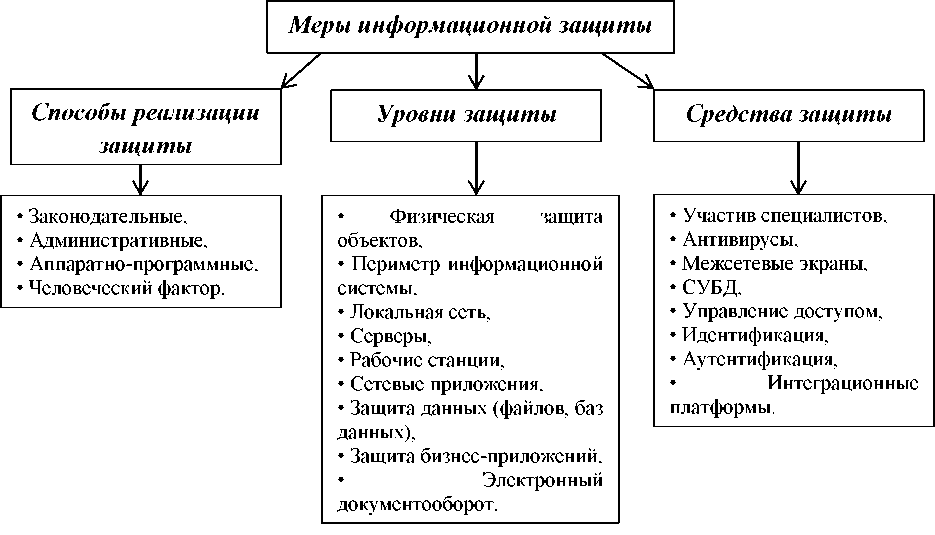

Комплекс организационно-технических мероприятий состоит: в ограничении доступа посторонних лиц внутрь корпуса оборудования за счет установки различных запорных устройств и средств контроля; в отключении от ЛВС, Internet тех средства компьютерной техники, которые не связаны с работой с конфиденциальной информацией, либо в организации межсетевых экранов; в организации передачи такой информации по каналам связи только с использованием специальных инженерно-технических средств; в организации нейтрализации утечки информации по электромагнитным и акустическим каналам; в организации защиты от наводок на электрические цепи узлов и блоков автоматизированных систем обработки информации; в проведении иных организационно-технических мероприятий, направленных на обеспечение компьютерной безопасности. Меры информационной защиты включают: способы реализации, уровни и средства защиты (рис. 12.5).  Рис. 12.5. Классификация мер информационной защиты. В частности, защита электронной почты требует системного подхода и рассматривается как совокупность следующих мер: обеспечение высокой отказоустойчивости и производительности почтовых серверов; *защита от спама; установка защиты от вирусов; шифрование исходящих сообщений с помощью криптографических программ; использование адаптивной фильтрации входящих электронных сообщений, установка наиболее надежных почтовых клиентов и др. Каждую систему защиты следует разрабатывать индивидуально, учитывая следующие особенности: организационную структуру организации; объем и характер информационных потоков (внутри объекта в целом, внутри отделов, между отделами, внешних); количество и характер выполняемых операций: аналитических и повседневных; количество и функциональные обязанности персонала; количество и характер клиентов; график суточной нагрузки. Защита должна разрабатываться для каждой системы индивидуально, но в соответствии с общими правилами. Построение защиты предполагает следующие этапы: анализ риска, заканчивающийся разработкой проекта системы защиты и планов защиты, непрерывной работы и восстановления; реализация системы защиты на основе результатов анализа риска; постоянный контроль за работой системы защиты и АИС в целом (программный, системный и административный). На каждом этапе реализуются определенные требования к защите; их точное соблюдение приводит к созданию безопасной системы. Для обеспечения непрерывной защиты информации в АИС целесообразно создать из специалистов группу информационной безопасности. На эту группу возлагаются обязанности по сопровождению системы защиты, ведения реквизитов защиты, обнаружения и расследования нарушений политики безопасности и т.д. Основные этапы построения системы защиты заключаются в следующем: Анализ Разработка системы защиты (планирование), Реализация системы защиты, Сопровождение системы защиты. Этап анализа возможных угроз АИС необходим для фиксирования на определенный момент времени состояния АИС (конфигурации аппаратных и программных средств, технологии обработки информации) и определения возможных воздействий на каждый компонент системы. Обеспечить защиту АИС от всех воздействий на нее невозможно, хотя бы потому, что невозможно полностью установить перечень угроз и способов их реализации. Поэтому надо выбрать из всего множества возможных воздействий лишь те, которые могут реально произойти и нанести серьезный ущерб владельцам и пользователям системы. На этапе планирования формируется система защиты как единая совокупность мер противодействия различной природы. По способам осуществления все меры обеспечения безопасности компьютерных систем подразделяются на: правовые, морально-этические, административные, физические и технические (аппаратные и программные). Наилучшие результаты достигаются при системном подходе к вопросам обеспечения безопасности АИС и комплексном использовании различных мер защиты на всех этапах жизненного цикла системы, начиная с самых ранних стадий ее проектирования. Очевидно, что в структурах с низким уровнем правопорядка, дисциплины и этики ставить вопрос о защите информации просто бессмысленно. Прежде всего, надо решить правовые и организационные вопросы. Результатом этапа планирования является план защиты - документ, содержащий перечень защищаемых компонентов АИС и возможных воздействий на них, цель защиты информации в АИС, правила обработки информации в АИС, обеспечивающие ее защиту от различных воздействий, а также описание разработанной системы защиты информации. При необходимости кроме плана защиты на этане планирования может быть разработан план обеспечения непрерывной работы и восстановления функционирования АИС, предусматривающий деятельность персонала и пользователей системы по восстановлению процесса обработки информации в случае различных стихийных бедствий и других критических ситуаций. Сущность этапа реализации системы защиты заключается в установке и настройке средств защиты, необходимых для реализации зафиксированных в плане защиты правил обработки информации. Содержание этого этапа зависит от способа реализации механизмов защиты в средствах защиты. Этап сопровождения включает контроль работы системы, регистрацию происходящих в ней событий, их анализ в целях обнаружения нарушения безопасности. Обеспечение защиты АИС - это интерактивный процесс, завершающийся только с завершением жизненного цикла всей системы. На последнем этапе анализа риска проводится оценка реальных затрат и выигрыша от применения предполагаемых мер защиты. Величина выигрыша может иметь как положительное, так и отрицательное значение. В первом случае это означает, что использование системы защиты приносит очевидный выигрыш, а во втором - лишь дополнительные расходы на обеспечение собственной безопасности. Сущность этого этапа заключается в анализе различных вариантов построения системы защиты и выборе оптимального из них по некоторому критерию (обычно по наилучшему соотношению «эффективность/стоимость»). При этом важно ответить на вопрос: как относиться к вложениям в информационную безопасность - как к затратам или как к инвестициям? Если относиться к вложениям в ИБ как к затратам, то сокращение этих затрат является важной для компании проблемой. Однако это заметно отдалит компанию от решения стратегической задачи, связанной с повышением ее адаптивности к рынку, где безопасность в целом и ИБ в частности играет далеко не последнюю роль. Поэтому, если у компании есть долгосрочная стратегия развития, она, как правило, рассматривает вложения в ИБ как инвестиции. Разница в том, что затраты - это, в первую очередь, «осознанная необходимость», инвестиции - это перспектива окупаемости. И в этом случае требуется тщательная оценка эффективности таких инвестиций и экономическое обоснование планируемых затрат. Не следует забывать и о том, что далеко не весь ущерб от реализации угроз ИБ можно однозначно выразить в денежном исчислении. Например, причинение урона интеллектуальной собственности компании может привести к таким последствиям, как потеря позиций на рынке, потеря постоянных и временных конкурентных преимуществ или снижение стоимости торговой марки. Кроме того, четкое понимание целей, ради которых создается система защиты информации, и непосредственное участие постановщика этих целей в процессе принятия решений, также является залогом высокого качества и точности оценки эффективности инвестиций в ИБ. Такой подход гарантирует, что система защиты информации не будет являться искусственным дополнением к уже внедренной системе управления, а будет изначально спроектирована как важнейший элемент, поддерживающий основные бизнес- процессы компании. Защита информации отдельных экономических систем. Безопасность АИС в банках. Благодаря своей специфической роли со времени своего появления банки всегда притягивали преступников. С тех пор как банки перешли к компьютерной обработке информации, появились источники совершенно новых угроз, не известных ранее. Большинство из них обусловлены новыми информационными технологиями и не предназначены исключительно для банков. Существует ряд аспектов, выделяющих банки из круга остальных коммерческих систем: информация в банковских системах представляет собой «живые деньги», которые можно получить, передать, истратить, вложить и т.д.; она затрагивает интересы большого количества организаций и отдельных лиц; расширяются профили операционных рисков в условиях дистанционного банковского обслуживания (ДБО); растет число киберпреступлений против клиентов, использующих системы ДБО; технологии ДБО используются в схемах, направленных на легализацию преступных доходов; незаконное манипулирование банковской информацией может привести к серьезным убыткам. Эта особенность резко расширяет круг преступников, покушающихся именно на банки; информация в банковских системах затрагивает интересы многих физических и юридических лиц - клиентов банка. Как правило, она конфиденциальна, и банк несет ответственность перед своими клиентами за обеспечение требуемой степени секретности. Естественно, клиенты вправе ожидать, что банк будет заботиться об их интересах, в противном случае он рискует своей репутацией; конкурентоспособность банка зависит от того, насколько клиенту удобно работать с банком, а также от того, насколько широк спектр предоставляемых услуг, включая услуги, связанные с удаленным доступом. Поэтому клиент должен иметь возможность быстро и без томительных процедур распоряжаться своими деньгами. Но такая легкость доступа к деньгам повышает вероятность преступного проникновения в банковские системы; информационная безопасность банка (в отличие от большинства компаний) должна обеспечивать высокую надежность работы компьютерных систем даже в случае нештатных ситуаций, поскольку банк несет ответственность не только за свои средства, но и за деньги клиентов; банк хранит важную информацию о своих клиентах, что расширяет круг потенциальных злоумышленников, заинтересованных в краже или порче такой информации. В силу этих обстоятельств к банковским системам предъявляются повышенные требования по безопасности информации. Прогресс в технике преступлений развивался не менее быстрыми темпами, чем банковских технологий. В настоящее время свыше 90% всех банковских преступлений связано с использованием автоматизированных систем обработки информации банка. Следовательно, при создании и модернизации АБС необходимо основное внимание уделять обеспечению ее безопасности. Под безопасностью АБС будем понимать ее способность противодействовать попыткам нанесения ущерба владельцам и пользователям системы при различных возмущающих (умышленных и неумышленных) воздействиях на нее. Иными словами, под безопасностью системы понимается защищенность от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, а также от попыток хищения, модификации или разрушения ее компонентов. Природа воздействия может быть самой различной: попытки проникновения злоумышленника, ошибки персонала, выход из строя составных частей АБС, стихийные бедствия (ураган, пожар). Во многие банковские системы заложены идеология и схема бизнес-процессов многофилиального банка, имеющего в том числе структурные подразделения в разных регионах. Возможность работы в режиме удаленного доступа предъявляет дополнительные требования к защитным механизмам. А высокая степень интегрированности информации в комбинации с уникальными возможностями адаптации системы к самым разным сетевым операционным системам делает проблему информационной безопасности банка чрезвычайно актуальной. Особенно актуальна эта проблема в России. В западных банках программное обеспечение разрабатывается конкретно под каждый банк, и устройство АБС во многом является коммерческой тайной. В России получили распространение «стандартные» банковские пакеты, информация о которых широко известна, что облегчает несанкционированный доступ в банковские компьютерные системы. АБС становится одним из наиболее уязвимых мест во всей организации, притягивающих злоумышленников как извне, так и из числа работников самого банка. Причины нарушений в информационной системе организации - это, как правило, либо ошибочные действия пользователей, либо умышленные атаки на систему. В последнем случае целью злоумышленника может быть получение информации, выполнение каких-либо действий, разрушение системы или ее части. Остановимся подробнее на наиболее распространенных случаях нарушений и сбоев в информационных системах кредитных организаций, а также методах защиты от них. Случаи ошибочных Действий пользователей информационной системы бывают практически во всех информационных системах. Совершаемые ошибки связаны с неверным вводом информации в систему автоматизации. Такого рода ошибки обычно вызывают сбои в работе всей организации, задержку в обслуживании клиентов. Для минимизации потерь от этих ошибок в работе с информационной системой обычно принимаются следующие меры. Во-первых, проводится продуманная и задокументированная политика контроля за информационными ресурсами в банке, которая должна определять тины основных документов, условия и вид контроля за их прохождением. Можно выделить следующие принципы, определяющие политику контроля: дополнительный визуальный контроль документов на большие суммы (сверх некоторого заранее установленного уровня); группировка документов в пачки не более чем по 30-40 шт.; параллельный независимый ввод ключевых реквизитов всех (или хотя бы внешних) платежных документов. Во-вторых, система настраивается в соответствии с правами пользователя, т.е. его доступ к проведению операций должен быть ограничен определенными условиями и контролируемыми параметрами. В - третьих, вводится четкая регламентация действий сотрудников в случае ошибочных операций. В-четвертых, регулярно проводится повышение квалификации сотрудников, использующих компьютерную технику. Умышленные атаки на систему происходят достаточно редко, но в то же время они наиболее болезненны для банка. Труднее всего организовать защиту от несанкционированного получения информации. Это объясняется тем, что для полной зашиты часто необходимы не только технические средства, но и комплекс процедур, выполняемых персоналом, поскольку нередко для получения конфиденциальной информации достаточно войти в контакт с кем-то из банковских служащих. Нанести значительный урон путем хищения информации может только мощная организация, в частности, конкурирующая, которая при достаточных затратах обойдет любую защиту. Ограничение доступа в помещение отдела автоматизации и ключевых функциональных служб послужит дополнительной защитой. В отличие от хищений информации осуществление несанкционированных Действий часто можно доказать и, следовательно, пресечь. Мотивами несанкционированных действий, как правило, являются попытки хищения средств. Несмотря на наличие параллельного бумажного документооборота, российские банки имеют ряд слабых мест, позволяющих совершать хищения средств. Например, хищение через систему «клиент-банк». Ввиду особого внимания к защите этой системы и дополнительного контроля проходящих сумм клиентом попытки такой атаки обычно имеют характер разового хищения крупной суммы. Исходя из этого, в качестве защиты рекомендуется ограничить для каждого клиента максимальные ежедневные объемы платежей, совершаемых по системе «клиент-банк», и регламентировать обязательный ежедневный контроль выписки клиентом даже при отсутствии платежей. Еще одним источником потенциальной опасности для информационных систем является разрушение системы автоматизации или ее отдельного модуля. Одна из возможных причин подобных действий - желание какого-либо банковского служащего (обычно увольняемого) отомстить руководству и организации в целом. Результаты нанесенного ущерба могут проявиться через неопределенное время, что сделает установление виновного затруднительным. Для защиты можно рекомендовать регулярно создавать резервные копии, ввести запрет на доступ увольняемого в информационную систему после уведомления его об увольнении, совершенствовать сами процедуры увольнения. В то же время именно умышленные атаки на компьютерные системы приносят наибольший единовременный ущерб, а меры защиты от них наиболее сложны и дорогостоящи. В этой связи проблема оптимизации защиты АБС наиболее актуальна в сфере информационной безопасности банков. Встроенные механизмы разграничения доступа в сетевых ОС при систематическом администрировании и строгом разграничении доступа к информационным ресурсам (что бывает далеко не всегда) позволяют достаточно надежно защитить данные, хранимые на серверах. Практически все операционные системы содержат минимальный набор защитных механизмов и для локальных рабочих мест. Субъекты, совершившие несанкционированный доступ к информации, называются нарушителями. С точки зрения зашиты информации несанкционированный доступ может иметь следующие последствия: утечку обрабатываемой конфиденциальной информации, а также ее искажение или разрушение в результате умышленного нарушения работоспособности АБС. Нарушителем может быть любой человек из следующих категорий работников: штатные пользователи АБС; программисты, сопровождающие системное, общее и прикладное программное обеспечение системы; обслуживающий персонал(инженеры); другие работники, имеющие санкционированный доступ к АИТ (в том числе подсобные рабочие, уборщицы и т.д.). Доступ к АБС других лип (посторонних, не принадлежащих к указанным категориям) исключается организационно-режимными мерами. Особую опасность представляет использование мобильных платежей в процессе легализации преступных доходов. В последнее время проблема противодействия отмыванию денег стала одной из основных международных проблем, к решению которой привлечены ведущие страны мира. Процедура отмывания денег имеет решающее значение для функционирования практически всех форм транснациональной и организованной преступности. Обобщающая модель отмывания денег включает три стадии: размещение (placement), расслоение (layering) и интеграцию (integration). Указанные стадии могут осуществляться одновременно или частично накладываться друг на друга в зависимости от выбранного механизма легализации и от требований, предъявляемых преступной организацией (подробнее см. [98]). Безопасность АБС достигается обеспечением конфиденциальности обрабатываемой ею информации, а также целостности и доступности (для использования авторизованными субъектами системы в любое время) компонентов и ресурсов системы. Конфиденциальная информация известна только допущенным и прошедшим проверку (авторизованным) субъектам системы (пользователям, программам, процессам и т.д.). Для остальных субъектов системы эта информация практически не существует. Целостность компонента (ресурса) системы - это его свойство быть неизменным (в семантическом смысле) при функционировании системы. Обеспечение безопасности АБС требует применения различных мер защитного характера. Обычно вопрос о необходимости зашиты компьютерной системы не вызывает сомнений. Наиболее трудными бывают ответы на вопросы: от чего надо защищать систему? что надо защищать в самой системе? при помощи каких методов и средств надо защищать систему? При выработке подходов к решению проблемы безопасности следует всегда исходить из того, что конечной целью применения любых мер противодействия угрозам является защита владельца и законных пользователей АБС от нанесения им материального или морального ущерба в результате случайных или преднамеренных воздействий на нее. Помимо обеспечения безопасности работы с персональными компьютерами необходимо разработать более широкую, комплексную программу компьютерной безопасности, которая должна обеспечить сохранность электронных данных во всех файлах банка. Она может включать следующие основные этапы реализации: защита информации от несанкционированного доступа; защита информации в системах связи; защита юридической значимости электронных документов; защита конфиденциальной информации от утечки по каналам побочных электромагнитных излучений и наводок; готовности (информация и информационные службы должны быть доступны, готовы к обслуживанию всегда, когда в них возникает необходимость). В основе контроля доступа к данным лежит система разграничения доступа между пользователями АБС и информацией, обрабатываемой системой. Для успешного функционирования любой системы разграничения доступа необходимо решение двух задач. Сделать невозможным обход системы разграничения доступа действиями, находящимися в рамках выбранной модели. Гарантировать аутентификацию пользователя, осуществляющего доступ к данным. Одним из эффективных методов увеличения безопасности АБС является регистрация. Система регистрации и учета позволяет проследить за тем, что происходило в прошлом, и перекрыть каналы утечки информации. В регистрационном журнале фиксируются все осуществленные или неосуществленные попытки доступа к данным или программам. Содержание регистрационного журнала можно анализировать как периодически, так и непрерывно. В регистрационном журнале ведется список всех контролируемых запросов, осуществляемых пользователями системы. Защита информации в системах связи направлена на предотвращение возможности несанкционированного доступа к конфиденциальной и пенной информации, циркулирующей но каналам связи разных видов. Этот вид защиты преследует достижение тех же целей: обеспечение конфиденциальности и целостности информации. Наиболее эффективным средством защиты информации в неконтролируемых каналах связи является применение криптографии и специальных связанных протоколов. Защита юридической значимости электронных документов оказывается необходимой при использовании систем и сетей для обработки, хранения и передачи информационных объектов, содержащих приказы, платежные поручения, контракты и другие распорядительные, договорные, финансовые документы. Их общая особенность заключается в том, что в случае возникновения споров (в том числе и судебных) должна быть обеспечена возможность доказательства истинности факта того, что автор действительно фиксировал акт своего волеизъявления в отчуждаемом электронном документе. Для решения этой проблемы используются современные криптографические методы проверки подлинности информационных объектов, связанные с применением цифровых подписей. На практике вопросы защиты значимости электронных документов решаются совместно с вопросами зашиты компьютерных информационных систем. Защита информации от утечки по каналам побочных электромагнитных излучений и наводок является важным аспектом защиты конфиденциальной и секретной информации в ПЭВМ от несанкционированного доступа со стороны посторонних лиц. Этот вид защиты направлен на предотвращение возможности утечки информативных электромагнитных сигналов за пределы охраняемой территории. При этом предполагается, что внутри охраняемой территории применяются эффективные режимные меры, исключающие возможность бесконтрольного использования специальной аппаратуры перехвата, регистрации и отображения электромагнитных сигналов. Для защиты от побочных электромагнитных излучений и наводок широко применяется экранирование помещений, предназначенных для размещения средств вычислительной техники, а также технические меры, позволяющие снизить интенсивность информативных излучений самого оборудования (ПЭВМ и средств связи). В некоторых ответственных случаях может быть необходима дополнительная проверка вычислительного оборудования на возможность выявления специальных устройств финансового шпионажа, которые могут быть внедрены в целях регистрации или записи информативных излучений компьютера, а также речевых и других несущих уязвимую информацию сигналов. Защита информации от компьютерных вирусов и других опасных воздействий по каналам распространения программ приобрела за последнее время особую актуальность. Масштабы реальных проявлений вирусных эпидемий оцениваются сотнями тысяч случаев заражения персональных компьютеров. Хотя некоторые из вирусных программ оказываются вполне безвредными, многие из них разрушительны. В общем случае антивирусная защита банковской информационной системы должна строиться по иерархическому принципу: службы общекорпоративного уровня - 1-й уровень иерархии; службы подразделений или филиалов - 2-й; службы конечных пользователей - 3-й. Службы всех уровней объединяются в единую вычислительную сеть (образуют единую инфраструктуру) посредством локальной вычислительной сети. Службы общекорпоративного уровня должны функционировать в непрерывном режиме. Управление всеми уровнями должно осуществляться специальным персоналом, для чего должны быть предусмотрены средства централизованного администрирования. Антивирусная система должна предоставлять следующие виды услуг: на общекорпоративном уровне обновление программного обеспечения и антивирусных баз; управление распространением антивирусного программного обеспечения; управление обновлением антивирусных баз; контроль за работой системы в целом (получение предупреждений об обнаружении вируса, регулярное получение комплексных отчетов о работе системы в целом); на уровне подразделений обновление антивирусных баз конечных пользователей; обновление антивирусного программного обеспечения конечных пользователей, управление локальными группами пользователей; на уровне конечных пользователей автоматическая антивирусная защита данных пользователя. Функциональные требования к системе следующие. Удаленное управление. Возможность управления всей системой с одного рабочего места (например, с рабочей станции администратора). Ведение журналов. Ведение журналов работы в удобной настраиваемой форме. Оповещение. В системе защиты должна быть возможность отправки оповещений о происходящих событиях. Производительность системы. Необходимо регулировать уровень нагрузки от антивирусной защиты. Защита от разных типов вирусов. Необходимо обеспечить возможность обнаружения вирусов исполняемых файлов, макросов документов. Кроме этого, должны быть предусмотрены механизмы обнаружения неизвестных программному обеспечению вирусов. Постоянная защита рабочих станций. На рабочих станциях должно работать программное обеспечение, обеспечивающее проверку файлов при их открытии и записи на диск. Автоматическое обновление антивирусной базы. Должна быть предусмотрена возможность автоматического получения обновлений антивирусной базы и антивирусной базы на клиентах. На нервом уровне защищают подключение к Интернету или сеть поставщика услуг связи - это межсетевой экран и почтовые шлюзы, поскольку по статистике именно оттуда попадает около 80% вирусов. Таким образом будет обнаружено не более 30% вирусов, так как оставшиеся 70% будут обнаружены только в процессе выполнения. Применение антивирусов для межсетевых экранов на сегодняшний день сводится к осуществлению фильтрации доступа в Интернет при одновременной проверке на вирусы проходящего трафика. Как правило, защищают файл-серверы, серверы баз данных и серверы систем коллективной работы, поскольку именно они содержат наиболее важную информацию. Антивирус не является заменой средствам резервного копирования информации, однако без него можно столкнуться с ситуацией, когда резервные копии заражены, а вирус активизируется спустя полгода после момента заражения. Защищают также рабочие станции,- они не содержат важной информации, но защита может сильно снизить время аварийного восстановления. Фактически антивирусной защите подлежат все компоненты банковской информационной системы, связанные с транспортировкой информации и/или ее хранением: файл-серверы; рабочие станции; рабочие станции мобильных пользователей; серверы резервного копирования; серверы электронной почты. Защита рабочих мест (в том числе мобильных пользователей) должна осуществляться антивирусными средствами и средствами сетевого экранирования рабочих станций. Средства сетевого экранирования должны в первую очередь обеспечивать защиту мобильных пользователей при работе через Интернет, а также рабочих станции ЛВС компании от внутренних нарушителей безопасности. Основные особенности сетевых экранов для рабочих станций: контролируют подключение в обе стороны; делают ПК невидимым в Интернете (скрывают порты); предотвращают известные хакерские и вирусные атаки; извещают пользователя о попытках взлома; записывают информацию о подключениях в файл; предотвращают отправку данных, определенных как конфиденциальные для отправки без предварительного уведомления; не позволяют серверам получать информацию без ведома пользователя. Одним из потенциальных каналов несанкционированного доступа к информации является несанкционированное изменение прикладных и специальных программ нарушителем в целях получения конфиденциальной информации. Эти изменения могут преследовать цель изменения или обхода правил разграничения доступа (при внедрении в прикладные программы системы защиты) либо организацию незаметного канала получения конфиденциальной информации непосредственно из прикладных программ (при внедрении в прикладные программы). Одним из методов противодействия этому является метод контроля целостности базового программного обеспечения специальными программами. Однако этот метод несовершенен, поскольку в нем предполагается, что программы контроля целостности не могут быть подвергнуты модификации нарушителем. При защите коммерческой информации, как правило, используются любые существующие средства и системы защиты данных от несанкционированного доступа, однако в каждом случае следует реально оценивать важность защищаемой информации и ущерб, который может нанести ее утрата. Чем выше уровень защиты, тем она дороже. Сокращение затрат идет в направлении стандартизации технических средств. В ряде случаев исходя из конкретных целей и условий рекомендуется применять типовые средства, прошедшие аттестацию, даже если они уступают по некоторым параметрам. Защита информации может обеспечиваться разными методами, но наибольшей надежностью и эффективностью обладают (а для каналов связи являются единственно целесообразными) системы и средства, построенные на базе криптографических методов. В случае использования некриптографических методов большую сложность составляют доказательство достаточности реализованных мер и обоснование надежности системы зашиты от несанкционированного доступа. Подлежащие защите сведения могут быть получены посторонним не только за счет проникновения к ЭВМ, которое с достаточной степенью надежности может быть предотвращено (например, все данные хранятся только в зашифрованном виде), но и за счет побочных электромагнитных излучений и наводок на цепи питания и заземления ЭВМ, а также каналы связи. Все без исключения электронные устройства, блоки и узлы ЭВМ излучают подобные сигналы, которые могут быть достаточно мощными и могут распространяться на расстояния от нескольких метров до нескольких километров. При этом наибольшую опасность представляет собой получение посторонним информации о ключах. Восстановив ключ, можно предпринять ряд успешных действий по завладению зашифрованными данными, которые, как правило, охраняются менее тщательно, чем открытая информация. Каждую систему обработки информации защиты следует разрабатывать индивидуально, учитывая следующие особенности: организационную структуру банка; объем и характер информационных потоков (внутри банка в целом, внутри отделов, между отделами, внешних); количество и характер выполняемых операций - аналитических и повседневных (один из ключевых показателей активности банка - число банковских операций в день, это основа для определения параметров системы); численность и функциональные обязанности персонала; численность и категории клиентов; график суточной нагрузки. Зашита АБС должна разрабатываться для каждой системы индивидуально, но в соответствии с общими правилами. Построение защиты включает следующие этапы: анализ риска, заканчивающийся разработкой проекта системы защиты и планов защиты, непрерывной работы и восстановления; реализация системы защиты на основе результатов анализа риска; постоянный контроль за работой системы зашиты и АБС в целом (программный, системный и административный). |