Банковская деятельность. БАНКОВСКАЯ ДЕЯТЕЛЬНОСТЬ2. Банковская деятельность региональные аспекты

Скачать 0.88 Mb. Скачать 0.88 Mb.

|

|

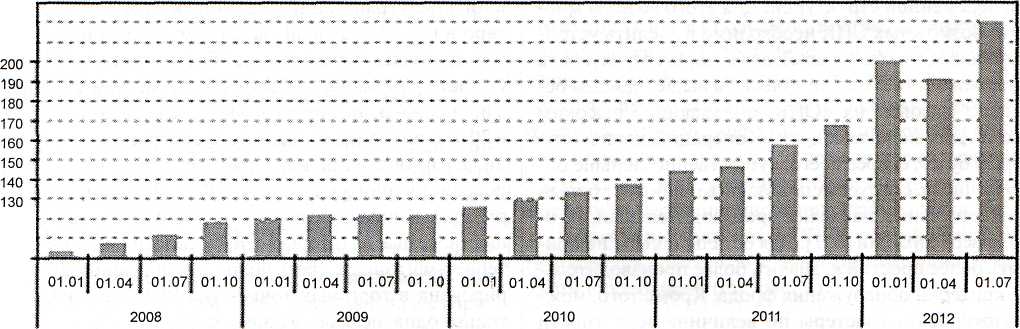

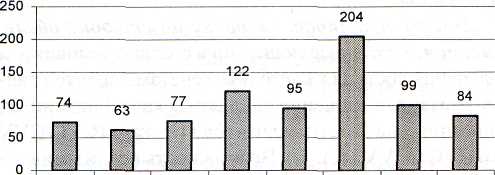

17  Исследование функционирования субъектов финансового сектора Исследование функционирования субъектов финансового сектораУПРАВЛЕНИЕ РИСКАМИ ПРИ ПРОВЕДЕНИИ ОПЕРАЦИЙ С ИСПОЛЬЗОВАНИЕМ ПЛАТЕЖНЫХ БАНКОВСКИХ КАРТ К  .Л. Поляков, канд. техн. наук, .Л. Поляков, канд. техн. наук,М.В. Полякова, канд. техн. наук, Национальный исследовательский университет «Высшая школа экономики» Мониторинг банковских операций и операций купли-продажи с использованием платежных карт (в дальнейшем - операции по пластиковым картам, ОПК) является необходимым, условием снижения вероятности возникновения мошеннических операций (fraud, фрод). Процесс этот очень непростой и, несмотря на значительные усилия специалистов, слабо формализуемый. Настоящая работа посвящена некоторым его аспектам, а представленные в ней результаты могут быть полезны для банков-эмитентов. Мониторинг ОПК: проблемы автоматизации Распределение ответственности в процессе мониторинга ОПК определяют Международные платежные системы (МПС). Заметной тенденцией последних лет является смещение центра тяжести контроля ОПК от эмиссии в сторону обслуживания платежных карт [1, 2,3]. В недавних редакциях операционных правил МПС для банков-эквайров сформулированы подробные требования к организации контроля ОПК в торгово-сер-висных организациях. В то же время существенную роль в борьбе с карточным мошенничеством всегда будут играть банки-эмитенты. От их решения во многом зависит, удастся ли мошенникам реализовать свои преступные замыслы. Кроме того, держатель банков- ской карты, который непосредственно несет потери в результате карточного мошенничества (большие в случае депозитной карты и меньшие в случае кредитной), обращается за компенсацией именно к банку-эмитенту, с которым он заключил договор. Это повышает вероятность возникновения потерь у банка. Но даже если потерь удается избежать (например, доказав вину держателя карты или банка-эквайра), подрыв авторитета банка в этих ситуациях весьма вероятен. Реализация мониторинга ОПК требует привлечения средств автоматизации. Об этом свидетельствуют темпы роста объема эмиссии (см. рис. 1) и количество отчетов (несколько десятков в день) по результатам мониторинга, которые необходимо направлять в МПС [4]. 210 - 120 • 110 100 2  30 220 " 30 220 "Рис. 1. Объемы эмиссии платежных карт по данным Центрального банка РФ (млн единиц) URL: http://www.cbr.ru/statistics/p_sys/ps_imageO12.png Помимо фиксации значений установленных банком-эмитентом параметров ОПК и их статистической обработки для формирования отчетности, мониторинг должен сопровождаться принятием решений, например, об отклонении/подтверждении авторизационных запросов или блокировании карт. Скорость их принятия должна быть достаточно высокой, чтобы снизить риски держателя карты, а значит, и свои риски. Сегод- ня существуют информационные системы мониторинга, позволяющие организовать принятие решений в реальном времени [4, 5]. Однако использование средств автоматизации в данной ситуации предъявляет очень высокие требования к их настройке. Любые методы классификации, лежащие в основе систем принятия решений, обладают погрешностями, ведущими к принятию неправильных решений. Снижение величины ■ Вопросы статистики, 12/2012 39 Исследование функционирования субъектов финансового сектора   Наибольшие потери отмечены по операциям в банкоматах, бакалейных магазинах, ресторанах, на автозаправочных станциях и при электронных продажах. При этом отмечается, что в целом в отличие от ситуации в SEPA в США не наблюдается снижения объемов карточного мошенничества, в частности в силу того, что здесь до сих пор мало распространены чиповые пластиковые карты. Согласно отчету Nilson Report [10, 11], 47% от всего количества мошеннических операций в мире по кредитным и дебетовым картам приходится на США. Наибольшие потери отмечены по операциям в банкоматах, бакалейных магазинах, ресторанах, на автозаправочных станциях и при электронных продажах. При этом отмечается, что в целом в отличие от ситуации в SEPA в США не наблюдается снижения объемов карточного мошенничества, в частности в силу того, что здесь до сих пор мало распространены чиповые пластиковые карты. Согласно отчету Nilson Report [10, 11], 47% от всего количества мошеннических операций в мире по кредитным и дебетовым картам приходится на США.Относительно свежие данные о карточном мошенничестве в России приведены в [12]. Данные, предоставленные компанией «АльфаСтрахование», говорят о быстром росте их объемов. В период с 2009 по 2011 г. в 11 раз возросла «сумма выплаты страхового возмещения по риску несанкционированного снятия денежных средств». Таким образом, даже столь поверхностный анализ вторичных источников позволяет заключить, что: в целом ОПК в США обладают более высоким риском, чем в остальном мире, особенно если карта не имеет чипа; на территории SEPA к группе высокого риска можно отнести CNP-операции; на той же территории несколько меньшим рис ком обладают операции в POS-терминалах; на территории США к группе высокого риска от носятся операции по дебетовым картам. Приведенную классификацию можно существенно развить за счет более тщательного анализа вторичных источников (публикаций в журналах, на сайтах, аналитических обзоров), многие из которых являются бесплатными. Простейший анализ первичных данных Используя результаты анализа вторичных источников как критерий проверки правильности полученных результатов, можно при необходимости перейти к анализу первичных данных собственного банка, определив набор характеристик ОПК (включая характеристики держателя карты), которые будут использоваться для классификации операций. Предложенный далее вариант анализа можно отнести к простейшим. Он сводится к анализу значимости разбиения множества ОПК на группы с помощью каждого из выбранных признаков. Технически это можно сделать, например, используя критерий хи-квадрат Пирсона [13] проверки гипотезы о том, что вероятности принадлежности ОПК к каждой из групп одинаковы. Если данная гипотеза отвергается, то анализируемый признак считается значимым для классификации. В ходе данного анализа игнорируется возможная связь между выбранными признаками. Она может быть учтена в более сложных вариантах анализа. Влияние временного фактора на вероятность фрода. Вероятность совершения мошеннических операций зависит от времени. Об этом свидетельствует анализ данных одного из российских банков. За 2009 г. объем его эмиссии составил 773841 карту. На рис. 2 представлена динамика блокирования карт банка. 7 - 3 2 1 0 1,41 74 1.35 и 0773" П ^ /° S/ X j? Г Г Рис. 2. Количество карт, заблокированных по причине мошенничества (тыс. единиц) Видно, что наибольшее количество карт, а именно 7780, заблокировано в октябре. По мнению специалистов банка, этому есть две причины. Во-первых, в платежных системах происходит закрытие года, для формирования отчетности собираются данные по картам, которые могли быть использованы в проведении мошеннических операций. Платежная система направляет эту информацию в банки, которые в свою очередь доводят информацию до клиентов. Во-вторых, многие клиенты банка проводят летний отпуск за границей, используя карты банка для оплаты товаров и услуг: нужно учесть, что именно в июле в большинстве стран начинается летний сезон скидок. Естественно ожидать, что в этих условиях держатели карт теряют осторожность и преступникам проще похитить сами карты или связанную с ними конфиденциальную информацию. Информация о компрометации накапливается, и осенью держателям карт приходят предупреждения от банков о том, что карта может быть несанкционированно использована.  г г / / Рис. 3. Динамика количества заявлений о несогласии с операцией (единиц) Высокая рискованность ОПК в летний период подтверждается динамикой количества заявлений о несогласии с операцией (см. рис. 3). -Вопросы статистики, 12/2012- 41 ПРАКТИКА I ПЛАТЕЖНЫЕ СИСТЕМЫ И РАСЧЕТЫ Закон о Национально! платежной системе: требования по информационной безопасности  Как выявить инциденты информационной безопасности в платежных системах и управлять ими, обеспечить бесперебойность их функционирования и снизить риски мошенничества? Какие требования по защите информации банки должны включать в соглашения с платежными агентами? Попытаемся в статье дать ответы на эти вопросы. П  . 3. ЛОЖКИН, заместитель генерального директора компании «Андэк» . 3. ЛОЖКИН, заместитель генерального директора компании «Андэк» Особенностью процесса выявления и регистрации! инцидентов информационной безопасности в банкам является слабая связь событий, происходящих с информационными активами, с рисками, присущими этим активам в случае им несанкционированного разглашения или речки за пределы банка, либо доступа к ним неавторизованных сотрудников, нарушения целостности или доступности этим активов. Принятый 27.06.2011 Федеральный закон №161-ФЗ «О национальной платежной системе» (далее - Закон о НПС) определяет Центральный банк Росси и как регулятора по данному закону. В соответствии с требованиями этого закона ЦБ РФ разработал ряд документов для обязательного исполнения всеми организациями, деятельность которых регулируется законом (в основном это банки). В их числе два наиболее важных для кредитных организаций: Указание Банка России (№2831-У от 09.06.2012) «Об отчетности по обеспечению защиты информации при осуществлении переводов денежных средств операторов платежных систем, операторов услуг платежной инфраструктуры, операторов по переводу денежных средств»; Положение Банка России (№382-П от 09.06.2012) «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств». Эти документы обусловили необходимость оценки банками рисков непрерывности функционирования платежных систем и управления такими рисками, выявления инцидентов информационной безопасности. Перед службами информационной безопасности банков встала также задача определения требований по защите информации с целью включения их в соглашения с платежными агентами. Инциденты ИБ Указание 2831-У фактически вводит требование о создании процесса выявления и регистрации инцидентов информационной безопасности в системах, связанных с осуществлением платежных операций. В банке большинство систем имеют отношение к осуществлению платежных операций, прямо или косвенно обеспечивают или поддержи- вают деятельность по переводу денежных средств. Инциденты ИБ, как правило, не рассматривались банками как риски непосредственного хищения денежных средств и были слабо с ними связаны. В основном они покрывали «внутреннюю кухню» банка, где тоже существуют риски, но они не обязательно реализуются в мошеннические схемы по хищению денежных средств, а могут возникать, например, при нарушении конфиденциальности инфор- мации, в том числе, напрямую не относящейся к клиентам банка. Особенностью процесса выявления и регистрации инцидентов ИБ в банках является слабая связь событий, происходящих с информационными активами, с рисками, присущими этим активам в случае их несанкционированного разглашения или утечки за пределы банка, либо доступа к ним неавторизованных сотрудников, наруше- I 70 I БАНКОВСКОЕ ДЕЛО I №112012 Бесперебойность бизнес-процесса является «виртуальной», если регулярно не проводить тестирование для определения отказоустойчивости - нельзя предсказать даже при наличии казалось бы полностью отказоустойчивой инфраструктуры, что произойдет в случае отказа тех или иных систем. стойчивость. Порой происходят курьезные случаи, например, в конфигурационные файлы систем внесены IP-адреса, а не имя сервера, к которому обращается система. А при недоступности IP-адреса происходит отказ системы, хотя резервный сервер успешно запустился и содержит необходимые данные. Но это только половина проблемы, поскольку кроме отказоустойчивой инфраструктуры должна быть бесперебойность и бизнес-процессов. Например, по какой-то причине нельзя попасть в основной офис (пожар, заблокирован вход и т.п.), а в другом офисе есть резервные места, и сотрудник может работать оттуда, но ключи цифровой подписи находятся у него в единственном экземпляре, в сейфе в основном офисе. В этом случае он ничего не сможет сделать, сколь хорошей ни была бы отказоустойчивость инфраструктуры. Поскольку процессы в банке взаимозависимы, выполнение работы одним сотрудником часто зависит от того, может ли выполнить свою работу другой сотрудник или другое подразделение. Так, если при проектировании процесса не учитывалась его непрерывность, сотрудник, который вводит в систему платеж (и делает это с резервного места) и не имеет права авторизовать его, выполняет бессмысленную работу, если его коллега, который должен авторизовать платеж, остался без основного рабочего места, а резервного для него не предусмотрено. В целях обеспечения непрерывности бизнес-процессов необходимо проводить их анализ, чтобы выявить все подразделения, задействованные в них, иначе, например, сформированный валютный платеж не будет отправлен без работников валютного контроля, если при резервировании про них просто забыли. И только четко выявив потребности бизнеса, следует определять список систем, необходимых для обеспечения бесперебойной работы и поддержания основных бизнес-процессов. При этом возникает вопрос - следует ли бизнес-процесс резервировать или можно на некоторое время обойтись без этого? Для того чтобы ответить на него, необходима стратегия непрерывности бизнеса, которая определяла бы, какой период считается критичным и каков допустимый уровень риска, на который может пойти банк. То есть для формирования такой стратегии необходимо проведение высокоуровневого анализа рисков. Если этого не сделать, то произойдет то, что описано выше. Важно также помнить о том, что проблемы могут появиться не только в момент возникновения событий, влияющих на бесперебойность работы банка, но и после их завершения. Если отсутствует план возвращения к нормальной работе, возможна, например, такая ситуация: ключ ЭЦП остался в сейфе в другом офисе, нужные бумаги там же, системы ИТ при переключении с резервных на основные потеряли данные, которые были введены за время работы на резервной инфраструктуре, произошло частичное переключение систем и т. д. Но не все случаи настолько фатальны. Из практики известно, что чаще происходят небольшие сбои на уровне процессов и в функционировании инфраструктуры, которые не требуют эвакуации сотрудников с их рабочих мест в режиме «экстренного катапультирования и групповых забегов по пожарной лестнице», но требуют незамедлительных действий по восстановлению работоспособности систем. Чтобы отследить эти события и выполнить требования закона по их учету и созданию отчетности, целесообразно также пользоваться автоматизированными системами, основная функция ПРАКТИКА которых - работать с жизненным циклом инцидентов (в ITIL-понима-нии1 этого термина), обеспечивая непрерывность работы систем и процессов. Большинство подобных систем способно формировать необходимую отчетность по заданным критериям. Сегодня позиция большинства банков относительно организации реальной бесперебойности систем и процессов выжидательная: необходимый минимум работ банки, конечно, делают, но не все из них серьезно относятся к проблеме и к рискам прекращения деятельности ввиду тех или иных факторов, предпочитая молчаливо принимать эти риски. |